สภาพแวดล้อมใหม่ ความเสี่ยงใหม่

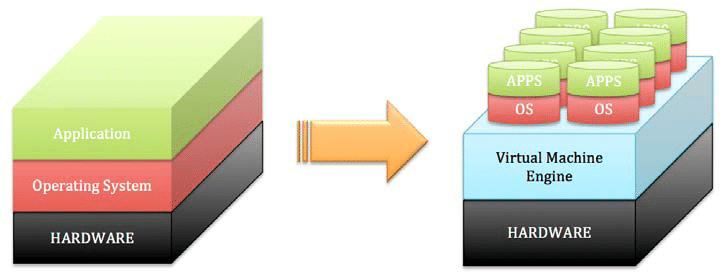

สภาพแวดล้อมเสมือนจริงนั้นแตกต่างจากสภาพแวดล้อมทางกายภาพแบบดั้งเดิมเนื่องจากไม่มีตัวตนแม้ว่าปัญหาการสูญหายของข้อมูลทางกายภาพจะสามารถแก้ไขได้โดยการกู้คืนฮาร์ดแวร์ แต่ไม่มีจุดจัดเก็บข้อมูลจริงสำหรับข้อมูล VM ดังนั้น VM Escape จึงไม่สามารถแก้ไขได้จริงเนื่องจากลักษณะเฉพาะของเวอร์ชวลไลเซชัน ความเสี่ยงที่ต้องเผชิญกับสภาพแวดล้อมประเภทนี้จึงถูกแบ่งออกเป็นสามส่วนคร่าวๆ:

สถาปัตยกรรม

VM เป็นเสมือนโดยสมบูรณ์ แต่ยังสามารถเชื่อมต่อกับฮาร์ดแวร์จริงผ่านสวิตช์ได้ดังนั้นหลังอาจเป็นเป้าหมายของการโจมตีภายนอกหรือการโจมตีจาก VM (ที่เป็นอันตราย) อื่นในเครือข่าย

ไฮเปอร์ไวเซอร์เป็นซอฟต์แวร์หลักในการจำลองเสมือนดังนั้น การละเมิดความปลอดภัยใดๆ ในโปรแกรมการจัดการระบบอาจนำไปสู่ความล้มเหลวในวงกว้างและการสูญหายของข้อมูลเจ้าของควรตรวจสอบโครงสร้างพื้นฐานที่เกี่ยวข้องและซอฟต์แวร์การจัดการเพื่อให้แน่ใจว่าการทำงานปกติและความเข้ากันได้อย่างสมบูรณ์ของไฮเปอร์ไวเซอร์และอุปกรณ์อื่นๆ

ความสามารถที่แผ่ขยายออกไปเพื่อประโยชน์ของการปรับใช้สภาพแวดล้อมใหม่ที่รวดเร็วและง่ายดาย อาจเป็นภัยคุกคามต่อโครงสร้างพื้นฐานไอทีเสมือนจริงขององค์กรการโคลนและคัดลอกภาพอาจเสร็จสิ้นภายในไม่กี่นาที ซึ่งอาจก่อให้เกิดอันตรายต่อการกำหนดค่าได้

การระบุและการจัดการความเสี่ยง

ความเสี่ยงที่พบบ่อยที่สุดที่จัดอยู่ในหนึ่งในสามประเภทข้างต้น ได้แก่:

- VM แผ่ขยาย-การจำลองแบบที่ไม่มีการควบคุมของ VM ในสภาพแวดล้อมนำไปสู่สถานะที่ไม่สามารถจัดการได้ การมีอยู่ของ VM ที่ไม่ได้รับการแพตช์และไม่ได้รับการป้องกัน และภัยคุกคามด้านความปลอดภัยที่เพิ่มขึ้น

- ภัยคุกคามด้านการรักษาความลับ-เนื่องจากการส่งข้อมูลในสภาพแวดล้อมเสมือนจริงนั้นง่ายกว่า ข้อมูลที่ละเอียดอ่อนที่จัดเก็บบน VM อาจถูกคุกคามมากกว่าฮาร์ดแวร์จริง

- การควบคุมเครือข่ายเสมือนที่หลวม-การรับส่งข้อมูลที่ผ่านเครือข่ายเสมือนนั้นมองไม่เห็น ดังนั้นช่องโหว่ด้านความปลอดภัยของเครือข่ายจึงเป็นภัยคุกคามที่แท้จริงที่ต้องแก้ไข

- ความปลอดภัยของไฮเปอร์ไวเซอร์ - ซอฟต์แวร์นี้สำคัญมาก และบริษัทต่างๆ ควรรับรองความปลอดภัยตลอดวงจรชีวิตหากไฮเปอร์ไวเซอร์ถูกบุกรุก ไฮเปอร์ไวเซอร์สามารถให้จุดเดียวในการเข้าถึง VM ทั้งหมดในระบบโดยไม่ได้รับอนุญาต ซึ่งจะทำให้ข้อมูลสูญหายหรือเสี่ยงต่อการถูกขโมยเป็นจำนวนมาก

- การป้องกันเครื่องเสมือนออฟไลน์ - อาจมีเครื่องเสมือนอยู่เฉยๆ ออฟไลน์จำนวนมากในเครือข่าย ซึ่งไม่อยู่ในขอบเขตของระบบป้องกันความปลอดภัยในปัจจุบันดังนั้น การเปิดใช้งานอาจทำให้เกิดภัยคุกคามด้านความปลอดภัยโดยธรรมชาติ

- ทรัพยากรเกินพิกัด-ด้วยการสร้างเครื่องเสมือนจำนวนมาก ภาระของทรัพยากรฮาร์ดแวร์ทางกายภาพอาจมีขนาดใหญ่เกินไปและเซิร์ฟเวอร์ไม่สามารถทำงานได้อย่างมีประสิทธิภาพ

การประเมินความเสี่ยง

เมื่อคุณเข้าใจประเภทความเสี่ยงพื้นฐานที่ VM อาจพบแล้ว ก็ถึงเวลาที่ต้องทำการประเมินความเสี่ยงอย่างครอบคลุมเพื่อกำหนดระดับความเสี่ยงที่ VM แต่ละรายการต้องเผชิญความเสี่ยงจะถูกจัดลำดับตามความน่าจะเป็นที่จะเกิดขึ้น (จากต่ำไปสูง) และผลกระทบต่อระบบเนื่องจากความเสียหายของการรักษาความลับ ความเสียหายด้านความสมบูรณ์ และความเสียหายจากความพร้อมในการใช้งานข้อมูลเหล่านี้สามารถระบุระดับความเสี่ยงที่คุณควรคาดหวังและการควบคุมการจัดการความเสี่ยงที่นำมาใช้ขั้นตอนสุดท้ายของการประเมินความเสี่ยงคือการกำหนดระดับความเสี่ยงที่เหลือซึ่งมีความเฉพาะเจาะจงสำหรับองค์กรของคุณ

อย่างที่คุณเห็น หากคุณรู้จักภัยคุกคามที่ต้องพิจารณาและรวมไว้ในแผนการป้องกันของคุณ การปกป้องสภาพแวดล้อมเสมือนจริงของคุณก็ไม่ใช่เรื่องยากดำเนินการตรวจสอบความเสี่ยงเป็นประจำและปรับมาตรการรักษาความปลอดภัยตามนั้น เพื่อให้แน่ใจว่าสภาพแวดล้อมไอทีของคุณจะไม่ได้รับผลกระทบจากการโจมตีในรูปแบบใดๆ

![วิธีดูเวอร์ชัน Windows [ง่ายมาก]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)