Novo ambiente, novos riscos

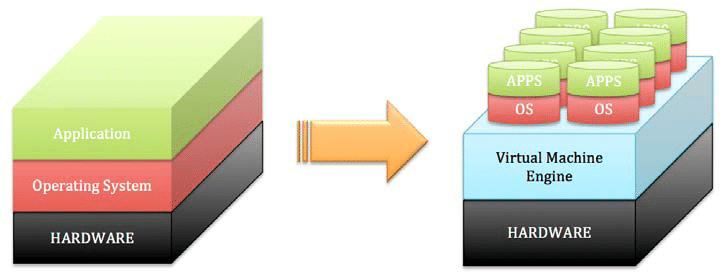

Os ambientes virtualizados são diferentes dos ambientes físicos tradicionais porque são intangíveis.Embora o problema de perda de dados físicos possa ser resolvido com a recuperação do hardware, não há ponto de armazenamento físico para os dados da VM, portanto, o escape da VM é realmente irreparável.Devido à particularidade da virtualização, os riscos enfrentados por este tipo de ambiente são divididos aproximadamente em três áreas:

arquitetônico

As VMs são completamente virtuais, mas ainda podem ser conectadas ao hardware físico por meio de switches.Portanto, o último pode ser alvo de ataques - ataques externos ou ataques de outras VMs (maliciosas) na rede.

HipervisorÉ o software chave para realizar a virtualização.Portanto, qualquer violação de segurança no programa de gerenciamento do sistema pode levar a falhas em grande escala e perda de dados.O proprietário deve monitorar a infraestrutura e o software de gerenciamento relacionados para garantir a operação normal e a compatibilidade total do hipervisor e de outros dispositivos.

Os recursos que são disseminados como um benefício da virtualização - implantação rápida e fácil de novos ambientes - também podem representar uma ameaça inerente à infraestrutura de TI virtualizada da empresa.A clonagem e cópia de imagens podem ser concluídas em alguns minutos, apresentando a ameaça de desvio de configuração.

Identificação e gestão de riscos

Os riscos mais comuns que se enquadram em uma das três categorias acima incluem:

- VM Sprawl- A replicação não controlada de VMs em um ambiente leva a um estado não gerenciável, à existência de VMs não corrigidas e desprotegidas e ao aumento de ameaças à segurança.

- Ameaça de confidencialidade - como a transmissão de dados em um ambiente virtualizado é mais fácil, os dados confidenciais armazenados em uma VM podem ser mais ameaçados do que o hardware físico.

- Controle de rede virtual frouxo - o tráfego que passa pela rede virtual é invisível, portanto, as vulnerabilidades de segurança da rede são ameaças reais a serem tratadas.

- A segurança do hipervisor - este software é muito importante, e as empresas devem garantir sua segurança em todo o seu ciclo de vida.Se o hipervisor estiver comprometido, ele pode fornecer um único ponto de acesso não autorizado a todas as VMs no sistema, trazendo assim uma grande quantidade de perda de dados ou risco de roubo.

- Proteção de máquina virtual offline - pode haver muitas máquinas virtuais inativas offline na rede, que não estão dentro do escopo do sistema de proteção de segurança atual.Portanto, apenas ativá-los pode causar ameaças de segurança inerentes.

- Sobrecarga de recursos - com a criação de um grande número de máquinas virtuais, a carga de recursos de hardware físico pode se tornar muito grande e o servidor não pode operar com eficiência.

avaliação de risco

Depois de compreender os tipos básicos de riscos que as VMs podem encontrar, é hora de realizar uma avaliação de risco abrangente para determinar o grau de risco enfrentado por cada VM.Os riscos são classificados de acordo com a probabilidade de ocorrência (de baixa a alta) e o impacto no sistema devido a danos à confidencialidade, danos à integridade e danos à disponibilidade.Esses dados podem indicar o nível de risco que você deve esperar e os controles de tratamento de risco implementados.A etapa final da avaliação de risco é determinar o nível de risco residual, que é específico para sua organização.

Como você pode ver, se você conhece as ameaças a serem observadas e incluídas em seu plano de proteção, proteger seu ambiente virtualizado não é difícil.Conduza auditorias de risco regulares e ajuste as medidas de segurança de acordo para garantir que seu ambiente de TI não seja afetado por qualquer forma de ataque.

![Como ver a versão do Windows [muito simples]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)