Valimail'e göre, günlük teslimat30 milyar sahte e-posta!Bu tür korkutucu istatistikleri okuduğunuzda, genellikle e-posta yoluyla ne tür siber saldırıların gerçekleştirildiğini ve sahte e-postaları nasıl tespit edeceğinizi bilmek isteyeceğiniz açıktır.Aynı Proofpoint anketinden elde edilen veriler, Amerikalı işçilerin %51'inin size kimlik avının ne olduğunu söyleyemediğini de gösteriyor!

Ancak, özellikle, en çok hangi tür siber saldırılar e-posta yoluyla gerçekleştirilir?

Proofpoint verileri gösteriyor ki 65% Kuruluşlardan bazıları, 2019'da bir veya daha fazla başarılı kimlik avı saldırısı yaşadıklarını itiraf ediyor!Ayrıca, göre FireEyeHer 101 e-postadan 1'inin kötü amaçlı yazılım içerdiğini bildiriyor!Şimdi e-posta kullanan saldırı türlerini bilmenin zamanı geldi.

Bugün, siber suçlular çok akıllı.Genellikle artık size "Nijerya Prensi" veya "1000 milyon dolarlık piyango" türünden dolandırıcılık e-postaları göndermezler (ancak bazıları hala gönderilecek).Bunun yerine, titizlikle araştırılmış ve yaratıcı e-postalar göndermeye çalışacaklar ve tıklamayı reddedemeyebilirsiniz.Bu nedenle, e-posta kullanan saldırganlar tarafından dağıtılan en yaygın yedi dolandırıcılık türünü size bildirmenin zamanı geldi.Ayrıca bu e-postaların neden olduğu etki veya zararı ve mağdurları aldatmak ve dolandırmak için nasıl kullanılabileceğini tartışacağız.

Genellikle e-posta yoluyla ne tür siber saldırılar gerçekleştirilir?

E-dolandırıcılık

Kimlik avının, saldırganlar tarafından e-posta yoluyla gerçekleştirilen en yaygın siber saldırı türlerinden biri olduğuna şüphe yoktur.Kimlik avı, kullanıcıları yapmamaları (ve genellikle yapmamaları) gereken işlemleri yapmaları için kandırmak için çeşitli stratejiler kullanmak anlamına gelir.Bu eylemler onları çeşitli siber saldırıların kurbanı yapar.Kimlik avı diğer kanallar (telefon aramaları, kısa mesajlar vb.) aracılığıyla gerçekleşebilse de, kimlik avı dolandırıcılığı gerçekleştirmek için en yaygın platform e-postadır.

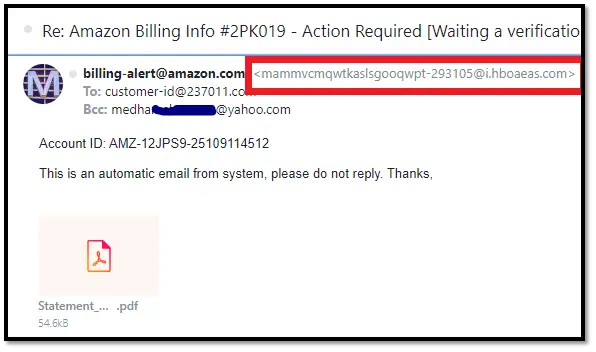

E-posta sahtekarlığı, en başarılı e-posta kimlik avı tekniklerinden biridir.Burada, tehdit aktörleri (kötü adamlar), e-posta alıcılarının güvenini kazanmak ve onları aldatmak için başkalarını (tedarikçiler, meslektaşlar, denetçiler veya güvenilir kuruluşlar gibi) taklit eder:

- Kişisel bilgilerini paylaşmak,

- Para havalesi yapmak veya diğer hileli döviz işlemleri yapmak,

- Hasarlı bir web sitesini ziyaret edin veya

- Kötü amaçlı yazılım içeren ekleri indirin.

Elbette, tüm e-posta dolandırıcılıkları kimlik avı değildir.Ancak e-posta kimlik avı, bu makalede ele alacağımız e-posta tabanlı dolandırıcılıkların çoğunu tanımlayan genel bir terimdir.

Kimlik avı e-postaları genellikle kötü amaçlı ekler ve kimlik avı bağlantıları içerir

Dolandırıcılar genellikle e-postalarına kimlik avı veya kötü amaçlı bağlantılar (veya virüslü ekler) ekler ve sizi tıklamaya teşvik edecek şekilde vücut içeriği oluşturur.Genellikle, bağlantıya tıklamanızı sağlamak için sizden panik, heyecan, öfke, hayal kırıklığı, eğlence veya merak gibi duygusal bir yanıt almaya çalışırlar.Ancak bu bağlantıların zararları nelerdir?

- [R Yönlendirilen alıcı kötü amaçlı yazılımın web sitesi. Bu siteler virüsler, Truva atları, bilgisayar solucanları, reklam yazılımları, casus yazılımlar vb. ile doludur.Kötü amaçlı yazılım genellikle reklamlarda (kötü amaçlı reklamlar olarak adlandırılır), şarkılarda, videolarda, resimlerde, slayt gösterilerinde, PDF'lerde, ara içerikte veya benzer türde nesnelerde gizlenir.Herhangi bir şeye tıklamamış olsanız bile, web sitesine ulaşır ulaşmaz bazı gelişmiş kötü amaçlı yazılımlar cihazınıza indirilecektir.Bu nedenle, bağlantıya tıkladığınızda, kötü amaçlı program cihazınıza indirilecektir.

- büyükEAD sen balığa git 網站網站küçük. Kimlik avı siteleri genellikle iyi bilinen meşru sitelere benzer.Burada, kullanıcıların bir form aracılığıyla gizli bilgilerini girmeleri, giriş yapmak için kimlik bilgilerini kullanmaları ve hatta finansal işlemler yapmaları gerekmektedir.Söylemeye gerek yok, bu tür bilgiler asla yasal bir şirkete ulaşmayacaktır.Bunun yerine, doğrudan kötü niyetli planları olan bilgisayar korsanlarına gönderin.

balina saldırısı

Bu tür e-posta dolandırıcılığında, saldırganlar CEO'lar, CTO'lar, CFO'lar, COO'lar ve üst düzey yöneticiler gibi tanınmış çalışanları hedef alır.Bu, dolandırıcının hedef hakkında bilgi toplamak için sosyal mühendisliğin yanı sıra çeşitli çevrimiçi ve resmi kaynakları sabırla kullandığı oldukça özelleştirilmiş bir saldırıdır.Kurbanı meşru göstermek için sahte web siteleri, belgeler veya sosyal medya profilleri bile oluşturabilirler.

Saldırgan, dikkatli bir planlamanın ardından meşru bir bilgi kaynağı oluşturan hedefe bir e-posta göndererek, alınmaması gereken önlemleri almasını istedi.

Misal: Saldırgan, şirketin yıllardır uğraştığı banka yöneticilerini temsil eden e-postalar gönderdi.E-posta, hedef bankanın, hesabında olağandışı bir etkinlik fark etmesi nedeniyle, verilen bağlantıya tıklayarak şifreyi hemen değiştirmesi gerektiğini belirtti.Alıcı panikledi ve kendisini orijinal banka sitesine tamamen benzeyen bir kimlik avı sitesine yönlendiren bir bağlantıya tıkladı.Burada kurbandan kullanıcı kimliğini, eski şifresini ve yeni şifresini girmesi istenir.Bunu yaptıklarında, saldırgan şirketin resmi banka hesabı kimlik bilgilerine sahipti!

İş e-posta saldırısı (BEC) ve e-posta hesabı saldırısı (EAC)

Bir işletme sahibiyseniz ve genellikle e-posta yoluyla hangi tür siber saldırıların gerçekleştirildiğini bilmek istiyorsanız, BEC'e dikkat etmelisiniz.Balina saldırılarına çok benzer şekilde, BEC dolandırıcılıkları da yöneticilerle ilgilidir, ancak farklı bir şekilde.Burada saldırgan bir veya daha fazla üst düzey yöneticiyi değil, orta ve alt düzey çalışanları hedef alıyor.Ayrıca, üçüncü taraf bir kuruluşta (genellikle o şirketle ilgilenen) biri gibi davranan çalışanlara e-posta gönderebilirler.

BEC dolandırıcılıkları genellikle meşru kullanıcıların hesaplarından e-posta gönderiyormuş gibi yapan siber suçluları içerir.Ancak, bu kullanıcıların gerçek hesaplarına erişmeyi başarırlarsa, sözde e-posta hesabı sızıntısı (EAC) alanına gireceklerdir.

Bazı örnek BEC senaryolarına göz atın:

- Dolandırıcı, insan kaynakları departmanına bir e-posta göndererek, şirkette çalışan biri gibi davranarak, ileride yapılacak maaş havaleleri için kayıttaki banka hesap numarasının değiştirilmesini talep ediyor.Yeni banka hesabının saldırganın kendisine ait olduğunu söylemeye gerek yok.

- Saldırgan, patron/yönetici veya gözetmen olduğunuzu iddia eden bir e-posta gönderir ve yanıtta bazı önemli belgelerin veya bilgilerin gönderilmesini ister.

- Yasal görünen e-postalar BT departmanınızdan geliyor gibi görünüyor.Alıcıya, e-postaya ekledikleri yazılımı yüklemesini veya güncellemesini söyler.Ama aslında, e-posta bir sahtekardan geldi ve yazılım bir Truva atı veya diğer kötü amaçlı yazılım türleri olabilir.

- Yöneticiniz, düzenli tedarikçilere veya şubelere ödeme yapmanızı ve e-postada banka hesap numaranızı vermenizi istiyor.E-postanın meşru olduğuna inanıyor, talimatları takip ediyor ve yanlışlıkla parayı saldırganın banka hesabına aktarıyorsunuz.

Bunlar sadece birkaç örnek.Ancak BEC çok tehlikeli olabilir.FBI 2020'ye göre İnternet suç raporuBEC ve EAC dolandırıcılıklarının birleşimi nedeniyle şirket 18 milyar dolardan fazla kaybetti.

Tıklama başına ödeme reklam dolandırıcılığı (tıklama dolandırıcılığı)

Tıpkı önceki stratejide olduğu gibi, saldırgan sizi web sitesine yönlendirecek cazip bir e-posta gönderecektir.Ancak, bu web sitesinde zararlı kötü amaçlı yazılım veya sahte giriş sayfası yoktur.Aksine, bu, üzerinde çok sayıda reklam bulunan iyi niyetli bir web sitesidir.Web sitesi sahiplerinin para kazanma yolu, web sitelerine mümkün olduğunca çok kullanıcı çekmektir.Bu sayede daha yüksek rakamlar elde etmek için daha fazla sayfa görüntüleme ve PPC komisyonu talep edebilirler.

fakat,biraz Tıklayın dolandırıcılıkDoğası gereği kötü niyetlidir.Amaçları, reklamlara mümkün olduğunca çok sayıda yanlış tıklama yerleştirerek şirketin dijital reklam bütçesini tüketmektir.Siber suçlular bu amaçla sıklıkla bot kullansalar da bazen gerçek kullanıcıları çekmek için kimlik avı e-postaları kullanırlar.

Gönderici, sahte işlem bağlantıları, sahte "son haberler" veya kullanıcıları tıklamaya yönlendiren diğer bağlantılar içeren e-postalar göndererek kullanıcıları çeker.Ancak, alıcı web sitesine ulaştığında, e-postanın vaat ettiği web sitesinde hiçbir şey yoktur.Bu nedenle, kullanıcılar dolandırıcıların piyonlarından başka bir şey değildir, böylece dolandırıcılar reklamları görüntülemelerini sağlayarak onlardan daha fazla para kazanabilirler.

Kötü amaçlı yazılım eklerine dayalı saldırılar

Bu saldırı türünde, siber suçlular, gömülü görüntüler veya diğer ekler aracılığıyla e-postanın kendisine kötü amaçlı yazılımlar dahil eder.Saldırgan, eki açmanız veya indirmeniz için sizi kandırmak için acil veya ikna edici bir dil kullanır.Size benzeyen ekler veya bağlantılar gönderebilirler.

- İşlem makbuzu

- Banka bildirimi,

- Uyarı, dosyanın belirli hizmetleri askıya aldığı konusunda uyarır,

- Mülakat detayları veya kabul mektubu veya

- Yazılım veya kitaplar gibi ücretsiz ilgi çekici öğeler.

Elbette, bu tür bağlantıları açtığınızda veya ekleri kullandığınızda, cihazınıza kötü amaçlı yazılım yüklenecektir.Kötü amaçlı yazılım cihazınızı istila ettikten sonra şunları yapabilir:

- Seni izlemek

- Önemli verilerinizi çalmak,

- Davranışınızı izleyin ve kaydedin,

- Para şantajı yapmak için verileri veya cihazları kilitleme (fidye yazılımı saldırısı olarak bilinir),

- Siber saldırılar (botnet saldırıları denir) gerçekleştirmek için cihazınızı robot olarak kullanın,

- Rahatsız edici reklamlar göster,

- Kimlik avı e-postaları veya mesajları göndermek için e-posta istemcinizi ve sosyal medya profilinizi kullanın

Sahte satış/promosyon dolandırıcılığı

Bazı çevrimiçi işletmeler bu etik olmayan e-posta pazarlama stratejisini kullanır.Yeni veya mevcut müşterilere e-posta göndererek bazı heyecan verici "yapılması çok iyi" teklifler, planlar ve indirimler sunarlar.Ancak siteyi ziyaret ettiğinizde ve katıldığınızda size e-postada vaat edilen fiyattan daha düşük bir indirim verecekler ve size daha düşük bir indirim sağlayacaklar.

Ë xample : X Şirketi size "%70 indirim kupon kodunu kullanırsanız tüm giysilerde %70 indirim" yazan bir e-posta gönderir.E-postaya tıklayın, ürünlere göz atın ve ardından en sevdiğiniz kıyafetleri alışveriş sepetine ekleyin.Ancak kupon için başvurduğunuzda kontrol ettiğinizde çalışmıyor.Kuponun süresinin dolduğunu belirten bir hata mesajı göreceksiniz ve %30 indirimli "geçerli" bir yedek kupon alacaksınız.

Yukarıdaki örnekte, bazı tüketiciler ürünleri esmerleştirmek ve kısa listeye almak için çok zaman harcadıkları için hala satın almayı tercih ediyor.Diğer hayal kırıklığına uğramış kullanıcılar alışveriş sepetini terk edecek.Bununla birlikte, web sitesinin analitik işlevi, davranışlarını izleyecek ve bu bilgileri, hedefli ve özelleştirilmiş reklamları görüntülemek için PPC kampanyalarında kullanacaktır.

E-posta tabanlı siber saldırılar için iki ana motivasyon

Siber suçlular bu tür bir e-posta dolandırıcılığında ne yapmaya çalışıyor?İki ana motivasyon, çalınabilen ve satılabilen veya kimlik hırsızlığı ile ilgili suçlarda ve ayrıca para veya diğer mali kazançlarda kullanılabilen verilerdir.Casusluk, intikam veya diğer kişisel veya politik gündemler gibi başka güdüler de var, ancak bugün bu güdülere dikkat etmiyoruz.

Veri hırsızlığı

Veri hırsızlığının kendisi bir tür siber saldırı değil, bunların sonucudur.Veriler, kimlik hırsızlığı, şantaj (fidye yazılımı saldırıları gibi) ve aldatmayı içeren birçok suç türünün önemli bir parçasıdır.Siber suçlular verileri çalmayı severler, bu nedenle diğer siber saldırı türlerini gerçekleştirmek, ticaret yapmak veya diğer kötü adamlara satmak veya başka amaçlar için kullanmak için kullanabilirler.

Saldırganın size e-posta gönderme şekli, gizli bilgilerinizi onlarla paylaşmaya istekli olmanızdır!Örneğin, size hemen bazı elektronik dosyalar göndermesini isteyen patron gibi davranacaklar.Onları göndermeye cesaretin yok mu?Benzer şekilde, saldırgan kendini taklit eder

- Arkadaşlar/akrabalar,

- Tanınmış şirket

- Banka,

- personel alımı

- Devlet kurumları,

- kamu hizmeti şirketi

- Eğitim Enstitüsü,

- Öğretmen/Profesör vb.

Bazen sizden fiziksel adresiniz, telefon numaranız, sosyal güvenlik numaranız, doğum tarihiniz, sağlık bilgileriniz, geliriniz gibi özel bilgilerinizi göndermenizi isterler.Müşteri ayrıntıları, teknik bilgi birikimi, ticari sırlar, gizli finansal veriler vb. gibi kuruluşunuzun gizli bilgilerini sık sık sorarlar.

Örneğin: Dolandırıcı, sizi işe aldıklarını söyleyerek büyük bir şirketten işe alım görevlisi gibi davranır.Planın bir parçası olarak, bir geçmiş kontrolü yapmak adına kişisel bilgilerinizi vermenizi isterler ve kredi kontrolleri ve vergi ile ilgili amaçlar için sosyal güvenlik numaranıza ihtiyaçları olduğunu söylerler.

Bunlar işe alımla ilgili yaygın süreçler olduğu için şüpheli bir şey bulamazsınız ve talep üzerine tüm belgeleri sağlayabilirsiniz.Ancak bunun bir dolandırıcılık olduğunu anladığınızda, siber suçlular artık yok olur.Bilgilerinizi aldıktan sonra kaybolurlar veya kimlik hırsızlığıyla ilgili suçları işlemek için kullanırlar veya dark web'deki diğer saldırganlara satarlar.

Finansal dolandırıcılık

Başlıktan da anlaşılacağı gibi, saldırgan sahte finansal işlemler yapmak için e-posta kullandı.Bazen ödeme kartı numaranızı veya banka hesap bilgilerinizi değiştirirler.Genellikle sizden kendilerine para göndermenizi isteyeceklerdir.İşte böyle üç örnek senaryo:

- Siber suçlular gönderiyor Bir hayır kurumu oluşturan bir e-posta. Mesajlarında kurbanların fotoğraflarını paylaştılar ve onlara yardım etmek için bağış yapmanızı istediler.Ama fotoğraf sahte

- yalancı kimliğine bürünme personel alımı,onun şirketi İddia Belirli ön maliyetleri üstlenirsiniz. Bunun eğitim sürecinin bir gereği olduğunu söyleyerek eğitim materyalleri satın almanızı isteyebilirler.Veya geçmiş kontrolleri için para isteyebilirler.

- Kötü adam, sizinle iş yapan ve sizi sahte bir web sitesine yönlendiren büyük bir şirket gibi davranır. Sizi ürünler veya hizmetler için ödeme yapmaya kandırmak için amzon.com, facbook.com veya welsfargo.com gibi siber işgal alanlarına (yani popüler markalara/işletmelere benzeyen alan adlarına) yönlendirebilirler.

"Genellikle e-posta yoluyla ne tür siber saldırılar gerçekleştirildiğini" özetleyin

Bu makalenin, hangi tür siber saldırıların saldırı vektörü olarak e-posta kullandığını anlamanıza yardımcı olacağını umuyoruz.Artık bu tür sahte e-postaları tespit ederek kendinizi ve kuruluşunuzu nasıl koruyacağınız konusunda daha iyi bir fikre sahipsiniz.