Ang isang SSL certificate chain ay naglalaman ng maraming certificate na tumutulong sa pagbuo ng tiwala sa mga browser at kliyente.

Narito ang dapat malaman tungkol sa mga chain certificate na ito at kung paano gumagana ang "chains of trust."

Bilang isang may-ari ng website, alam mo na ang isang SSL/TLS certificate ay kinakailangan para sa isang matagumpay na online na negosyo.Bilang karagdagan sa pagtaas ng tiwala at pagpapanatiling ligtas ng data, nakakatulong din itong mapabuti ang ranggo ng iyong website sa mata ng Google.Ngunit ang SSL certificate ay hindi gagana sa bubbling;Ito ay bahagi ng isang chain na tinatawag na SSL certificate.Ang chain ay isang mahalagang bahagi ng malaking pampublikong pangunahing imprastraktura na nagbibigay-daan sa secure na online na komunikasyon sa hindi secure na Internet.

Ngunit ano nga ba ang isang chain ng sertipiko?Bakit napakahalaga ng pagbuo ng tiwala?Susuriin natin ang iba't ibang bahagi ng chain, kung ano ang kanilang mga panuntunan, at kung paano sila nagtutulungan bilang bahagi ng mas malaking pampublikong pangunahing imprastraktura.

Ano ang isang SSL certificate chain?

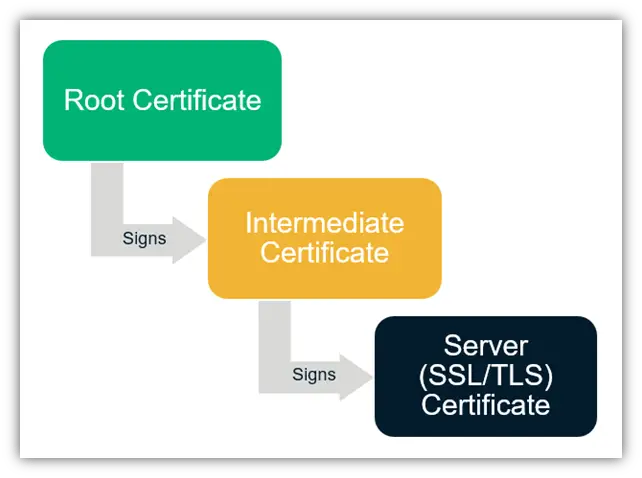

Kaya, ano ang mga chain ng sertipiko para sa SSL at TLS?Kasama sa chain ng certificate ang root certificate, isa o higit pang intermediate na certificate, at server (leaf) certificate.Kung hindi mo alam kung ano ang ilan sa mga ito, huwag mag-alala.Iyan ang dahilan kung bakit kami naririto - upang tumulong sa paghiwa-hiwalay ng mga terminong ito sa isang makabuluhang paraan.

Kung nagpunta ka dito, malamang na pamilyar ka na sa mga sertipiko ng server, dahil ito ang binili mo para sa iyong website.Ito ay upang ipakita ang icon ng padlock sa URL bar bago ang iyong domain,Gayundin kung bakit lumalabas ang "HTTPS" sa iyong URL.

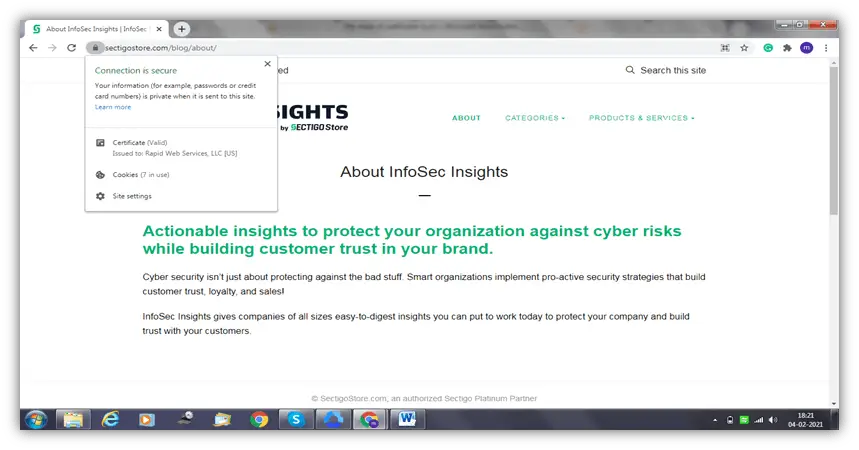

Kung nag-click ka sa padlock ng isang secure na site, makikita mo ang mga detalye ng SSL certificate.Ang mga screenshot sa ibaba ay magbibigay sa iyo ng ideya kung ano ang iyong nakikita.Halimbawa, sa SectigoStore.com makikita mo ang pangalan ng organisasyon na nagbigay ng certificate.Sa kasong ito, ito ay Rapid Web Services LLC, [US].

Ito ang karaniwang sinasabi natin kapag pinag-uusapan natin ang tungkol sa mga sertipiko ng SSL/TLS.Ang iba pang dalawang certificate sa chain ay nakakatulong sa pagtatatag ng tiwala sa mga server certificate na iyon.

Ang mga SSL certificate ay ibinibigay ng mga kagalang-galang at pinagkakatiwalaang third party na tinatawag na Certificate Authority, Certificate Authority o CA (short for short).Gayunpaman, ang mga CA ay hindi direktang nagbibigay ng mga sertipiko sa mga website.Ang pagkakaroon ng chain of trust o certificate chain ay ginagawang mas mabilis at mas madali ang proseso.

Ang tanikala ng tiwala ay parang puno...

Upang maunawaan kung paano gumagana ang mga sertipikong ito, isipin ang isang puno.Ang isang puno ay may mga ugat, isang puno at ang mga kaukulang sanga nito, at mga dahon.Ang isang chain ng sertipiko ay hindi naiiba sa istraktura mula sa isang puno.

Tulad ng isang puno, ang sertipiko ng ugat ay ang pundasyon kung saan nakabatay ang lahat ng iba pang mga sertipiko.Kung paanong ang isang puno ay maraming sanga, ang isang CA ay maaaring mag-isyu ng higit sa isang intermediate na sertipiko mula sa isang root certificate.Ang parehong pagkakatulad ay nalalapat sa mga dahon na kumakatawan sa mga sertipiko ng server.

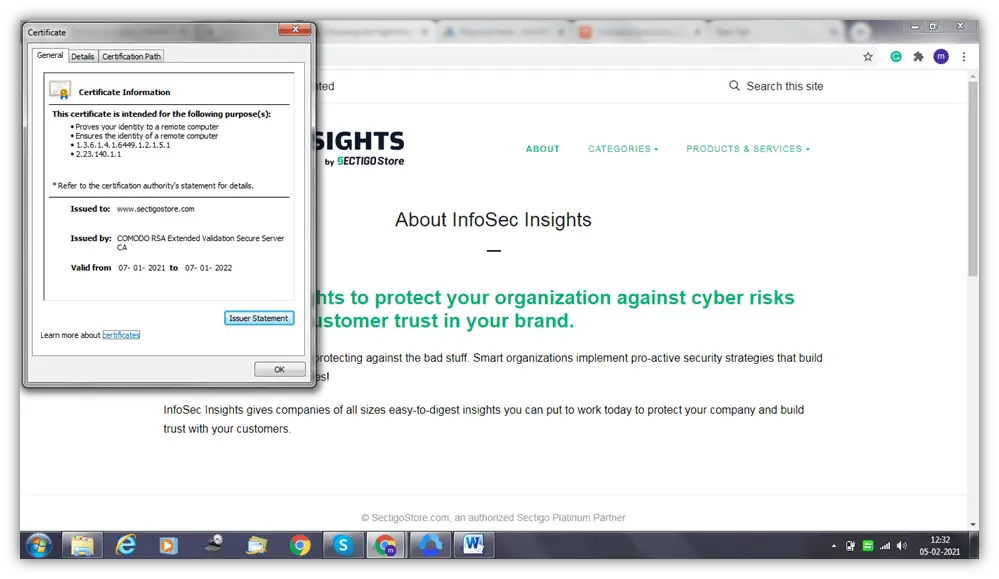

Marami tayong matututunan kung patuloy nating i-explore ang mga SSL certificate para sa site na ito.Samakatuwid, i-click ang "Sertipiko"opsyon, makakakita ka ng isang window na pop up tulad ng ipinapakita sa ibaba:

Ang larawang ito ay nagpapakita sa iyo ng impormasyon tungkol sa certificate - gaya ng layunin ng certificate, kung sino ang nagbigay ng certificate (Certificate Authority), ang site na nagbigay ng certificate at ang validity date nito.

Dadalhin ka ng higit pa sa mga detalye ng certificate, na makakatulong sa iyong maunawaan ang protocol at algorithm na ginagamit ng certificate na iyon.Ipinapakita nito ang algorithm na ginamit upang i-encrypt ang pampublikong susi, at nagbibigay din ng pampublikong susi ng site.

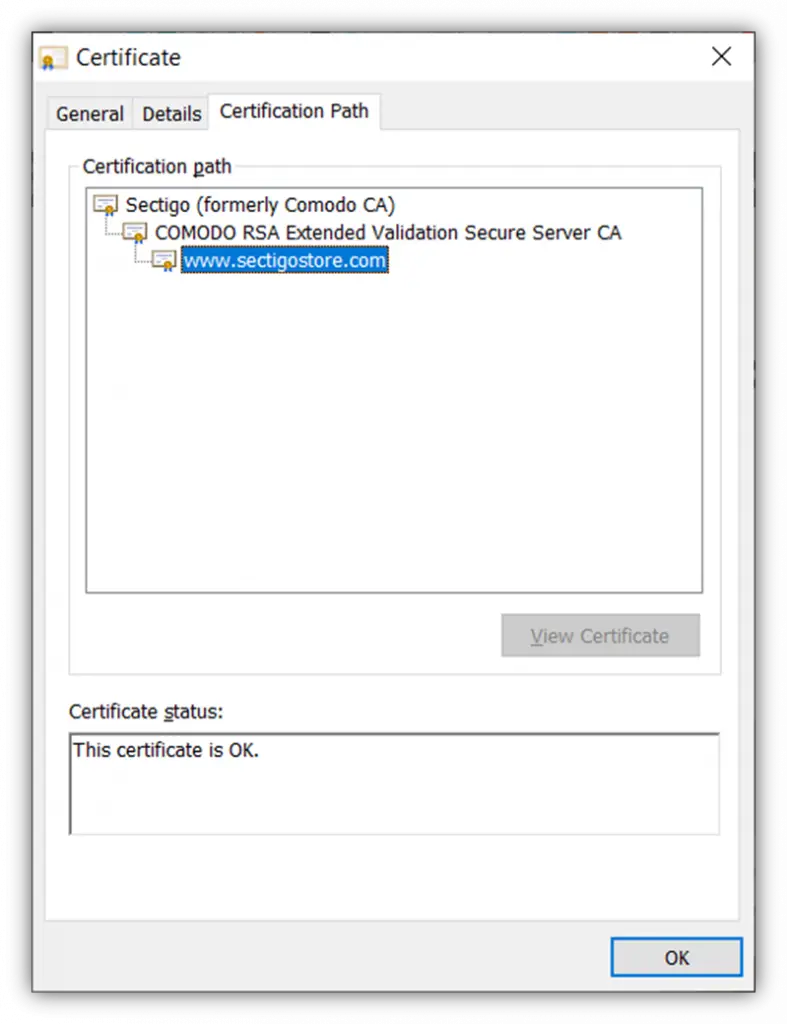

Ngayon, lumipat tayo sa susunod na bahagi, ang landas ng sertipikasyon.Sa konteksto ng artikulong ito, ito ang pinakamahalagang bahagi ng artikulo ng impormasyon ng sertipiko.Kapag nag-click ka"landas ng sertipiko", makikita mo ang root certificate, intermediate certificate at server certificate.

Sa larawan sa itaas, makikita natin:

- Ang root certificate ay " Sectigo (dating Comodo CA)."Ito ay isang self-signed certificate na pumipirma sa isang intermediate CA certificate.

- Ang intermediate na sertipiko ay " COMODO RSA Extended Validation Security Server CA"."Ang certificate na ito ay gumaganap bilang isang tagapamagitan (i.e. man-in-the-middle) sa pagitan ng root certificate at ng server certificate.Samakatuwid, nilalagdaan ng intermediate certificate ang server certificate gamit ang sarili nitong pribadong key upang protektahan ang pribadong key ng root certificate.

- Ang sertipiko ng server ay " www.secticostore.com ".Ito ang uri ng certificate na ini-install mo sa iyong website server, kadalasang tinatawag na SSL/TLS certificate.

Dahil ang mga sertipiko ng dahon ay sumasanga mula sa gitnang sanga, at ang gitnang sanga ay sumanga mula sa ugat, ipinapalagay na ang puno na iyong inilarawan kanina ay nakabaligtad.Sa screenshot sa itaas, karaniwang, ang ugat ng puno ay nasa itaas at ang mga dahon ay nasa ibaba.

Unawain ang iba't ibang bahagi ng SSL certificate chain

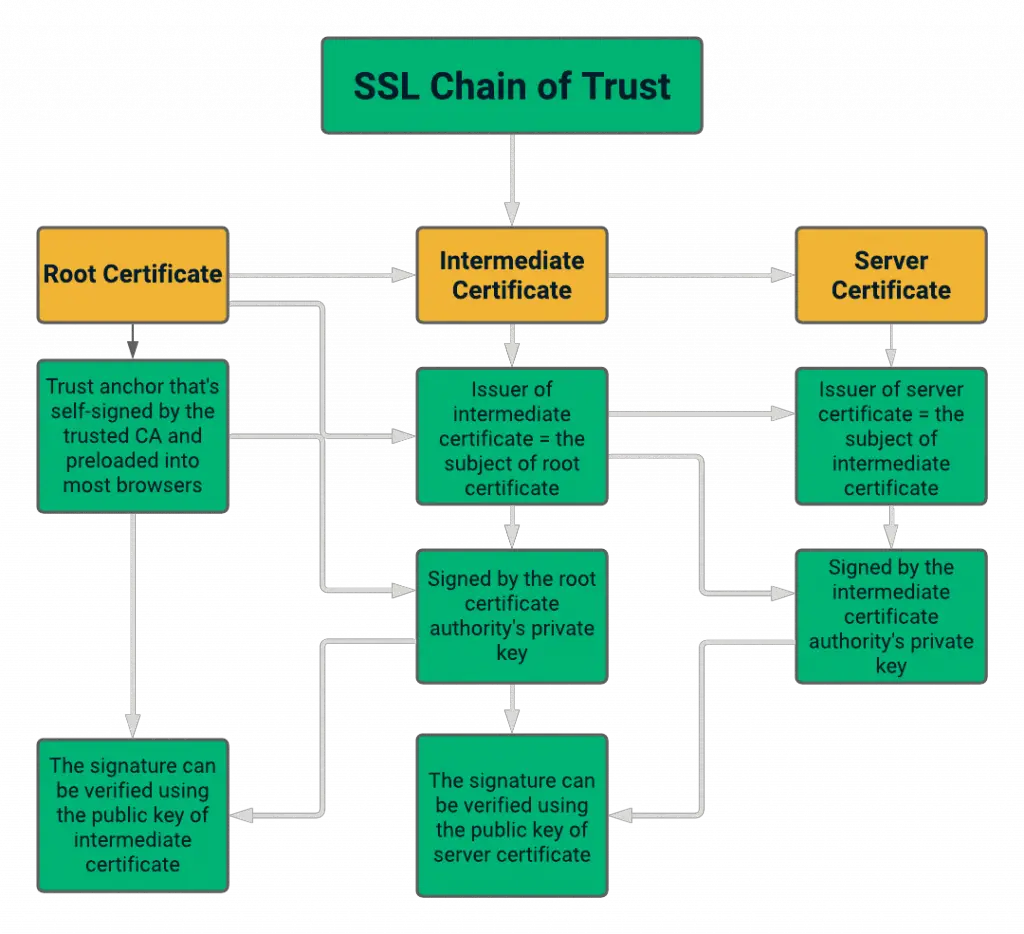

Ang sumusunod na diagram ay naglalarawan ng SSL certificate chain at mga detalye tungkol sa awtoridad sa pagpirma:

Sa seksyong ito, hindi lamang tayo mabubulokugat at intermediate na mga sertipikopagkakaiba sa pagitan ng,at gagawin dinpagkasiraSertipiko ng server.

sertipiko ng ugat

Ang root certificate (tinatawag ding pinagkakatiwalaang ugat) ay isang sertipiko na direktang ibinigay ng isang awtoridad sa sertipiko.Hindi tulad ng iba pang mga sertipiko, ang mga sertipiko ng ugat ay nilagdaan ng CA.Ang pribadong susi ng root certificate ay ang susi na ginagamit para lagdaan ang iba pang mga certificate sa SSL certificate hierarchy.

Ang mga CA ay nag-isyu lamang ng ilang mga root certificate, kung kaya't ang mga ito ay mahigpit na pinoprotektahan.Sa pagsasagawa, ang mga root certificate na ito ay karaniwang paunang naka-install sa "trust store" ng browser at operating system.Ang root certificate ay itinuturing na pinakamahalaga sa chain ng certificate dahil lahat ng partido ay sumasang-ayon na pagkatiwalaan ang CA na nagbigay ng root certificate.Kung ang CA na nagbigay ng root certificate ay hindi pinagkakatiwalaan o binawi (ibig sabihin, hindi na itinuturing na pinagkakatiwalaan), ang buong chain ay babagsak.

Para protektahan ang mga certificate na ito, lalo na pagdating sabinawi ang sertipikokaso, ang root CA ay karaniwang gumagamit ng isang intermediate na CA upang maglagay ng ilang espasyo sa pagitan ng pinagkakatiwalaang root certificate nito at ng final server certificate.Hindi sila kailanman nag-isyu ng leaf (server) certificate ng website nang direkta mula sa kanilang root certificate, dahil ang paggawa nito ay masyadong mapanganib.

Intermediate na sertipiko

Ang intermediate na certificate ay nagsisilbing buffer sa pagitan ng root certificate at ng end entity ng server certificate.Ito ay nilagdaan ng pribadong key ng root certificate na nagbigay nito.Ito ay kung paano naitatag ang tiwala sa mga intermediate na sertipiko.Intermediate na sertipikoTagapagbigayay ang nagbigay na pumirma sa SSL/TLS (server) certificate, habangtemaay ang site o organisasyon na nagpapatunay ng pagkakakilanlan nito.

Maaaring mayroong higit sa isang intermediate na certificate, ngunit hindi ka maaaring magkaroon ng chain ng certificate nang walang kahit isang intermediate na certificate.

sertipiko ng server

Nag-isyu ang CA ng mga certificate ng server (kilala rin bilang mga leaf certificate) sa mga domain na gustong saklawin ng mga user.Iyan ang pinag-uusapan ng mga tao kapag pinag-uusapan nila ang tungkol sa mga sertipiko ng SSL/TLS.Pagkatapos na maayos na mai-install ang certificate na ito sa server,Nagsisimula ang URL samagpapakita"HTTPS" sa halip na "HTTP".Nangangahulugan ang HTTPS na ang iyong site ay gumagamit ng isang secure na encryption protocol, hindi isang hindi secure.Gayundin, may lalabas na padlock sa harap ng iyong domain name sa URL bar.

Paano gumagana ang certificate chaining?

Ang chain ng certificate sa SSL/TLS ay kilala rin bilang chain of trust.Ang dahilan sa likod nito ay kapag natanggap ng anumang browser ang SSL certificate ng iyong website, kailangan nitong i-verify ang pagiging lehitimo nito.

Upang gawin ito, magsisimula ito sa certificate ng server at pagkatapos ay ibalik ito sa root certificate upang magtatag ng tiwala.Ginagamit nito ang pampublikong susi ng certificate upang tumugma sa lagda, at pagkatapos ay suriin ang pampublikong susi at lagda ng intermediate na sertipiko sa parehong paraan.Patuloy nitong gagawin ito hanggang sa tuluyang maabot nito ang root certificate na pinapanatili ng browser sa truststore nito.

Kung hindi ma-verify ang anumang certificate sa chain na ito, masisira ang chain at mabibigo ang verification.Babalaan ng browser ang user tungkol sa certificate.Alam mo ba ang mga pangit na "hindi secure" at "iyong koneksyon ay hindi pribado" na mga mensahe?

Oo, iyon ay.Samakatuwid, para gumana ang isang chain of trust, dapat tiyakin na walang link sa chain na iyon ang maputol.

Nakikinig ka pa ba sa akin?Pagkatapos ay maaari pa akong magpatuloy at ipaliwanag sa iyo kung paano gumagana ang chain ng certificate.Pagkatapos nito, maaari nating talakayin ang mga teknolohiya at proseso na gumagana sa likod ng mga eksena - Public Key Infrastructure (o kilala rin bilang PKI).

Paano gumagana ang chain of trust verification process

Kung susundin mo ang regular na hierarchy, papatotohanan ng root CA ang intermediate CA, na lalagdaan naman sa certificate ng server.Kaya, kung nasa isip iyon, paano gumagamit ang mga tao ng chain of trust para sa pag-verify?

Kapag binisita ng mga user ang iyong website, padadalhan sila ng server ng certificate.Susuriin nito ang iba't ibang impormasyon tulad ng:

- Ang entity na nagbigay ng certificate at kung kanino ito ibinigay.

- Kailan ibinigay ang sertipiko at kung gaano katagal ito wasto.

- Kung ito ay may wastong digital signature.

- Kung ang sertipiko ay binawi na.

Para ma-verify na lehitimo ang certificate, kailangan nitong i-verify ang chain of trust.Dito, magsisimula ang browser mula sa certificate ng server at i-verify ang lahat ng certificate, kabilang ang root certificate.Ang pinakakaraniwang proseso ng pag-verify ng chain ng certificate ay binabaligtad.Nangangahulugan ito na ang impormasyon ng certificate ng server ay unang sinusuri laban sa intermediate certificate ng nag-isyu na certificate, at pagkatapos ay sinusuri ang intermediate na certificate laban sa root certificate ng nagbibigay ng certificate.

Kung ang lahat ng mga sertipiko ay na-check out, at ang iba pang mga proseso na kinakailangan para sa isang secure na koneksyon ay nakumpleto, ang website ay maglo-load ng isang simbolo ng padlock o "HTTPS" sa URL bar.Kung hindi, isang babala ang ibibigay.

Ano ang PKI?

Dahil ang PKI ay napakasalimuot at detalyadong paksa, bibigyan ka namin ng mabilis na pangkalahatang-ideya dito.Ang pampublikong pangunahing imprastraktura ay isang umbrella term na naglalarawan ng isang balangkas ng mga proseso, patakaran, at teknolohiya na nagbibigay-daan sa secure na pag-encrypt sa mga pampublikong channel.Umaasa ito sa public key cryptography, na gumagamit ng mga kumplikadong mathematical algorithm upang mapadali ang pag-encrypt at pag-decryption ng mga mensahe sa Internet.

Ang mga algorithm na ito ay bahagi ng balangkas ng PKI.Ang mga algorithm ay naging mas kumplikado sa paglipas ng panahon habang umuunlad ang teknolohiya.

Gumagamit ang PKI ng mga key pairs para i-encrypt at i-decrypt ang data.Ang uri ng key na kasangkot ay depende sa uri ng encryption na iyong ginagamit.Halimbawa, ang simetriko na pag-encrypt ay gumagamit ng isang solong susi upang i-encrypt at i-decrypt ang data.(Ito ay nangangailangan na ang parehong nagpadala at tumanggap ay may parehong kopya ng parehong susi.) Sa asymmetric encryption, sa kabilang banda, mayroong dalawang natatanging (ngunit nauugnay sa matematika) na mga susi: ang pampublikong susi at ang pribadong susi .Ang data ay naka-encrypt gamit ang isang pampublikong susi na magagamit ng sinuman.Sa kabilang banda, ang pribadong key ay nagde-decrypt ng data at dapat na protektahan laban sa pagtagas ng data.

Ang pagkakaroon ng dalawang natatangi ngunit nauugnay sa matematika na mga key ay tumutulong sa mga kliyente ng mga bisita ng site na maghatid ng mga secure na mensahe nang walang takot sa hindi awtorisadong pag-access o pagmamanipula ng data.(Karaniwang kilala bilang isang man-in-the-middle attack o MitM.)

Konklusyon

Tinitiyak ng mga SSL/TLS certificate ang seguridad ng isang website sa pamamagitan ng paggamit ng secure na HTTPS protocol.Ang isang chain of trust ay mahalaga sa pagpapatupad ng security protocol na ito.Salamat sa parang punong istraktura ng chain ng sertipiko, mabilis at ligtas na maitatag ang koneksyon sa server.Gayundin, madali nitong ma-trace ang certificate pabalik sa orihinal nitong ugat upang makita kung ito ay lehitimo.Ito ay isang panalo para sa lahat.