ayon kaysabi ni Verizon, 45% ng mga paglabag sa data ay resulta ng pag-hack.Alamin natin kung paano maiwasan ang pag-hack bilang isang internet user.

Kung nag-iisip ka "kung paano maiwasan ang pag-hack", nakita mo ang tamang artikulo!

Siyempre, maaari kang gumamit ng ilang software ng seguridad o ayusin ang mga setting ng seguridad upang maiwasan ang pag-hack.Ngunit ang pinakamahalaga, kailangan mong kilalanin ang laro ng pag-iisip na nilalaro ng mga umaatake upang maisagawa ka ng mga aksyon na hindi mo dapat.Kabilang dito ang lahat mula sa pagbabahagi ng iyong personal o pinansyal na impormasyon hanggang sa pag-download at pag-install ng mga file/software na nahawaan ng malware.

Sa artikulong ito, sasakupin namin ang 15 tip upang matulungan kang maunawaan kung paano maiwasan ang pag-hack.Magli-link din kami sa mga tool na "freemium" na maaaring magamit upang maiwasan ang pag-hack.

15 Mga Tip para maiwasan ang Pag-hack

Hindi mo kailangan ng maraming teknikal na kadalubhasaan upang maiwasan ang pag-hack.Ito ang ilang napakasimple ngunit epektibong paraan upang maiwasan ang pag-hack.

1. I-encrypt ang mga file habang nag-iimbak at naglilipat

Kapag nagbahagi ka ng anumang mahalagang Microsoft file sa sinuman o iniimbak ito sa isang device, USB o cloud platform, palaging i-encrypt ito.Ang pag-encrypt ay tumutukoy sa paggamit ng mga mathematical algorithm upang "i-lock" ang data gamit ang isang encryption key.Ang pag-encrypt ay nag-aagawan ng plain text data, na ginagawang hindi maintindihan ang pagprotekta sa plain text data mula sa mga hindi sinasadyang user nang walang authentication key.

Kaya kahit na may access ang isang tao sa mga file na ito, hindi nila mabubuksan at mabasa ang mga ito.Lahat ng Microsoft file (hal. Word, Excel, Access, PowerPoint) ay may ganitong opsyon.

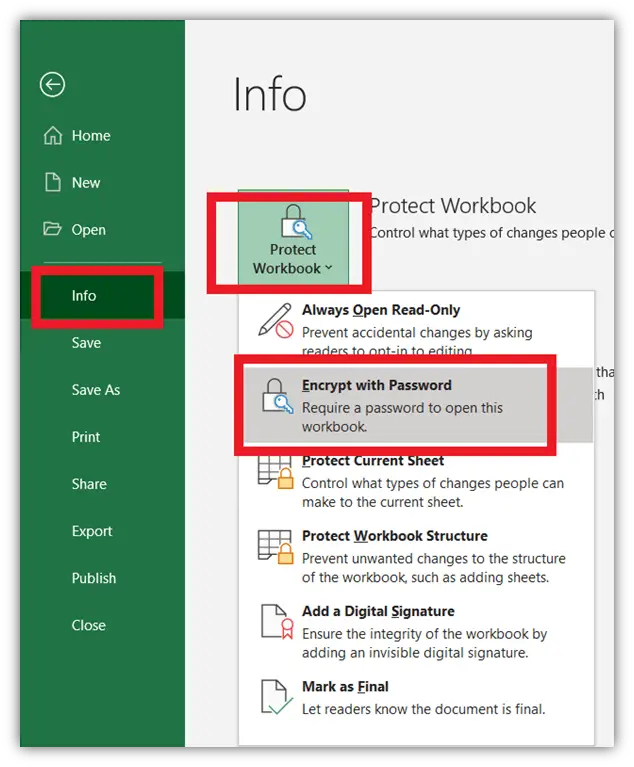

Halimbawa, upang i-encrypt ang isang file sa Excel:

- i-clickkaliwang itaas文件.

- pumili kaimpormasyon

- i-clickProtektahan ang workbook(o protektahan ang mga dokumento, presentasyon, atbp. ayon sa uri ng file).

- pumili ka"I-encrypt gamit ang password".

Kapag naitakda na ang isang password, kakailanganin ng sinumang gustong ma-access ang file na ito ang password na ito.Kapag nagpadala ka ng mga naturang protektadong file sa sinuman, mangyaring tiyaking ibigay sa tatanggap ang password sa pamamagitan ng telepono, hiwalay na email o anumang iba pang channel ng komunikasyon.

Gamitin ang mga tool na ito upang i-encrypt ang anumang iba pang uri ng file/folder

May mga komersyal at "libre" na tool na makakatulong sa iyong paganahin ang pag-encrypt para sa anumang uri ng file, folder, drive, at dokumento.Ang ilang mga halimbawa ay kinabibilangan ng:

2. Gumamit ng mga extension ng browser upang harangan ang mga nakakahamak na website at mapaminsalang pag-download

May mga libreng extension ng browser na nagpapanatili ng mga listahan ng mga nakakahamak at phishing na site at hinaharangan ang mga ito.Sa iyong kaso, kakailanganin mong i-install ang mga extension na ito ("mga add-on" para sa Firefox) sa iyong browser upang pigilan ang mga umaatake na gamitin ang mga ito at maiwasan ang mga hacker.

Ito ang ilang kapansin-pansing libreng extension at add-on:

- Comodo Online Security Pro

- Anti-malware sa ibaba ng zero

- ad blocker

- Proteksyon ng Malware Browser

- Seguridad ng Avira Browser

- Bitdefender Traffic Light

Ibinigay namin ang link dito.kailangan mo lang i-clickIdagdag sa ChromeOIdinagdag sa Firefox.

3. Mag-install ng isang malakas na anti-malware program

Bagama't halata ito, kailangan pa rin ng ilang tao ng banayad na paalala na gumamit ng mga antivirus at antimalware program.Regular na ini-scan ng mga ganitong uri ng software ng seguridad ang iyong device at nag-aalis ng mapanganib na malware.Inaalertuhan ka rin nila kapag bumisita ka sa spam o mga nakakahamak na website, o nagda-download ng mga corrupt na file mula sa Internet.

Kapag pumipili ng isang antivirus program, siguraduhing makuha lamang ito mula sa isang kagalang-galang na kumpanya.

Mag-ingat sa scareware: Kung nakatanggap ka ng mga random na email o nakakita ng mga pop-up na nahawaan ang iyong PC, maaaring ito ay scareware.Ang Scareware ay magaspang na antivirus software na maaaring isang virus mismo o spyware upang subaybayan ang iyong pag-uugali.

Huwag kailanman mag-click sa mga link o ad na ito, at huwag mag-install ng hindi kilalang software ng seguridad.Inirerekumenda namin ang paggamitComodo Antivirus.Ito ay isang prestihiyosong tatak at nagbibigayLibre at bayad na mga bersyon.

4. Manu-manong linisin ang iyong PC

Ang ilang advanced na uri ng malware ay hindi matukoy ng firewall/security software.Samakatuwid, inirerekomenda na subaybayan mo nang manu-mano ang iyong device upang maiwasan itong ma-hack.

Suriin ang C: magmaneho nang regular, lalo naC:/Program Files, C:/Program Files (x86)Atbpfolderat lahatTEMPfolder.Gayundin, pakitandaan na "i-download"folder.Kung makakita ka ng anumang hindi pangkaraniwang mga item na hindi mo pa na-download, magsagawa ng paghahanap sa internet upang malaman ang tungkol sa mga ito.Tanggalin ang mga file kung walang layunin ang mga ito o nauugnay sa malisyosong aktibidad.

Napakatigas ng ulo ng ilang malware program na hindi mo maalis ang mga ito sa pamamagitan ng normal na mga hakbang sa pag-alis.Ang magandang balita ay mayroong ilanLibreng file shredder at uninstallermakakatulong sa iyo na i-uninstall ang mga naturang program.Ang ilan sa mga program na ito ay napakabisa kaya't ini-scan nila nang malalim ang iyong device at tinatanggal ang lahat ng mga nakatagong track, gaya ng mga cache at shortcut.

5. Paganahin ang pag-encrypt gamit ang BitLocker para sa Windows 10

Ie-encrypt ng feature na ito ang iyong hard drive.Kung ang iyong Windows computer ay ninakaw o ibinebenta nang hindi napupunas ang memorya (tandaan: palaging i-wipe ang memorya bago ibenta ang iyong device!), walang sinuman ang makakapag-hack ng iyong computer sa pamamagitan ng pagnanakaw ng data mula sa hard drive.Mayroon din itong pag-encrypt para sa mga USB drive.

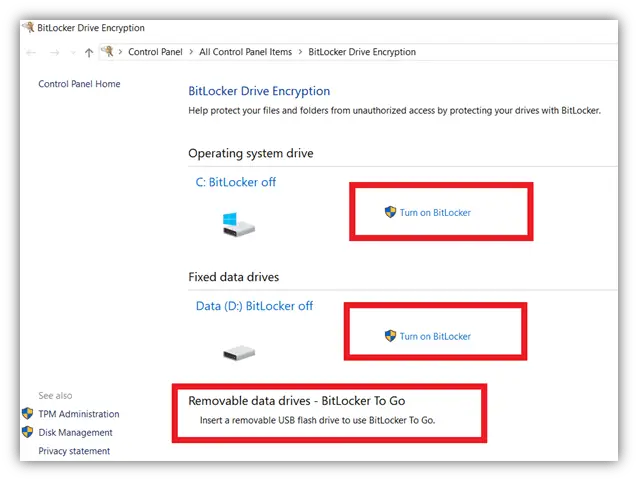

Upang paganahin ang pag-encrypt:

- sa Windows search barHanapinBitLocker, pagkatapos ay piliinPamahalaan ang BitLocker".

- I-click ang "para sa iyong C: drive, D: drive at USBI-on ang BitLocker ".

- Kakailanganin mo ang mga kredensyal ng administrator (kung hindi pa naka-log in bilang administrator)

Para sa mga gumagamit ng Mac: Nagbibigay ang FileVault ng katulad na pagpapagana sa BitLocker.Mangyaring sundin ang mga mapagkukunan sa ibaba:Hakbang-hakbang na gabay sa pag-enable ng FileVault.

6. Paganahin ang Two-Factor Authentication (2FA)

Ang 2FA, kasama ang mga tradisyonal na password, ay nagdaragdag ng isa pang layer ng seguridad.Sa bawat oras na mag-log in ka sa iyong account o gumawa ng isang transaksyon, makakakuha ka ng isang natatanging isang beses na password (OTP), password o magic link sa iyong nakarehistrong mobile number o email address.Kung ang alinman sa iyong bangko, kumpanya ng credit card, o anumang iba pang service provider ay nagpapahintulot sa iyo na paganahin ang 2FA, gawin ito ngayon!

Maaari mo ring paganahin ang 2FA sa iyong telepono sa pamamagitan ng pag-install ng mga libreng third-party na app, gaya ng:

Kapag na-install na, makakakuha ka ng opsyong paganahin ang 2FA para sa lahat ng iba pang app na naka-enable sa 2FA na nakaimbak sa iyong mobile device.Tiyaking i-enable ito para sa mga e-commerce na site, cloud storage platform, at financial platform.

7. Huwag mag-log in sa pamamagitan ng mga kasalukuyang third-party na platform

Susunod ay kung paano namin pinipigilan ang pag-hack: huwag i-link ang mga account.Kapag gusto mong mag-log in sa isang bagong platform, maaari kang makakita ng opsyon na mag-log in gamit ang isang umiiral na account tulad ng Facebook, Gmail, LinkedIn, atbp.Huwag gamitin ang mga opsyong ito.Sa halip, gamitin ang iyong email address o numero ng telepono, o punan nang manu-mano ang form sa pag-login (huwag maging tamad dito).

bakit?Kapag nag-log in/nag-log in ka gamit ang alinman sa mga kasalukuyang account na ito, maa-access ng mga bagong app/website ang ilan sa impormasyong nakaimbak tungkol sa iyo sa mga naturang platform.Maaaring mapanganib ang naturang pagbabahagi ng data kung may malisyosong layunin ang bagong may-ari ng app/platform o empleyado.Maaari nilang nakawin ang data na ito para i-hack ka, o ibenta ito sa iba pang mga hacker sa dark market.Kahit na ang mga kilalang platform ay gumagamit ng data ng user sa maling paraan upang lumikha ng mga naka-target na ad.

Hal,Ang Zoom ay nahaharap sa mga alalahaninna nagbabahagi (o nagbebenta) ng data ng user sa FacebookMga paratang.Inamin ni Zoom na nangyari ang naturang data leaks dahil binigyan nito ang mga user ng opsyon na mag-log in sa Zoom sa pamamagitan ng Facebook software development kit (SDK).

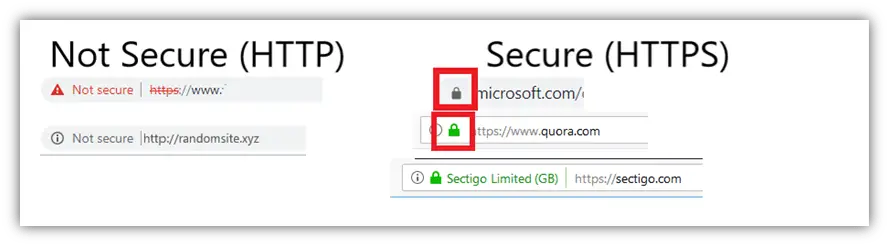

8. Huwag magbahagi ng anumang impormasyon sa pamamagitan ng mga site ng HTTP

Kapag nagbubukas ng isang website, tingnan ang address bar.kung nakikita mo"Hindi ligtas” o isang bilog o tatsulok na tandang padamdam, ang site ay tumatakbo sa HTTP, isang hindi secure na protocol.Nangangahulugan ito na ang anumang sensitibong data na ipinapadala sa pagitan ng iyong browser at ng server ng website ay hindi mai-encrypt, na ginagawang madali para sa mga hacker na nakawin ang iyong personal at pinansyal na impormasyon.

Samakatuwid, ang isang mahusay na tuntunin ng thumb ay magbahagi lamang ng impormasyon sa mga website na may simbolo ng padlock sa harap ng domain name sa address bar.Isinasaad nito na ang may-ari ng website ay nag-install ng SSL/TLS certificate at ang lahat ng data na ipinarating sa pagitan ng iyong browser at ng website server ay nananatiling naka-encrypt.

Gayunpaman, hindi ibig sabihin na ligtas ang isang site dahil may padlock sign ito.Ang mga cybercriminal ay maaari ding gumamit ng mga libreng SSL/TLS certificate sa kanilang mga pekeng website.Pagkatapos ay nasa isang secure na koneksyon ka, ngunit hindi mo pa rin alam kung kanino nakakonekta ang kabilang dulo.

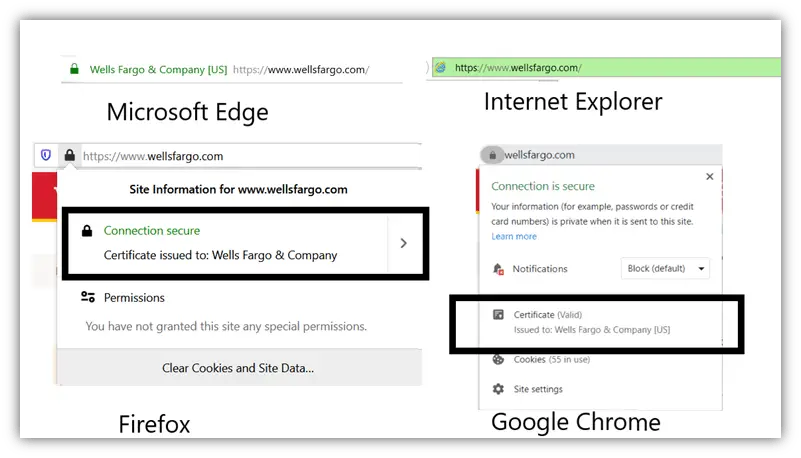

Ang solusyon ay mag-click sa padlock sign at tingnan ang field na "Ibinigay kay".Kung ang website ay may naka-install na Extended Validation (EV) SSL certificate, makikita mo ang legal na pangalan nito sa harap ng "Ibinigay kay" na impormasyon.Sa ilang mga browser, makikita mo ang pangalan ng kumpanya sa berde o may berdeng address bar.Karamihan sa mga kagalang-galang at lehitimong kumpanya ay gumagamit ng mga EV SSL certificate, na nangangailangan ng mahigpit na proseso ng pagpapatunay.

9. Tukuyin ang mga palatandaan ng isang pekeng o malware-infected na website

OK, napunta ka sa isang website at hindi ka sigurado kung pagtitiwalaan ito.Kapag sinusuri ang anumang website, may ilang mga bagay na dapat mong hanapin para maiwasang ma-hack bilang isang bisita sa website.

Narito ang ilang mga palatandaan na ang isang website ay peke, mapanganib, spam, nakakahamak o "peke":

- Masyadong maraming mga pag-redirect sa hindi alam, walang kaugnayan o mga site sa advertising.

- Ang ilang nilalaman ay awtomatikong dina-download sa iyong device (nang walang pahintulot mo).

- Ang content ay may maraming iba't ibang "download" o "play" na mga button.

- Mapapansin mo ang maraming screen o mga pop-up sa background kahit na hindi nakabukas ang mga ito.

- Sinasabi ng site na ang anumang produkto ay may hindi makatotohanang mga resulta o nag-aalok ng "masyadong magandang" mga deal at diskwento.

- Maraming mga spelling at grammatical error sa site na ito.

- Sinusubukan ng site na lumikha ng isang pakiramdam ng pagkaapurahan at hinihimok kang gumawa ng agarang pagkilos.

- Inanunsyo ng site na nanalo ka ng jackpot sa isang casino, isang lucky draw, o isang laro na hindi mo nilaro.(Paminsan-minsan, hihilingin sa iyo na maglaro ng mga simpleng laro, paikutin ang lucky draw wheel, sagutin ang mga simpleng tanong, atbp. Ngunit tandaan, walang sinuman ang maaaring magbigay sa iyo ng isang sentimo nang libre, lalo na ang isang jackpot.)

Mag-ingat sa mga cybersquatting site

Bumibili ang ilang tao ng mga domain na kamukha ng mga sikat na domain na may kaunting pagbabago lang sa spelling o mga top-level na domain.Depende sa mga pangyayari, ito ay tinatawag na "cybersquatting" o "cybersquatting".

E.g:

- Amazon.com (sa halip na amazon.com),

- Goggle.com (sa halip na google.com),

- Dictionary.com (sa halip na dictionary.com),

- Facebook.com (sa halip na facebook.com),

- Linkdin.com (hindi Linkin.com), at

- Insiderbusiness.com (hindi businessinsider.com)

Samakatuwid, mag-ingat sa paglalagay ng iyong domain name sa address bar.Kapag nagbahagi ka ng personal o pinansyal na impormasyon, i-double check ang address bar upang matiyak na nasa tamang website ka.

10. Matutong kilalanin ang pekeng vs lehitimong software at apps

Kapag na-install ang software sa isang device, pinapayagan itong gumawa ng mga pagbabago sa device at mag-access ng data.Ito ay isang mapanganib na hakbang dahil kung ang developer ay nakakahamak o ang software ay naglalaman ng malware, ikaw ay mapapahamak!

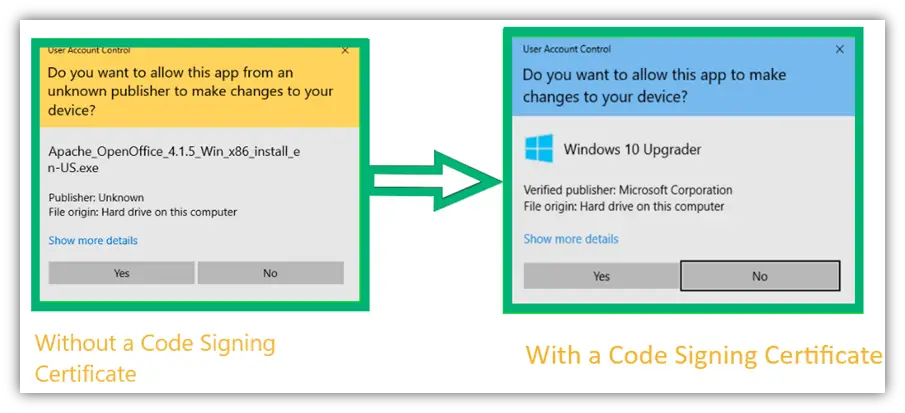

Kapag nagda-download ng software, mangyaringsa window ng seguridadTignan moPangalan ng Walker.

Kung nakikita mo ang pangalan ng publisher ayHindi kilala, mag-ingat ka!Ito ay nagpapahiwatig na ang integridad ng software ay hindi protektado ng code signing certificate.Sasabihin din nito sa iyo na ang pagkakakilanlan ng developer ay hindi pa na-verify ng third-party certificate authority (CA).Gumagamit ang mga lehitimong developer at publisher ng mga certificate sa pagpirma ng code.Kung hindi mo pa narinig ang pangalan ng publisher, magsagawa ng mabilisang paghahanap sa internet at basahin ang mga review.

11. Kilalanin ang Mga Email ng Phishing

FireEyeIsa sa bawat 101 email ay nakakahamak, sabi ng ulat!Ang mga attacker ay nagkakalat ng malware sa pamamagitan ng mga email attachment o nagre-redirect sa iyo sa ilang partikular na mga nahawaang site.Sinusubukan ng ilang cybercriminal na manipulahin ka upang magbahagi ng personal na impormasyon sa sikolohikal na paraan.

Sa kabutihang palad, may ilang bagay na maaari mong tandaan na makakatulong sa iyong maiwasang mabiktima ng isang phishing scheme:

1. I-double check ang email address ng nagpadala.Kung ito ay abnormal o ang oras ay masyadong mahaba, mangyaring magpatakbo nang may pag-iingat!Gayundin, kung ang isang tao ay nag-aangkin na siya ay isang empleyado ng isang kilalang organisasyon, ang kanilang email address ay dapat mayroong pangalan ng domain ng kumpanya pagkatapos ng "@".Halimbawa, "@apple.com, @amazon.com, @wellsfargo.com, atbp."Ang kanilang mail ay hindi magmumula sa mga generic na email client tulad ng Gmail, Hotmail, Yahoo, AOL, atbp.

2. Huwag balewalain ang mga pagkakamali sa spelling, bantas at grammar.Ang mabubuting kumpanya ay may mahigpit na mga pamantayan sa editoryal.Hindi karaniwan para sa kanila na magpadala ng mga opisyal na email na may maraming mga error.Kaya kung makakita ka ng mga error na tulad nito, manatiling alerto dahil malamang na scam ito.

3. Sinusubukan ba ng email na pukawin ang isang malakas na emosyonal na tugon mula sa iyo?Halimbawa, maaaring gusto ng isang umaatake na mataranta sa loob mo sa pamamagitan ng pagpapadala ng anumang mga pekeng abiso sa transaksyon, umaasa na bubuksan mo ang attachment upang mag-imbestiga.O maaari silang mag-alok sa iyo ng malalim na diskwento sa isang produkto/serbisyo, umaasa kang masasabik na mag-click sa link na ibinigay sa email upang samantalahin ang deal.

Tingnan ang artikulong ito: Limang tunay na halimbawa ng phishing email scam

Ang pagtukoy sa mga email ng phishing ay ang una at mahalagang hakbang sa pagpigil sa pag-hack.Kung nakatanggap ka ng email na ganito, burahin mo lang.Huwag mag-download ng anuman mula dito o mag-click sa anumang link -hindi kailanmanIbahagi ang iyong personal na impormasyon sa reply email!Kung naniniwala kang lehitimo ang mensahe, pumunta sa site ng orihinal na kumpanya para i-verify ang ibinigay na transaksyon, alok, kasaysayan ng pagtawid, aktibidad ng donasyon, balita, claim, atbp.

Kung sinasabi ng nagpadala na siya ay isang taong kilala mo, mangyaring makipag-ugnayan sa kanila upang i-verify ang mensahe bago gumawa ng anumang pagkilos na iminungkahi sa email.

12. Maging mapagbantay kapag nagda-download ng kahit ano mula sa Internet

Karaniwang kasanayan ang pagkalat ng mga virus at iba pang uri ng malware sa pamamagitan ng:

- attachment ng e-mail

- Mga Advertisement (tinatawag na malvertising)

- Pekeng software, mga programa at application

- Mga media file gaya ng mga kanta, larawan, video at mga slideshow

- mga kalakip sa social media

- Mga mensahe sa SMS/WhatsApp

Gaya ng nabanggit kanina, isa rin itong pulang bandila kung napakaraming "download" na mga pindutan ang inilagay sa isang mapanlinlang na paraan.

Susubukan ng mga email, ad o pop-up na puno ng malware na makuha ang iyong atensyon sa pamamagitan ng:

- Magpakita ng pakiramdam ng pagkaapurahan.

- Bumuo ng elemento ng sorpresa o kuryusidad.

- Magdulot ng mga damdamin ng kuryusidad, takot o panic.

Kabilang sa mga halimbawa ng mga ganitong uri ng mensahe ang:

- "Nasuspinde ang iyong account dahil sa isang paglabag sa panuntunan.Nakalakip ang isang dokumento na may higit pang impormasyon tungkol sa paglabag. "

- "Ang iyong PC ay nahawaan ng virus.Mag-click dito para sa libreng pag-scan. "

- "Ang iyong order ay inilagay mula sa xyz.com (anumang kagalang-galang na e-commerce na site).Ilakip ang iyong resibo ng transaksyon. " (Kapag hindi ka pa nakapag-order, maaari kang maging interesado at sabik na i-download ang attachment upang makita ang mga detalye ng transaksyon, mangyaring huwag gawin ito)

- "Na-debit ang $5,000 mula sa iyong bank account ngayon.Kung hindi mo pa nakumpleto ang transaksyon, mangyaring i-click ang link na ito o i-download ang resibo ng transaksyon.(Kung hindi ka pa nakakagawa ng transaksyon, tiyaking lehitimo ang email sa pamamagitan ng pagsunod sa mga tip na inilarawan sa artikulong ito: Paano makita ang mga pekeng email bago i-download ang attachment)

Kung makakita ka ng pekeng email o website, mangyaring huwag mag-download ng anuman mula dito.Gayunpaman, kahit na pinagkakatiwalaan mo ang nagpadala ng email o website, palaging i-scan ang mga pag-download gamit ang isang malakas na antivirus program bago mag-download.Pagkatapos ng lahat, maaaring makompromiso ang isang lehitimong organisasyon o email account o site ng isang indibidwal.

13. Mag-ingat sa mga text message ng phishing

Ang mga hacker ay nagpapadala ng mga mensahe ng SMS phishing (phishing) sa mga manloloko.Ang mga pekeng SMS na text message na ito ay maaaring mag-alok sa iyo ng mga libreng produkto o diskwento sa iyong mga paboritong brand.Maaari silang magdulot ng panic sa pamamagitan ng pagpapadala ng mga mensahe ng mga pekeng transaksyon sa pananalapi.Ginagaya rin ng mga umaatake ang iyong mga kaibigan/kamag-anak at hinihiling sa iyo na magpadala kaagad ng pera sa kanila.

Ang mga pekeng SMS na mensahe ay kadalasang naglalaman ng mga link na nagre-redirect ng mga user sa mga nahawaang o phishing na site.Pagkatapos mag-click sa ilang partikular na link, maaaring awtomatikong ma-download ang malware sa iyong mobile device.Kung hindi, maaaring subukan ng mga umaatake na manipulahin ka sa pagbabahagi ng iyong personal o pinansyal na impormasyon sa mga mensahe ng tugon.Sa madaling salita, gagamitin nila ang parehong mga taktika sa mga SMS na text message tulad ng sa mga phishing na email.

ang ilan工具Binibigyang-daan ang mga umaatake na magpadala sa iyo ng mga mensahe na nakatago bilang ibang tao.Sa tuwing makakatanggap ka ng mensaheng tulad nito, mangyaring huwag i-click ang link na ibinigay sa SMS.Sa halip, bisitahin ang orihinal na website upang kumpirmahin ang pagiging lehitimo ng deal, mga diskwento, alok, deal, at higit pa.Gayundin, direktang tumawag sa mga kaibigan/kamag-anak upang kumpirmahin kung nagpadala sila ng mensahe.Kung pinaghihinalaan mo ang phishing o pekeng SMS, i-block ang nagpadala sa lalong madaling panahon.

14. Huwag I-jailbreak ang Iyong Device

Madalas na i-jailbreak ng mga tao ang kanilang mga telepono o iba pang device upang ma-access ang mga naka-ban na app, baguhin ang mga service provider, o baguhin ang layout at setting ng telepono.

Ngunit ang jailbreaking (pag-rooting sa Android) ay hindi magandang ideya kung gusto mong maiwasan ang pag-hack!Kapag na-jailbreak mo ang iyong telepono, hindi mo alam na hindi mo pinapagana ang mga default na feature ng seguridad ng ilang manufacturer ng telepono.Gayundin, kapag gumamit ka ng tool o software ng jailbreak, nagbibigay ka ng mga pahintulot sa antas ng admin sa mga developer ng app na hindi alam ang layunin.Hindi lang nila maa-access ang lahat ng iyong data, ngunit maaari rin silang gumawa ng mga hindi awtorisadong pagbabago sa mga setting ng iyong device.

Sa madaling salita, kapag na-jailbreak mo ang iyong telepono, labis mong pinahina ang seguridad ng iyong device.Kaya, upang ilayo ang mga hacker, huwag i-jailbreak ang iyong device.

15. Mga karagdagang tip sa kung paano maiwasan ang pag-hack

Buweno, tatalakayin natin ang isang huling tip sa kung paano maiwasan ang mga hacker.Ito ang ilang simple ngunit mahalagang tip upang maiwasan ang pag-hack.

- Panatilihing updated ang mga device, software, operating system at application sa mga pinakabagong bersyon.

- Huwag kailanman ibahagi ang iyong mga kredensyal sa pag-log in, isang beses na mga password (OTP) o iba pang impormasyong nauugnay sa account sa sinuman.

- Huwag gumamit ng pampublikong Wi-Fi.Kung kailangan mo, gumamit ng VPN para pigilan ang sinuman sa pagtukoy o pagharang sa pagkakakilanlan at pagpapadala ng data ng iyong device.

- paggamitmayibeenpwned.comupang matukoy kung ang iyong password ay nakompromiso sa anumang paglabag sa data.

- Mag-imbak ng mga backup sa mga third-party na cloud platform para gawing mas secure ang mga ito.

- Patakbuhin nang regular ang mga pagsusuri sa antivirus software.Kung bigla kang makakita ng mga pop-up ng ad o mga pop-up ng babala sa seguridad, maaaring mahawaan ng adware o potensyal na hindi gustong program (PUP) ang iyong device.I-scan ang iyong device ngayon gamit ang isang malakas na anti-malware program.

Mga huling salita kung paano maiwasan ang pag-hack

Lahat tayo ay nasisiyahan sa paggamit ng internet nang hindi nalalaman ang mga panganib nito.Isinulat namin ang artikulong ito para sa mga indibidwal upang matulungan silang matukoy ang mga banta sa online at maiwasan ang pag-hack.Kung ikaw ay isang organisasyon ng negosyo na naghahanap upang protektahan ang iyong website at mga customer mula sa mga hacker.