Ayon sa Valimail, araw-araw30 bilyong mga spoofed na email!Kapag nabasa mo ang mga nakakatakot na istatistika, malinaw na gusto mong malaman kung anong mga uri ng cyberattacks ang karaniwang ginagawa sa pamamagitan ng email, at kung paano makita ang mga pekeng email.Ipinapakita rin ng data mula sa parehong Proofpoint survey na 51% ng mga manggagawang Amerikano ay hindi masasabi sa iyo kung ano ang phishing!

Ngunit, partikular, aling mga uri ng cyberattacks ang pinakakaraniwang ginagawa sa pamamagitan ng email?

Ipinapakita ng data ng proofpoint na mayroong 65% ng mga organisasyong inamin na nakaranas sila ng isa o higit pang matagumpay na pag-atake sa phishing noong 2019!Bukod dito, ayon sa FireEye101 sa 1 na email ay naglalaman ng malwareNgayon na ang oras upang malaman ang mga uri ng pag-atake na gumagamit ng email.

Ngayon, ang mga cybercriminal ay napakatalino.Karaniwang hindi na sila magpapadala sa iyo ng "Nigerian prince" o "$1000 million lottery" type scam emails (bagama't may ilan pa rin).Sa halip, susubukan nilang magpadala ng mahusay na sinaliksik at malikhaing mga email na malamang na hindi mo mapipigilan ang pag-click.Kaya naman oras na para ipaalam sa iyo ang pitong pinakakaraniwang uri ng panloloko na idini-deploy ng mga umaatake gamit ang email.Tatalakayin din natin ang epekto o pinsalang naidudulot ng mga email na ito, at kung paano magagamit ang mga ito para linlangin at dayain ang mga biktima.

Anong uri ng cyberattack ang karaniwang ginagawa sa pamamagitan ng email?

Phishing

Walang alinlangan, ang phishing ay isa sa mga pinakakaraniwang uri ng cyberattack na ginagawa ng mga umaatake sa pamamagitan ng email.Ang ibig sabihin ng phishing ay paggamit ng iba't ibang taktika para linlangin ang mga user na gumawa ng mga aksyon na hindi nila dapat (at kadalasan ay hindi).Ang mga pagkilos na ito ay ginagawa silang biktima ng iba't ibang uri ng pag-atake sa cyber.Bagama't maaaring mangyari ang phishing sa pamamagitan ng iba pang mga channel (mga tawag sa telepono, text message, atbp.), ang email ang pinakakaraniwang platform para sa pagsasagawa ng mga scam sa phishing.

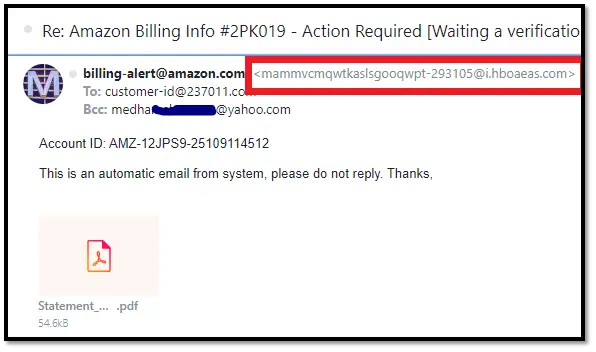

Ang email spoofing ay isa sa pinakamatagumpay na diskarte sa email phishing.Dito, ginagaya ng mga banta ng aktor (masamang tao) ang iba (gaya ng mga vendor, kasamahan, superbisor, o pinagkakatiwalaang organisasyon) para makuha ang tiwala ng mga tatanggap ng email at linlangin sila:

- ibahagi ang kanilang personal na impormasyon,

- magpadala ng pera o gumawa ng iba pang mapanlinlang na transaksyon sa pera,

- bisitahin ang isang sirang website, o

- Mag-download ng mga attachment na puno ng malware.

Siyempre, hindi lahat ng email scam ay phishing.Ngunit ang email phishing ay isang umbrella term na naglalarawan sa marami sa mga email-based na scam na sasaklawin namin sa artikulong ito.

Ang mga email sa phishing ay kadalasang naglalaman ng mga nakakahamak na attachment at mga link sa phishing

Ang mga scammer ay kadalasang nagsasama ng phishing o mga nakakahamak na link (o mga nahawaang attachment) sa kanilang mga email at isinusulat ang nilalaman ng katawan sa paraang nakakaakit sa iyong mag-click.Kadalasan, susubukan nilang makakuha ng emosyonal na tugon mula sa iyo, tulad ng paglikha ng gulat, pananabik, galit, pagkabigo, libangan, o pag-uusisa, upang akitin kang mag-click sa isang link.Ngunit anong pinsala ang ginagawa ng mga link na ito?

- [R edirect recipient malware sites. Ang mga site na ito ay puno ng mga virus, Trojans, computer worm, adware, spyware, at higit pa.Kadalasan, nagtatago ang malware sa mga advertisement (tinatawag na malvertising), mga kanta, video, larawan, slideshow, PDF, intermediate na nilalaman, o mga katulad na uri ng mga bagay.Ang ilang mga advanced na pag-download ng malware sa iyong device sa sandaling maabot mo ang isang website, kahit na hindi ka nag-click sa anumang bagay.Samakatuwid, sa sandaling mag-click ka sa link, mada-download ang nakakahamak na programa sa iyong device.

- malakiEAD ka sa pangingisda 網站網站maliit. Ang mga phishing site ay madalas na mukhang mga kilalang lehitimong site.Dito, hinihiling sa mga user na ipasok ang kanilang kumpidensyal na impormasyon sa pamamagitan ng mga form, mag-log in gamit ang kanilang mga kredensyal at kahit na gumawa ng mga transaksyong pinansyal.Hindi na kailangang sabihin, ang naturang impormasyon ay hindi nakakarating sa mga lehitimong kumpanya.Sa halip, ito ay direktang ipinadala sa mga hacker na may mga malisyosong pamamaraan.

pag-atake ng panghuhuli ng balyena

Sa pandaraya sa email na ito, tina-target ng mga attacker ang mga high-profile na empleyado gaya ng mga CEO, CTO, CFO, COO, at senior manager.Ito ay isang napaka-customize na pag-atake kung saan ang mga scammer ay matiyagang gumagamit ng iba't ibang online at opisyal na mapagkukunan, pati na rin ang social engineering, upang mangalap ng impormasyon sa target.Maaari pa silang gumawa ng mga pekeng website, dokumento o profile sa social media para maging lehitimo ang mga biktima.

Pagkatapos ng maingat na pagpaplano, nagpadala ng email ang mga umaatake sa mga target na bumubuo ng mga lehitimong mapagkukunan at hiniling sa kanila na gawin ang isang bagay na hindi nila dapat ginawa.

Halimbawa: Ang mga umaatake ay nagpadala ng mga email sa ngalan ng mga tagapamahala ng bangko kung saan nakipag-ugnayan ang kumpanya sa loob ng maraming taon.Ang email ay nagsasaad na ang target na bangko ay dapat na agad na baguhin ang password sa pamamagitan ng pag-click sa ibinigay na link, dahil napansin ng bangko ang ilang hindi pangkaraniwang aktibidad sa account nito.Nataranta ang tatanggap at nag-click sa isang link na nagre-redirect sa kanila sa isang phishing site na kamukhang-kamukha ng orihinal na site ng pagbabangko.Dito, hinihiling sa mga biktima na ipasok ang kanilang user ID, lumang password at bagong password.Kapag nagawa na nila, ang mga umaatake ay may mga opisyal na kredensyal ng bank account ng kumpanya!

Business Email Attack (BEC) at Email Account Attack (EAC)

Kung isa kang may-ari ng negosyo at iniisip kung anong mga uri ng cyberattack ang karaniwang ginagawa sa pamamagitan ng email, kailangan mong maging maingat sa mga BEC.Katulad ng pag-atake ng panghuhuli ng balyena, ang BEC scam ay naiugnay din sa mga executive, ngunit sa ibang paraan.Dito, ang mga umaatake ay hindi nagta-target ng isa o higit pang mga executive, ngunit nasa gitna at mas mababang antas na mga empleyado.Maaari rin silang mag-email sa mga empleyado na nagpapanggap na isang tao sa isang third-party na organisasyon (kadalasang nakikipag-ugnayan sa kumpanya).

Ang mga scam sa BEC ay kadalasang kinasasangkutan ng mga cybercriminal na nagpapanggap bilang mga email mula sa mga account ng mga lehitimong user.Gayunpaman, kung namamahala silang aktwal na makakuha ng access sa mga totoong account ng mga user na ito, papasok sila sa larangan ng tinatawag na email account compromise (EAC).

Tingnan ang ilang halimbawa ng mga senaryo ng BEC:

- Ang mga scammer ay nag-email sa HR department na nagpapanggap na isang taong nagtatrabaho sa kumpanya at humiling ng pagbabago sa bank account number na nakatala para sa mga pagpapadala ng suweldo sa hinaharap.Hindi na kailangang sabihin, ang bagong bank account number ay pag-aari mismo ng mga umaatake.

- Nagpapadala ang attacker ng email na nagpapanggap na ikaw ang boss/supervisor o supervisor at humihingi ng ilang mahalagang dokumento o impormasyon na ipapadala sa tugon.

- Mukhang mula sa iyong IT department ang mukhang lehitimong email.Inuutusan nito ang mga tatanggap na i-install o i-update ang software na kanilang ikinakabit sa email.Ngunit sa katotohanan, ang email ay mula sa isang impostor, at ang software ay maaaring isang Trojan o iba pang uri ng malware.

- Hinihiling sa iyo ng iyong manager na bayaran ang iyong regular na supplier o sangay at ibigay ang iyong bank account number sa email.Naniniwala kang lehitimo ang email, sundin ang mga tagubilin, at hindi sinasadyang maglipat ng pera sa bank account ng umaatake.

Ito ay ilan lamang sa mga halimbawa.Ngunit ang BEC ay maaaring maging lubhang mapanganib.Ayon sa FBI's 2020 Ulat sa Krimen sa Internet, ang kumpanya ay nawalan ng higit sa $18 bilyon dahil sa kumbinasyon ng BEC at EAC scam.

Pay Per Click Ad Fraud (Click Fraud)

Katulad ng nakaraang taktika, magpapadala ang mga attacker ng mga nakakaakit na email na magdidirekta sa iyo sa website.Ngunit ang site ay walang anumang nakakapinsalang malware o pekeng mga pahina sa pag-log in.Sa halip, ito ay isang benign site na may maraming mga ad.Ang paraan ng pagkakakitaan ng mga may-ari ng website ay sa pamamagitan ng pag-akit ng maraming user hangga't maaari sa kanilang website.Sa ganitong paraan, maaari silang mag-claim ng mas maraming page view at PPC na komisyon para sa mas mataas na volume.

ngunit,ang ilan click fraud scamTalagang nakakahamak.Ang kanilang layunin ay maubos ang badyet ng digital advertising ng kumpanya sa pamamagitan ng paghahatid ng maraming pekeng pag-click sa mga ad hangga't maaari.Bagama't kadalasang gumagamit ng mga bot ang mga cybercriminal para sa layuning ito, kung minsan ay gumagamit din sila ng mga phishing na email upang akitin ang mga tunay na user.

Hinihikayat ng mga nagpadala ang mga user sa pamamagitan ng pagpapadala ng mga email na naglalaman ng mga pekeng transactional link, pekeng "breaking news," o iba pang link na nag-uudyok sa mga user na mag-click.Gayunpaman, kapag dumating ang tatanggap sa site, walang anuman sa site na ipinangako ng email.Kaya't ang mga gumagamit ay walang iba kundi mga sangla para sa mga scammer upang kumita ng mas maraming pera mula sa kanila sa pamamagitan ng pagpapatingin sa kanila ng mga ad.

Mga pag-atake na nakabatay sa attachment ng malware

Sa ganitong uri ng pag-atake, isinasama ng mga cybercriminal ang malware sa mismong email sa pamamagitan ng naka-embed na larawan o iba pang attachment.Ang mga umaatake ay gagamit ng madalian o nakakahimok na pananalita upang linlangin ka sa pagbubukas o pag-download ng mga attachment.Maaari silang magpadala sa iyo ng mga attachment o link na kamukha nito

- resibo ng transaksyon

- abiso sa bangko,

- BABALA WARNING file ay huminto sa ilang mga serbisyo,

- Mga detalye ng panayam o sulat ng alok, o

- Mga libreng item ng interes, gaya ng software o mga aklat.

Siyempre, kapag binuksan mo ang naturang link o gumamit ng attachment, maaaring mai-install ang malware sa iyong device.Pagkatapos salakayin ng malware ang iyong device, maaari itong:

- subaybayan ka

- nakawin ang iyong mahalagang data,

- subaybayan at itala ang iyong mga aksyon,

- Pag-lock ng data o mga device para mangikil ng pera (tinatawag na ransomware attack),

- gamitin ang iyong device bilang bot para magsagawa ng mga cyber attack (tinatawag na botnet attacks),

- magpakita ng mga nakakainis na ad,

- Magpadala ng mga email o mensahe sa phishing gamit ang iyong email client at mga profile sa social media

Fake sale/promotional scam

Ginagamit ng ilang online na negosyo ang hindi etikal na taktika sa marketing sa email.Nag-email sila sa mga bago o umiiral nang customer na may ilang kapana-panabik na "masyadong magandang gawin" na mga alok, plano, at diskwento.Ngunit kapag pumunta ka sa site at nasangkot, bibigyan ka nila ng mas mababang diskwento kaysa sa ipinangako sa email at bibigyan ka ng mas mababang diskwento.

Ë halimbawa : Nagpapadala sa iyo ang Company X ng email na may text na "Flat 70% off sa lahat ng damit kung gagamitin mo ang coupon code na 70% OFF".Mag-click ka sa iyong email, mag-browse para sa mga produkto, at idagdag ang iyong paboritong damit sa iyong cart.Ngunit hindi ito gagana kapag nag-checkout ka kapag nag-apply ka para sa isang kupon.Makakakita ka ng mensahe ng error na nag-expire na ang kupon, at makakakuha ka ng kapalit na "aktibo" na kupon para sa 30% diskwento.

Sa halimbawa sa itaas, pinipili pa rin ng ilang mga mamimili na bumili dahil gumugol na sila ng maraming oras sa pagba-brown at pag-shortlist ng produkto.Aabandonahin ng ibang mga bigong user ang kanilang mga cart.Gayunpaman, sinusubaybayan ng analytics ng website ang kanilang pag-uugali at ginagamit ang impormasyong ito sa kanilang mga kampanyang PPC upang magpakita ng lubos na naka-target at iniangkop na mga ad.

Dalawang pangunahing motibasyon para sa mga cyberattacks na nakabatay sa email

Ano ang sinusubukang gawin ng mga cybercriminal sa ganitong uri ng pandaraya sa email?Ang pangunahing dalawang motibasyon ay ang data, na maaaring ninakaw at ibenta o gamitin para sa mga krimen na nauugnay sa pagnanakaw ng pagkakakilanlan, at pera o iba pang kita sa pananalapi.Mayroong iba pang mga motibo, tulad ng espionage, paghihiganti, o iba pang mga personal o pampulitikang agenda, ngunit hindi kami tumutuon sa mga iyon ngayon.

pagnanakaw ng data

Ang pagnanakaw ng data ay hindi isang uri ng cyberattack mismo, ngunit ang resulta ng mga ito.Ang data ay isang mahalagang bahagi ng maraming uri ng krimen na kinasasangkutan ng pagnanakaw ng pagkakakilanlan, pangingikil (tulad ng pag-atake ng ransomware) at panlilinlang.Gustung-gusto ng mga cybercriminal na magnakaw ng data upang magamit nila ito para sa iba pang mga uri ng cyberattacks, ipagpalit o ibenta ito sa iba pang masasamang tao, o gamitin ito para sa iba pang layunin.

Ang paraan ng pag-email sa iyo ng mga umaatake ay handa kang ibahagi ang iyong kumpidensyal na impormasyon sa kanila!Halimbawa, magpapanggap silang boss na humihiling na magpadala sa iyo kaagad ng ilang mga electronic file.Wala ka bang lakas ng loob na ipadala sila?Muli, ang umaatake ay nagpapanggap bilang kanyang sarili

- kaibigan/kamag-anak,

- kilalang kumpanya

- bangko,

- pagkuha ng mga tauhan

- ahensya ng gobyerno,

- kumpanya ng utility

- Institute of Education,

- guro/propesor atbp.

Minsan hinihiling nila sa iyo na ipadala ang iyong pribadong impormasyon tulad ng pisikal na address, numero ng telepono, numero ng social security, petsa ng kapanganakan, impormasyon sa kalusugan, kita, atbp.Madalas silang magtatanong tungkol sa kumpidensyal na impormasyon ng iyong organisasyon gaya ng mga detalye ng customer, teknikal na kaalaman, mga lihim ng kalakalan, kumpidensyal na data sa pananalapi, atbp.

Hal: Mga scammer na nagpapanggap bilang isang recruiter para sa isang malaking kumpanya at sinasabing kinuha ka nila.Bilang bahagi ng plano, hinihiling nila ang iyong mga personal na detalye sa pangalan ng pagsasagawa ng background check at sinasabing kailangan nila ang iyong social security number para sa mga credit check at mga layuning nauugnay sa buwis.

Dahil ang mga ito ay karaniwang prosesong nauugnay sa pagre-recruit, wala kang makikitang kahina-hinala at lahat ng dokumentasyon ay available kapag hiniling.Ngunit sa oras na malaman mo na ito ay isang scam, ang mga cybercriminal ay matagal nang nawala.Mawawala ang mga ito pagkatapos matanggap ang iyong impormasyon, o gamitin ito para magsagawa ng mga krimen na nauugnay sa pagnanakaw ng pagkakakilanlan, o ibenta ito sa iba pang mga umaatake sa dark web.

pandaraya sa pananalapi

Gaya ng iminumungkahi ng pamagat, ang mga umaatake ay gumagamit ng email upang magsagawa ng mga mapanlinlang na transaksyon sa pananalapi.Minsan ay papalitan nila ang iyong numero ng card sa pagbabayad o mga detalye ng bank account.Kadalasan, hahayaan ka nilang ipadala sa kanila ang pera.Narito ang tatlong mga halimbawang senaryo:

- Ipinadala ng mga cybercriminal Isang email na bumubuo sa isang organisasyong pangkawanggawa. Sa kanilang mensahe, ibinahagi nila ang mga larawan ng mga biktima at hiniling sa iyo na mag-abuloy upang matulungan sila.Ngunit peke ang larawan

- sinungaling na nagpapanggap pagkuha ng tauhan,kumpanya nito Pag-angkin Nagkakaroon ka ng ilang mga paunang gastos. Maaari nilang hilingin sa iyo na bumili ng mga materyales sa pagsasanay, na nagsasabing ito ay kinakailangan ng proseso ng pagsasanay.O, maaari silang humingi ng pera para sa isang background check.

- Ang mga masasamang tao ay nagpapanggap na malalaking kumpanya na nakikipagnegosyo sa iyo at nagdidirekta sa iyo sa mga pekeng website. Maaari ka nilang i-redirect sa mga cybersquatted na domain (ibig sabihin, mga domain na kamukha ng mga sikat na brand/negosyo) gaya ng amzon.com, facbook.com o welsfargo.com para linlangin ka sa pagbabayad para sa isang produkto o serbisyo.

Pagbubuod "Anong uri ng cyberattack ang karaniwang ginagawa sa pamamagitan ng email"

Umaasa kaming nakatulong sa iyo ang artikulong ito na maunawaan kung aling mga uri ng cyberattacks ang gumagamit ng email bilang vector ng pag-atake.Ngayon ay mayroon kang isang mas mahusay na ideya kung paano protektahan ang iyong sarili at ang iyong organisasyon sa pamamagitan ng pagtukoy ng mga pekeng email.