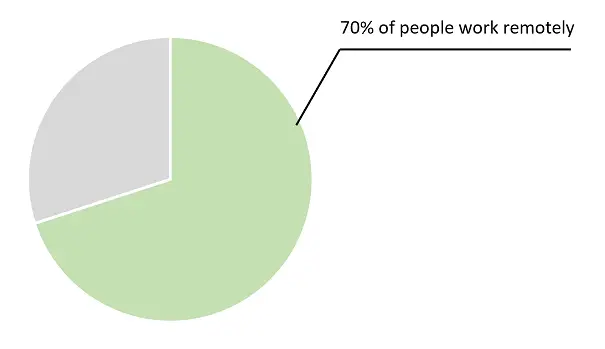

Ang mga patakaran sa Work From Home ay dumami sa buong organisasyon.ngayon70% ng mga tao sa buong mundo ay nagtatrabaho nang malayuan nang hindi bababa sa isang beses sa isang linggo, at 53% ay nagtatrabaho nang malayuan nang hindi bababa sa kalahati ng linggo.

Gayunpaman, habang patuloy na kumakalat ang COVID-19, nagiging mas karaniwan para sa mga empleyado na lumabas para magtrabaho;Ang trend na ito ay malamang na magpatuloy.

Nagtatrabaho sa bahayMga benepisyo para sa mga empleyado at employer sa anyo ng higit na kakayahang umangkop, mas mataas na produktibidad at mas mataas na kita.

Gayunpaman, kasama ng mga benepisyong ito ay may mga mapanganib na panganib.Ang mga taktikang ito ng WFH ay nagpapadali sa pagtaas ng paggamit ng mga nakakahamak na device (ginagawa ang hardware na may malisyosong layunin) ng mga masasamang aktor dahil mas maraming entry point at mas kaunting mga hakbang sa seguridad (dahil ang WFH ay madalas na nauugnay sa BYOD).

Ang mga spoofing peripheral at network implants ay nagbibigay-daan sa iba't ibang anyo ng pag-atake, kabilang ang pagpapalaganap ng malware, data exfiltration, man-in-the-middle (MiTM) attacks, network sniffing, at higit pa.Ang mga kahihinatnan ng isang pag-atake ay maaaring napakalaki, kadalasan kasama ang mga gastos sa pananalapi, reputasyon at legal, na gustong iwasan ng anumang organisasyon.

Bukod sa pagsasagawa ng mga mapaminsalang pag-atake, ang mga magnanakaw na device ay halos hindi nade-detect, na ginagawa itong lubhang nagbabanta.Ang mga spoofed peripheral ay itinuturing na lehitimong HID at network implants.

Maaari silang maging ganap na hindi matukoy kapag sila ay gumana sa layer 1 (ang pisikal na layer), na hindi sakop ng mga kasalukuyang solusyon sa software ng seguridad.Samakatuwid, ang Rogue Devices ay hindi maglalabas ng anumang mga alerto.

Ano ang mga panganib?

datos

Ang malayong trabaho ay nangangailangan ng pagbabahagi ng impormasyon.Kapag nagtatrabaho ang mga empleyado sa mga pampublikong Wi-Fi hotspot, naglalakbay ang impormasyon sa mga hindi secure na network.

Ang remote desktop access, isang karaniwang feature ng remote na trabaho, ay may mga panganib din.Kahit na ang isang indibidwal ay nagtatrabaho sa isang secure na pribadong network, ang mga device ng mga taong binabahagian niya ng kanyang desktop (na naglalaman ng sensitibong impormasyon) ay maaaring hindi sapat na protektado, at ang mga router kung saan nakakonekta ang mga device na ito ay maaaring nakompromiso.

Ang data ang pinakamahalagang aspeto na dapat isaalang-alang kapag nagtatrabaho nang malayuan, dahil nangangahulugan ito na ang mga malisyosong aktor ay maaaring magdulot ng pinsala sa mga organisasyon nang walang pisikal na pag-access sa kanilang lugar.

Hindi sapat na seguridad

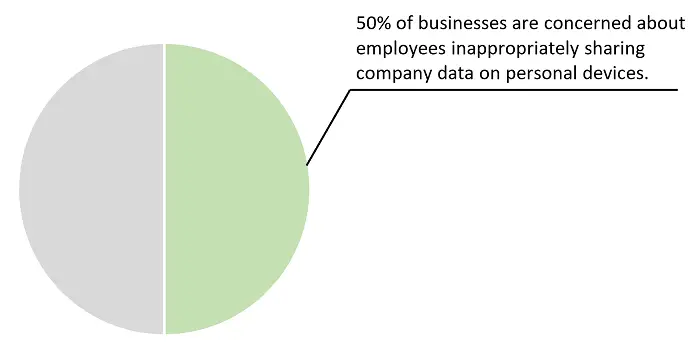

Dahil ang WFH ay karaniwang nangangahulugan ng paggamit ng mga personal na device para sa mga layunin ng trabaho, ang mga personal na device na ito ay kaakit-akit na mga target para sa kakulangan ng sapat na mga hakbang sa seguridad.50% ng mga kumpanyang nagpapahintulot sa BYOD ay nilabag ng mga device na pag-aari ng empleyado.Ang walang ingat na pag-uugali ng mga empleyado ay mas mahirap pigilan nang walang sapat na mga tampok sa kaligtasan.Bilang resulta, humigit-kumulang 50% ng mga negosyo sa buong mundo ang nag-aalala na ang mga empleyado ay hindi naaangkop na nagbabahagi ng data ng kumpanya sa pamamagitan ng mga personal na device na ginagamit nila para sa mga layunin ng trabaho.

aksyon ng empleyado

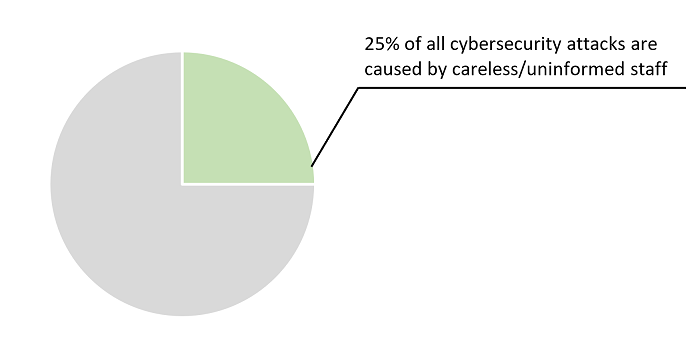

Ang mga empleyadong walang ingat/hindi sinasadya ay may pananagutan para sa isa sa apat na pag-atake sa cybersecurity, at ang malayong trabaho ay nagpapataas lamang ng pagkakataong mangyari iyon.Maaaring hindi mapansin ng mga empleyado ang content na nakakonekta sa kanilang mga device.Gayundin, habang nagtatrabaho sa malayo, ang pagkonekta sa mga pampublikong Wi-Fi hotspot ay karaniwan ngunit mataas ang panganib, dahil ang mga router ay maaaring nakompromiso ng mga network implant, na nagpapahintulot sa mga kriminal na malayuang mag-access at magmanipula ng data at magkonekta ng mga device sa network.

malisyosong empleyadoayusinmagdulot ng seryosong banta, lalo na kapag nagtatrabaho sa malayo, dahil walang sumilip sa kanila.Ang mga malisyosong empleyadong ito ay maaaring gumamit ng mga nakakahamak na device para umatake.

mga paraan upang mabawasan ang panganib

1) Patakaran sa Malayong Trabaho

Ang unang bagay na kailangang gawin ay ang bumuo ng isang patakaran sa malayong trabaho na malinaw na tumutukoy kung paano maaaring magtrabaho nang malayuan ang mga empleyado;Nangangahulugan man iyon ng pagsasaayos ng mga patakaran ng BYOD, o pag-aatas sa mga empleyado na gumamit lang ng mga device na ibinigay ng kumpanya, ngunit upang matukoy din kung hanggang saan makakapagtrabaho ang mga empleyado nang walang mga paghihigpit.Ang isang patakaran sa malayong trabaho ay dapat na aprubahan ng isang hanay ng mga stakeholder upang matiyak na ito ay nagpapakita ng kahusayan batay sa mga interes ng lahat ng mga partido na kasangkot sa kumpanya.Ang mga sumusunod na pamamaraan sa pagpapagaan ng panganib ay maaaring isama sa mga probisyon ng patakarang ito.

2) Ang prinsipyo ng hindi bababa sa pribilehiyo

Nagbibigay-daan ito sa mga empleyado na ma-access lamang ang data na kailangan nila upang maisagawa ang kanilang mga trabaho, na binabawasan ang dami ng data na na-access mula sa mga device ng empleyado.Dahil ang mga paglabag sa data ay isa sa mga pinakamalaking panganib kapag nagtatrabaho nang malayuan, ang prinsipyo ng hindi bababa sa pribilehiyo ay binabawasan ang dami ng data na ninakaw sa kaganapan ng isang pag-atake.

3) Zero Trust Network Access

Batay sa prinsipyo ng "Never Trust, Always Verify", tinitiyak ng ZTNA na hindi awtomatikong ibinibigay ang tiwala.Ang access ay dapat ibigay sa isang "kailangang malaman", hindi bababa sa privilege na batayan at tinukoy ng maingat na ginawang patakaran.Samakatuwid, kinikilala ng ZTNA na ang pagtitiwala ay isang kahinaan at sa gayon ay pinipigilan ang paggalaw sa gilid;Ang mga pangunahing pamamaraan na ginagamit ng mga malisyosong aktor bilang mga access point ay kadalasang hindi nila aktwal na target.Samakatuwid, ang ZTNA ay nagpapalubha at nakakaabala sa pag-atake.

4) Virtual Pribadong Network

Gumagawa ang VPN ng naka-encrypt na tunnel sa pagitan ng device ng user at ng Internet.Maaaring i-access ng mga empleyado ang kanilang mga file nang malayuan nang hindi "sinusubaybayan" dahil walang sinuman sa pagitan ng user at ng server kung saan sila nakakonekta ang may access sa data sa transit, na nagbibigay ng mas mahusay na proteksyon sa network implant.Napakahalaga ng VPN kapag nagtatrabaho nang malayuan, dahil kapag nakakonekta sa isang pampublikong Wi-Fi network, hindi malalaman kung sino ang nag-set up nito o kung sino pa ang kumokonekta nito.

5) Edukasyon at pagsasanay ng mga tauhan

Ang isa sa pinakamahalagang paraan upang mabawasan ang panganib sa cyber ay upang mapahusay ang edukasyon at pagsasanay ng empleyado sa paksa.Halimbawa, mapipigilan lamang ang social engineering sa pamamagitan ng pagtaas ng pagsasanay at kamalayan.Kailangang i-highlight ng mga organisasyon ang mga panganib ng pagkonekta ng mga peripheral sa kanilang mga device at gawin silang kahina-hinala sa pinagmulan ng mga peripheral.Dapat palaging bilhin ang mga peripheral mula sa mga mapagkakatiwalaang mapagkukunan gaya ng Apple.Ang pagdadala ng portable charger kapag nagtatrabaho nang malayo sa bahay ay titiyakin na ang mga empleyado ay gumagamit ng mga pinagkakatiwalaang peripheral.Bukod pa rito, dapat malaman ng mga empleyado na huwag hayaang gamitin ng iba ang mga device na ginagamit nila para sa mga layunin ng trabaho.

6) Rogue Device Mitigation Software

Ang pinakamahusay na paraan upang mabawasan ang panganib ng mga pag-atake ng Rogue Device ay ang pagpapatupad ng software ng Rogue Device Mitigation, na maaaring makakita ng mga naturang tool sa pag-atake at gumawa ng aksyon upang maiwasan ang kanilang tagumpay.Ang Sepio Systems ay nagbibigay ng naturang software para protektahan ang mga endpoint at network.

Mga Solusyon sa Sepio System

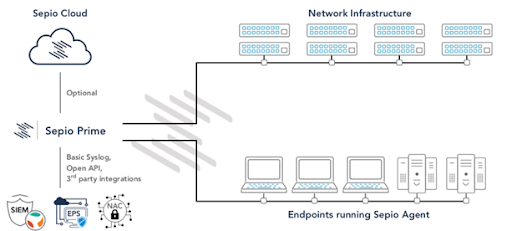

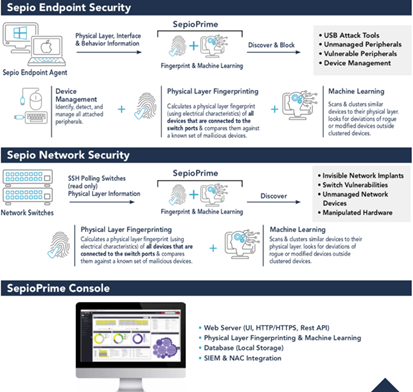

Sepio Systemsay ang nangunguna sa merkado sa Rogue Device Mitigation (RDM), na nakakagambala sa industriya ng cybersecurity sa pamamagitan ng pagtuklas ng mga nakatagong pag-atake sa hardware.Bilang tanging solusyon sa seguridad para sa mga pisikal na pag-atake sa layer, ang Sepio Prime ay nagbibigay sa mga security team ng real-time na komprehensibong visibility sa kanilang mga asset ng hardware at sa kanilang pag-uugali.

Ang isang komprehensibong module ng pagpapatupad ng patakaran ay nagbibigay-daan sa mga administrator na madaling tukuyin ang pinong mga panuntunan sa paggamit ng device at patuloy na subaybayan at protektahan ang kanilang imprastraktura.Gamit ang kumbinasyon ng pisikal na teknolohiya ng fingerprinting at pagsusuri ng gawi ng device, ang software-only na solusyon ng Sepio ay nagbibigay ng agarang pagtuklas at pagtugon sa anumang pagbabanta o pagtatangkang kompromiso mula sa isang manipulado o nahawaang elemento.