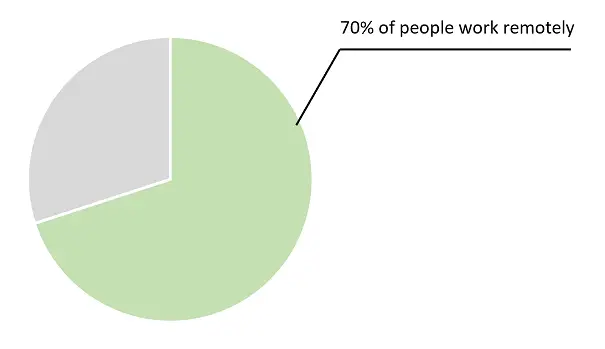

นโยบาย Work From Home ได้แพร่หลายไปทั่วทั้งองค์กร天。70% ของคนทั่วโลกทำงานทางไกลอย่างน้อยสัปดาห์ละครั้ง และ 53% ทำงานจากระยะไกลอย่างน้อยครึ่งเวลาต่อสัปดาห์

อย่างไรก็ตาม ด้วยการแพร่กระจายอย่างต่อเนื่องของ COVID-19 ทำให้พนักงานต้องออกไปทำงานมากขึ้นเรื่อยๆแนวโน้มนี้มีแนวโน้มที่จะดำเนินต่อไป

ทำงานที่บ้านนำผลประโยชน์มาสู่พนักงานและนายจ้างในรูปแบบของความยืดหยุ่นที่มากขึ้น ผลผลิตที่สูงขึ้น และผลกำไรที่สูงขึ้น

อย่างไรก็ตาม ประโยชน์เหล่านี้มาพร้อมกับความเสี่ยงที่อันตรายนโยบาย WFH เหล่านี้ส่งเสริมการใช้ผู้ไม่หวังดีกับอุปกรณ์ที่เป็นอันตรายมากขึ้น (จัดการฮาร์ดแวร์ด้วยเจตนาร้าย) เนื่องจากมีจุดเริ่มต้นมากขึ้นและมาตรการรักษาความปลอดภัยที่น้อยลง (เนื่องจาก WFH มักเกี่ยวข้องกับ BYOD)

การปลอมแปลงอุปกรณ์ต่อพ่วงและเครือข่ายฝังสามารถดำเนินการในรูปแบบต่างๆ ของการโจมตี รวมทั้งการแพร่กระจายของมัลแวร์ การรั่วไหลของข้อมูล การโจมตีแบบคนกลาง (MiTM) การดมกลิ่นเครือข่าย ฯลฯผลที่ตามมาของการโจมตีอาจมีขนาดใหญ่ มักจะรวมถึงค่าใช้จ่ายทางการเงิน ชื่อเสียง และกฎหมาย ซึ่งองค์กรใดๆ ก็ตามต้องการหลีกเลี่ยง

นอกจากจะทำการโจมตีที่เป็นอันตรายแล้ว อุปกรณ์ขโมยแทบจะตรวจจับไม่ได้ ดังนั้นจึงเป็นอันตรายอย่างยิ่งอุปกรณ์ต่อพ่วงที่หลอกลวงถือเป็น HID และรากฟันเทียมที่ถูกต้องตามกฎหมาย

เมื่อทำงานบนเลเยอร์ 1 (เลเยอร์ทางกายภาพ) จะไม่สามารถตรวจพบได้อย่างสมบูรณ์ ซึ่งไม่ครอบคลุมโดยโซลูชันซอฟต์แวร์ความปลอดภัยที่มีอยู่ดังนั้น Rogue Devices จะไม่ส่งสัญญาณเตือนใดๆ

ความเสี่ยงคืออะไร?

ข้อมูล

การทำงานระยะไกลต้องการการแบ่งปันข้อมูลเมื่อพนักงานทำงานบนฮอตสปอต Wi-Fi สาธารณะ ข้อมูลจะถูกเผยแพร่ผ่านเครือข่ายที่ไม่ปลอดภัย

การเข้าถึงเดสก์ท็อประยะไกลเป็นคุณลักษณะทั่วไปของการทำงานระยะไกล ซึ่งมีความเสี่ยงเช่นกันแม้ว่าบุคคลจะทำงานบนเครือข่ายส่วนตัวที่ปลอดภัย อุปกรณ์ของผู้ที่แชร์เดสก์ท็อป (ซึ่งมีข้อมูลที่ละเอียดอ่อน) กับเขาอาจไม่ได้รับการปกป้องอย่างเพียงพอ และเราเตอร์ที่เชื่อมต่ออุปกรณ์เหล่านี้อาจถูกบุกรุก

ข้อมูลเป็นสิ่งสำคัญที่สุดที่ควรพิจารณาเมื่อทำงานจากระยะไกล เพราะมันหมายความว่าผู้มุ่งร้ายอาจสร้างความเสียหายให้กับองค์กรโดยไม่มีการเข้าถึงทางกายภาพไปยังสถานที่ของพวกเขา

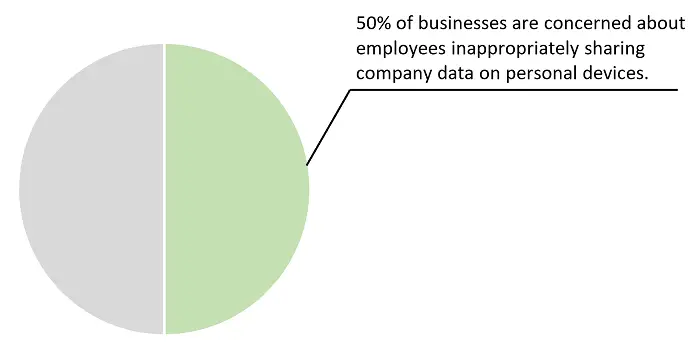

ความปลอดภัยไม่เพียงพอ

เนื่องจาก WFH มักหมายถึงการใช้อุปกรณ์ส่วนตัวเพื่อวัตถุประสงค์ในการทำงาน อุปกรณ์ส่วนบุคคลเหล่านี้จึงเป็นเป้าหมายที่น่าดึงดูดเนื่องจากไม่มีมาตรการรักษาความปลอดภัยที่เพียงพอ50% ของบริษัทที่อนุญาตให้ BYOD ถูกบุกรุกโดยอุปกรณ์ที่พนักงานเป็นเจ้าของหากไม่มีคุณลักษณะด้านความปลอดภัยที่เพียงพอ พฤติกรรมที่ประมาทของพนักงานก็ป้องกันได้ยากขึ้นด้วยเหตุนี้ บริษัทประมาณ 50% ทั่วโลกกังวลว่าพนักงานแชร์ข้อมูลบริษัทอย่างไม่เหมาะสมผ่านอุปกรณ์ส่วนตัวที่ใช้เพื่อวัตถุประสงค์ในการทำงาน

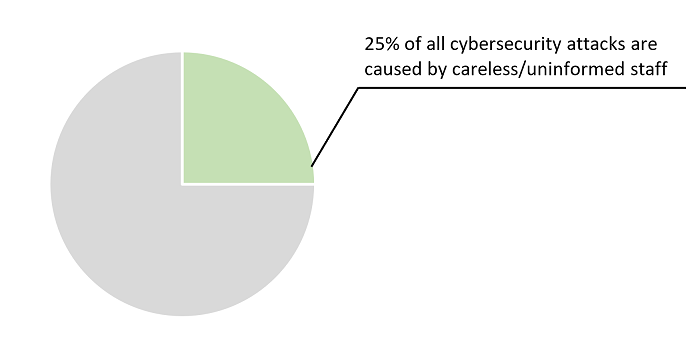

การกระทำของพนักงาน

พนักงานที่ประมาท/ไม่รู้ตัวทำให้เกิดการโจมตีด้านความปลอดภัยทางไซเบอร์ถึงหนึ่งในสี่ และการทำงานจากระยะไกลจะเพิ่มโอกาสให้สิ่งนี้เกิดขึ้นเท่านั้นพนักงานอาจไม่สังเกตเห็นเนื้อหาที่เชื่อมต่อกับอุปกรณ์ของตนนอกจากนี้ เมื่อทำงานจากระยะไกล การเชื่อมต่อกับฮอตสปอต Wi-Fi สาธารณะเป็นเรื่องปกติ แต่มีความเสี่ยงสูงเนื่องจากเราเตอร์อาจถูกบุกรุกโดยการปลูกถ่ายเครือข่าย ทำให้อาชญากรสามารถเข้าถึงและจัดการข้อมูลบนเครือข่ายและเชื่อมต่ออุปกรณ์จากระยะไกลได้

พนักงานที่เป็นอันตรายองค์กรขู่เข็ญโดยเฉพาะเวลาทำงานทางไกลเพราะไม่มีใครสอดแนมพนักงานที่เป็นอันตรายเหล่านี้อาจใช้อุปกรณ์ที่เป็นอันตรายเพื่อทำการโจมตี

วิธีลดความเสี่ยง

1) นโยบายการทำงานระยะไกล

สิ่งแรกที่ต้องทำคือกำหนดนโยบายการทำงานทางไกล กำหนดวิธีการทำงานทางไกลของพนักงานให้ชัดเจนนี่หมายถึงการปรับนโยบาย BYOD หรือกำหนดให้พนักงานใช้เฉพาะอุปกรณ์ที่บริษัทออกให้ และกำหนดขอบเขตที่พนักงานสามารถทำงานได้โดยไม่มีข้อจำกัดนโยบายการทำงานระยะไกลควรได้รับการอนุมัติจากผู้มีส่วนได้ส่วนเสียกลุ่มต่างๆ เพื่อให้มั่นใจว่านโยบายดังกล่าวมีประสิทธิภาพตามความสนใจของทุกฝ่ายที่เกี่ยวข้องกับบริษัทขั้นตอนการลดความเสี่ยงต่อไปนี้อาจรวมอยู่ในข้อกำหนดของนโยบายนี้

2) หลักการสิทธิพิเศษน้อยที่สุด

ซึ่งช่วยให้พนักงานสามารถเข้าถึงเฉพาะข้อมูลที่จำเป็นในการทำงาน ซึ่งจะช่วยลดปริมาณข้อมูลที่เข้าถึงได้จากอุปกรณ์ของพนักงานเนื่องจากการรั่วไหลของข้อมูลถือเป็นความเสี่ยงที่ใหญ่ที่สุดอย่างหนึ่งเมื่อต้องทำงานจากระยะไกล หากเกิดการโจมตีขึ้น หลักการให้สิทธิ์น้อยที่สุดจะลดปริมาณข้อมูลที่ถูกขโมย

3) การเข้าถึงเครือข่ายที่ไว้วางใจเป็นศูนย์

ตามหลักการของ "ไม่ไว้วางใจ ตรวจสอบเสมอ" ZTNA รับรองว่าไม่มีการมอบความไว้วางใจโดยอัตโนมัติควรให้สิทธิ์การเข้าถึงโดย "จำเป็นต้องรู้" ตามเกณฑ์สิทธิ์ขั้นต่ำ และกำหนดโดยนโยบายที่สร้างขึ้นมาอย่างพิถีพิถันดังนั้น ZTNA ตระหนักดีว่าความไว้วางใจเป็นจุดอ่อน จึงสามารถป้องกันการเคลื่อนไหวด้านข้างได้เทคโนโลยีหลักที่ผู้ประสงค์ร้ายใช้เป็นจุดเชื่อมต่อมักไม่ใช่เป้าหมายที่แท้จริงดังนั้น ZTNA ทำให้การโจมตีซับซ้อนและไม่สะดวกยิ่งขึ้น

4) เครือข่ายส่วนตัวเสมือน

VPN สร้างช่องสัญญาณที่เข้ารหัสระหว่างอุปกรณ์ของผู้ใช้กับอินเทอร์เน็ตพนักงานสามารถเข้าถึงไฟล์จากระยะไกลได้โดยไม่ต้อง "ถูกสอดส่อง" เพราะไม่มีใครระหว่างผู้ใช้กับเซิร์ฟเวอร์ที่พวกเขาเชื่อมต่ออยู่จะสามารถเข้าถึงข้อมูลที่ส่งได้ จึงให้การป้องกันการฝังเครือข่ายที่ดียิ่งขึ้นVPN เป็นสิ่งจำเป็นเมื่อต้องทำงานจากระยะไกล เนื่องจากเมื่อเชื่อมต่อกับเครือข่าย Wi-Fi สาธารณะ จะไม่มีใครทราบแน่ชัดว่าใครเป็นผู้ตั้งค่าหรือใครกำลังเชื่อมต่ออยู่

5) การศึกษาและฝึกอบรมพนักงาน

วิธีที่สำคัญที่สุดวิธีหนึ่งในการลดความเสี่ยงในโลกไซเบอร์คือการเสริมสร้างการศึกษาและการฝึกอบรมพนักงานในหัวข้อนี้ตัวอย่างเช่น วิศวกรรมสังคมสามารถป้องกันได้โดยการเพิ่มการฝึกอบรมและการรับรู้เท่านั้นองค์กรจำเป็นต้องเน้นย้ำถึงความเสี่ยงของการเชื่อมต่ออุปกรณ์ต่อพ่วงกับอุปกรณ์ของตน และทำให้พวกเขาสงสัยแหล่งที่มาของอุปกรณ์ต่อพ่วงควรซื้ออุปกรณ์ต่อพ่วงจากแหล่งที่เชื่อถือได้เสมอ เช่น Appleการพกพาที่ชาร์จแบบพกพาเมื่อทำงานนอกบ้านจะช่วยให้พนักงานใช้อุปกรณ์ต่อพ่วงที่เชื่อถือได้นอกจากนี้ พนักงานควรทราบไม่ให้ผู้อื่นใช้อุปกรณ์ที่ใช้เพื่อวัตถุประสงค์ในการทำงาน

6) ซอฟต์แวร์ลดอุปกรณ์หลอกลวง

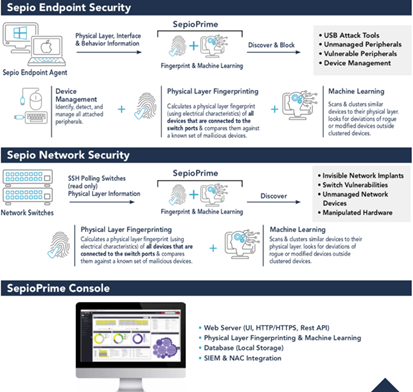

วิธีที่ดีที่สุดในการลดความเสี่ยงของการโจมตีอุปกรณ์ Rogue คือการใช้ซอฟต์แวร์ Rogue Device Mitigation ซึ่งสามารถตรวจจับเครื่องมือโจมตีดังกล่าวและใช้มาตรการเพื่อป้องกันความสำเร็จSepio Systems จัดหาซอฟต์แวร์ดังกล่าวเพื่อปกป้องอุปกรณ์ปลายทางและเครือข่าย

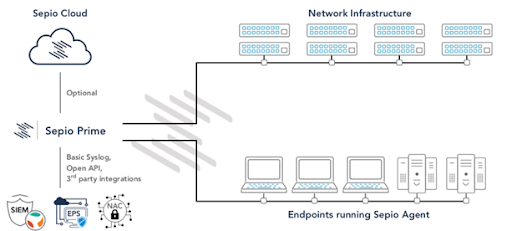

โซลูชันระบบ Sepio

ระบบ Sepioผู้นำในตลาด Rogue Device Mitigation (RDM) ที่ขัดขวางอุตสาหกรรมความปลอดภัยเครือข่ายด้วยการค้นพบการโจมตีด้วยฮาร์ดแวร์ที่ซ่อนอยู่Sepio Prime เป็นโซลูชันด้านความปลอดภัยเพียงโซลูชันเดียวสำหรับการโจมตีทางกายภาพเลเยอร์ ทำให้ทีมรักษาความปลอดภัยสามารถเห็นสินทรัพย์ฮาร์ดแวร์และพฤติกรรมของพวกเขาแบบเรียลไทม์และครอบคลุม

โมดูลการบังคับใช้นโยบายที่ครอบคลุมช่วยให้ผู้ดูแลระบบสามารถกำหนดกฎการใช้งานอุปกรณ์ที่ละเอียดได้อย่างง่ายดาย และตรวจสอบและปกป้องโครงสร้างพื้นฐานอย่างต่อเนื่องด้วยการใช้เทคโนโลยีการจดจำลายนิ้วมือทางกายภาพและการวิเคราะห์พฤติกรรมของอุปกรณ์ โซลูชันเฉพาะซอฟต์แวร์ของ Sepio จึงสามารถตรวจจับและตอบสนองต่อภัยคุกคามหรือความพยายามก่อวินาศกรรมจากองค์ประกอบที่ถูกจัดการหรือติดไวรัสได้ทันที