de acordo comVerizon diz, 45% das violações de dados são resultado de hacking.Vamos entender como evitar ser hackeado como um usuário da Internet.

Se você quer saber "como evitar ser hackeado", então encontrou o artigo certo!

Claro, você pode usar determinado software de segurança ou ajustar as configurações de segurança para evitar a invasão de hackers.Mas o mais importante, você precisa reconhecer os jogos mentais que os atacantes jogam para fazer com que você execute ações que você não deve realizar.Isso inclui tudo, desde o compartilhamento de suas informações pessoais ou financeiras até o download e instalação de arquivos / software infectados por malware.

Neste artigo, apresentaremos 15 dicas para ajudá-lo a entender como evitar ser hackeado.Também faremos um link para ferramentas "freemium" que podem ser usadas para prevenir hackers.

15 dicas para evitar hacking

Você não precisa de muito conhecimento técnico para impedir a invasão de hackers.Estas são algumas maneiras super simples e eficazes de evitar hackers.

1. Criptografar arquivos durante o armazenamento e transmissão

Ao compartilhar qualquer arquivo importante da Microsoft com qualquer pessoa ou armazená-lo em um dispositivo, USB ou plataforma de nuvem, sempre criptografe-o.A criptografia se refere ao uso de algoritmos matemáticos para "bloquear" os dados com uma chave de criptografia.A criptografia embaralha os dados de texto simples, tornando incompreensível protegê-los de ataques de usuários acidentais sem uma chave de autenticação.

Portanto, mesmo se alguém puder acessar esses arquivos, não poderá abri-los e lê-los.Todos os arquivos Microsoft (como Word, Excel, Access, PowerPoint) têm essa opção.

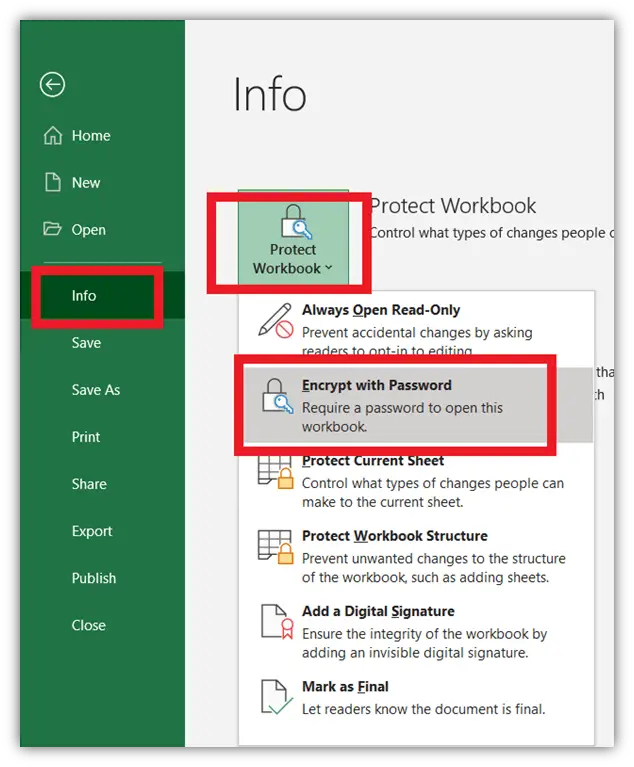

Por exemplo, para criptografar arquivos no Excel, faça o seguinte:

- Clique emNo canto superior esquerdo文件.

- 選擇em formação.

- Clique emProteger a pasta de trabalho(Ou proteja documentos, apresentações, etc. de acordo com o tipo de arquivo).

- 選擇"Usar criptografia de senha".

Depois que a senha for definida, qualquer pessoa que quiser acessar esse arquivo precisará dessa senha.Ao enviar esses arquivos protegidos a qualquer pessoa, certifique-se de fornecer a senha ao destinatário por telefone, e-mail separado ou qualquer outro canal de comunicação.

Use essas ferramentas para criptografar quaisquer outros tipos de arquivos / pastas

Existem algumas ferramentas comerciais e "gratuitas" que podem ajudá-lo a habilitar a criptografia para qualquer tipo de arquivo, pasta, unidade e documento.Alguns exemplos incluem:

2. Use extensões de navegador para bloquear sites maliciosos e downloads prejudiciais

Existem algumas extensões de navegador gratuitas que mantêm listas de sites maliciosos e de phishing e os bloqueiam.Para você, você precisa instalar essas extensões ("add-ons" para o Firefox) em seu navegador para evitar que invasores as utilizem e para impedir a invasão de hackers.

Estas são algumas extensões e complementos gratuitos famosos:

- Comodo Online Security Professional Edition

- O antimalware está abaixo de zero

- Bloqueador de propagandas

- Proteção de navegador de malware

- Segurança do navegador Avira

- Bitdefender TrafficLight

Fornecemos o link aqui.Você só precisa clicarAdicionar ao Chrome或Adicione ao Firefox.

3. Instale um poderoso programa anti-malware

Embora isso seja óbvio, algumas pessoas ainda precisam de um lembrete gentil para usar programas antivírus e antimalware.Esses tipos de software de segurança verificam regularmente seu dispositivo e removem malwares perigosos.Eles também o alertarão quando você visitar sites de spam ou mal-intencionados ou baixar arquivos corrompidos da Internet.

Ao escolher um programa antivírus, certifique-se de obtê-lo apenas de uma empresa confiável.

Cuidado com software ameaçador: Se você receber um e-mail aleatório ou vir uma janela pop-up indicando que o seu PC foi infectado, pode ser um software ameaçador.Scareware é um software antivírus rudimentar, pode ser o próprio vírus ou pode ser usado como spyware para monitorar seu comportamento.

Nunca clique nesses links ou anúncios e não instale software de segurança desconhecido.Recomendamos usarComodo Antivirus.Esta é uma marca de prestígio e ofereceVersões gratuitas e pagas.

4. Limpe manualmente o PC

O software de firewall / segurança não pode detectar certos tipos avançados de malware.Portanto, é recomendado que você monitore manualmente o seu dispositivo para evitar ser hackeado.

Verifique a unidade C: regularmente, especialmenteC: / Arquivo de programa, C: / Arquivos de programa (x86)EsperepastaE tudoTEMPpasta.Além disso, preste atenção a "baixar"pasta.Se você encontrar itens incomuns que não foram baixados, faça uma pesquisa na Internet para saber mais sobre eles.Se os arquivos não tiverem uma finalidade ou estiverem relacionados a atividades maliciosas, exclua-os.

Alguns programas de malware são tão teimosos que você não conseguirá excluí-los por meio das etapas normais de remoção.A boa notícia é que existem algunsDestruidor e desinstalador de arquivos grátisPode ajudá-lo a desinstalar esses programas.Alguns desses programas são tão eficazes que varrerão seu dispositivo profundamente e excluirão todos os rastros ocultos, como caches e atalhos.

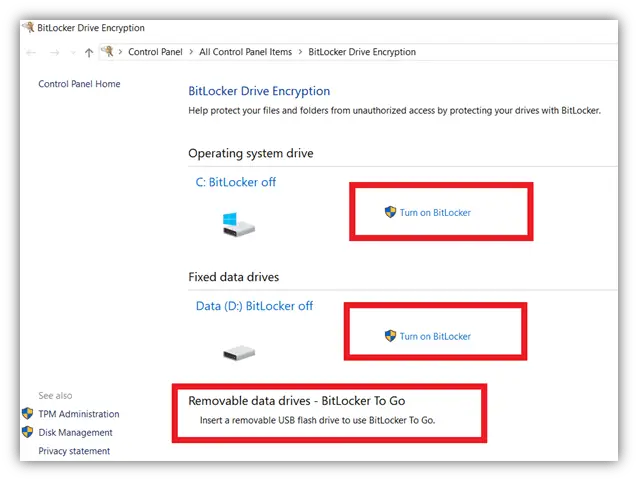

5. Habilite a criptografia com BitLocker para Windows 10

Este recurso criptografará seu disco rígido.Se o seu computador Windows for roubado ou a memória não for apagada quando ele for vendido (observe: sempre apague a memória antes de vender o dispositivo!), Ninguém pode invadir o seu computador roubando dados do disco rígido.Ele também possui uma função de criptografia para drives USB.

Para habilitar a criptografia:

- Na barra de pesquisa do Windows搜索BitLockerE selecione "Gerenciar BitLocker ".

- Clique emPara sua unidade C:, unidade D: e USBLigue o BitLocker "

- Você precisará das credenciais do administrador (se ainda não estiver conectado como administrador)

Para usuários de Mac: FileVault fornece funções semelhantes ao BitLocker.Siga os recursos abaixo:Guia passo a passo para habilitar o FileVault.

6. Ative a autenticação de dois fatores (2FA)

Junto com as senhas tradicionais, 2FA adiciona outra camada de segurança.Cada vez que você fizer login em sua conta ou fizer uma transação, receberá uma senha única única (OTP), senha ou link mágico em seu número de telefone celular registrado ou endereço de e-mail.Se algum banco, administradora de cartão de crédito ou qualquer outro provedor de serviços permitir que você ative 2FA, ative-o agora!

Você também pode habilitar 2FA em seu telefone instalando um aplicativo gratuito de terceiros, por exemplo:

Após a instalação, você terá a opção de habilitar 2FA para todos os outros aplicativos habilitados para 2FA armazenados em seu dispositivo móvel.Certifique-se de habilitá-lo para sites de comércio eletrônico, plataformas de armazenamento em nuvem e plataformas financeiras.

7. Não faça login por meio de plataformas existentes de terceiros

A seguir é como evitamos hacking: não vincule contas.Quando quiser fazer login em uma nova plataforma, você verá uma opção para fazer login com uma conta existente, como Facebook, Gmail, LinkedIn, etc.Não use essas opções.Em vez disso, use seu endereço de e-mail ou número de telefone ou preencha o formulário de login manualmente (não seja preguiçoso aqui).

porque?Quando você faz login / faz login usando qualquer uma dessas contas existentes, novos aplicativos / sites podem acessar algumas das informações sobre você armazenadas em tais plataformas.Se o novo proprietário do aplicativo / plataforma ou funcionário tiver más intenções, esse tipo de compartilhamento de dados pode ser perigoso.Eles podem roubar esses dados para hackear você ou vendê-los para outros hackers no mercado negro.Mesmo plataformas bem conhecidas abusam dos dados do usuário para criar anúncios direcionados.

Por exemplo,Zoom faces relacionadasEle compartilha (ou vende) dados do usuário para o FacebookAlegações.Zoom reconheceu que tal vazamento de dados ocorreu porque deu aos usuários a opção de fazer login no Zoom por meio do Facebook Software Development Kit (SDK).

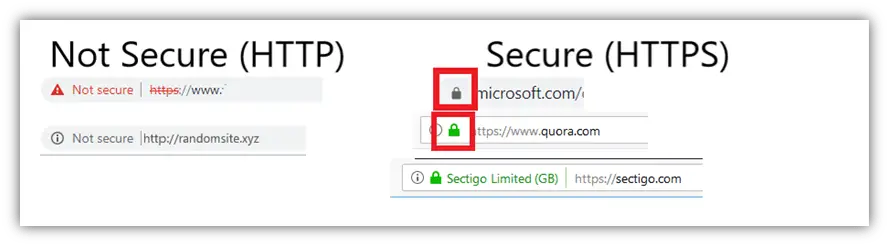

8. Não compartilhe nenhuma informação através de sites HTTP

Ao abrir o site, verifique a barra de endereço.Se você ver "Não é seguro“Ou um ponto de exclamação redondo ou triangular, significa que o site está rodando em HTTP, que é um protocolo inseguro.Isso significa que quaisquer dados confidenciais transmitidos entre o seu navegador e o servidor do site não serão criptografados, o que torna mais fácil para os hackers roubarem suas informações pessoais e financeiras.

Portanto, uma boa regra é compartilhar informações apenas com sites com um símbolo de cadeado na frente do nome de domínio na barra de endereço.Isso indica que o proprietário do site instalou um certificado SSL / TLS e todos os dados comunicados entre o seu navegador e o servidor do site permanecem criptografados.

No entanto, só porque o site tem uma placa de cadeado não significa que seja seguro.Os cibercriminosos também podem usar certificados SSL / TLS gratuitos em seus sites falsos.Então, você está usando uma conexão segura, mas ainda não sabe a quem a outra extremidade está conectada.

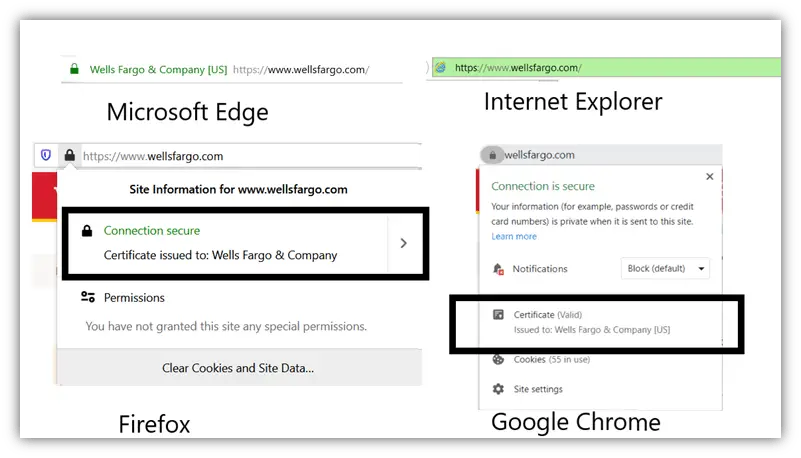

A solução é clicar na placa do cadeado e verificar o campo "Emitido para".Se o site tiver um certificado SSL de Verificação estendida (EV) instalado, você poderá ver seu nome legal na frente da mensagem "Emitido para".Em alguns navegadores, você verá um nome de empresa ou nome de empresa verde com uma barra de endereço verde.A maioria das empresas legítimas e respeitáveis usa certificados EV SSL, que exigem um processo de verificação de identidade rígido.

9. Identificar sinais de sites falsos ou infectados por malware

Ok, você se conectou a um site e não tem certeza se confia nele.Ao avaliar qualquer site, você deve procurar algo específico para evitar ser hackeado como um visitante do site.

A seguir estão alguns sinais de que o site é forjado, arriscado, spam, malicioso ou "falso":

- Muitos redirecionamentos para sites desconhecidos, não relacionados ou de publicidade.

- Algum conteúdo será baixado automaticamente para o seu dispositivo (sem sua permissão).

- O conteúdo tem muitos botões diferentes de "download" ou "play".

- Mesmo sem abri-los, você notará várias telas ou janelas pop-up em segundo plano.

- O site afirma que qualquer produto tem resultados irreais ou oferece promoções e descontos "realmente bons".

- Existem muitos erros ortográficos e gramaticais neste site.

- O site está tentando criar um senso de urgência e incentiva você a agir imediatamente.

- O site anuncia que você ganhou um jackpot em um cassino, sorteio ou um jogo do qual não participou.(Às vezes, você será solicitado a participar de alguns jogos simples, girar as rodas de sorteio, responder a perguntas simples, etc. Mas lembre-se, ninguém pode lhe dar um centavo de graça, muito menos um grande prêmio.)

Cuidado com sites de pirataria cibernética

Algumas pessoas compram nomes de domínio que se parecem com nomes de domínio populares, mas a grafia ou os nomes de domínio de nível superior são apenas ligeiramente alterados.Dependendo das circunstâncias específicas, isso é chamado de "agachamento" ou "agachamento".

例如:

- Amzon.com (não amazon.com),

- Goggle.com (não google.com),

- Dictionary.com (não dictionary.com),

- Facebok.com (não facebook.com),

- Linkdin.com (não Linkedin.com), e

- Insiderbusiness.com (não businessinsider.com)

Portanto, tenha cuidado ao inserir nomes de domínio na barra de endereço.Ao compartilhar informações pessoais ou financeiras, verifique a barra de endereço novamente para ter certeza de que está no site correto.

10. Aprenda a identificar softwares e aplicativos falsificados e legítimos

Ao instalar o software no dispositivo, permita que ele faça alterações no dispositivo e acesse os dados.Esta é uma etapa perigosa, porque se o desenvolvedor for malicioso ou o software contiver software malicioso, você está fadado ao fracasso!

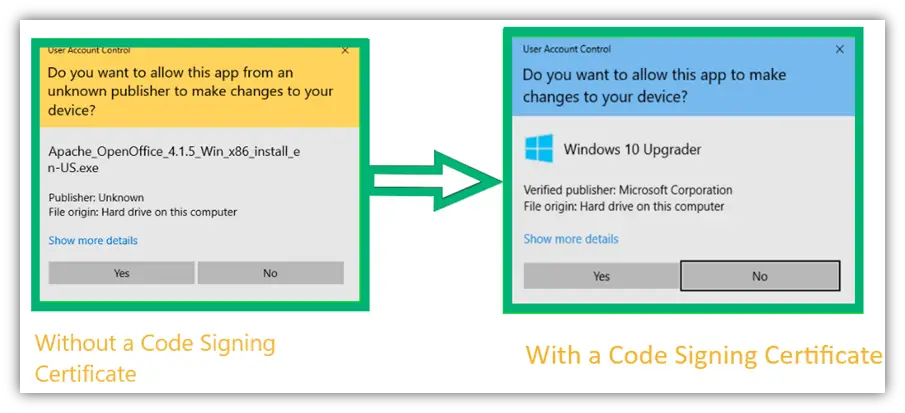

Ao baixar o software, por favorNa janela de segurançacancelar assinarO nome do caminhante.

Se você vir que o nome do editor éDesconhecido, Por favor, seja cuidadoso!Isso indica que a integridade do software não está protegida pelo certificado de assinatura de código.Ele também informará que a identidade do desenvolvedor não foi verificada por uma autoridade de certificação (CA) de terceiros.Os desenvolvedores e editores legítimos usam certificados de assinatura de código.Se você nunca ouviu falar do nome do editor antes, faça uma pesquisa rápida na Internet e leia as resenhas.

11. Identifique e-mails de phishing

FireEyeO relatório diz que um em cada 101 emails é malicioso!Os invasores espalham malware por meio de anexos de e-mail ou redirecionam você para determinados sites infectados.Alguns cibercriminosos tentam manipulá-lo para compartilhar informações pessoais psicologicamente.

Felizmente, você pode prestar atenção aos seguintes pontos que podem ajudá-lo a evitar se tornar vítima de um esquema de phishing:

1. Verifique novamente o endereço de e-mail do remetente.Se for anormal ou o tempo for muito longo, opere com cuidado!Além disso, se alguém afirma ser funcionário de uma organização bem conhecida, o nome de domínio da empresa de seu endereço de e-mail deve estar depois de "@".Por exemplo, "@ apple.com, @ amazon.com, @ wellsfargo.com, etc.".O correio deles não virá de clientes de e-mail gerais, como Gmail, Hotmail, Yahoo, AOL, etc.

2. Não ignore erros ortográficos, de pontuação e gramaticais.Boas empresas têm padrões editoriais rígidos.Não é comum enviarem emails oficiais com muitos erros.Portanto, se você vir esse tipo de erro, fique atento, pois é provável que seja um golpe.

3. O e-mail tenta provocar em você uma forte resposta emocional?Por exemplo, um invasor pode querer causar pânico dentro de você, enviando qualquer notificação de transação falsa, e esperar que você abra o anexo para investigação.Ou eles podem lhe oferecer um desconto substancial em produtos / serviços, e espero que você esteja animado para clicar no link fornecido no e-mail para aproveitar as vantagens desta transação.

Veja este artigo: Cinco exemplos reais de golpes de phishing por e-mail

Identificar e-mails de phishing é a primeira e essencial etapa para evitar a invasão de hackers.Se você receber esse e-mail, basta excluí-lo.Não baixe nada dele nem clique em nenhum link-NuncaCompartilhe suas informações pessoais no e-mail de resposta!Se você acha que a mensagem é legítima, acesse o site da empresa original para verificar a transação, oferta, histórico cruzado, atividade de doação, notícias, reclamações, etc.

Se o remetente afirmar ser alguém que você conhece, entre em contato com ele para verificar a mensagem antes de realizar qualquer ação sugerida no e-mail.

12. Fique atento ao baixar qualquer conteúdo da Internet

A prática comum é espalhar vírus e outros tipos de software malicioso das seguintes maneiras:

- anexo do email

- Publicidade (chamada de malvertising)

- Software, programas e aplicativos falsificados

- Arquivos de mídia como músicas, imagens, vídeos e apresentações de slides

- Anexos de mídia social

- Mensagens SMS / WhatsApp

Conforme mencionado anteriormente, se muitos botões de "download" forem colocados de maneira enganosa, isso também será um sinal de alerta.

E-mails, anúncios ou janelas pop-up contendo malware tentarão chamar sua atenção por meio dos seguintes métodos:

- Mostre um senso de urgência.

- Produza um elemento surpresa ou curiosidade.

- Desperte sentimentos de curiosidade, medo ou pânico.

Exemplos desses tipos de mensagens incluem:

- "Devido a uma violação das regras, sua conta foi suspensa.Em anexo está um documento com mais informações sobre as violações. "

- "Seu PC está infectado com um vírus.Clique aqui para obter uma digitalização gratuita. "

- "Seu pedido foi enviado de xyz.com (qualquer site de comércio eletrônico bem conhecido).Anexe o recibo da transação. " (Se você não tiver feito um pedido, pode ficar curioso e deseja baixar o anexo para ver os detalhes da transação, por favor, não faça isso)

- "$ 5,000 foram deduzidos de sua conta bancária hoje.Se você não concluiu a transação, clique neste link ou baixe o recibo da transação."(Se você não fez a transação, certifique-se de que o e-mail é legal seguindo as dicas descritas neste artigo antes de baixar o anexo: Como encontrar um e-mail falso)

Se você encontrar um e-mail ou site falso, não baixe nada dele.No entanto, mesmo se você confiar no remetente do e-mail ou site da Web, sempre use um programa antivírus poderoso para verificar o download antes de fazer o download.Afinal, as contas de e-mail ou sites de organizações ou indivíduos legítimos podem estar comprometidos.

13. Cuidado com mensagens de texto de phishing

O hacker envia mensagens SMS de phishing (phishing) para o fraudador.Essas falsas mensagens de texto SMS podem oferecer produtos gratuitos ou descontos para suas marcas favoritas.Eles podem causar pânico ao enviar mensagens de transações financeiras falsas.O invasor também se faz passar por seus amigos / parentes e pede que você envie dinheiro para eles imediatamente.

Essas mensagens SMS falsas geralmente contêm links que redirecionam os usuários para sites infectados ou sites de phishing.Depois de clicar em determinados links, o malware pode ser baixado automaticamente para o seu dispositivo móvel.Caso contrário, o invasor pode tentar manipulá-lo para compartilhar suas informações pessoais ou financeiras na mensagem de resposta.Resumindo, eles usarão a mesma estratégia em mensagens de texto SMS e em e-mails de phishing.

algum工具Permite que um invasor envie a você uma mensagem disfarçada de outra pessoa.Sempre que você receber tal mensagem, por favor, não clique no link fornecido no SMS.Em vez disso, visite o site original para confirmar a legalidade da transação, descontos, cotações, transações, etc.Além disso, ligue diretamente para seus amigos / parentes para confirmar se eles enviaram a mensagem.Se você suspeitar de phishing ou SMS falso, bloqueie o remetente o mais rápido possível.

14. Não desbloqueie o dispositivo

As pessoas geralmente desbloqueiam seus telefones ou outros dispositivos para acessar aplicativos proibidos, mudar de provedor de serviços ou alterar o layout e as configurações de seus telefones.

Mas se você quiser evitar hackear, o jailbreak (root para Android) não é uma boa ideia!Ao desbloquear um telefone, você, sem saber, desabilita os recursos de segurança padrão de alguns fabricantes de telefone.Além disso, ao usar ferramentas ou software de jailbreak, você fornecerá permissões de nível de administrador aos desenvolvedores de aplicativos cujas intenções são desconhecidas.Eles não apenas podem acessar todos os seus dados, mas também podem fazer alterações não autorizadas nas configurações do dispositivo.

Resumindo, quando você desbloquear seu telefone, isso enfraquecerá seriamente a segurança do seu dispositivo.Portanto, para manter os hackers afastados, não faça o jailbreak do seu dispositivo.

15. Outras dicas sobre como evitar ser hackeado

Bem, vamos apresentar o último truque sobre como impedir a invasão de hackers.Estas são algumas técnicas simples, mas importantes, para impedir a invasão de hackers.

- Mantenha os dispositivos, software, sistemas operacionais e aplicativos atualizados com a versão mais recente.

- Nunca compartilhe suas credenciais de login, senha de uso único (OTP) ou outras informações relacionadas à conta com ninguém.

- Não use Wi-Fi público.Se necessário, use uma VPN para evitar que alguém identifique ou intercepte a identidade e a transmissão de dados do seu dispositivo.

- 使用haveibeenpwned.comPara determinar se sua senha foi comprometida em alguma violação de dados.

- Armazene o backup em uma plataforma de nuvem de terceiros para torná-lo mais seguro.

- Execute verificações de software antivírus regularmente.Se, de repente, você começar a ver janelas pop-up de anúncios ou janelas pop-up de aviso de segurança, seu dispositivo pode estar infectado com adware ou programas potencialmente indesejados (PUP).Faça uma varredura no seu dispositivo imediatamente com um poderoso programa anti-malware.

Palavras finais sobre como prevenir hacking

Todos nós gostamos de usar a Internet, mas não temos consciência de seus perigos.Escrevemos este artigo para indivíduos a fim de ajudá-los a identificar ameaças online e evitar hackers.Se você é uma organização empresarial e deseja proteger seu site e clientes de hackers.