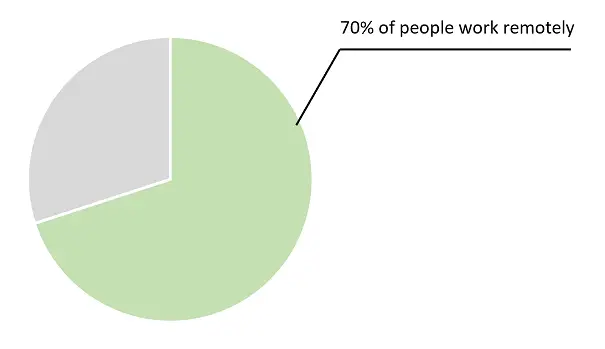

As políticas do Work From Home proliferaram em toda a organização.hoje.70% das pessoas em todo o mundo trabalham remotamente pelo menos uma vez por semana e 53% trabalham remotamente pelo menos metade do tempo todas as semanas.

No entanto, com a disseminação contínua do COVID-19, tornou-se cada vez mais comum que os funcionários saiam para trabalhar;É provável que essa tendência continue.

Trabalhando em casaTraga benefícios para funcionários e empregadores na forma de maior flexibilidade, maior produtividade e maiores lucros.

No entanto, esses benefícios trazem riscos perigosos.Essas políticas WFH promovem o aumento do uso de agentes mal-intencionados com dispositivos maliciosos (manipulando hardware com intenção maliciosa) porque há mais pontos de entrada e menos medidas de segurança (porque o WFH geralmente está associado ao BYOD).

Os periféricos de spoofing e implantes de rede podem realizar várias formas de ataques, incluindo propagação de malware, vazamento de dados, ataques man-in-the-middle (MiTM), sniffing de rede, etc.As consequências de um ataque podem ser enormes, geralmente incluindo custos financeiros, de reputação e legais, que qualquer organização deseja evitar.

Além de realizar ataques nocivos, dispositivos ladrões são quase impossíveis de detectar, por isso são extremamente ameaçadores.Os periféricos falsificados são considerados HIDs legítimos e implantes de rede.

Quando são executados na camada 1 (camada física), podem ser completamente não detectados, o que não é coberto pelas soluções de software de segurança existentes.Portanto, os Dispositivos Rogue não emitirão nenhum alarme.

Quais são os riscos?

數據

O trabalho remoto requer compartilhamento de informações.Quando os funcionários trabalham em hotspots Wi-Fi públicos, as informações são disseminadas por meio de redes não seguras.

O acesso remoto à área de trabalho é um recurso comum do trabalho remoto, que também é arriscado.Mesmo se um indivíduo estiver trabalhando em uma rede privada segura, os dispositivos daqueles que compartilham seus desktops (que contêm informações confidenciais) podem não estar adequadamente protegidos e os roteadores aos quais esses dispositivos estão conectados podem ter sido comprometidos.

Os dados são o aspecto mais importante que deve ser considerado ao trabalhar remotamente, pois significa que agentes mal-intencionados podem causar danos à organização sem acesso físico às suas instalações.

Segurança insuficiente

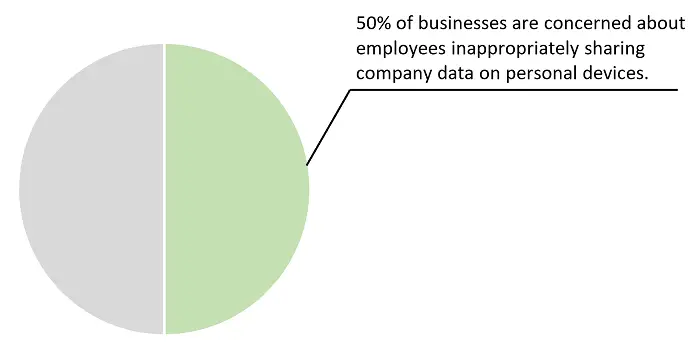

Uma vez que WFH geralmente significa usar dispositivos pessoais para fins de trabalho, esses dispositivos pessoais são alvos atraentes devido à falta de medidas de segurança adequadas.50% das empresas que permitem BYOD são comprometidas por dispositivos de propriedade dos funcionários.Sem recursos de segurança adequados, o comportamento descuidado dos funcionários é mais difícil de prevenir.Como resultado, aproximadamente 50% das empresas em todo o mundo estão preocupadas com o fato de os funcionários compartilharem indevidamente os dados da empresa por meio de seus dispositivos pessoais usados para fins de trabalho.

Ação do funcionário

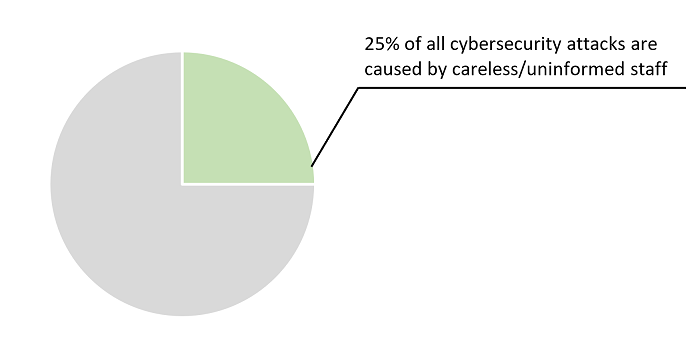

Funcionários descuidados / desavisados causam um quarto dos ataques de segurança cibernética, e o trabalho remoto apenas aumenta as chances de isso acontecer.Os funcionários podem não perceber o conteúdo conectado a seus dispositivos.Além disso, ao trabalhar remotamente, conectar-se a hotspots Wi-Fi públicos é comum, mas o risco é alto porque o roteador pode ter sido comprometido por um implante de rede, permitindo que criminosos acessem e manipulem remotamente dados na rede e conectem dispositivos.

Funcionários maliciososorganizarFaça uma ameaça séria, Especialmente ao trabalhar remotamente, porque ninguém os espia.Esses funcionários mal-intencionados podem usar dispositivos mal-intencionados para realizar ataques.

Maneiras de reduzir o risco

1) Política de trabalho remoto

A primeira coisa que precisa ser feita é formular uma política de trabalho remoto, definindo claramente como os funcionários trabalham remotamente;Isso significa ajustar a política de BYOD ou exigir que os funcionários usem apenas dispositivos fornecidos pela empresa e determinar até que ponto os funcionários podem trabalhar sem restrições.A política de trabalho remoto deve ser aprovada por uma série de partes interessadas para garantir que demonstre eficiência com base nos interesses de todas as partes relacionadas à empresa.Os procedimentos de redução de risco a seguir podem ser incluídos nas disposições desta política.

2) Princípio do Menor Privilégio

Isso permite que os funcionários acessem apenas os dados de que precisam para realizar seu trabalho, reduzindo assim a quantidade de dados acessados nos dispositivos dos funcionários.Como o vazamento de dados é um dos maiores riscos ao trabalhar remotamente, se ocorrer um ataque, o princípio do menor privilégio reduzirá a quantidade de dados roubados.

3) Acesso à rede de confiança zero

Com base no princípio de "nunca confie, sempre verifique", a ZTNA garante que nenhuma confiança seja concedida automaticamente.O acesso deve ser concedido com base na "necessidade de saber", com menos privilégios, e definido por uma política cuidadosamente elaborada.Portanto, o ZTNA reconhece que a confiança é uma fraqueza, por isso pode prevenir o movimento lateral;A principal tecnologia usada por agentes mal-intencionados como um ponto de acesso geralmente não é seu alvo real.Portanto, o ZTNA torna o ataque mais complicado e inconveniente.

4) Rede privada virtual

A VPN cria um túnel criptografado entre o dispositivo do usuário e a Internet.Os funcionários podem acessar seus arquivos remotamente sem serem "vigiados", pois ninguém entre o usuário e o servidor ao qual estão conectados pode acessar os dados que estão sendo transmitidos, proporcionando melhor proteção na implantação da rede.A VPN é essencial ao trabalhar remotamente, porque ao se conectar a uma rede Wi-Fi pública, nunca pode ser determinado quem a configurou ou quem mais está se conectando a ela.

5) Educação e treinamento da equipe

Uma das maneiras mais importantes de reduzir os riscos cibernéticos é fortalecer a educação e o treinamento dos funcionários neste tópico.Por exemplo, a engenharia social só pode ser evitada aumentando o treinamento e a conscientização.As organizações precisam enfatizar os riscos de conectar periféricos a seus equipamentos e torná-los suspeitos da origem dos periféricos.Os periféricos sempre devem ser adquiridos de fontes confiáveis, como a Apple.Carregar carregadores portáteis ao trabalhar fora de casa garante que os funcionários usem periféricos confiáveis.Além disso, os funcionários devem saber não permitir que terceiros usem o equipamento que usam para fins de trabalho.

6) Software de mitigação de dispositivo não autorizado

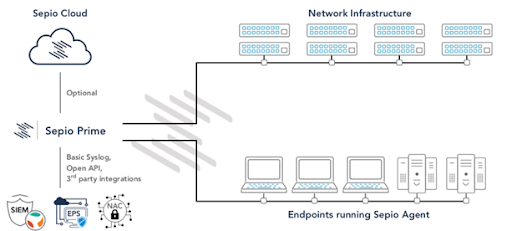

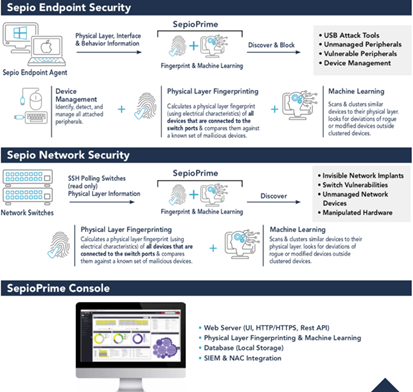

A melhor maneira de reduzir o risco de ataques a Dispositivos Rogue é implementar o software Rogue Device Mitigation, que pode detectar essas ferramentas de ataque e tomar medidas para evitar seu sucesso.A Sepio Systems fornece esse software para proteger terminais e redes.

Soluções de sistema Sepio

Sistemas SépioUm líder no mercado de Rogue Device Mitigation (RDM), interrompendo a indústria de segurança de rede ao descobrir ataques de hardware ocultos.Como a única solução de segurança para ataques à camada física, o Sepio Prime fornece às equipes de segurança visibilidade em tempo real e abrangente sobre seus ativos de hardware e seu comportamento.

O módulo abrangente de aplicação de políticas permite que os administradores definam facilmente regras de uso de dispositivos de baixa granularidade e monitorem e protejam continuamente sua infraestrutura.Usando a combinação de tecnologia de reconhecimento de impressão digital física e análise de comportamento do dispositivo, a solução exclusiva de software da Sepio pode fornecer detecção e resposta instantâneas a qualquer ameaça ou tentativa de sabotagem de elementos manipulados ou infectados.