Segundo Valimail, a entrega diária30 bilhões de e-mails falsos!Quando você lê essas estatísticas assustadoras, fica claro que você desejará saber que tipo de ataques cibernéticos geralmente são realizados por e-mail e como detectar e-mails falsos.Dados da mesma pesquisa da Proofpoint também mostram que 51% dos trabalhadores americanos não sabem dizer o que é phishing!

Mas, especificamente, que tipo de ataque cibernético é mais frequentemente realizado por e-mail?

Os dados do Proofpoint mostram que existem 65% De organizações admitem que experimentaram um ou mais ataques de phishing bem-sucedidos em 2019!Além disso, de acordo com FireEyeInforma que 101 em cada 1 e-mails contém malware!Agora é hora de conhecer os tipos de ataques por e-mail.

Hoje, os cibercriminosos são muito inteligentes.Eles geralmente não enviam mais e-mails do tipo "Príncipe da Nigéria" ou "loteria de $ 1000 milhões" (embora alguns ainda sejam enviados).Em vez disso, eles tentarão enviar e-mails criativos e bem pesquisados, e talvez você não consiga recusar o clique.É por isso que é hora de informá-lo sobre os sete tipos mais comuns de fraude implantados por invasores que usam e-mail.Também discutiremos o impacto ou dano causado por esses e-mails e como eles podem ser usados para enganar e fraudar as vítimas.

Que tipo de ataque cibernético geralmente é realizado por e-mail?

Phishing

Não há dúvida de que o phishing é um dos tipos mais comuns de ataques cibernéticos realizados por invasores via e-mail.Phishing significa usar várias estratégias para induzir os usuários a realizar ações que eles não deveriam (e geralmente não fazem).Essas ações os tornam vítimas de vários tipos de ataques cibernéticos.Embora o phishing possa ocorrer por meio de outros canais (ligações, mensagens de texto, etc.), o e-mail é a plataforma mais comum para a realização de golpes de phishing.

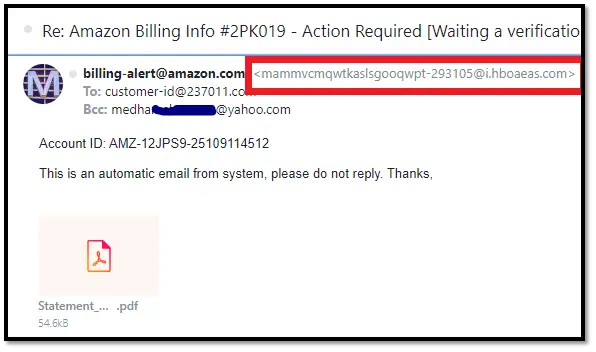

O spoofing de e-mail é uma das técnicas de phishing de e-mail de maior sucesso.Aqui, os agentes de ameaças (bandidos) se fazem passar por outras pessoas (como fornecedores, colegas, supervisores ou organizações de confiança) para se fazerem passar por outras pessoas para ganhar a confiança dos destinatários de e-mail e enganá-los:

- Compartilhe suas informações pessoais,

- Remeta dinheiro ou conduza outras transações monetárias fraudulentas,

- Visite um site danificado ou

- Baixe anexos contendo software malicioso.

Obviamente, nem todos os golpes de e-mail são phishing.Mas o phishing de e-mail é um termo geral que descreve muitos dos golpes baseados em e-mail que abordaremos neste artigo.

E-mails de phishing geralmente contêm anexos maliciosos e links de phishing

Os golpistas costumam incluir links maliciosos ou de phishing (ou anexos infectados) em seus e-mails e compor o conteúdo do corpo de uma forma que o induz a clicar.Normalmente, eles tentarão obter uma resposta emocional de você, como pânico, excitação, raiva, frustração, entretenimento ou curiosidade para induzi-lo a clicar no link.Mas quais são os danos desses links?

- [R O site do malware do destinatário do edirect. Esses sites estão cheios de vírus, cavalos de Tróia, worms de computador, adware, spyware, etc.Normalmente, o malware está oculto em anúncios (chamados de anúncios maliciosos), músicas, vídeos, imagens, apresentações de slides, PDFs, conteúdo intermediário ou tipos de objetos semelhantes.Algum malware avançado será baixado para o seu dispositivo assim que você acessar o site, mesmo que você não tenha clicado em nada.Portanto, assim que você clicar no link, o programa malicioso será baixado para o seu dispositivo.

- amplaEAD você vai pescar 网站网站pequeno. Os sites de phishing geralmente se parecem com sites legítimos bem conhecidos.Aqui, os usuários são obrigados a inserir suas informações confidenciais por meio de um formulário, usar suas credenciais para fazer o login e até mesmo realizar transações financeiras.Desnecessário dizer que essas informações nunca chegarão a uma empresa legítima.Em vez disso, envie-o diretamente para hackers com planos maliciosos.

Ataque baleeiro

Nesse tipo de fraude por e-mail, os invasores têm como alvo funcionários conhecidos, como CEOs, CTOs, CFOs, COOs e gerentes seniores.Este é um ataque altamente personalizado no qual o golpista usa pacientemente várias fontes online e oficiais, bem como engenharia social para coletar informações sobre o alvo.Eles podem até criar sites, documentos ou perfis de mídia social falsos para fazer a vítima parecer legítima.

Após um planejamento cuidadoso, o invasor enviou um e-mail ao alvo que constituiu uma fonte legítima de informações e pediu que tomassem medidas que não deveriam ser tomadas.

Exemplo: O invasor enviou e-mails representando gerentes de bancos com os quais a empresa havia lidado por muitos anos.O e-mail informava que o banco de destino deveria alterar imediatamente a senha clicando no link fornecido, pois o banco percebeu alguma atividade incomum em sua conta.O destinatário entrou em pânico e clicou em um link que o redirecionou para um site de phishing completamente semelhante ao site do banco original.Aqui, a vítima é solicitada a inserir seu ID de usuário, senha antiga e nova senha.Depois de fazer isso, o invasor obteve as credenciais da conta bancária oficial da empresa!

Ataque de e-mail comercial (BEC) e ataque de conta de e-mail (EAC)

Se você é proprietário de uma empresa e deseja saber que tipo de ataques cibernéticos costumam ser realizados por e-mail, preste atenção ao BEC.Assim como os ataques à caça de baleias, os golpes de BEC também estão relacionados a executivos, mas de uma maneira diferente.Aqui, o atacante não tem como alvo um ou mais executivos seniores, mas sim funcionários de nível médio e baixo.Eles também podem enviar e-mails para funcionários que fingem ser alguém em uma organização terceirizada (geralmente lidando com essa empresa).

Os golpes de BEC geralmente envolvem cibercriminosos que fingem enviar e-mails de contas de usuários legítimos.No entanto, se eles conseguirem obter acesso às contas reais desses usuários, eles entrarão no chamado domínio de vazamento de conta de e-mail (EAC).

Confira alguns exemplos de cenários de BEC:

- O golpista envia um e-mail para o departamento de recursos humanos, fingindo ser alguém que trabalha na empresa e solicitando que o número da conta bancária no cadastro seja alterado para futuras remessas de salário.Nem é preciso dizer que a nova conta bancária pertence ao próprio invasor.

- O invasor envia um e-mail fingindo que você é o chefe / supervisor ou supervisor e pede que alguns documentos ou informações importantes sejam enviados na resposta.

- E-mails que parecem legítimos parecem vir do seu departamento de TI.Ele instrui o destinatário a instalar ou atualizar o software anexado ao e-mail.Mas, na verdade, o e-mail veio de um impostor e o software pode ser um cavalo de Tróia ou outro tipo de malware.

- Seu gerente pede que você faça pagamentos a fornecedores regulares ou agências e forneça o número da sua conta bancária no e-mail.Você acredita que o e-mail é legítimo, siga as instruções e, inadvertidamente, transfira o dinheiro para a conta bancária do invasor.

Estes são apenas alguns exemplos.Mas o BEC pode ser muito perigoso.De acordo com o FBI 2020 Relatório de crime na InternetDevido à combinação de golpes de BEC e EAC, a empresa perdeu mais de US $ 18 bilhão.

Fraude de publicidade paga por clique (fraude de clique)

Assim como a estratégia anterior, o invasor enviará um e-mail tentador que o direcionará para o site.Mas não há malware prejudicial ou página de login falsa neste site.Em vez disso, este é um site benigno com muitos anúncios.Os proprietários de sites ganham dinheiro atraindo o maior número possível de usuários para o site.Dessa forma, eles podem solicitar mais visualizações de páginas e comissões de PPC para obter números maiores.

mas,algum Golpe de fraude de cliquesÉ malicioso por natureza.O objetivo deles é esgotar o orçamento de publicidade digital da empresa, colocando o máximo possível de cliques falsos nos anúncios.Embora os cibercriminosos geralmente usem bots para essa finalidade, às vezes eles usam e-mails de phishing para atrair usuários reais.

O remetente atrai usuários enviando e-mails contendo links de transação falsos, "últimas notícias" falsas ou outros links que levam os usuários a clicar.No entanto, quando o destinatário chega ao site, não há nada no site prometido pelo e-mail.Portanto, os usuários nada mais são do que peões de golpistas, para que os golpistas possam ganhar mais dinheiro com eles, fazendo-os ver anúncios.

Ataques baseados em anexos de malware

Nesse tipo de ataque, os cibercriminosos incluem malware no próprio e-mail por meio de imagens incorporadas ou outros anexos.O invasor usará uma linguagem urgente ou convincente para induzi-lo a abrir ou baixar o anexo.Eles podem enviar anexos ou links que se parecem com

- Recibo de transação

- Aviso bancário,

- O aviso avisa que o arquivo suspendeu certos serviços,

- Detalhes da entrevista ou carta de aceitação, ou

- Itens gratuitos de interesse, como software ou livros.

Obviamente, depois de abrir esses links ou usar anexos, o malware será instalado no seu dispositivo.Depois que o malware invade seu dispositivo, ele pode:

- Observar você

- Roube seus dados importantes,

- Monitore e registre seu comportamento,

- Bloquear dados ou dispositivos para chantagear dinheiro (conhecido como ataque de ransomware),

- Use seu dispositivo como um robô para realizar ataques cibernéticos (chamados de ataques de botnet),

- Mostre anúncios ofensivos,

- Use seu cliente de e-mail e perfil de mídia social para enviar e-mails ou mensagens de phishing

Vendas falsas / golpe promocional

Algumas empresas online usam essa estratégia antiética de marketing por e-mail.Eles enviam e-mails para clientes novos ou existentes, oferecendo algumas ofertas, planos e descontos "muito bons para fazer".Porém, quando você visitar o site e participar dele, eles vão te dar um desconto menor do que o preço prometido no e-mail e te dar um desconto menor.

Ë xample : A Empresa X lhe envia um e-mail com o texto "70% de desconto em todas as roupas se você usar o código de cupom de 70% de desconto".Você clica no e-mail, navega pelos produtos e adiciona suas roupas favoritas ao carrinho de compras.Mas não funciona quando você finaliza a compra ao solicitar o cupom.Você verá uma mensagem de erro informando que o cupom expirou e receberá um cupom "válido" de substituição com um desconto de 30%.

No exemplo acima, alguns consumidores ainda optam por comprar porque passaram muito tempo curtindo e selecionando produtos.Outros usuários desapontados abandonarão o carrinho de compras.No entanto, a função de análise do site rastreará seu comportamento e usará essas informações em suas campanhas PPC para exibir anúncios direcionados e personalizados.

Duas motivações principais para ataques cibernéticos por e-mail

O que os cibercriminosos estão tentando fazer nesse tipo de fraude por e-mail?As duas principais motivações são os dados, que podem ser roubados e vendidos ou usados em crimes relacionados ao roubo de identidade, bem como dinheiro ou outros ganhos financeiros.Existem outros motivos, como espionagem, vingança ou outras agendas pessoais ou políticas, mas não prestamos atenção a esses motivos hoje.

Roubo de dados

O roubo de dados em si não é um tipo de ataque cibernético, mas o resultado deles.Os dados são uma parte importante de muitos tipos de crimes que envolvem roubo de identidade, chantagem (como ataques de ransomware) e fraude.Os cibercriminosos gostam de roubar dados, portanto, podem usá-los para conduzir outros tipos de ataques cibernéticos, comercializá-los ou vendê-los a outros bandidos ou para outros fins.

A forma como o invasor lhe envia e-mail é que você deseja compartilhar suas informações confidenciais com ele!Por exemplo, eles fingirão ser o chefe que pediu para enviar alguns arquivos eletrônicos imediatamente.Você não se atreve a enviá-los?Da mesma forma, o invasor se faz passar por si mesmo

- Amigos / parentes,

- Empresa conhecida

- Banco,

- contratação de pessoal

- Agências governamentais,

- Empresa de serviços públicos

- Instituto de Educação,

- Professor / Professor, etc.

Às vezes, eles pedem que você envie suas informações privadas, como endereço físico, número de telefone, número do seguro social, data de nascimento, informações de saúde, renda, etc.Eles costumam perguntar sobre as informações confidenciais da sua organização, como detalhes do cliente, know-how técnico, segredos comerciais, dados financeiros secretos, etc.

Por exemplo: O golpista finge ser um recrutador de uma grande empresa, dizendo que o contratou.Como parte do plano, eles pedem que você forneça dados pessoais em nome da realização de uma verificação de antecedentes e dizem que precisam do seu número de seguro social para verificações de crédito e para fins fiscais.

Por se tratarem de processos comuns relacionados ao recrutamento, você não encontrará nada suspeito e poderá fornecer todos os documentos mediante solicitação.No entanto, quando você descobre que se trata de um golpe, os cibercriminosos não existem mais.Eles desaparecem após receber suas informações, ou os usam para executar crimes relacionados ao roubo de identidade, ou vendê-los a outros invasores na dark web.

Fraude financeira

Como o título indica, o invasor usou o e-mail para realizar transações financeiras fraudulentas.Às vezes, eles substituirão o número do cartão de pagamento ou os detalhes da conta bancária.Normalmente, eles pedirão que você envie dinheiro para eles.Aqui estão três cenários de exemplo:

- Criminosos cibernéticos enviam Um e-mail que constitui uma organização de caridade. Em suas mensagens, eles compartilharam fotos das vítimas e pediram que você fizesse doações para ajudá-las.Mas a foto é falsa

- Mentiroso fingindo ser contratação de pessoal,Sua companhia Afirmação Você arca com certos custos iniciais. Eles podem pedir que você adquira materiais de treinamento, dizendo que este é um requisito do processo de treinamento.Ou podem pedir dinheiro para verificações de antecedentes.

- O bandido finge ser uma grande empresa que faz negócios com você e leva você a um site falso. Eles podem redirecioná-lo para domínios de cybersquatting (ou seja, domínios que se parecem com marcas / empresas populares), como amzon.com, facbook.com ou welsfargo.com, para induzi-lo a pagar por produtos ou serviços.

Resuma "que tipo de ataques cibernéticos geralmente são realizados por e-mail"

Esperamos que este artigo possa ajudá-lo a entender quais tipos de ataques cibernéticos usam o e-mail como vetor de ataque.Agora você tem uma ideia melhor de como proteger a si e à sua organização identificando esses emails falsos.