SSL証明書チェーンには、ブラウザとクライアントとの信頼を確立するのに役立つ複数の証明書が含まれています。

以下は、これらのチェーン証明書と「信頼のチェーン」がどのように機能するかについての知識です。

Webサイトの所有者は、SSL / TLS証明書がオンラインビジネスを成功させるための前提条件であることを知っています。信頼を高め、データセキュリティを保護するだけでなく、Googleから見たウェブサイトのランキングを向上させるのにも役立ちます。ただし、SSL証明書はバブリングでは実行されません。これはSSL証明書と呼ばれるチェーンの一部です。チェーンは大規模な公開鍵インフラストラクチャの不可欠な部分であり、安全でないインターネットを介して安全なオンライン通信を行うことを可能にします。

しかし、証明書チェーンとは正確には何ですか?なぜ信頼を築くことがそれほど重要なのですか?チェーンのさまざまなコンポーネント、それらのルール、およびそれらがより大きな公開鍵インフラストラクチャの一部としてどのように連携するかを分析します。

SSL証明書チェーンとは何ですか?

では、SSLとTLSの証明書チェーンとは何ですか?証明書チェーンには、ルート証明書、XNUMXつ以上の中間証明書、およびサーバー(リーフ)証明書が含まれます。それらのいくつかが何であるかわからなくても心配しないでください。これがここでの私たちの目的です-これらの用語を意味のある方法で分解するのを助けることです。

ここに来た場合、これはWebサイト用に購入した証明書であるため、サーバー証明書については既にご存知かもしれません。これは、ドメインの前のURLバーに南京錠のアイコンを表示するためです。URLに「HTTPS」が表示される理由でもあります。

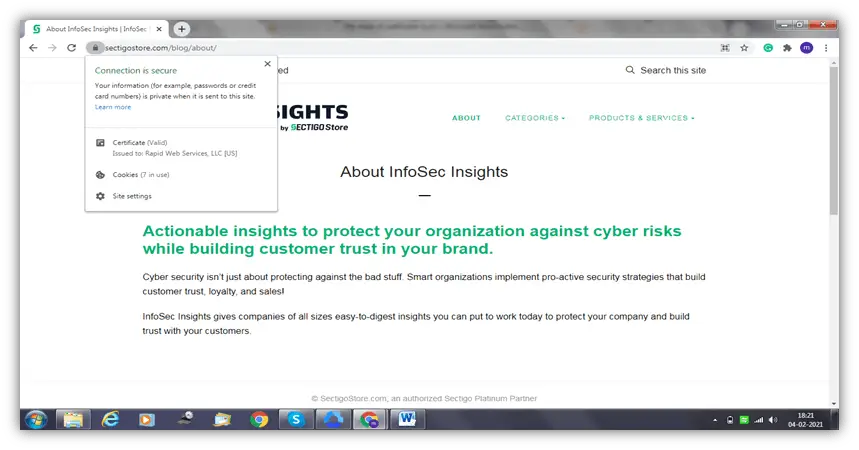

安全なサイトの南京錠をクリックすると、SSL証明書の詳細が表示されます。以下のスクリーンショットは、あなたが見ているもののアイデアをあなたに与えるでしょう。たとえば、SectigoStore.comには、証明書を発行した組織の名前が表示されます。この場合、それはRapid Web Services LLC、[米国]です。

これは、SSL / TLS証明書について話すときに私たちが通常言うことです。チェーン内の他のXNUMXつの証明書は、これらのサーバー証明書の信頼を確立するのに役立ちます。

SSL証明書は、認証局、認証局、またはCA(略称)と呼ばれる、信頼できる信頼できるサードパーティによって発行されます。ただし、CAは証明書をWebサイトに直接発行しません。信頼の鎖または証明書の連鎖を使用すると、プロセスをより迅速かつ簡単に行うことができます。

信頼の鎖は木のようなものです...

これらの証明書がどのように連携するかを理解するために、ツリーを想像してください。木には、根、幹、それに対応する枝と葉があります。証明書チェーンの構造はツリーと同じです。

ツリーと同様に、ルート証明書は他のすべての証明書の基礎となります。ツリーに多くのブランチがあるのと同じように、CAはルート証明書から複数の中間証明書を発行する場合があります。同じアナロジーがサーバー証明書を表すリーフにも当てはまります。

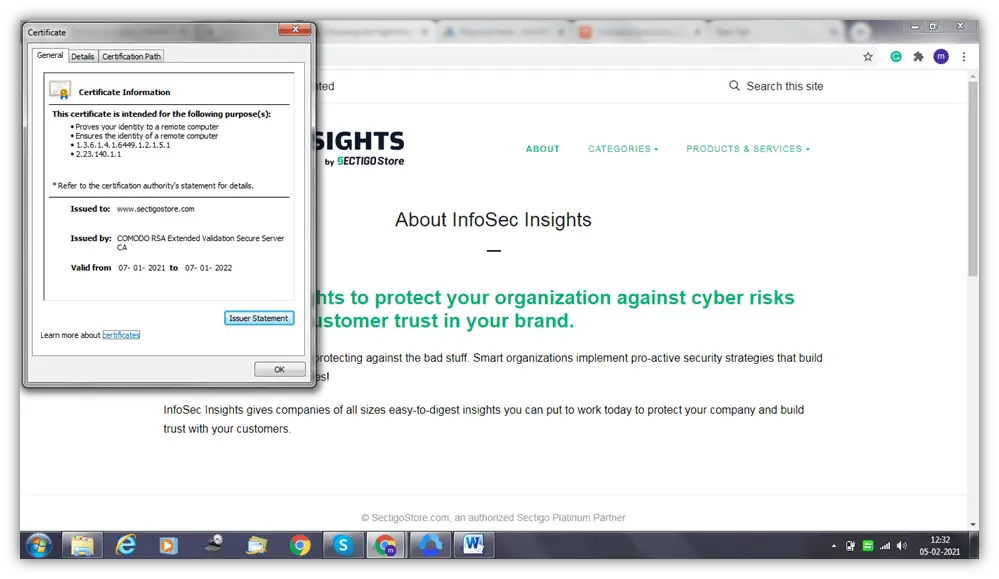

このサイトのSSL証明書を引き続き調査すると、多くのことを学ぶことができます。したがって、「証明書"オプションで、以下に示すようにウィンドウがポップアップ表示されます。

この画像は、証明書の目的、証明書を発行した人(認証局)、証明書を発行したサイト、およびその有効期限など、証明書に関する情報を示しています。

さらに、証明書の詳細情報に移動します。これは、証明書で使用されるプロトコルとアルゴリズムを理解するのに役立ちます。公開鍵の暗号化に使用されるアルゴリズムを示し、サイトの公開鍵も提供します。

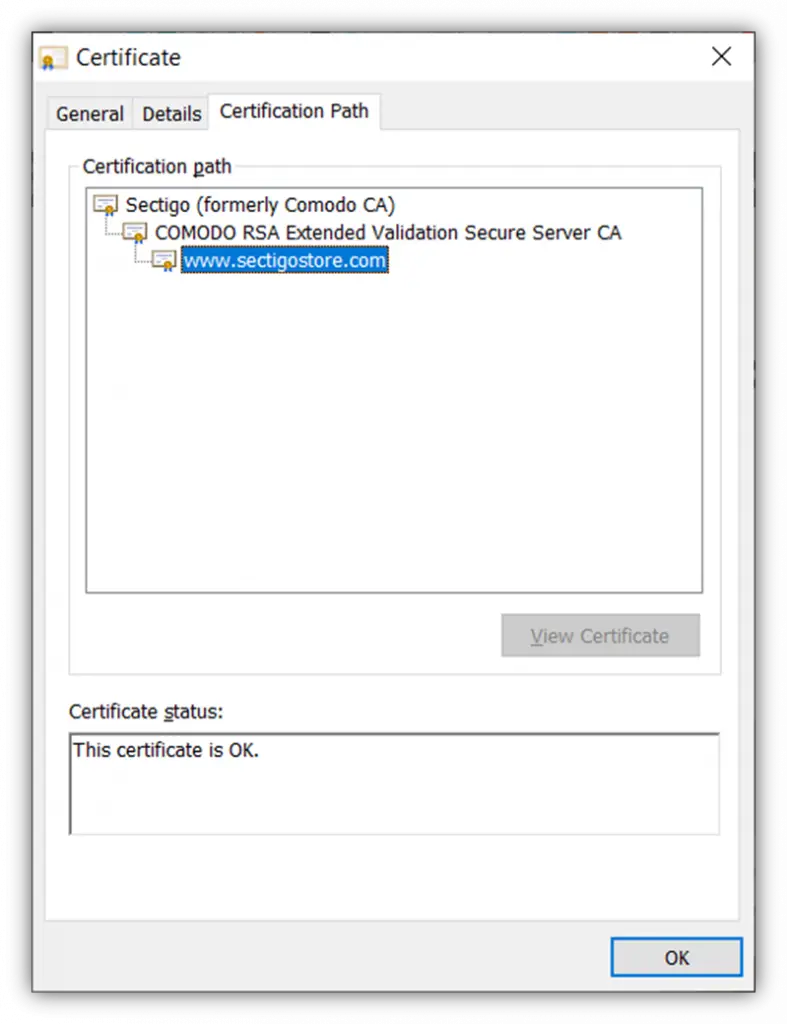

次に、次のパートである認証パスに進みます。この記事の文脈では、これは証明書情報記事の最も重要な部分です。「」をクリックすると認定パス"、ルート証明書、中間証明書、サーバー証明書が表示されます。

上の写真では、次のことがわかります。

- ルート証明書は「 Sectigo(以前のComodo CA)。「これは、中間CA証明書に署名する自己署名証明書です。

- 中間証明書は「 COMODORSA拡張認証セキュリティサーバーCA」。「証明書は、ルート証明書とサーバー証明書の間の仲介者(つまり、仲介者)として機能します。したがって、中間証明書は独自の秘密鍵を使用してサーバー証明書に署名し、ルート証明書の秘密鍵を保護します。

- サーバー証明書は「 www.sectigostore.com 「。これは、Webサーバーにインストールする証明書の種類であり、通常はSSL / TLS証明書と呼ばれます。

リーフ証明書は中間ブランチから取得され、中間ブランチはルートから分岐するため、前に説明したツリーは逆さまであると想定されます。上のスクリーンショットでは、基本的に、木の根が上にあり、葉が下にあります。

SSL証明書チェーンのさまざまな部分を理解する

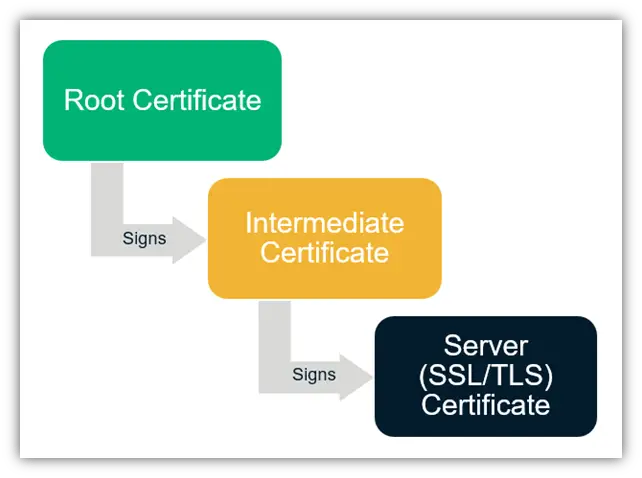

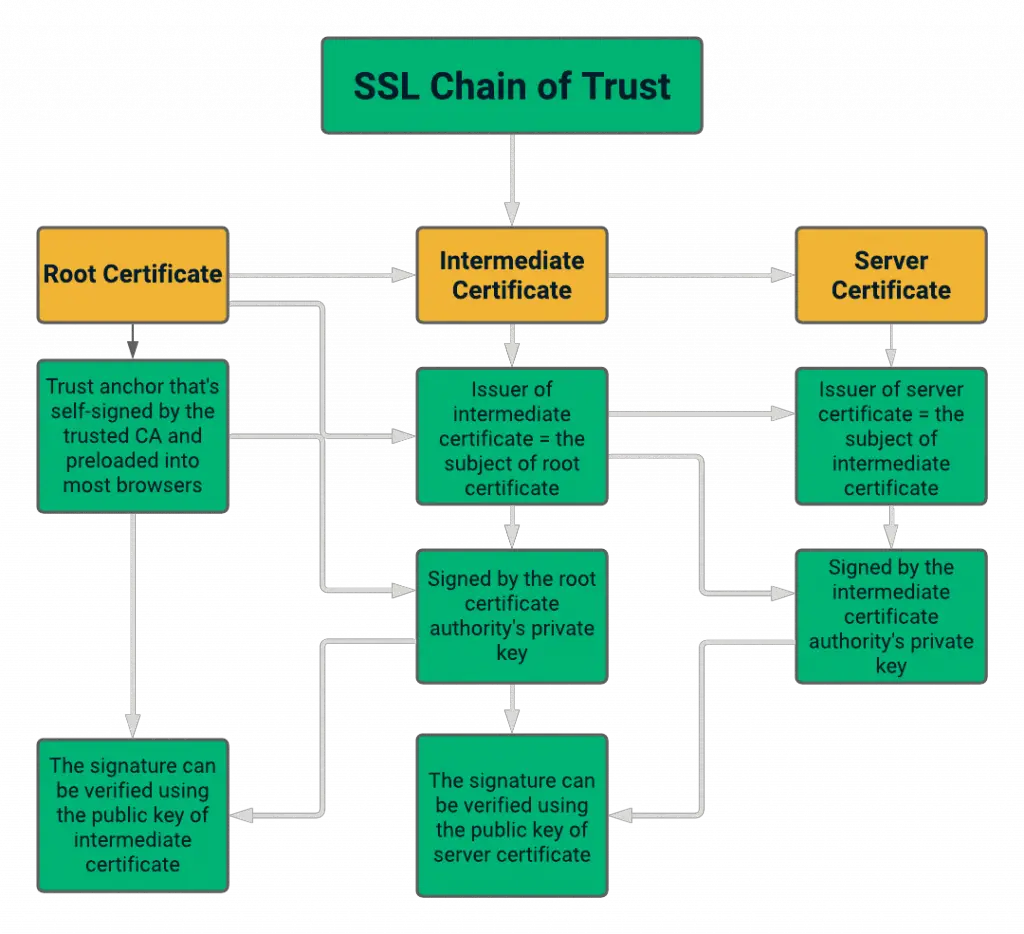

次の図は、SSL証明書チェーンと署名機関に関する詳細情報を示しています。

このセクションでは、分解するだけではありませんルート証明書と中間証明書との差、そしてまた壊すサーバー証明書。

ルート証明書

ルート証明書(信頼されたルートとも呼ばれます)は、認証局によって直接発行された証明書です。他の証明書とは異なり、ルート証明書はCAによって自己署名されます。ルート証明書の秘密鍵は、SSL証明書階層内の他の証明書に署名するために使用される鍵です。

CAはいくつかのルート証明書のみを発行するため、厳密に保護されています。実際、これらのルート証明書は通常、ブラウザとオペレーティングシステムの「トラストストア」にプリインストールされています。すべての関係者がルート証明書を発行したCAを信頼することに同意するため、ルート証明書は証明書チェーンの中で最も重要であると見なされます。ルート証明書を発行したCAが信頼できないか取り消された場合(つまり、信頼できると見なされなくなった場合)、チェーン全体が崩壊します。

これらの証明書を保護するために、特にそれに関しては証明書が取り消されました状況ルートCAは通常、中間CAを使用して、信頼されたルート証明書と最終的なサーバー証明書の間にスペースを配置します。リスクが高すぎるため、ルート証明書から直接Webサイトのリーフ(サーバー)証明書を発行することはありません。

中間証明書

中間証明書は、エンドエンティティのルート証明書とサーバー証明書の間のバッファーとして機能します。これは、それを発行したルート証明書の秘密鍵によって署名されています。これにより、中間証明書の信頼が確立されます。中間証明書発行者SSL / TLS(サーバー)証明書に署名した発行者であり、テーマそのアイデンティティを証明するサイトまたは組織です。

複数の中間証明書が存在する可能性がありますが、少なくともXNUMXつの中間証明書がないと証明書チェーンを所有できません。

サーバー証明書

CAは、ユーザーがカバーしたいドメインにサーバー証明書(リーフ証明書とも呼ばれます)を発行します。人々はSSL / TLS証明書について話すとき、これらについて話します。証明書がサーバーに正しくインストールされたら、URLの始まり表示されます「HTTP」の代わりに「HTTPS」。HTTPSは、サイトが安全でないプロトコルではなく、安全な暗号化プロトコルを使用していることを意味します。さらに、URLバーのドメイン名の前に南京錠が表示されます。

証明書チェーンはどのように機能しますか?

SSL / TLSの証明書チェーンは、信頼のチェーンとも呼ばれます。この背後にある理由は、ブラウザがWebサイトのSSL証明書を受信すると、その正当性を検証する必要があるためです。

これを行うには、サーバー証明書から開始し、ルート証明書に返して信頼を確立します。証明書の公開鍵を使用して署名を照合し、同様に中間証明書の公開鍵と署名を確認します。ブラウザがトラストストアに保存するルート証明書に最終的に到達するまで、これを実行し続けます。

このチェーン内のいずれかの証明書を検証できない場合、チェーンは切断され、検証は失敗します。ブラウザは、証明書についてユーザーに警告します。あなたはそれらの醜い「安全でない」そして「あなたの接続はプライベートではない」メッセージを知っていますか?

はい、そのように。したがって、信頼のチェーンが機能するためには、チェーン内のリンクが中断されないようにする必要があります。

あなたはまだ私に耳を傾けていますか?次に、さらに一歩進んで、証明書チェーンがどのように機能するかを説明します。その後、舞台裏での技術とプロセス、つまり公開鍵インフラストラクチャ(またはPKI)について話し合うことができます。

信頼の鎖の検証プロセスの仕組み

従来の階層に従っている場合、ルートCAは中間CAを認証し、中間CAはサーバー証明書に署名します。では、これを念頭に置いて、人々は検証のために信頼の鎖をどのように使用するのでしょうか。

ユーザーがWebサイトにアクセスすると、サーバーはWebサイトに証明書を送信します。次のようなさまざまな情報をチェックします。

- 証明書を発行したエンティティとオブジェクト。

- 証明書が発行された時期とその有効期間はどのくらいですか。

- 有効なデジタル署名がある場合。

- 証明書が取り消されているかどうか。

証明書が正当であることを確認するには、信頼の鎖を確認する必要があります。ここで、ブラウザはサーバー証明書から起動し、ルート証明書を含むすべての証明書を検証します。最も一般的な証明書チェーンの検証プロセスは逆になります。つまり、サーバー証明書の情報を最初に発行証明書の中間証明書と照合し、次に中間証明書を発行証明書のルート証明書と照合する必要があります。

すべての証明書がチェックアウトされ、安全な接続に必要な他のプロセスが完了すると、WebサイトはURLバーに南京錠の記号または「HTTPS」をロードします。それ以外の場合は、警告が発行されます。

PKIとは何ですか?

PKIは非常に複雑で詳細なテーマであるため、ここで簡単な概要を説明します。公開鍵インフラストラクチャは、公開チャネルでの安全な暗号化を可能にするプロセス、戦略、およびテクノロジのフレームワークを表す一般的な用語です。これは、複雑な数学的アルゴリズムを使用してインターネット上のメッセージの暗号化と復号化を容易にする公開鍵暗号化に依存しています。

これらのアルゴリズムは、PKIフレームワークの一部です。技術の発展に伴い、アルゴリズムは時間とともにますます複雑になっています。

PKIは、キーペアを使用してデータを暗号化および復号化します。関連するキーの種類は、使用する暗号化の種類によって異なります。たとえば、対称暗号化では、単一のキーを使用してデータを暗号化および復号化します。(これには、送信者と受信者の両方が同じキーの同じコピーを持っている必要があります。)一方、非対称暗号化では、公開キーと秘密キーのXNUMXつの一意の(ただし数学的に関連する)キーがあります。誰でも公開鍵を使用してデータを暗号化できます。一方、秘密鍵はデータを復号化します。データの漏洩を防ぐために、データを保護する必要があります。

XNUMXつの一意であるが数学的に関連するキーがあると、サイト訪問者のクライアントは、不正アクセスやデータ操作を心配することなく、安全なメッセージを配信できます。(多くの場合、man-in-the-middle攻撃またはMitMと呼ばれます。)

結論

SSL / TLS証明書は、安全なHTTPSプロトコルを使用してWebサイトのセキュリティを保証します。このセキュリティプロトコルを実現するには、信頼の鎖が不可欠です。証明書チェーンのツリー構造により、サーバーとの接続を迅速かつ安全に確立できます。さらに、証明書を元のルートディレクトリまで簡単にたどって、正当かどうかを確認できます。これは誰にとってもWin-Winです。