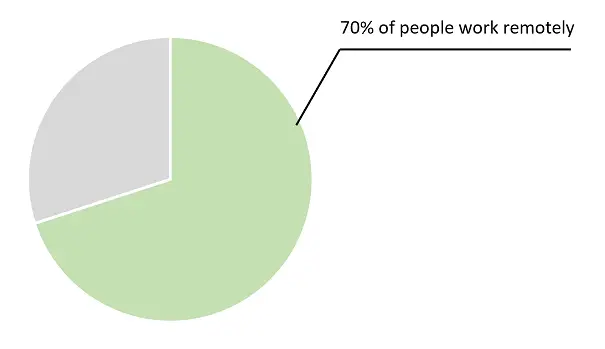

在宅勤務のポリシーは、組織全体に普及しています。今日。世界中の人々の70%は、少なくとも週に53回はリモートで作業し、XNUMX%は、週の少なくとも半分の時間でリモートで作業しています。

しかし、COVID-19の継続的な普及に伴い、従業員が外出することがますます一般的になっています。この傾向は続く可能性があります。

在宅勤務柔軟性、生産性、利益の向上という形で、従業員と雇用主に利益をもたらします。

ただし、これらの利点には危険なリスクが伴います。これらのWFHポリシーは、エントリポイントが多く、セキュリティ対策が少ないため(WFHは通常BYODに関連付けられているため)、悪意のある攻撃者による悪意のあるデバイスの使用の増加(悪意のあるハードウェアの操作)を促進します。

なりすまし周辺機器やネットワークインプラントは、マルウェアの伝播、データ漏洩、man-in-the-middle(MiTM)攻撃、ネットワークスニッフィングなど、さまざまな形態の攻撃を実行する可能性があります。攻撃の結果は甚大なものになる可能性があり、多くの場合、組織が避けたいと考えている財務、評判、法的なコストが含まれます。

有害な攻撃を実行することに加えて、泥棒デバイスは検出することがほとんど不可能であるため、非常に脅威的です。欺瞞的な周辺機器は、正当なHIDおよびネットワークインプラントと見なされます。

レイヤー1(物理レイヤー)で実行すると、完全に検出されない可能性があります。これは、既存のセキュリティソフトウェアソリューションではカバーされていません。したがって、RogueDevicesはアラームを発行しません。

リスクは何ですか?

データ

リモートワークでは、情報を共有する必要があります。従業員が公共のWi-Fiホットスポットで作業する場合、情報はセキュリティで保護されていないネットワークを介して配布されます。

リモートデスクトップアクセスはリモートワークの一般的な機能であり、これもリスクがあります。個人が安全なプライベートネットワークで作業している場合でも、デスクトップ(機密情報を含む)を共有するユーザーのデバイスは適切に保護されておらず、これらのデバイスが接続されているルーターが危険にさらされている可能性があります。

データは、リモートで作業するときに考慮する必要がある最も重要な側面です。データは、悪意のある攻撃者が施設に物理的にアクセスせずに組織に損害を与える可能性があることを意味します。

不十分なセキュリティ

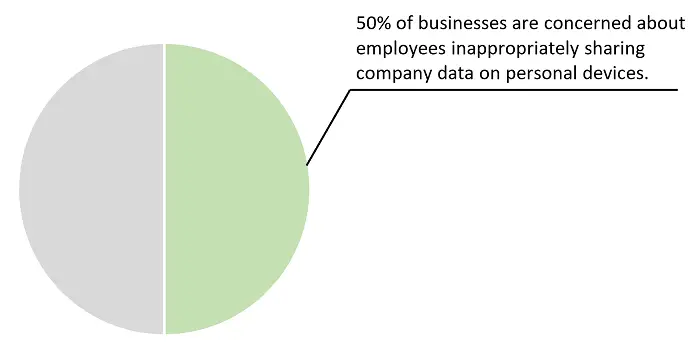

WFHは通常、仕事の目的で個人用デバイスを使用することを意味するため、これらの個人用デバイスは、適切なセキュリティ対策が不足しているため、魅力的なターゲットです。BYODを許可している企業の50%は、従業員所有のデバイスによって侵害されています。適切な安全機能がなければ、従業員の不注意な行動を防ぐことはより困難です。その結果、世界中の企業の約50%が、従業員が仕事の目的で使用される個人用デバイスを介して企業データを不適切に共有することを懸念しています。

従業員の行動

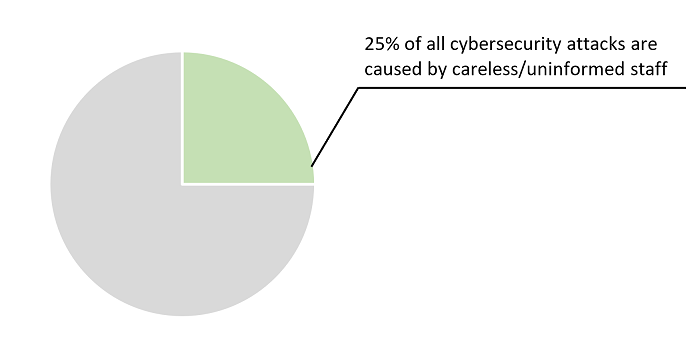

不注意な/知らない従業員はサイバーセキュリティ攻撃のXNUMX分のXNUMXを引き起こし、リモートで作業することはこれが起こる可能性を高めるだけです。従業員は、自分のデバイスに接続されているコンテンツに気付かない場合があります。さらに、リモートで作業する場合、パブリックWi-Fiホットスポットに接続するのが一般的ですが、ルーターがネットワークインプラントによって危険にさらされ、犯罪者がネットワーク上のデータにリモートでアクセスして操作し、デバイスを接続できるため、リスクが高くなります。

悪意のある従業員整理深刻な脅威をもたらす、特にリモートで作業する場合は、誰もスパイしないためです。これらの悪意のある従業員は、悪意のあるデバイスを使用して攻撃を実行する可能性があります。

リスクを軽減する方法

1)リモートワークポリシー

最初に行う必要があるのは、従業員がリモートで作業する方法を明確に定義して、リモート作業ポリシーを策定することです。これは、BYODポリシーを調整すること、または従業員に会社発行のデバイスのみを使用することを要求すること、および従業員が制限なしで作業できる範囲を決定することを意味しますか?在宅勤務ポリシーは、会社に関連するすべての関係者の利益に基づいて効率を実証するために、さまざまな利害関係者によって承認される必要があります。以下のリスク低減手順は、このポリシーの規定に含まれる場合があります。

2)最小特権の原則

これにより、従業員は作業を実行するために必要なデータのみにアクセスできるため、従業員のデバイスからアクセスされるデータの量が削減されます。データ漏えいはリモートで作業する場合の最大のリスクのXNUMXつであるため、攻撃が発生した場合、最小特権の原則により、盗まれるデータの量が減少します。

3)ゼロトラストネットワークアクセス

ZTNAは、「決して信頼せず、常に検証する」という原則に基づいて、信頼が自動的に与えられないようにします。アクセスは、「知る必要がある」、最小限の特権に基づいて許可され、慎重に作成されたポリシーによって定義される必要があります。したがって、ZTNAは信頼が弱点であることを認識しているため、横方向の動きを防ぐことができます。悪意のある攻撃者がアクセスポイントとして使用する主なテクノロジーは、通常、実際のターゲットではありません。したがって、ZTNAは攻撃をより複雑で不便にします。

4)仮想プライベートネットワーク

VPNは、ユーザーのデバイスとインターネットの間に暗号化されたトンネルを作成します。従業員は、接続先のユーザーとサーバーの間で誰も送信中のデータにアクセスできないため、「監視」されることなくファイルにリモートアクセスでき、ネットワーク埋め込み保護が強化されます。VPNは、リモートで作業する場合に不可欠です。パブリックWi-Fiネットワークに接続する場合、誰がVPNを設定したか、または他の誰がVPNに接続しているかがわからないためです。

5)スタッフの教育とトレーニング

サイバーリスクを軽減するための最も重要な方法のXNUMXつは、このトピックに関する従業員の教育とトレーニングを強化することです。たとえば、ソーシャルエンジニアリングは、トレーニングと意識を高めることによってのみ防ぐことができます。組織は、周辺機器を機器に接続するリスクを強調し、周辺機器の出所を疑わせる必要があります。周辺機器は、常にAppleなどの信頼できるソースから購入する必要があります。家の外で作業するときにポータブル充電器を携帯することで、従業員は信頼できる周辺機器を使用できるようになります。さらに、従業員は、他の人に自分が使用する機器を仕事の目的で使用させないように注意する必要があります。

6)不正なデバイス軽減ソフトウェア

不正デバイス攻撃のリスクを軽減する最善の方法は、不正デバイス軽減ソフトウェアを実装することです。このソフトウェアは、このような攻撃ツールを検出し、その成功を防ぐための対策を講じることができます。Sepio Systemsは、エンドポイントとネットワークを保護するためのそのようなソフトウェアを提供します。

セピオシステムソリューション

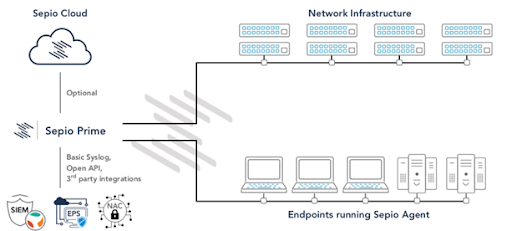

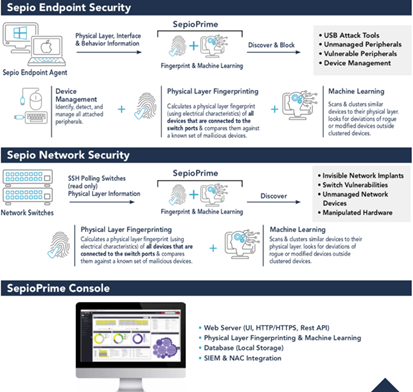

セピオシステムズRogue Device Mitigation(RDM)市場のリーダーであり、隠れたハードウェア攻撃を発見することでネットワークセキュリティ業界を混乱させています。物理層攻撃の唯一のセキュリティソリューションとして、Sepio Primeは、セキュリティチームに、ハードウェア資産とその動作に対するリアルタイムで包括的な可視性を提供します。

包括的なポリシー施行モジュールにより、管理者はきめ細かいデバイス使用ルールを簡単に定義し、インフラストラクチャを継続的に監視および保護できます。物理的な指紋認識テクノロジーとデバイスの動作分析の組み合わせを使用して、Sepioのソフトウェアのみのソリューションは、操作または感染した要素からの脅威または妨害の試みに対する即時の検出と応答を提供できます。