Nuevo entorno, nuevos riesgos

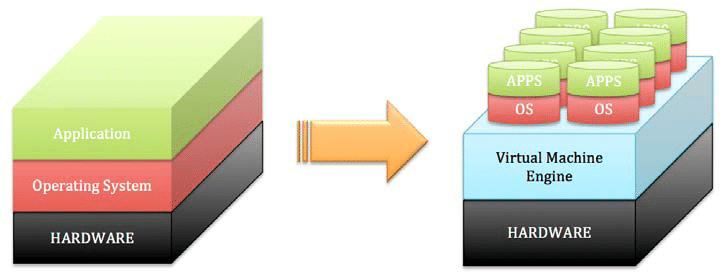

Los entornos virtualizados se diferencian de los entornos físicos tradicionales porque son intangibles.Aunque el problema de la pérdida de datos físicos se puede resolver recuperando el hardware, no existe un punto de almacenamiento físico para los datos de la VM, por lo que el escape de la VM es realmente irreparable.Debido a la particularidad de la virtualización, los riesgos que enfrenta este tipo de entorno se dividen a grandes rasgos en tres áreas:

arquitectónico

Las máquinas virtuales son completamente virtuales, pero aún pueden conectarse al hardware físico a través de conmutadores.Por lo tanto, este último puede ser el objetivo de ataques: ataques externos o ataques de otras máquinas virtuales (maliciosas) en la red.

HipervisorEs el software clave para realizar la virtualización.Por lo tanto, cualquier brecha de seguridad en el programa de administración del sistema puede provocar fallas a gran escala y pérdida de datos.El propietario debe supervisar la infraestructura y el software de gestión relacionados para garantizar el funcionamiento normal y la compatibilidad total del hipervisor y otros dispositivos.

Las capacidades que se distribuyen como un beneficio de la virtualización (implementación rápida y fácil de nuevos entornos) también pueden representar una amenaza inherente a la infraestructura de TI virtualizada de la empresa.La clonación y copia de imágenes se puede completar en unos pocos minutos, lo que representa la amenaza de un cambio de configuración.

Identificación y gestión de riesgos

Los riesgos más comunes que caen en una de las tres categorías anteriores incluyen:

- Expansión de VM-La replicación incontrolada de máquinas virtuales en un entorno conduce a un estado inmanejable, la existencia de máquinas virtuales sin parches y desprotegidas y mayores amenazas a la seguridad.

- Amenaza de confidencialidad: dado que la transmisión de datos en un entorno virtualizado es más fácil, los datos confidenciales almacenados en una máquina virtual pueden estar más amenazados que el hardware físico.

- Control débil de la red virtual: el tráfico que pasa a través de la red virtual es invisible, por lo que las vulnerabilidades de seguridad de la red son amenazas reales que deben abordarse.

- La seguridad del hipervisor: este software es muy importante y las empresas deben garantizar su seguridad durante todo su ciclo de vida.Si el hipervisor se ve comprometido, puede proporcionar un único punto de acceso no autorizado a todas las máquinas virtuales del sistema, lo que genera una gran cantidad de riesgo de pérdida o robo de datos.

- Protección de máquinas virtuales fuera de línea: puede haber muchas máquinas virtuales inactivas fuera de línea en la red, que no están dentro del alcance del sistema de protección de seguridad actual.Por lo tanto, solo activarlos puede causar amenazas de seguridad inherentes.

- Sobrecarga de recursos: con la creación de una gran cantidad de máquinas virtuales, la carga de los recursos de hardware físico puede volverse demasiado grande y el servidor no puede funcionar de manera eficiente.

Evaluación de riesgos

Una vez que comprenda los tipos básicos de riesgos que pueden encontrar las máquinas virtuales, es hora de realizar una evaluación de riesgos integral para determinar el grado de riesgo que enfrenta cada máquina virtual.Los riesgos se clasifican de acuerdo con la probabilidad de ocurrencia (de menor a mayor) y el impacto en el sistema debido a daños a la confidencialidad, daños a la integridad y daños a la disponibilidad.Estos datos pueden indicar el nivel de riesgo que debe esperar y los controles de tratamiento de riesgos implementados.El paso final de la evaluación de riesgos es determinar el nivel de riesgo residual, que es específico de su organización.

Como puede ver, si conoce las amenazas que debe analizar e incluir en su plan de protección, proteger su entorno virtualizado no es difícil.Realice auditorías de riesgo periódicas y ajuste las medidas de seguridad en consecuencia para asegurarse de que su entorno de TI no se vea afectado por ninguna forma de ataque.

![Cómo ver la versión de Windows [muy sencillo]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)