de acuerdo aVerizon dice, El 45% de las filtraciones de datos son el resultado de piratería.Entendamos cómo evitar ser pirateado como usuario de Internet.

Si quieres saber "cómo evitar ser pirateado", ¡has encontrado el artículo correcto!

Por supuesto, puede usar cierto software de seguridad o ajustar la configuración de seguridad para evitar que los piratas informáticos se entrometan.Pero lo más importante es que debes reconocer los juegos mentales que utilizan los atacantes para que realices acciones que no debes realizar.Esto incluye todo, desde compartir su información personal o financiera hasta descargar e instalar archivos / software infectados con malware.

En este artículo, presentaremos 15 consejos para ayudarlo a comprender cómo evitar ser pirateado.También enlazaremos a herramientas "freemium" que se pueden utilizar para evitar piratería.

15 consejos para evitar la piratería

No necesita mucha experiencia técnica para evitar que los piratas informáticos se entrometan.Estas son algunas formas súper simples y efectivas de evitar la piratería.

1. Cifre archivos durante el almacenamiento y la transmisión

Cuando comparta cualquier archivo importante de Microsoft con alguien o lo almacene en un dispositivo, USB o plataforma en la nube, siempre cifrelo.El cifrado se refiere al uso de algoritmos matemáticos para "bloquear" los datos con una clave de cifrado.El cifrado codifica los datos de texto sin formato, lo que hace que sea incomprensible proteger los datos de texto sin formato de los ataques de usuarios accidentales sin una clave de autenticación.

Por lo tanto, incluso si alguien puede acceder a estos archivos, no puede abrirlos ni leerlos.Todos los archivos de Microsoft (como Word, Excel, Access, PowerPoint) tienen esta opción.

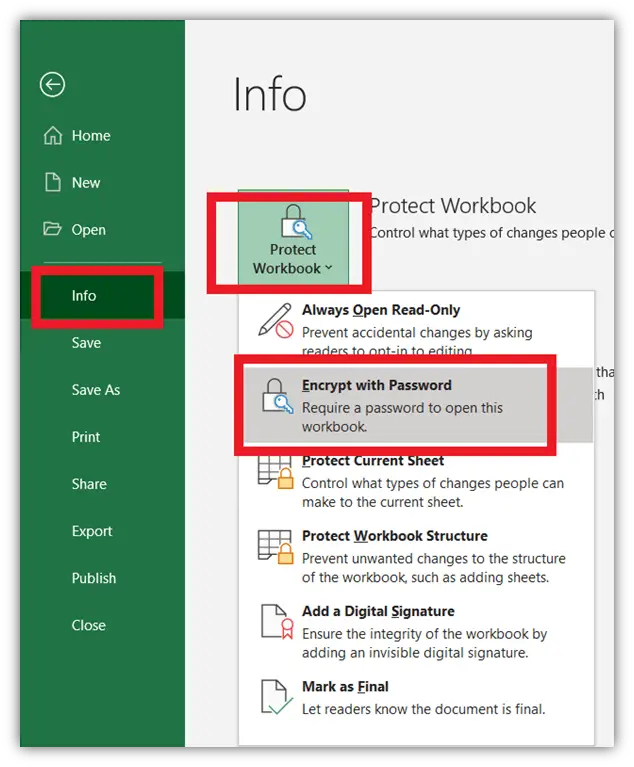

Por ejemplo, para cifrar archivos en Excel, haga lo siguiente:

- Haga clic enEn la esquina superior izquierda文件.

- 選擇información.

- Haga clic enProteger el libro de trabajo(O proteger documentos, presentaciones, etc. según el tipo de archivo).

- 選擇"Usar cifrado de contraseña".

Una vez que se establece la contraseña, cualquier persona que desee acceder a este archivo necesitará esta contraseña.Cuando envíe dichos archivos protegidos a cualquier persona, asegúrese de proporcionar al destinatario la contraseña por teléfono, correo electrónico independiente o cualquier otro canal de comunicación.

Utilice estas herramientas para cifrar cualquier otro tipo de archivos / carpetas

Existen algunas herramientas comerciales y "gratuitas" que pueden ayudarlo a habilitar el cifrado para cualquier tipo de archivos, carpetas, unidades y documentos.Algunos ejemplos incluyen:

2. Utilice extensiones de navegador para bloquear sitios web maliciosos y descargas dañinas.

Existen algunas extensiones de navegador gratuitas que mantienen listas de sitios maliciosos y de phishing y las bloquean.Para usted, debe instalar estas extensiones ("complementos" para Firefox) en su navegador para evitar que los atacantes las usen y evitar que los piratas informáticos se entrometan.

Estas son algunas extensiones y complementos gratuitos famosos:

- Comodo Online Security Professional Edition

- El anti-malware está por debajo de cero

- Bloqueador de anuncios

- Protección del navegador de malware

- Seguridad del navegador Avira

- Bitdefender TrafficLight

Hemos proporcionado el enlace aquí.Solo necesitas hacer clicAñadir a Chrome或Agregar a Firefox.

3. Instale un potente programa antimalware

Aunque esto es obvio, algunas personas aún necesitan que se les recuerde amablemente que utilicen programas antivirus y antimalware.Estos tipos de software de seguridad escanean regularmente su dispositivo y eliminan malware peligroso.También le alertarán cuando visite spam o sitios web maliciosos, o descargue archivos corruptos de Internet.

Al elegir un programa antivirus, asegúrese de obtenerlo únicamente de una empresa de renombre.

Tenga cuidado con el software amenazante: Si recibe un correo electrónico aleatorio o ve una ventana emergente que indica que su PC ha sido infectada, puede ser un software amenazante.El scareware es un tosco software antivirus que puede ser un virus en sí mismo o se puede utilizar como software espía para controlar su comportamiento.

Nunca haga clic en estos enlaces o anuncios, y no instale software de seguridad desconocido.Recomendamos usarComodo Antivirus.Esta es una marca de prestigio y proporcionaVersiones gratuitas y de pago.

4. Limpiar manualmente la PC

El software de firewall / seguridad no puede detectar ciertos tipos avanzados de malware.Por lo tanto, se recomienda que controle manualmente su dispositivo para evitar ser pirateado.

Compruebe la C: conduzca con regularidad, especialmenteC: / Archivo de programa, C: / Archivos de programa (x86)EsperarcarpetaY todoTEMPcarpeta.Además, preste atención a "descargar"carpeta.Si encuentra elementos inusuales que no se han descargado, realice una búsqueda en Internet para obtener más información.Si los archivos no tienen ningún propósito o están relacionados con actividades maliciosas, elimínelos.

Algunos programas de malware son tan tercos que no podrá eliminarlos mediante los pasos de eliminación habituales.La buena noticia es que hay algunosDestructor y desinstalador de archivos gratuitoPuede ayudarlo a desinstalar dichos programas.Algunos de estos programas son tan efectivos que escanearán su dispositivo en profundidad y eliminarán todos los rastros ocultos, como cachés y accesos directos.

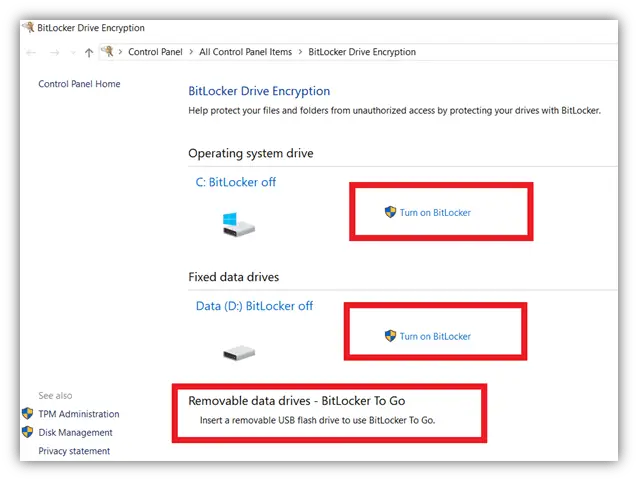

5.Habilite el cifrado con BitLocker para Windows 10

Esta función cifrará su disco duro.Si le roban su computadora con Windows o la memoria no se borra cuando se vende (tenga en cuenta: ¡borre siempre la memoria antes de vender el dispositivo!), Nadie puede piratear su computadora robando datos del disco duro.También tiene una función de encriptación para unidades USB.

Para habilitar el cifrado:

- En la barra de búsqueda de Windows搜索BitLockerY seleccione "Administrar BitLocker ".

- Haga clic en "Para su unidad C:, unidad D: y USBEncienda BitLocker ".

- Necesitará las credenciales del administrador (si aún no ha iniciado sesión como administrador)

Para usuarios de Mac: FileVault proporciona funciones similares a BitLocker.Siga los recursos a continuación:Guía paso a paso para habilitar FileVault.

6. Habilite la autenticación de dos factores (2FA)

Junto con las contraseñas tradicionales, 2FA agrega otra capa de seguridad.Cada vez que inicie sesión en su cuenta o realice una transacción, obtendrá una contraseña única (OTP), contraseña o enlace mágico en su número de teléfono móvil registrado o dirección de correo electrónico.Si alguno de sus bancos, compañías de tarjetas de crédito o cualquier otro proveedor de servicios le permite habilitar 2FA, ¡habilítelo ahora!

También puede habilitar 2FA en su teléfono instalando una aplicación gratuita de terceros, por ejemplo:

Después de la instalación, tendrá la opción de habilitar 2FA para todas las demás aplicaciones habilitadas para 2FA almacenadas en su dispositivo móvil.Asegúrese de habilitarlo para sitios de comercio electrónico, plataformas de almacenamiento en la nube y plataformas financieras.

7. No inicie sesión a través de plataformas de terceros existentes.

Lo siguiente es cómo prevenimos la piratería: no vincule cuentas.Cuando desee iniciar sesión en una nueva plataforma, es posible que vea una opción para iniciar sesión con una cuenta existente como Facebook, Gmail, LinkedIn, etc.No utilice estas opciones.En su lugar, utilice su dirección de correo electrónico o número de teléfono, o complete el formulario de inicio de sesión manualmente (no sea perezoso aquí).

¿Por qué?Cuando inicia sesión / inicia sesión con cualquiera de estas cuentas existentes, las nuevas aplicaciones / sitios web pueden acceder a parte de la información sobre usted almacenada en dichas plataformas.Si el nuevo propietario o empleado de la aplicación / plataforma tiene malas intenciones, este tipo de intercambio de datos puede ser peligroso.Pueden robar esos datos para hackearlo o venderlos a otros piratas informáticos en el mercado oscuro.Incluso las plataformas conocidas abusan de los datos de los usuarios para crear anuncios dirigidos.

P.ej,Zoom caras relacionadasComparte (o vende) datos de usuario a FacebookAlegaciones.Zoom reconoció que se produjo una filtración de datos de este tipo porque les dio a los usuarios la opción de iniciar sesión en Zoom a través del Kit de desarrollo de software (SDK) de Facebook.

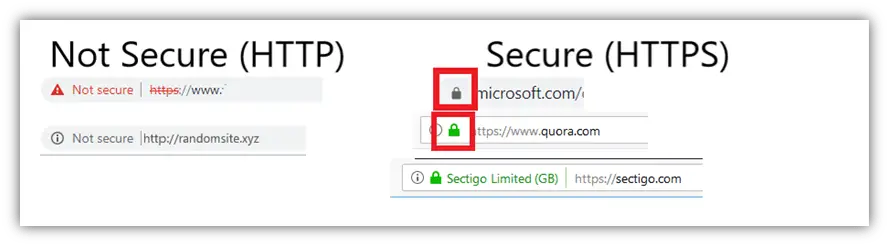

8. No comparta ninguna información a través de sitios HTTP.

Al abrir el sitio web, verifique la barra de direcciones.Si tú ves "No es seguro"O un signo de exclamación redondo o triangular, significa que el sitio se ejecuta en HTTP, que es un protocolo inseguro.Esto significa que los datos confidenciales transmitidos entre su navegador y el servidor del sitio web no se cifrarán, lo que facilita que los piratas informáticos roben su información personal y financiera.

Por lo tanto, una buena regla general es compartir información solo con sitios con un símbolo de candado delante del nombre de dominio en la barra de direcciones.Esto indica que el propietario del sitio web ha instalado un certificado SSL / TLS y todos los datos comunicados entre su navegador y el servidor del sitio web permanecen encriptados.

Sin embargo, el hecho de que el sitio tenga un letrero de candado no significa que sea seguro.Los ciberdelincuentes también pueden utilizar certificados SSL / TLS gratuitos en sus sitios web falsos.Entonces, está utilizando una conexión segura, pero aún no sabe a quién está conectado el otro extremo.

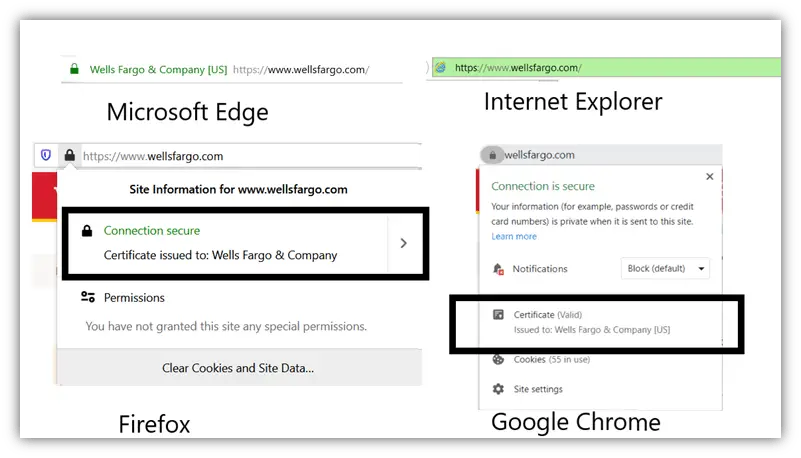

La solución es hacer clic en el letrero del candado y verificar el campo "Emitido a".Si el sitio web tiene instalado un certificado SSL de Verificación Extendida (EV), podrá ver su nombre legal delante del mensaje "Emitido a".En algunos navegadores, verá un nombre de empresa verde o un nombre de empresa con una barra de direcciones verde.La mayoría de las empresas legítimas y de buena reputación utilizan certificados SSL con EV, que requieren un estricto proceso de verificación de identidad.

9. Identificar señales de sitios web falsos o infectados con malware.

De acuerdo, ha iniciado sesión en un sitio web y no está seguro de si confía en él.Al evaluar cualquier sitio web, debe buscar algo específico para evitar ser pirateado como visitante del sitio web.

Los siguientes son algunos signos de que el sitio web es falso, riesgoso, spam, malicioso o "falso":

- Demasiados redireccionamientos a sitios desconocidos, no relacionados o publicitarios.

- Parte del contenido se descargará automáticamente a su dispositivo (sin su permiso).

- El contenido tiene muchos botones de "descargar" o "reproducir" diferentes.

- Incluso sin abrirlos, notará varias pantallas o ventanas emergentes en segundo plano.

- El sitio afirma que cualquier producto tiene resultados poco realistas u ofrece ofertas y descuentos "realmente buenos".

- Hay muchos errores ortográficos y gramaticales en este sitio web.

- El sitio está tratando de crear un sentido de urgencia y le insta a tomar medidas inmediatas.

- El sitio web anuncia que ha ganado un premio mayor en un casino, un sorteo o un juego en el que no participó.(A veces, se le pedirá que participe en algunos juegos simples, haga girar las ruedas del sorteo de la suerte, responda preguntas simples, etc. Pero recuerde, nadie puede darle un centavo gratis, y mucho menos grandes premios).

Tenga cuidado con los sitios de ciberocupación

Algunas personas compran nombres de dominio que se parecen a los nombres de dominio populares, pero la ortografía o los nombres de dominio de nivel superior solo se modifican ligeramente.Dependiendo de las circunstancias específicas, esto se llama "ponerse en cuclillas" o "ponerse en cuclillas".

例如:

- Amzon.com (no amazon.com),

- Goggle.com (no google.com),

- Dictionary.com (no dictionary.com),

- Facebok.com (no facebook.com),

- Linkdin.com (no Linkedin.com) y

- Insiderbusiness.com (no businessinsider.com)

Por lo tanto, tenga cuidado al ingresar nombres de dominio en la barra de direcciones.Cuando comparta información personal o financiera, vuelva a comprobar la barra de direcciones para asegurarse de que se encuentra en el sitio web correcto.

10. Aprenda a identificar software y aplicaciones falsificados y legítimos.

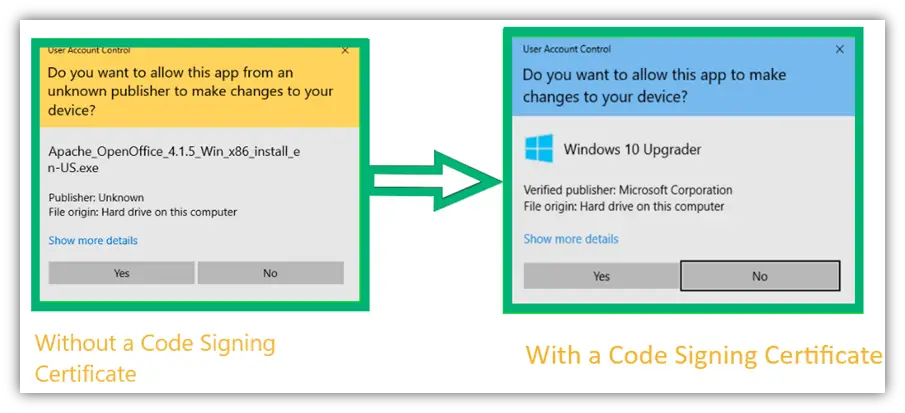

Al instalar el software en el dispositivo, permita que realice cambios en el dispositivo y acceda a los datos.Este es un paso peligroso, porque si el desarrollador es malintencionado o el software contiene software malintencionado, ¡estás condenado al fracaso!

Al descargar el software,En la ventana de seguridadcerrar sesiónEl nombre del caminante.

Si ve que el nombre del editor esDesconocido, ¡Por favor tenga cuidado!Esto indica que la integridad del software no está protegida por el certificado de firma de código.También le dirá que la identidad del desarrollador no ha sido verificada por una autoridad de certificación (CA) de terceros.Los desarrolladores y editores legítimos utilizan certificados de firma de código.Si nunca antes ha oído hablar del nombre del editor, haga una búsqueda rápida en Internet y lea las reseñas.

11. Identifique los correos electrónicos de phishing

FireEye¡El informe dice que uno de cada 101 correos electrónicos es malicioso!Los atacantes propagan malware a través de archivos adjuntos de correo electrónico o lo redireccionan a ciertos sitios infectados.Algunos ciberdelincuentes intentan manipularlo para compartir información personal psicológicamente.

Afortunadamente, puede prestar atención a los siguientes puntos que pueden ayudarlo a evitar convertirse en víctima de un esquema de phishing:

1. Verifique la dirección de correo electrónico del remitente..Si es anormal o el tiempo es demasiado largo, ¡opere con precaución!Además, si alguien dice ser empleado de una organización conocida, el nombre de dominio de la empresa de su dirección de correo electrónico debe estar después de la "@".Por ejemplo, "@ apple.com, @ amazon.com, @ wellsfargo.com, etc.".Su correo no vendrá de clientes de correo electrónico generales como Gmail, Hotmail, Yahoo, AOL, etc.

2. No ignore los errores ortográficos, de puntuación y gramaticales.Las buenas empresas tienen estrictos estándares editoriales.No es común que envíen correos electrónicos oficiales con muchos errores.Por lo tanto, si ve este tipo de error, esté atento, ya que es probable que se trate de una estafa.

3. ¿El correo electrónico intenta provocar una fuerte respuesta emocional de su parte?Por ejemplo, un atacante puede desear causar pánico dentro de usted enviando notificaciones de transacciones falsas y esperar que abra el archivo adjunto para su investigación.O pueden ofrecerle un descuento sustancial en productos / servicios, y esperamos que esté emocionado de hacer clic en el enlace proporcionado en el correo electrónico para aprovechar esta transacción.

Vea este artículo: Cinco ejemplos del mundo real de estafas por correo electrónico de suplantación de identidad (phishing)

La identificación de los correos electrónicos de suplantación de identidad es el primer y esencial paso para evitar que los piratas informáticos se entrometan.Si recibe un correo electrónico de este tipo, simplemente elimínelo.No descargue nada de él ni haga clic en ningún enlace.Nunca¡Comparta su información personal en el correo electrónico de respuesta!Si cree que el mensaje es legítimo, vaya al sitio de la empresa original para verificar la transacción, oferta, historial cruzado, actividad de donación, noticias, reclamos, etc.

Si el remitente afirma ser alguien que usted conoce, comuníquese con él para verificar el mensaje antes de realizar cualquier acción sugerida en el correo electrónico.

12. Esté atento al descargar cualquier contenido de Internet.

La práctica habitual es propagar virus y otros tipos de software malintencionado de las siguientes formas:

- archivo adjunto de correo electrónico

- Publicidad (llamada publicidad maliciosa)

- Software, programas y aplicaciones falsificados

- Archivos multimedia como canciones, imágenes, videos y presentaciones de diapositivas

- Archivos adjuntos de redes sociales

- Mensajes SMS / WhatsApp

Como se mencionó anteriormente, si se colocan demasiados botones de "descarga" de manera engañosa, esto también es una señal de alerta.

Los correos electrónicos, anuncios o ventanas emergentes que contienen malware intentarán llamar su atención a través de los siguientes métodos:

- Muestre un sentido de urgencia.

- Produce un elemento sorpresa o curiosidad.

- Despierta sentimientos de curiosidad, miedo o pánico.

Ejemplos de estos tipos de mensajes incluyen:

- "Debido a una infracción de las reglas, su cuenta ha sido suspendida.Se adjunta un documento con más información sobre las infracciones. "

- "Su PC está infectada con un virus.Haga clic aquí para obtener un escaneo gratuito. "

- "Su pedido ha sido enviado desde xyz.com (cualquier sitio web de comercio electrónico conocido).Adjunte su recibo de transacción. " (Cuando no haya realizado un pedido, es posible que sienta curiosidad y desee descargar el archivo adjunto para ver los detalles de la transacción, no lo haga)

- "Hoy se dedujeron $ 5,000 de su cuenta bancaria.Si no ha completado la transacción, haga clic en este enlace o descargue el recibo de la transacción."(Si no ha realizado la transacción, asegúrese de que el correo electrónico sea legal siguiendo los consejos descritos en este artículo antes de descargar el archivo adjunto: Cómo encontrar un correo electrónico falso)

Si encuentra un correo electrónico o un sitio web falso, no descargue nada de él.Sin embargo, incluso si confía en el remitente del correo electrónico o en el sitio web, utilice siempre un programa antivirus potente para escanear la descarga antes de descargarla.Después de todo, las cuentas de correo electrónico o los sitios de organizaciones o individuos legítimos pueden verse comprometidos.

13. Cuidado con los mensajes de texto de phishing

El pirata informático envía mensajes SMS de phishing (phishing) al estafador.Estos mensajes de texto SMS falsos pueden ofrecerle productos gratuitos o descuentos para sus marcas favoritas.Pueden causar pánico al enviar mensajes de transacciones financieras falsas.El atacante también se hace pasar por sus amigos / familiares y le pide que les envíe dinero de inmediato.

Estos mensajes SMS falsos suelen contener enlaces que redirigen a los usuarios a sitios infectados o sitios de phishing.Después de hacer clic en ciertos enlaces, el malware se puede descargar automáticamente a su dispositivo móvil.De lo contrario, el atacante puede intentar manipularlo para compartir su información personal o financiera en el mensaje de respuesta.En resumen, utilizarán la misma estrategia en los mensajes de texto SMS que en los correos electrónicos de phishing.

algunos工具Permite que un atacante le envíe un mensaje disfrazado de otra persona.Siempre que reciba un mensaje de este tipo, no haga clic en el enlace proporcionado en el SMS.En su lugar, visite el sitio web original para confirmar la legalidad de la transacción, descuentos, cotizaciones, transacciones, etc.Además, llame a sus amigos / familiares directamente para confirmar si han enviado el mensaje.Si sospecha de phishing o SMS falsos, bloquee al remitente lo antes posible.

14. No hagas jailbreak al dispositivo

Las personas suelen hacer jailbreak a sus teléfonos u otros dispositivos para acceder a aplicaciones prohibidas, cambiar de proveedor de servicios o cambiar el diseño y la configuración del teléfono.

Pero si desea evitar la piratería, ¡el jailbreak (rootear para Android) no es una buena idea!Cuando haces jailbreak a un teléfono, sin saberlo, deshabilitarás las funciones de seguridad predeterminadas de algunos fabricantes de teléfonos.Además, cuando utilice herramientas o software de jailbreak, proporcionará permisos de nivel de administrador a los desarrolladores de aplicaciones cuyas intenciones se desconocen.No solo pueden acceder a todos sus datos, sino que también pueden realizar cambios no autorizados en la configuración del dispositivo.

En resumen, cuando haces jailbreak a tu teléfono, debilitará seriamente la seguridad de tu dispositivo.Por lo tanto, para mantener alejados a los piratas informáticos, no haga jailbreak a su dispositivo.

15. Otros consejos sobre cómo evitar ser pirateado

Bueno, presentaremos el último truco sobre cómo evitar que los piratas informáticos se entrometan.Estas son algunas técnicas simples pero importantes para evitar que los piratas informáticos se entrometan.

- Mantenga los dispositivos, software, sistemas operativos y aplicaciones actualizados a la última versión.

- Nunca comparta sus credenciales de inicio de sesión, contraseña de un solo uso (OTP) u otra información relacionada con la cuenta con nadie.

- No use Wi-Fi público.Si es necesario, use una VPN para evitar que alguien identifique o intercepte la identidad y la transmisión de datos de su dispositivo.

- 使用haveibeenpwned.comPara determinar si su contraseña se ha visto comprometida en alguna violación de datos.

- Almacene la copia de seguridad en una plataforma en la nube de terceros para que sea más segura.

- Ejecute comprobaciones de software antivirus con regularidad.Si de repente comienza a ver ventanas emergentes de anuncios o ventanas emergentes de advertencia de seguridad, su dispositivo puede estar infectado con adware o programas potencialmente no deseados (PUP).Escanee su dispositivo inmediatamente con un poderoso programa anti-malware.

Palabras finales sobre cómo prevenir la piratería

A todos nos gusta usar Internet, pero no somos conscientes de sus peligros.Hemos escrito este artículo para que las personas las ayuden a identificar las amenazas en línea y evitar la piratería.Si es una organización empresarial y desea proteger su sitio web y a sus clientes de los piratas informáticos.