Según Valimail, la entrega diaria30 millones de correos electrónicos falsificados!Cuando lea estadísticas tan aterradoras, está claro que querrá saber qué tipo de ataques cibernéticos se llevan a cabo generalmente a través del correo electrónico y cómo detectar correos electrónicos falsos.Los datos de la misma encuesta de Proofpoint también muestran que el 51% de los trabajadores estadounidenses no pueden decirle qué es el phishing.

Pero, concretamente, ¿qué tipo de ciberataques se realizan con mayor frecuencia a través del correo electrónico?

Los datos del punto de prueba muestran que hay 65% ¡De las organizaciones admiten que han experimentado uno o más ataques de phishing exitosos en 2019!Además, según FireEye¡Informa que 101 de cada 1 correos electrónicos contiene malware!Ahora es el momento de conocer los tipos de ataques que utilizan el correo electrónico.

Hoy, los ciberdelincuentes son muy inteligentes.Por lo general, ya no le envían correos electrónicos fraudulentos del tipo "Príncipe de Nigeria" o "lotería de $ 1000 millones" (aunque algunos aún se enviarán).En su lugar, intentarán enviar correos electrónicos creativos y bien investigados, y es posible que no pueda rechazar el clic.Es por eso que es hora de informarle sobre los siete tipos más comunes de fraude implementados por los atacantes mediante el correo electrónico.También discutiremos el impacto o daño causado por estos correos electrónicos y cómo pueden usarse para engañar y defraudar a las víctimas.

¿Qué tipo de ciberataques se suelen realizar por correo electrónico?

Suplantación de identidad

No hay duda de que el phishing es uno de los tipos más comunes de ciberataques que realizan los atacantes a través del correo electrónico.El phishing significa utilizar varias estrategias para engañar a los usuarios para que realicen acciones que no deberían (y normalmente no harán).Estas acciones los convierten en víctimas de diversos tipos de ciberataques.Aunque el phishing puede ocurrir a través de otros canales (llamadas telefónicas, mensajes de texto, etc.), el correo electrónico es la plataforma más común para realizar estafas de phishing.

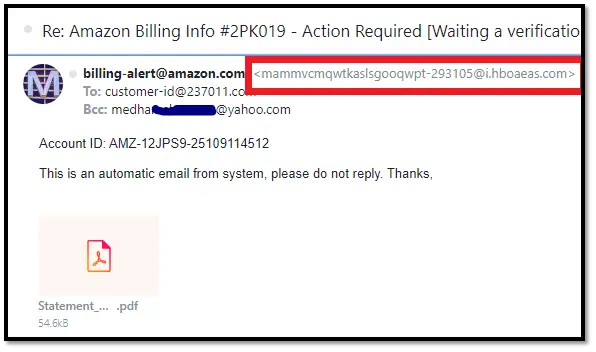

La suplantación de identidad de correo electrónico es una de las técnicas de suplantación de identidad de correo electrónico más exitosas.Aquí, los actores de amenazas (malos) se hacen pasar por otros (como proveedores, colegas, supervisores u organizaciones de confianza) para hacerse pasar por otros para ganarse la confianza de los destinatarios del correo electrónico y engañarlos:

- Compartir su información personal,

- Remitir dinero o realizar otras transacciones monetarias fraudulentas.

- Visite un sitio web dañado o

- Descargue archivos adjuntos que contengan malware.

Por supuesto, no todas las estafas por correo electrónico son phishing.Pero el phishing por correo electrónico es un término general que describe muchas de las estafas basadas en correo electrónico que cubriremos en este artículo.

Los correos electrónicos de phishing a menudo contienen archivos adjuntos maliciosos y enlaces de phishing

Los estafadores a menudo incluyen phishing o enlaces maliciosos (o archivos adjuntos infectados) en sus correos electrónicos y componen el contenido del cuerpo de una manera que lo induce a hacer clic.Por lo general, intentarán obtener una respuesta emocional de su parte, como pánico, entusiasmo, enojo, frustración, entretenimiento o curiosidad para atraerlo a hacer clic en el enlace.Pero, ¿cuáles son los daños de estos enlaces?

- [R El sitio web del malware destinatario edirect. Estos sitios están llenos de virus, troyanos, gusanos informáticos, adware, spyware, etc.Por lo general, el malware está oculto en anuncios (llamados anuncios maliciosos), canciones, videos, imágenes, presentaciones de diapositivas, archivos PDF, contenido intermedio o tipos de objetos similares.Se descargará algo de malware avanzado en su dispositivo tan pronto como llegue al sitio web, incluso si no ha hecho clic en nada.Por lo tanto, una vez que haga clic en el enlace, el programa malicioso se descargará en su dispositivo.

- grandeEAD vas a pescar 网站网站pequeña. Los sitios de phishing suelen parecer sitios legítimos conocidos.Aquí, los usuarios deben ingresar su información confidencial a través de un formulario, usar sus credenciales para iniciar sesión e incluso realizar transacciones financieras.No hace falta decir que dicha información nunca llegará a una empresa legítima.En su lugar, envíelo directamente a los piratas informáticos con planes maliciosos.

Ataque ballenero

En este tipo de fraude por correo electrónico, los atacantes se dirigen a empleados conocidos como directores ejecutivos, directores de tecnología, directores financieros, directores de operaciones y altos directivos.Este es un ataque altamente personalizado en el que el estafador usa pacientemente varias fuentes oficiales y en línea, así como ingeniería social para recopilar información sobre el objetivo.Incluso pueden crear sitios web, documentos o perfiles de redes sociales falsos para que la víctima parezca legítima.

Después de una planificación cuidadosa, el atacante envió un correo electrónico al objetivo que constituía una fuente legítima de información y le pidió que tomara medidas que no deberían tomarse.

Ejemplo: El atacante envió correos electrónicos que representaban a los gerentes bancarios con los que la empresa había comerciado durante muchos años.El correo electrónico indicaba que el banco de destino debería cambiar inmediatamente la contraseña haciendo clic en el enlace dado, porque el banco ha notado alguna actividad inusual en su cuenta.El destinatario entró en pánico e hizo clic en el enlace, que lo redirigió a un sitio de phishing que era completamente similar al sitio del banco original.Aquí, se le pide a la víctima que ingrese su ID de usuario, contraseña anterior y contraseña nueva.Una vez que hicieron esto, ¡el atacante tenía las credenciales oficiales de la cuenta bancaria de la compañía!

Ataque al correo electrónico empresarial (BEC) y ataque a la cuenta de correo electrónico (EAC)

Si eres propietario de un negocio y quieres saber qué tipo de ciberataques se realizan habitualmente por correo electrónico, debes prestar atención a BEC.Al igual que los ataques de caza de ballenas, las estafas de BEC también están relacionadas con los ejecutivos, pero de una manera diferente.Aquí, el atacante no está apuntando a uno o más altos ejecutivos, sino a empleados de nivel medio y bajo.También pueden enviar correos electrónicos a empleados que se hacen pasar por alguien de una organización de terceros (por lo general, que tratan con esa empresa).

Las estafas de BEC generalmente involucran a ciberdelincuentes que pretenden enviar correos electrónicos desde cuentas de usuarios legítimos.Sin embargo, si logran acceder a las cuentas reales de estos usuarios, entrarán en el ámbito de la llamada fuga de cuentas de correo electrónico (EAC).

Vea algunos escenarios de BEC de ejemplo:

- El estafador envía un correo electrónico al departamento de recursos humanos, pretendiendo ser alguien que trabaja en la empresa y solicitando que se cambie el número de cuenta bancaria en el registro para futuras remesas de sueldos.No hace falta decir que la nueva cuenta bancaria pertenece al propio atacante.

- El atacante envía un correo electrónico pretendiendo que usted es el jefe / supervisor o supervisor y le pide que le envíen algunos documentos o información importantes en la respuesta.

- Los correos electrónicos que parecen legítimos parecen provenir de su departamento de TI.Indica al destinatario que instale o actualice el software que adjunta al correo electrónico.Pero, de hecho, el correo electrónico provino de un impostor y el software podría ser un caballo de Troya u otro tipo de malware.

- Su gerente le pide que realice pagos a proveedores habituales o sucursales y proporcione su número de cuenta bancaria en el correo electrónico.Cree que el correo electrónico es legítimo, sigue las instrucciones y transfiere el dinero sin darse cuenta a la cuenta bancaria del atacante.

Estos son solo algunos ejemplos.Pero BEC puede ser muy peligroso.Según el FBI 2020 Informe de delitos en InternetDebido a la combinación de estafas BEC y EAC, la compañía perdió más de $ 18 mil millones.

Fraude publicitario de pago por clic (fraude de clics)

Al igual que la estrategia anterior, el atacante enviará un correo electrónico tentador que lo dirigirá al sitio web.Pero no hay ningún malware dañino o una página de inicio de sesión falsa en este sitio web.Más bien, este es un sitio web benigno con muchos anuncios.La forma en que los propietarios de sitios web ganan dinero es atrayendo a la mayor cantidad de usuarios posible a su sitio web.De esta manera, pueden solicitar más visitas a la página y comisiones de PPC para obtener números más altos.

pero,algunos Haga clic en estafa de fraudeEs de naturaleza maliciosa.Su objetivo es agotar el presupuesto de publicidad digital de la empresa colocando tantos clics falsos como sea posible en los anuncios.Aunque los ciberdelincuentes a menudo usan bots para este propósito, a veces usan correos electrónicos de phishing para atraer usuarios reales.

El remitente atrae a los usuarios mediante el envío de correos electrónicos que contienen enlaces de transacciones falsos, "últimas noticias" falsas u otros enlaces que incitan a los usuarios a hacer clic.Sin embargo, cuando el destinatario llega al sitio web, no hay nada en el sitio web prometido por el correo electrónico.Por lo tanto, los usuarios no son más que peones para los estafadores, por lo que los estafadores pueden ganar más dinero con ellos haciéndoles ver anuncios.

Ataques basados en archivos adjuntos de malware

En este tipo de ataque, los ciberdelincuentes incluyen malware en el propio correo electrónico a través de imágenes incrustadas u otros archivos adjuntos.El atacante utilizará un lenguaje urgente o convincente para engañarlo para que abra o descargue el archivo adjunto.Es posible que le envíen archivos adjuntos o enlaces que se parezcan a

- Recibo de la transacción

- Aviso bancario,

- La advertencia advierte que el archivo ha suspendido ciertos servicios,

- Detalles de la entrevista o carta de aceptación, o

- Artículos de interés gratuitos, como software o libros.

Por supuesto, una vez que abra dichos enlaces o use archivos adjuntos, se instalará malware en su dispositivo.Después de que el malware invade su dispositivo, puede:

- Mirarte

- Roba tus datos importantes

- Supervise y registre su comportamiento,

- Bloquear datos o dispositivos para chantajear dinero (conocido como ataque de ransomware),

- Use su dispositivo como un robot para realizar ataques cibernéticos (llamados ataques de botnet),

- Muestre anuncios ofensivos,

- Utilice su cliente de correo electrónico y su perfil de redes sociales para enviar correos electrónicos o mensajes de phishing

Estafa de promoción / ventas falsas

Algunas empresas en línea utilizan esta estrategia de marketing por correo electrónico poco ética.Envían correos electrónicos a clientes nuevos o existentes, ofreciendo interesantes ofertas, planes y descuentos "demasiado buenos para hacer".Sin embargo, cuando visite el sitio y participe en él, le darán un descuento menor que el precio prometido en el correo electrónico y le proporcionarán un descuento menor.

Ë ejemplo : La empresa X le envía un correo electrónico con el texto "70% de descuento en toda la ropa si usa el código de cupón 70% de descuento".Haces clic en el correo electrónico, exploras los productos y luego agregas tu ropa favorita al carrito de compras.Pero cuando realiza el pago cuando solicita el cupón, no funciona.Verá un mensaje de error que indica que el cupón ha caducado y obtendrá un cupón de reemplazo "válido" con un descuento del 30%.

En el ejemplo anterior, algunos consumidores aún optan por comprar porque han pasado mucho tiempo buscando productos y seleccionando productos.Otros usuarios decepcionados abandonarán el carrito de compras.Sin embargo, la función de análisis del sitio web hará un seguimiento de su comportamiento y utilizará esta información en sus campañas de PPC para mostrar anuncios personalizados y dirigidos.

Dos motivaciones principales para los ciberataques basados en correo electrónico

¿Qué intentan hacer los ciberdelincuentes en este tipo de fraude por correo electrónico?Las dos motivaciones principales son los datos, que pueden ser robados y vendidos o utilizados en delitos relacionados con el robo de identidad, así como dinero u otras ganancias financieras.Hay otros motivos, como el espionaje, la venganza u otras agendas personales o políticas, pero hoy no les prestamos atención.

Robo de datos

El robo de datos en sí no es un tipo de ataque cibernético, sino el resultado de ellos.Los datos son una parte importante de muchos tipos de delitos relacionados con el robo de identidad, el chantaje (como los ataques de ransomware) y el engaño.A los ciberdelincuentes les gusta robar datos, por lo que pueden usarlos para llevar a cabo otros tipos de ataques cibernéticos, intercambiarlos o venderlos a otros delincuentes, o usarlos para otros fines.

La forma en que el atacante le envía un correo electrónico es que usted está dispuesto a compartir su información confidencial con ellos.Por ejemplo, fingirán ser el jefe que pidió enviarle algunos archivos electrónicos de inmediato.¿No te atreves a enviarlos?Del mismo modo, el atacante se hace pasar por sí mismo

- Amigos / parientes,

- Empresa reconocida

- Banco,

- contratación de personal

- Agencias gubernamentales,

- Compañia de Utilidades

- Instituto de Educación,

- Maestro / Profesor, etc.

A veces le piden que envíe su información privada, como dirección física, número de teléfono, número de seguro social, fecha de nacimiento, información de salud, ingresos, etc.A menudo preguntarán sobre la información confidencial de su organización, como detalles del cliente, conocimientos técnicos, secretos comerciales, datos financieros secretos, etc.

P.ej: El estafador finge ser un reclutador de una gran empresa y dice que lo han contratado.Como parte del plan, le piden que proporcione datos personales a nombre de la realización de una verificación de antecedentes y le dicen que necesitan su número de seguro social para verificaciones de crédito y fines relacionados con los impuestos.

Dado que estos son procesos comunes relacionados con el reclutamiento, no encontrará nada sospechoso y puede proporcionar todos los documentos a pedido.Sin embargo, cuando descubre que se trata de una estafa, los ciberdelincuentes han dejado de existir hace mucho tiempo.Desaparecen después de recibir su información, o los utilizan para ejecutar delitos relacionados con el robo de identidad, o para venderlos a otros atacantes en la web oscura.

Fraude financiero

Como indica el título, el atacante utilizó el correo electrónico para realizar transacciones financieras fraudulentas.A veces sustituirán el número de su tarjeta de pago o los datos de su cuenta bancaria.Por lo general, le pedirán que les envíe dinero.Aquí hay tres escenarios de ejemplo:

- Los ciberdelincuentes envían Un correo electrónico que constituye una organización benéfica.. En sus mensajes, compartieron fotos de las víctimas y le pidieron que brindara donaciones para ayudarlas.Pero la foto es falsa

- Mentiroso haciéndose pasar por contratación de personal,Su compañia 要求 Usted asume ciertos costos iniciales. Es posible que le pidan que compre materiales de capacitación, diciendo que este es un requisito del proceso de capacitación.O pueden pedir dinero para la verificación de antecedentes.

- El malo finge ser una gran empresa que hace negocios contigo y te lleva a un sitio web falso. Pueden redirigirlo a dominios de ciberocupación (es decir, dominios que se parecen a marcas / empresas populares), como amzon.com, facbook.com o welsfargo.com, para engañarlo y que pague por productos o servicios.

Resumir "qué tipo de ciberataques se realizan habitualmente por correo electrónico"

Esperamos que este artículo le ayude a comprender qué tipos de ciberataques utilizan el correo electrónico como vector de ataque.Ahora tiene una mejor idea de cómo protegerse a sí mismo y a su organización identificando estos correos electrónicos falsos.