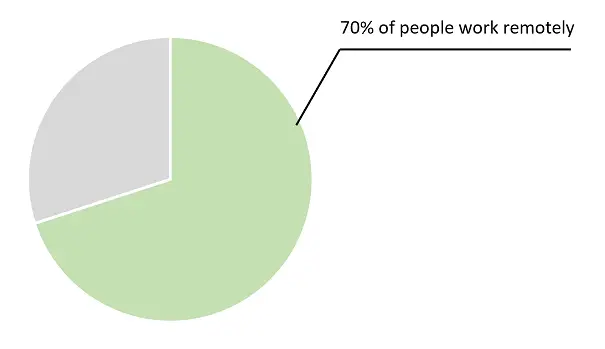

Las políticas de trabajo desde casa han proliferado en toda la organización.hoy dia.El 70% de las personas en todo el mundo trabajan de forma remota al menos una vez a la semana y el 53% trabaja de forma remota al menos la mitad del tiempo a la semana.

Sin embargo, con la propagación continua de COVID-19, se ha vuelto cada vez más común que los empleados salgan a trabajar;Es probable que esta tendencia continúe.

Trabajando desde casaBrinde beneficios a los empleados y empleadores en forma de mayor flexibilidad, mayor productividad y mayores ganancias.

Sin embargo, estos beneficios conllevan riesgos peligrosos.Estas políticas de la FMH promueven un mayor uso de malos actores con dispositivos maliciosos (manipulación de hardware con intenciones maliciosas) porque hay más puntos de entrada y menos medidas de seguridad (porque la WFH generalmente se asocia con BYOD).

Los periféricos de suplantación y los implantes de red pueden realizar varias formas de ataques, incluida la propagación de malware, la fuga de datos, los ataques de intermediario (MiTM), el rastreo de redes, etc.Las consecuencias de un ataque pueden ser enormes, y a menudo incluyen costos financieros, legales y de reputación, que cualquier organización quiere evitar.

Además de llevar a cabo ataques dañinos, los dispositivos de los ladrones son casi imposibles de detectar, por lo que son extremadamente amenazantes.Los periféricos engañosos se consideran implantes de red y HID legítimos.

Cuando se ejecutan en la capa 1 (capa física), pueden pasar desapercibidos por completo, lo que no está cubierto por las soluciones de software de seguridad existentes.Por lo tanto, Rogue Devices no emitirá ninguna alarma.

¿Cuáles son los riesgos?

datos

El trabajo remoto requiere compartir información.Cuando los empleados trabajan en puntos de acceso Wi-Fi públicos, la información se difunde a través de redes no seguras.

El acceso al escritorio remoto es una característica común del trabajo remoto, que también es riesgosa.Incluso si una persona está trabajando en una red privada segura, los dispositivos de quienes comparten el escritorio (que contiene información confidencial) con él pueden no estar adecuadamente protegidos y los enrutadores a los que están conectados estos dispositivos pueden estar comprometidos.

Los datos son el aspecto más importante que se debe considerar cuando se trabaja de forma remota, porque significa que los actores malintencionados pueden causar daños a la organización sin acceso físico a sus instalaciones.

Seguridad insuficiente

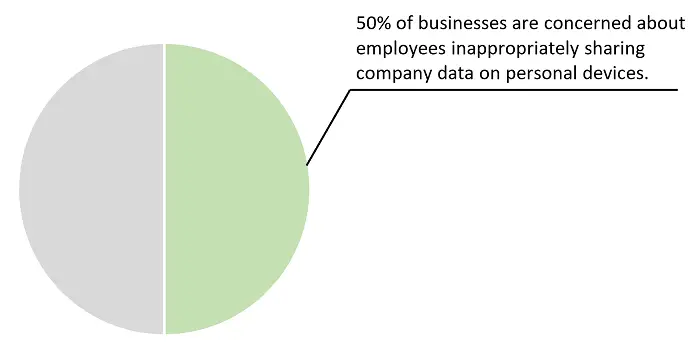

Dado que la FMH generalmente se refiere al uso de dispositivos personales con fines laborales, estos dispositivos personales son objetivos atractivos debido a la falta de medidas de seguridad adecuadas.El 50% de las empresas que permiten BYOD se ven comprometidas por dispositivos de propiedad de los empleados.Sin las características de seguridad adecuadas, el comportamiento descuidado de los empleados es más difícil de prevenir.Como resultado, aproximadamente el 50% de las empresas en todo el mundo están preocupadas de que los empleados compartan indebidamente datos de la empresa a través de sus dispositivos personales utilizados con fines laborales.

Acción de los empleados

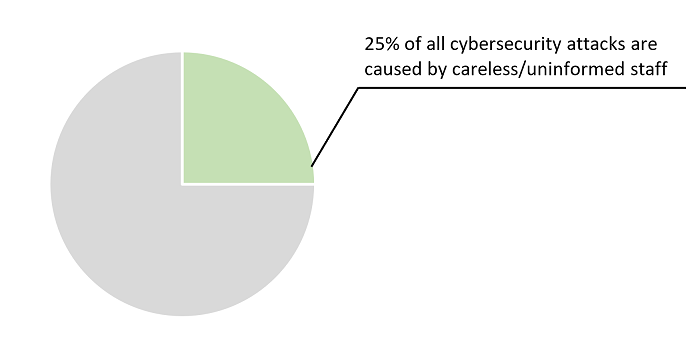

Los empleados descuidados o inconscientes provocan una cuarta parte de los ataques de ciberseguridad, y el trabajo remoto solo aumenta las posibilidades de que esto suceda.Es posible que los empleados no se den cuenta del contenido conectado a sus dispositivos.Además, cuando se trabaja de forma remota, la conexión a puntos de acceso Wi-Fi públicos es común, pero el riesgo es alto porque el enrutador puede haber sido comprometido por un implante de red, lo que permite a los delincuentes acceder de forma remota y manipular datos en la red y conectar dispositivos.

Empleados maliciososorganizarRepresenta una seria amenazaEspecialmente cuando se trabaja de forma remota, porque nadie los espía.Estos empleados malintencionados pueden utilizar dispositivos malintencionados para realizar ataques.

Maneras de reducir el riesgo

1) Política de trabajo remoto

Lo primero que hay que hacer es formular una política de trabajo remoto, definiendo claramente cómo los empleados trabajan de forma remota;¿Significa esto ajustar la política BYOD o exigir a los empleados que utilicen solo dispositivos proporcionados por la empresa y determinar hasta qué punto los empleados pueden trabajar sin restricciones?La política de trabajo remoto debe ser aprobada por una serie de partes interesadas para garantizar que demuestre eficiencia en función de los intereses de todas las partes relacionadas con la empresa.Los siguientes procedimientos de reducción de riesgos pueden incluirse en las disposiciones de esta política.

2) Principio de privilegio mínimo

Esto permite a los empleados acceder solo a los datos que necesitan para realizar su trabajo, lo que reduce la cantidad de datos a los que se accede desde los dispositivos de los empleados.Dado que la fuga de datos es uno de los mayores riesgos cuando se trabaja de forma remota, si se produce un ataque, el principio de privilegio mínimo reducirá la cantidad de datos robados.

3) Acceso a la red de confianza cero

Basado en el principio de "nunca confiar, siempre verificar", ZTNA asegura que no se otorgue confianza automáticamente.El acceso debe otorgarse según la "necesidad de saber", con los privilegios mínimos y definido por una política cuidadosamente elaborada.Por lo tanto, ZTNA reconoce que la confianza es una debilidad, por lo que puede prevenir el movimiento lateral;La principal tecnología utilizada por los actores malintencionados como punto de acceso no suele ser su objetivo real.Por lo tanto, ZTNA hace que el ataque sea más complicado e inconveniente.

4) Red privada virtual

VPN crea un túnel encriptado entre el dispositivo del usuario e Internet.Los empleados pueden acceder de forma remota a sus archivos sin ser "vigilados" porque nadie entre el usuario y el servidor al que están conectados puede acceder a los datos que se transmiten, lo que proporciona una mejor protección de implantación de la red.La VPN es esencial cuando se trabaja de forma remota, porque cuando se conecta a una red Wi-Fi pública, nunca se puede determinar quién la configuró o quién más se está conectando a ella.

5) Educación y formación del personal

Una de las formas más importantes de reducir los riesgos cibernéticos es fortalecer la educación y capacitación de los empleados sobre este tema.Por ejemplo, la ingeniería social solo se puede prevenir aumentando la capacitación y la conciencia.Las organizaciones deben enfatizar los riesgos de conectar periféricos a sus equipos y hacerlos sospechar de la fuente de los periféricos.Los periféricos siempre deben comprarse de fuentes acreditadas, como Apple.Llevar cargadores portátiles cuando se trabaja fuera de casa asegurará que los empleados usen periféricos confiables.Además, los empleados deben saber que no deben permitir que otros utilicen el equipo que utilizan para fines laborales.

6) software de mitigación de dispositivos no autorizados

La mejor manera de reducir el riesgo de ataques de dispositivos no autorizados es implementar el software de mitigación de dispositivos no autorizados, que puede detectar estas herramientas de ataque y tomar medidas para evitar su éxito.Sepio Systems proporciona dicho software para proteger terminales y redes.

Soluciones del sistema Sepio

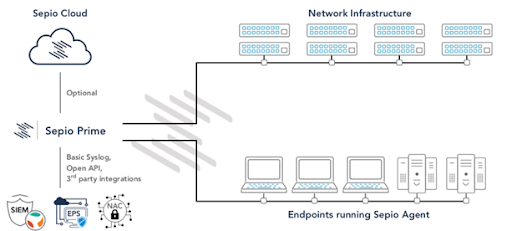

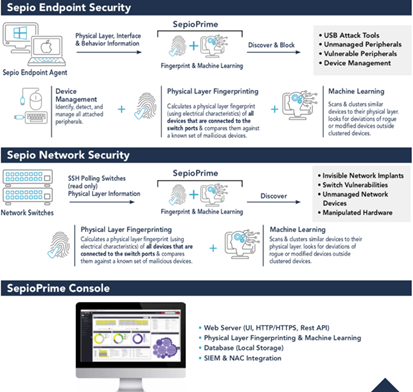

Sistemas SepioLíder en el mercado de Rogue Device Mitigation (RDM), que revoluciona la industria de la seguridad de la red al descubrir ataques de hardware ocultos.Como la única solución de seguridad para ataques a la capa física, Sepio Prime proporciona a los equipos de seguridad una visibilidad completa y en tiempo real de sus activos de hardware y su comportamiento.

El módulo integral de aplicación de políticas permite a los administradores definir fácilmente reglas detalladas de uso de dispositivos y monitorear y proteger continuamente su infraestructura.Utilizando la combinación de la tecnología de reconocimiento de huellas digitales físicas y el análisis del comportamiento del dispositivo, la solución de solo software de Sepio puede proporcionar detección y respuesta instantáneas a cualquier amenaza o intento de sabotaje de elementos manipulados o infectados.