Neues Umfeld, neue Risiken

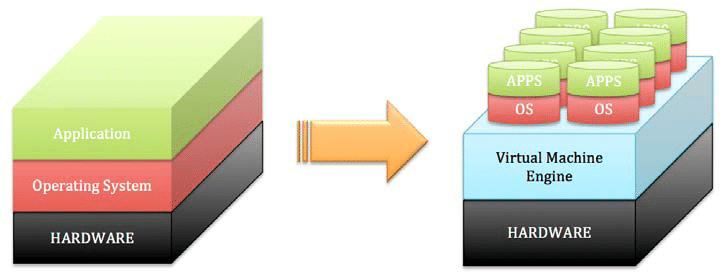

Virtualisierte Umgebungen unterscheiden sich von herkömmlichen physischen Umgebungen dadurch, dass sie immateriell sind.Obwohl das Problem des physischen Datenverlusts durch die Wiederherstellung der Hardware gelöst werden kann, gibt es keinen physischen Speicherpunkt für VM-Daten, sodass VM-Escape tatsächlich irreparabel ist.Aufgrund der Besonderheit der Virtualisierung lassen sich die Risiken dieser Art von Umgebung grob in drei Bereiche einteilen:

architektonisch

VMs sind vollständig virtuell, können aber dennoch über Switches mit physischer Hardware verbunden werden.Daher können letztere das Ziel von Angriffen sein – externe Angriffe oder Angriffe von anderen (bösartigen) VMs im Netzwerk.

HypervisorEs ist die Schlüsselsoftware, um Virtualisierung zu realisieren.Daher kann jede Sicherheitsverletzung im Systemverwaltungsprogramm zu umfangreichen Fehlern und Datenverlusten führen.Der Eigentümer sollte die zugehörige Infrastruktur und Verwaltungssoftware überwachen, um den normalen Betrieb und die volle Kompatibilität des Hypervisors und anderer Geräte sicherzustellen.

Die Fähigkeiten, die als Vorteil der Virtualisierung verbreitet werden – die schnelle und einfache Bereitstellung neuer Umgebungen – können auch eine inhärente Bedrohung für die virtualisierte IT-Infrastruktur des Unternehmens darstellen.Das Klonen und Kopieren von Bildern kann innerhalb weniger Minuten abgeschlossen sein, wodurch die Gefahr einer Konfigurationsabweichung besteht.

Risikoidentifikation und -management

Zu den häufigsten Risiken, die in eine der drei oben genannten Kategorien fallen, gehören:

- VM-Ausbreitung-Unkontrollierte Replikation von VMs in einer Umgebung führt zu einem nicht mehr verwaltbaren Zustand, ungepatchten und ungeschützten VMs und erhöhten Sicherheitsbedrohungen.

- Vertraulichkeitsbedrohung – Da die Datenübertragung in einer virtualisierten Umgebung einfacher ist, können sensible Daten, die auf einer VM gespeichert sind, stärker bedroht sein als physische Hardware.

- Lockere Kontrolle über das virtuelle Netzwerk – der Datenverkehr, der durch das virtuelle Netzwerk geleitet wird, ist unsichtbar, daher sind Netzwerksicherheitsschwachstellen tatsächliche Bedrohungen, die angegangen werden müssen.

- Die Sicherheit des Hypervisors – dieser Software ist sehr wichtig, und Unternehmen sollten ihre Sicherheit während ihres gesamten Lebenszyklus gewährleisten.Wenn der Hypervisor kompromittiert wird, kann er einen nicht autorisierten Single Point of Access für alle VMs im System bereitstellen, was ein hohes Datenverlust- oder Diebstahlrisiko mit sich bringt.

- Schutz virtueller Offline-Maschinen – Es kann viele ruhende virtuelle Offline-Maschinen im Netzwerk geben, die nicht in den Anwendungsbereich des aktuellen Sicherheitsschutzsystems fallen.Daher kann die bloße Aktivierung inhärente Sicherheitsbedrohungen verursachen.

- Ressourcenüberlastung – Bei der Erstellung einer großen Anzahl virtueller Maschinen kann die Belastung durch physische Hardwareressourcen zu groß werden und der Server kann nicht effizient arbeiten.

Risikoabschätzung

Sobald Sie die grundlegenden Arten von Risiken verstanden haben, denen VMs ausgesetzt sein können, ist es an der Zeit, eine umfassende Risikobewertung durchzuführen, um den Grad des Risikos zu bestimmen, dem jede VM ausgesetzt ist.Die Risiken werden nach Eintrittswahrscheinlichkeit (von gering bis hoch) und der Auswirkung auf das System durch Vertraulichkeitsschäden, Integritätsschäden und Verfügbarkeitsschäden geordnet.Diese Daten können Aufschluss über das zu erwartende Risikoniveau und die implementierten Kontrollen zur Risikobehandlung geben.Der letzte Schritt der Risikobewertung besteht darin, das Restrisikoniveau zu bestimmen, das für Ihre Organisation spezifisch ist.

Wie Sie sehen, ist der Schutz Ihrer virtualisierten Umgebung nicht schwierig, wenn Sie die Bedrohungen kennen, die Sie berücksichtigen und in Ihren Schutzplan aufnehmen müssen.Führen Sie regelmäßige Risiko-Audits durch und passen Sie die Sicherheitsmaßnahmen entsprechend an, um sicherzustellen, dass Ihre IT-Umgebung von keinerlei Angriffen betroffen ist.

![So sehen Sie die Windows-Version [sehr einfach]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)