gemäßVerizon sagt, 45% der Datenschutzverletzungen sind das Ergebnis von Hacking.Lassen Sie uns verstehen, wie Sie verhindern können, dass Sie als Internetbenutzer gehackt werden.

Wenn Sie wissen möchten, "wie man Hackerangriffe verhindert", dann haben Sie den richtigen Artikel gefunden!

Natürlich können Sie bestimmte Sicherheitssoftware verwenden oder Sicherheitseinstellungen anpassen, um das Eindringen von Hackern zu verhindern.Aber am wichtigsten ist, dass Sie die mentalen Spiele erkennen, die Angreifer spielen, um Sie dazu zu bringen, Maßnahmen zu ergreifen, die Sie nicht ergreifen sollten.Dies umfasst alles, von der Weitergabe Ihrer persönlichen oder finanziellen Informationen bis zum Herunterladen und Installieren von Malware-infizierten Dateien/Software.

In diesem Artikel stellen wir 15 Tipps vor, die Ihnen helfen zu verstehen, wie Sie Hackerangriffe verhindern können.Wir werden auch auf "Freemium"-Tools verlinken, die verwendet werden können, um Hacking zu verhindern.

15 Tipps, um Hacking zu verhindern

Sie benötigen nicht viel technisches Know-how, um das Eindringen von Hackern zu verhindern.Dies sind einige sehr einfache und effektive Möglichkeiten, wie Sie Hacking vermeiden können.

1. Dateien während der Speicherung und Übertragung verschlüsseln

Wenn Sie eine wichtige Microsoft-Datei mit anderen teilen oder auf einem Gerät, einem USB-Gerät oder einer Cloud-Plattform speichern, verschlüsseln Sie sie immer.Verschlüsselung bezieht sich auf die Verwendung mathematischer Algorithmen, um Daten mit einem Verschlüsselungsschlüssel zu "sperren".Die Verschlüsselung verschlüsselt die Klartextdaten, wodurch es unverständlich wird, die Klartextdaten vor Angriffen durch versehentliche Benutzer ohne Authentifizierungsschlüssel zu schützen.

Selbst wenn jemand auf diese Dateien zugreifen kann, kann er sie daher nicht öffnen und lesen.Alle Microsoft-Dateien (wie Word, Excel, Access, PowerPoint) verfügen über diese Option.

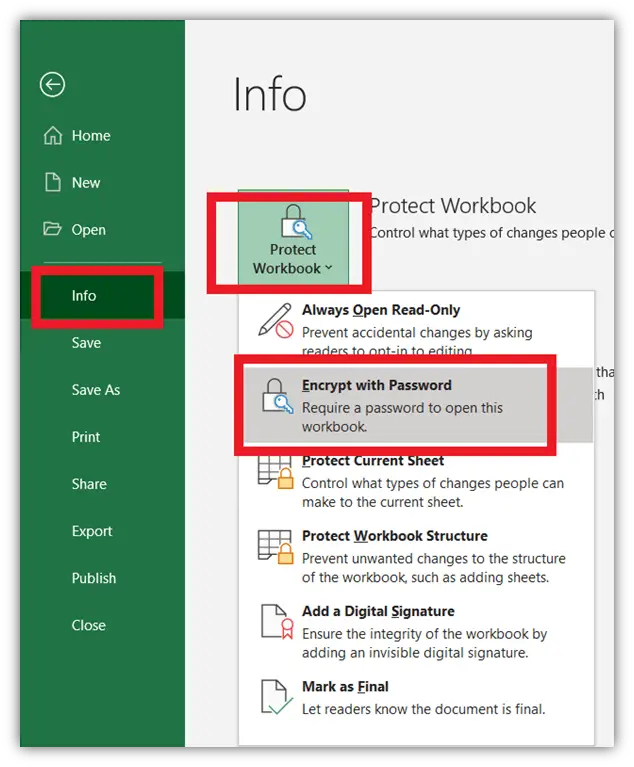

Um beispielsweise Dateien in Excel zu verschlüsseln, gehen Sie wie folgt vor:

- Klicke aufIn der oberen linken EckeDatei.

- 選擇Information.

- Klicke aufArbeitsmappe schützen(Oder schützen Sie Dokumente, Präsentationen usw. je nach Dateityp).

- 選擇"Passwortverschlüsselung verwenden".

Sobald das Passwort festgelegt ist, benötigt jeder, der auf diese Datei zugreifen möchte, dieses Passwort.Wenn Sie solche geschützten Dateien an Dritte senden, stellen Sie bitte sicher, dass Sie dem Empfänger das Passwort per Telefon, separater E-Mail oder einem anderen Kommunikationskanal mitteilen.

Verwenden Sie diese Tools, um andere Arten von Dateien/Ordnern zu verschlüsseln

Es gibt einige kommerzielle und "kostenlose" Tools, mit denen Sie die Verschlüsselung für alle Arten von Dateien, Ordnern, Laufwerken und Dokumenten aktivieren können.Einige Beispiele sind:

2. Verwenden Sie Browsererweiterungen, um schädliche Websites und schädliche Downloads zu blockieren

Es gibt einige kostenlose Browsererweiterungen, die Listen mit bösartigen und Phishing-Sites führen und diese blockieren.Für Sie müssen Sie diese Erweiterungen ("Add-ons" für Firefox) in Ihrem Browser installieren, um zu verhindern, dass Angreifer sie verwenden und Hacker eindringen.

Dies sind einige berühmte kostenlose Erweiterungen und Add-Ons:

- Comodo Online Security Professional Edition

- Anti-Malware ist unter Null

- Werbungsblocker

- Schutz vor Malware-Browsern

- Sicherheit des Avira-Browsers

- Bitdefender TrafficLight

Den Link haben wir hier bereitgestellt.Du musst nur klickenZu Chrome hinzufügen或Zu Firefox hinzufügen.

3. Installieren Sie ein leistungsstarkes Anti-Malware-Programm

Obwohl dies offensichtlich ist, brauchen einige Leute immer noch eine sanfte Erinnerung, um Antiviren- und Anti-Malware-Programme zu verwenden.Diese Arten von Sicherheitssoftware scannen Ihr Gerät regelmäßig und entfernen gefährliche Malware.Sie werden Sie auch warnen, wenn Sie Spam oder bösartige Websites besuchen oder beschädigte Dateien aus dem Internet herunterladen.

Achten Sie bei der Auswahl eines Antivirenprogramms darauf, dass Sie es nur von einem seriösen Unternehmen beziehen.

Vorsicht vor bedrohlicher Software: Wenn Sie eine zufällige E-Mail erhalten oder ein Popup-Fenster sehen, das anzeigt, dass Ihr PC infiziert wurde, könnte es sich um eine Bedrohung durch Software handeln.Scareware ist eine grobe Antivirensoftware, die selbst ein Virus sein oder als Spyware verwendet werden kann, um Ihr Verhalten zu überwachen.

Klicken Sie niemals auf diese Links oder Werbung und installieren Sie keine unbekannte Sicherheitssoftware.Wir empfehlen die VerwendungComodo Antivirus.Dies ist eine renommierte Marke und bietetKostenlose und kostenpflichtige Versionen.

4. Reinigen Sie den PC manuell

Firewall-/Sicherheitssoftware kann bestimmte fortgeschrittene Arten von Malware nicht erkennen.Daher wird empfohlen, Ihr Gerät manuell zu überwachen, um Hackerangriffe zu verhindern.

Überprüfen Sie das C: Fahren Sie regelmäßig, besondersC:/Programmdatei, C:/Programmdatei (x86)WartenMappeUnd allesTEMPMappe.Bitte beachten Sie auch "herunterladen"Mappe.Wenn Sie ungewöhnliche Elemente finden, die nicht heruntergeladen wurden, führen Sie bitte eine Internetsuche durch, um sich darüber zu informieren.Wenn die Dateien keinen Zweck haben oder mit böswilligen Aktivitäten in Verbindung stehen, löschen Sie diese Dateien.

Einige Malware-Programme sind so hartnäckig, dass Sie sie mit den üblichen Entfernungsschritten nicht löschen können.Die gute Nachricht ist, dass es einige gibtKostenloser Aktenvernichter und DeinstallationsprogrammKann Ihnen helfen, solche Programme zu deinstallieren.Einige dieser Programme sind so effektiv, dass sie Ihr Gerät gründlich scannen und alle versteckten Spuren wie Caches und Verknüpfungen löschen.

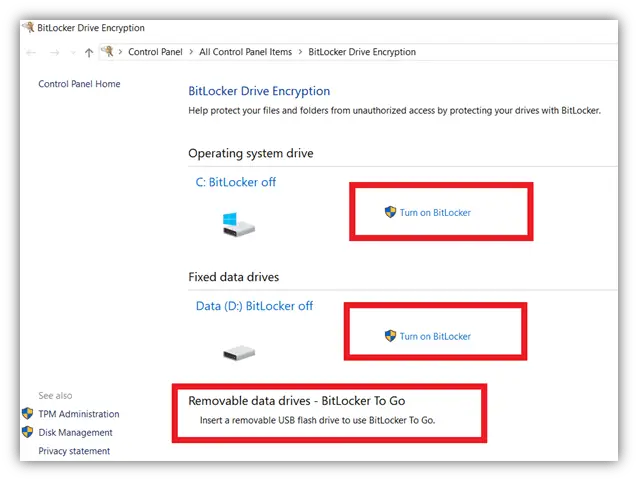

5.Aktivieren Sie die Verschlüsselung mit BitLocker für Windows 10

Diese Funktion verschlüsselt Ihre Festplatte.Wenn Ihr Windows-Computer gestohlen wird oder der Speicher beim Verkauf nicht gelöscht wird (Achtung: immer den Speicher vor dem Verkauf des Geräts löschen!), kann sich niemand in Ihren Computer hacken, indem er Daten von der Festplatte stiehlt.Es hat auch eine Verschlüsselungsfunktion für USB-Laufwerke.

So aktivieren Sie die Verschlüsselung:

- In der Windows-Suchleiste搜索BitLockerUnd wählen Sie "BitLocker verwalten".

- Klicken "Für Ihr C: Laufwerk, D: Laufwerk und USBSchalte Bitlocker ein ".

- Sie benötigen die Zugangsdaten des Administrators (falls Sie noch nicht als Administrator angemeldet sind)

Für Mac-Benutzer: FileVault bietet ähnliche Funktionen wie BitLocker.Bitte folgen Sie den folgenden Ressourcen:Schritt-für-Schritt-Anleitung zum Aktivieren von FileVault.

6. Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA)

Zusammen mit herkömmlichen Passwörtern fügt 2FA eine weitere Sicherheitsebene hinzu.Jedes Mal, wenn Sie sich in Ihr Konto einloggen oder eine Transaktion durchführen, erhalten Sie ein einzigartiges Einmalpasswort (OTP), Passwort oder einen magischen Link auf Ihre registrierte Mobiltelefonnummer oder E-Mail-Adresse.Wenn Ihre Bank, Ihr Kreditkartenunternehmen oder ein anderer Dienstanbieter Ihnen die Aktivierung von 2FA erlaubt, aktivieren Sie es bitte jetzt!

Sie können 2FA auch auf Ihrem Telefon aktivieren, indem Sie eine kostenlose Drittanbieteranwendung installieren, zum Beispiel:

Nach der Installation erhalten Sie die Möglichkeit, 2FA für alle anderen 2FA-fähigen Anwendungen zu aktivieren, die auf Ihrem Mobilgerät gespeichert sind.Stellen Sie sicher, dass Sie es für E-Commerce-Sites, Cloud-Speicherplattformen und Finanzplattformen aktivieren.

7. Melden Sie sich nicht über bestehende Plattformen von Drittanbietern an

Als Nächstes verhindern wir Hacking: Verknüpfen Sie keine Konten.Wenn Sie sich bei einer neuen Plattform anmelden möchten, wird möglicherweise eine Option zum Anmelden mit einem bestehenden Konto wie Facebook, Gmail, LinkedIn usw. angezeigt.Verwenden Sie diese Optionen nicht.Verwenden Sie stattdessen bitte Ihre E-Mail-Adresse oder Telefonnummer oder füllen Sie das Anmeldeformular manuell aus (seien Sie hier nicht faul).

Warum?Wenn Sie sich mit einem dieser bestehenden Konten anmelden/einloggen, können neue Anwendungen/Websites auf einige der Informationen über Sie zugreifen, die auf solchen Plattformen gespeichert sind.Wenn der neue App-/Plattformbesitzer oder Mitarbeiter böswillige Absichten hat, kann diese Art der Datenfreigabe gefährlich sein.Sie können solche Daten stehlen, um Sie zu hacken, oder sie auf dem dunklen Markt an andere Hacker verkaufen.Selbst bekannte Plattformen missbrauchen Nutzerdaten, um gezielte Werbung zu erstellen.

Z.B,Zoom-Gesichter im ZusammenhangEs teilt (oder verkauft) Benutzerdaten an FacebookVorwürfe.Zoom räumte ein, dass ein solches Datenleck aufgetreten ist, weil es Benutzern die Möglichkeit gab, sich über das Facebook Software Development Kit (SDK) bei Zoom anzumelden.

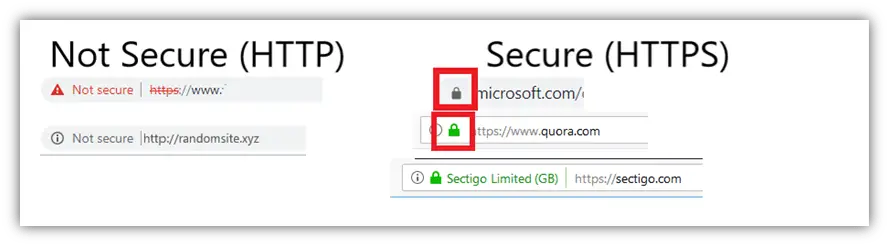

8. Geben Sie keine Informationen über HTTP-Sites weiter

Überprüfen Sie beim Öffnen der Website die Adressleiste.Wenn du siehst "Nicht sicher"Oder ein rundes oder dreieckiges Ausrufezeichen bedeutet, dass die Site auf HTTP läuft, einem unsicheren Protokoll.Dies bedeutet, dass alle sensiblen Daten, die zwischen Ihrem Browser und dem Server der Website übertragen werden, nicht verschlüsselt werden, was es Hackern leicht macht, Ihre persönlichen und finanziellen Informationen zu stehlen.

Daher ist es eine gute Faustregel, Informationen nur mit Websites mit einem Vorhängeschloss-Symbol vor dem Domainnamen in der Adressleiste zu teilen.Dies zeigt an, dass der Website-Betreiber ein SSL/TLS-Zertifikat installiert hat und alle Daten, die zwischen Ihrem Browser und dem Website-Server übertragen werden, verschlüsselt bleiben.

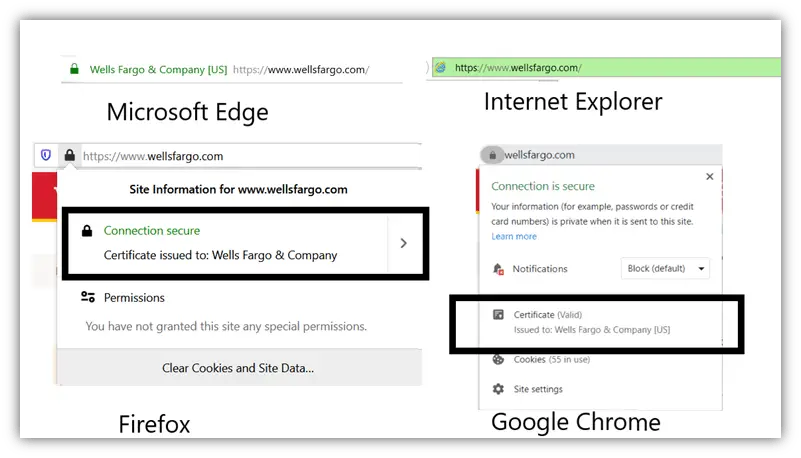

Nur weil die Site mit einem Vorhängeschloss versehen ist, bedeutet dies jedoch nicht, dass sie sicher ist.Cyberkriminelle können auf ihren gefälschten Websites auch kostenlose SSL/TLS-Zertifikate verwenden.Dann verwenden Sie eine sichere Verbindung, wissen aber immer noch nicht, mit wem das andere Ende verbunden ist.

Die Lösung besteht darin, auf das Vorhängeschloss-Zeichen zu klicken und das Feld "Ausgestellt an" zu überprüfen.Wenn auf der Website ein Extended Verification (EV)-SSL-Zertifikat installiert ist, können Sie den rechtsgültigen Namen vor der Nachricht "Ausgestellt an" sehen.In einigen Browsern sehen Sie einen grünen Firmennamen oder einen Firmennamen mit einer grünen Adressleiste.Die meisten seriösen und legitimen Unternehmen verwenden EV-SSL-Zertifikate, die einen strengen Identitätsüberprüfungsprozess erfordern.

9. Identifizieren Sie Anzeichen für gefälschte oder mit Malware infizierte Websites

Okay, Sie haben sich bei einer Website angemeldet und sind sich nicht sicher, ob Sie ihr vertrauen.Bei der Bewertung einer Website sollten Sie nach etwas Bestimmtem suchen, um zu verhindern, dass Sie als Website-Besucher gehackt werden.

Im Folgenden sind einige Anzeichen dafür aufgeführt, dass die Website gefälscht, riskant, Spam, bösartig oder „falsch“ ist:

- Zu viele Weiterleitungen auf unbekannte, nicht verwandte oder Werbeseiten.

- Einige Inhalte werden automatisch auf Ihr Gerät heruntergeladen (ohne Ihre Erlaubnis).

- Der Inhalt hat viele verschiedene "Download"- oder "Play"-Buttons.

- Auch ohne sie zu öffnen, werden Sie im Hintergrund mehrere Bildschirme oder Popup-Fenster bemerken.

- Die Website behauptet, dass jedes Produkt unrealistische Ergebnisse hat oder "wirklich gute" Angebote und Rabatte bietet.

- Es gibt viele Rechtschreib- und Grammatikfehler auf dieser Website.

- Die Website versucht, ein Gefühl der Dringlichkeit zu erzeugen und fordert Sie auf, sofort zu handeln.

- Die Website gibt bekannt, dass Sie einen Jackpot in einem Casino, eine Verlosung oder ein Spiel gewonnen haben, an dem Sie nicht teilgenommen haben.(Manchmal werden Sie gebeten, an einigen einfachen Spielen teilzunehmen, Glücksräder zu drehen, einfache Fragen zu beantworten usw. Aber denken Sie daran, dass Ihnen niemand einen Cent umsonst geben kann, geschweige denn einen großen Preis.)

Vorsicht vor Cybersquatting-Sites

Manche Leute kaufen Domain-Namen, die beliebten Domain-Namen ähnlich sehen, aber die Schreibweise oder Top-Level-Domain-Namen werden nur geringfügig geändert.Je nach den konkreten Umständen nennt man dies „Squatting“ oder „Squatting“.

Zum Beispiel:

- amzon.com (nicht amazon.com),

- goggle.com (nicht google.com),

- Dictionary.com (nicht Dictionary.com),

- facebook.com (nicht facebook.com),

- Linkdin.com (nicht Linkedin.com) und

- Insiderbusiness.com (nicht businessinsider.com)

Seien Sie daher vorsichtig, wenn Sie Domänennamen in die Adressleiste eingeben.Wenn Sie persönliche oder finanzielle Informationen teilen, überprüfen Sie bitte erneut die Adressleiste, um sicherzustellen, dass Sie sich auf der richtigen Website befinden.

10. Lernen Sie, gefälschte und legitime Software und Anwendungen zu erkennen

Wenn Sie die Software auf dem Gerät installieren, erlauben Sie diesem, Änderungen am Gerät vorzunehmen und auf Daten zuzugreifen.Dies ist ein gefährlicher Schritt, denn wenn der Entwickler bösartig ist oder die Software bösartige Software enthält, sind Sie zum Scheitern verurteilt!

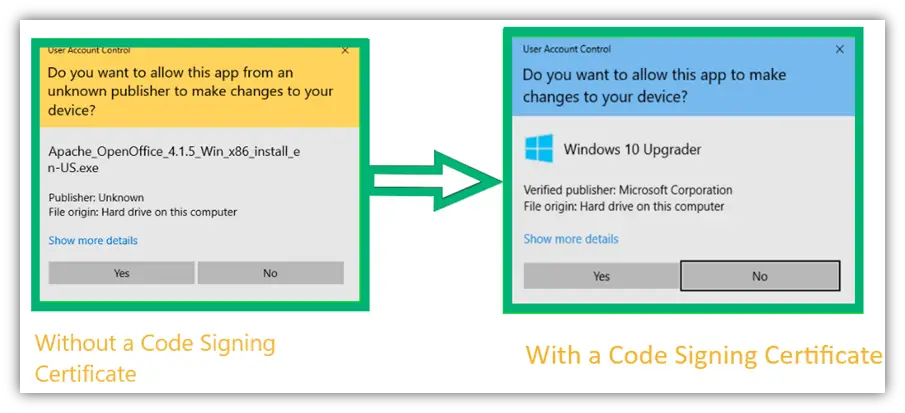

Bitte beim Herunterladen der SoftwareIm SicherheitsfensterAbmeldenDer Name des Wanderers.

Wenn Sie den Namen des Herausgebers sehen, lautetUnbekannt, Bitte seien Sie vorsichtig!Dies weist darauf hin, dass die Integrität der Software nicht durch das Codesignaturzertifikat geschützt ist.Es wird Ihnen auch mitgeteilt, dass die Identität des Entwicklers nicht von einer Drittanbieter-Zertifizierungsstelle (CA) überprüft wurde.Legitime Entwickler und Herausgeber verwenden Code-Signing-Zertifikate.Wenn Sie noch nie von dem Namen des Herausgebers gehört haben, machen Sie eine schnelle Internetrecherche und lesen Sie die Rezensionen.

11. Identifizieren Sie Phishing-E-Mails

FireEyeLaut Bericht ist eine von 101 E-Mails bösartig!Angreifer verbreiten Malware über E-Mail-Anhänge oder leiten Sie auf bestimmte infizierte Websites weiter.Einige Cyberkriminelle versuchen, Sie psychologisch zu manipulieren, um persönliche Informationen weiterzugeben.

Glücklicherweise können Sie auf die folgenden Punkte achten, die Ihnen helfen können, nicht Opfer eines Phishing-Schemas zu werden:

1. Überprüfen Sie die E-Mail-Adresse des Absenders.Wenn es anormal ist oder die Zeit zu lang ist, gehen Sie bitte mit Vorsicht vor!Wenn jemand behauptet, ein Mitarbeiter einer bekannten Organisation zu sein, sollte der Firmen-Domain-Name seiner E-Mail-Adresse nach dem "@" stehen.Beispiel: "@ apple.com, @ amazon.com, @wellsfargo.com usw.".Ihre E-Mails werden nicht von allgemeinen E-Mail-Clients wie Gmail, Hotmail, Yahoo, AOL usw.

2. Ignorieren Sie nicht Rechtschreib-, Zeichensetzungs- und Grammatikfehler.Gute Unternehmen haben strenge redaktionelle Standards.Es ist nicht üblich, dass sie offizielle E-Mails mit vielen Fehlern senden.Wenn Sie diese Art von Fehler sehen, bleiben Sie daher bitte wachsam, da es sich wahrscheinlich um einen Betrug handelt.

3. Versucht die E-Mail eine starke emotionale Reaktion bei Ihnen hervorzurufen?Beispielsweise möchte ein Angreifer möglicherweise Panik in Ihnen auslösen, indem er falsche Transaktionsbenachrichtigungen sendet, und hofft, dass Sie den Anhang zur Untersuchung öffnen.Oder sie bieten Ihnen einen erheblichen Rabatt auf Produkte/Dienstleistungen und hoffen, dass Sie auf den Link in der E-Mail klicken, um von dieser Transaktion zu profitieren.

Sehen Sie sich diesen Artikel an: Fünf reale Beispiele für Phishing-E-Mail-Betrug

Die Identifizierung von Phishing-E-Mails ist der erste und wesentliche Schritt, um das Eindringen von Hackern zu verhindern.Wenn Sie eine solche E-Mail erhalten, löschen Sie sie einfach.Laden Sie nichts davon herunter und klicken Sie auf keine Links-noch nieTeilen Sie Ihre persönlichen Daten in der Antwort-E-Mail mit!Wenn Sie der Meinung sind, dass die Nachricht legitim ist, besuchen Sie bitte die Website des ursprünglichen Unternehmens, um die angegebene Transaktion, das Angebot, den Verlauf, die Spendenaktivität, die Nachrichten, die Ansprüche usw. zu überprüfen.

Wenn der Absender behauptet, jemand zu sein, den Sie kennen, wenden Sie sich bitte an ihn, um die Nachricht zu überprüfen, bevor Sie die in der E-Mail vorgeschlagenen Maßnahmen ergreifen.

12. Seien Sie wachsam, wenn Sie Inhalte aus dem Internet herunterladen

Die übliche Praxis besteht darin, Viren und andere Arten von Schadsoftware auf folgende Weise zu verbreiten:

- Email Anhang

- Werbung (sogenannte Malvertising)

- Gefälschte Software, Programme und Anwendungen

- Mediendateien wie Lieder, Bilder, Videos und Diashows

- Social-Media-Anhänge

- SMS / WhatsApp-Nachrichten

Wie bereits erwähnt, ist dies auch ein rotes Flag, wenn zu viele "Download"-Buttons auf betrügerische Weise platziert werden.

E-Mails, Werbung oder Pop-up-Fenster, die Malware enthalten, versuchen, Ihre Aufmerksamkeit durch die folgenden Methoden zu erregen:

- Zeigen Sie ein Gefühl der Dringlichkeit.

- Produzieren Sie ein Überraschungselement oder eine Neugier.

- Wecken Sie Gefühle von Neugier, Angst oder Panik.

Beispiele für diese Arten von Nachrichten sind:

- "Aufgrund eines Verstoßes gegen die Regeln wurde Ihr Konto gesperrt.Anbei ein Dokument mit weiteren Informationen zu Verstößen. "

- "Ihr PC ist mit einem Virus infiziert.Klicken Sie hier, um einen kostenlosen Scan zu erhalten. "

- "Ihre Bestellung wurde von xyz.com (einer bekannten E-Commerce-Website) gesendet.Hängen Sie Ihren Transaktionsbeleg an. " (Wenn Sie keine Bestellung aufgegeben haben, sind Sie vielleicht neugierig und möchten den Anhang herunterladen, um die Transaktionsdetails anzuzeigen. Bitte tun Sie dies nicht)

- "Heute wurden 5,000 US-Dollar von Ihrem Bankkonto abgebucht.Wenn Sie die Transaktion nicht abgeschlossen haben, klicken Sie bitte auf diesen Link oder laden Sie den Transaktionsbeleg herunter."(Wenn Sie die Transaktion nicht durchgeführt haben, stellen Sie bitte sicher, dass die E-Mail legal ist, indem Sie die in diesem Artikel beschriebenen Tipps befolgen, bevor Sie den Anhang herunterladen: So finden Sie eine gefälschte E-Mail)

Wenn Sie eine gefälschte E-Mail oder Website finden, laden Sie bitte nichts davon herunter.Selbst wenn Sie dem E-Mail-Absender oder der Website vertrauen, verwenden Sie jedoch immer ein leistungsstarkes Antivirenprogramm, um den Download vor dem Download zu scannen.Schließlich können die E-Mail-Konten oder Websites legitimer Organisationen oder Einzelpersonen kompromittiert werden.

13. Vorsicht vor Phishing-Textnachrichten

Der Hacker sendet SMS-Phishing-(Phishing-)Nachrichten an den Betrüger.Diese gefälschten SMS-Textnachrichten bieten Ihnen möglicherweise kostenlose Produkte oder Rabatte für Ihre Lieblingsmarken.Sie können Panik auslösen, indem sie Nachrichten über falsche Finanztransaktionen senden.Der Angreifer gibt sich auch als Ihre Freunde/Verwandten aus und fordert Sie auf, ihnen sofort Geld zu senden.

Solche gefälschten SMS-Nachrichten enthalten normalerweise Links, die Benutzer auf infizierte Sites oder Phishing-Sites umleiten.Nachdem Sie auf bestimmte Links geklickt haben, kann Malware automatisch auf Ihr mobiles Gerät heruntergeladen werden.Andernfalls könnte der Angreifer versuchen, Sie zu manipulieren, um Ihre persönlichen oder finanziellen Informationen in der Antwortnachricht anzugeben.Kurz gesagt, sie verwenden bei SMS-Textnachrichten dieselbe Strategie wie bei Phishing-E-Mails.

etwasWerkzeugeErmöglicht einem Angreifer, Ihnen eine als jemand anderes getarnte Nachricht zu senden.Wenn Sie eine solche Nachricht erhalten, klicken Sie bitte nicht auf den in der SMS angegebenen Link.Besuchen Sie stattdessen die ursprüngliche Website, um die Rechtmäßigkeit der Transaktion, Rabatte, Angebote, Transaktionen usw.Rufen Sie auch Ihre Freunde/Verwandten direkt an, um zu bestätigen, ob sie die Nachricht gesendet haben.Bei Verdacht auf Phishing oder gefälschte SMS sperren Sie bitte den Absender so schnell wie möglich.

14. Mache keinen Jailbreak des Geräts

Normalerweise jailbreaken Benutzer ihre Telefone oder andere Geräte, um auf verbotene Anwendungen zuzugreifen, den Dienstanbieter zu wechseln oder das Layout und die Einstellungen des Telefons zu ändern.

Wenn Sie jedoch Hacking vermeiden möchten, ist Jailbreaking (Rooting für Android) keine gute Idee!Wenn Sie ein Telefon jailbreaken, deaktivieren Sie unwissentlich die Standardsicherheitsfunktionen einiger Telefonhersteller.Wenn Sie Jailbreak-Tools oder -Software verwenden, erteilen Sie außerdem Anwendungsentwicklern, deren Absichten unbekannt sind, Berechtigungen auf Administratorebene.Sie können nicht nur auf alle Ihre Daten zugreifen, sondern auch unbefugte Änderungen an den Geräteeinstellungen vornehmen.

Kurz gesagt, wenn Sie Ihr Telefon jailbreaken, wird die Sicherheit Ihres Geräts ernsthaft geschwächt.Um Hacker fernzuhalten, sollten Sie Ihr Gerät daher nicht jailbreaken.

15. Weitere Tipps, um Hackerangriffe zu verhindern

Nun, wir werden den letzten Trick vorstellen, wie Sie das Eindringen von Hackern verhindern können.Dies sind einige einfache, aber wichtige Techniken, um das Eindringen von Hackern zu verhindern.

- Halten Sie Geräte, Software, Betriebssysteme und Anwendungen auf dem neuesten Stand.

- Geben Sie niemals Ihre Anmeldedaten, Ihr Einmalpasswort (OTP) oder andere kontobezogene Informationen an Dritte weiter.

- Verwenden Sie kein öffentliches WLAN.Verwenden Sie gegebenenfalls ein VPN, um zu verhindern, dass jemand die Identität und Datenübertragung Ihres Geräts erkennt oder abfängt.

- 使用haveibeenpwned.comUm festzustellen, ob Ihr Passwort bei einer Datenschutzverletzung kompromittiert wurde.

- Speichern Sie das Backup auf einer Cloud-Plattform eines Drittanbieters, um es sicherer zu machen.

- Führen Sie regelmäßig Überprüfungen der Antivirensoftware durch.Wenn Sie plötzlich Popup-Fenster mit Anzeigen oder Popup-Fenster mit Sicherheitswarnungen sehen, ist Ihr Gerät möglicherweise mit Adware oder potenziell unerwünschten Programmen (PUP) infiziert.Scannen Sie Ihr Gerät sofort mit einem leistungsstarken Anti-Malware-Programm.

Abschließende Worte zur Verhinderung von Hacking

Wir alle nutzen das Internet gerne, sind uns aber seiner Gefahren nicht bewusst.Wir haben diesen Artikel für Einzelpersonen geschrieben, um ihnen zu helfen, Online-Bedrohungen zu erkennen und Hackerangriffe zu vermeiden.Wenn Sie ein Unternehmen sind und Ihre Website und Kunden vor Hackern schützen möchten.