Laut Valimail ist die tägliche Lieferung30 Milliarden gefälschte E-Mails!Wenn Sie solch erschreckende Statistiken lesen, werden Sie wissen wollen, welche Art von Cyberangriffen normalerweise per E-Mail durchgeführt werden und wie man gefälschte E-Mails erkennt.Daten aus derselben Proofpoint-Umfrage zeigen auch, dass 51% der amerikanischen Arbeiter Ihnen nicht sagen können, was Phishing ist!

Aber welche Art von Cyberangriffen werden konkret am häufigsten per E-Mail durchgeführt?

Beweispunktdaten zeigen, dass es 65% Von den Organisationen geben zu, dass sie 2019 einen oder mehrere erfolgreiche Phishing-Angriffe erlebt haben!Außerdem nach FireEyeBerichtet, dass 101 von 1 E-Mails Malware enthält!Jetzt ist es an der Zeit, die Arten von Angriffen mit E-Mail zu kennen.

Heute sind Cyberkriminelle sehr schlau.Sie senden Ihnen normalerweise keine betrügerischen E-Mails vom Typ "Prinz von Nigeria" oder "1000 Millionen Dollar Lotterie" mehr (obwohl einige weiterhin gesendet werden).Stattdessen werden sie versuchen, gut recherchierte und kreative E-Mails zu senden, und Sie können den Klick möglicherweise nicht ablehnen.Aus diesem Grund ist es an der Zeit, Sie über die sieben häufigsten Betrugsarten von Angreifern per E-Mail zu informieren.Wir werden auch die Auswirkungen oder Schäden besprechen, die durch diese E-Mails verursacht werden und wie sie verwendet werden können, um Opfer zu täuschen und zu betrügen.

Welche Art von Cyberangriffen werden üblicherweise per E-Mail durchgeführt?

Phishing

Es besteht kein Zweifel, dass Phishing eine der häufigsten Arten von Cyberangriffen ist, die von Angreifern per E-Mail ausgeführt werden.Phishing bedeutet die Verwendung verschiedener Strategien, um Benutzer zu Handlungen zu verleiten, die sie nicht ausführen sollten (und normalerweise nicht tun werden).Diese Aktionen machen sie zu Opfern verschiedener Arten von Cyberangriffen.Obwohl Phishing über andere Kanäle (Telefonanrufe, Textnachrichten usw.) erfolgen kann, ist E-Mail die häufigste Plattform für Phishing-Betrug.

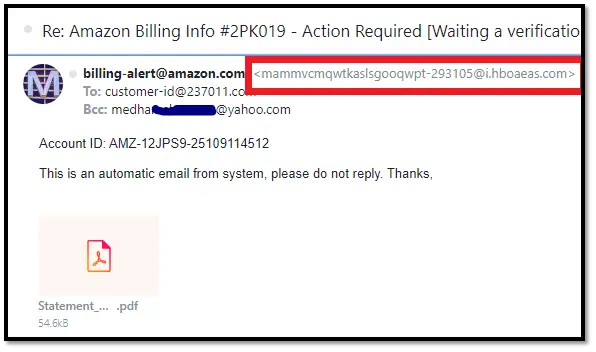

E-Mail-Spoofing ist eine der erfolgreichsten E-Mail-Phishing-Techniken.Hier geben sich Bedrohungsakteure (Bösewichte) als andere (wie Lieferanten, Kollegen, Vorgesetzte oder vertrauenswürdige Organisationen) aus, um sich als andere auszugeben, um das Vertrauen der E-Mail-Empfänger zu gewinnen und sie zu täuschen:

- Teilen Sie ihre persönlichen Daten mit,

- Geld überweisen oder andere betrügerische Währungstransaktionen durchführen,

- Besuchen Sie eine beschädigte Website oder

- Laden Sie Anhänge herunter, die Schadsoftware enthalten.

Natürlich ist nicht jeder E-Mail-Betrug Phishing.E-Mail-Phishing ist jedoch ein allgemeiner Begriff, der viele der E-Mail-basierten Betrügereien beschreibt, die wir in diesem Artikel behandeln.

Phishing-E-Mails enthalten oft bösartige Anhänge und Phishing-Links

Betrüger fügen ihren E-Mails häufig Phishing- oder bösartige Links (oder infizierte Anhänge) hinzu und erstellen Nachrichtentexte so, dass Sie zum Klicken animiert werden.Normalerweise versuchen sie, eine emotionale Reaktion von Ihnen zu erhalten, wie Panik, Aufregung, Wut, Frustration, Unterhaltung oder Neugier, um Sie zum Klicken auf den Link zu verleiten.Aber was schaden diese Links?

- [R Die Website der Edirect-Empfänger-Malware. Diese Websites sind voller Viren, Trojaner, Computerwürmer, Adware, Spyware usw.Üblicherweise ist Malware in Werbung (sogenannte bösartige Werbung), Liedern, Videos, Bildern, Diashows, PDFs, Zwischeninhalten oder ähnlichen Objekten versteckt.Einige fortgeschrittene Malware wird auf Ihr Gerät heruntergeladen, sobald Sie die Website erreichen, auch wenn Sie nichts angeklickt haben.Daher wird das Schadprogramm auf Ihr Gerät heruntergeladen, sobald Sie auf den Link klicken.

- großEAD du gehst angeln 网站网站klein. Phishing-Sites sehen normalerweise wie bekannte legitime Sites aus.Hier müssen die Benutzer ihre vertraulichen Informationen über ein Formular eingeben, sich mit ihren Zugangsdaten anmelden und sogar Finanztransaktionen durchführen.Es ist unnötig zu erwähnen, dass solche Informationen niemals ein legitimes Unternehmen erreichen.Senden Sie es stattdessen direkt an Hacker mit bösartigen Plänen.

Walfang-Angriff

Bei dieser Art von E-Mail-Betrug zielen die Angreifer auf bekannte Mitarbeiter wie CEOs, CTOs, CFOs, COOs und Führungskräfte.Dies ist ein hochgradig angepasster Angriff, bei dem Betrüger geduldig verschiedene Online- und offizielle Quellen sowie Social Engineering nutzen, um Zielinformationen zu sammeln.Sie können sogar gefälschte Websites, Dokumente oder Social-Media-Profile erstellen, um das Opfer legitim klingen zu lassen.

Nach sorgfältiger Planung schickte der Angreifer eine E-Mail an das Ziel, das eine legitime Informationsquelle darstellte, und forderte es auf, Maßnahmen zu ergreifen, die nicht ergriffen werden sollten.

示例: Der Angreifer verschickte E-Mails mit Bankmanagern, mit denen das Unternehmen seit vielen Jahren zu tun hatte.In der E-Mail hieß es, dass die Zielbank das Passwort sofort ändern sollte, indem sie auf den angegebenen Link klickt, da die Bank ungewöhnliche Aktivitäten auf ihrem Konto bemerkt hat.Der Empfänger geriet in Panik und klickte auf einen Link, der ihn auf eine Phishing-Site umleitete, die der ursprünglichen Bank-Site völlig ähnlich war.Hier wird das Opfer aufgefordert, seine Benutzerkennung, das alte Passwort und das neue Passwort einzugeben.Sobald dies der Fall war, verfügte der Angreifer über die offiziellen Bankkontodaten des Unternehmens!

Angriff auf geschäftliche E-Mails (BEC) und Angriff auf E-Mail-Konten (EAC)

Wenn Sie Unternehmer sind und wissen möchten, welche Art von Cyberangriffen üblicherweise per E-Mail durchgeführt werden, müssen Sie auf BEC achten.Ähnlich wie Walfangangriffe beziehen sich auch BEC-Betrügereien auf Führungskräfte, jedoch auf andere Weise.Dabei zielt der Angreifer nicht auf einen oder mehrere Führungskräfte, sondern auf Mitarbeiter der mittleren und unteren Ebene.Sie können auch E-Mails an Mitarbeiter senden, die vorgeben, jemand in einer Drittorganisation zu sein (normalerweise mit diesem Unternehmen zu tun).

Bei BEC-Betrug handelt es sich normalerweise um Cyberkriminelle, die vorgeben, E-Mails von den Konten legitimer Benutzer zu senden.Gelingt es ihnen jedoch, Zugang zu den echten Konten dieser Benutzer zu erhalten, gelangen sie in den sogenannten E-Mail-Account-Leakage (EAC)-Bereich.

Sehen Sie sich einige Beispiel-BEC-Szenarien an:

- Der Betrüger sendet eine E-Mail an die Personalabteilung, gibt vor, jemand im Unternehmen zu sein, und fordert, dass die Bankkontonummer im Datensatz für zukünftige Gehaltsüberweisungen geändert wird.Das neue Bankkonto gehört selbstverständlich dem Angreifer selbst.

- Der Angreifer sendet eine E-Mail, die vorgibt, dass Sie der Chef/Vorgesetzte oder der Vorgesetzte sind, und bittet darum, einige wichtige Dokumente oder Informationen in der Antwort zu senden.

- E-Mails, die legitim aussehen, scheinen von Ihrer IT-Abteilung zu kommen.Es weist den Empfänger an, die an die E-Mail angehängte Software zu installieren oder zu aktualisieren.Tatsächlich stammte die E-Mail jedoch von einem Betrüger, und die Software könnte ein Trojanisches Pferd oder eine andere Art von Malware sein.

- Ihr Vorgesetzter bittet Sie, Zahlungen an reguläre Lieferanten oder Filialen zu leisten und Ihre Bankkontonummer in der E-Mail anzugeben.Sie glauben, dass die E-Mail legitim ist, folgen den Anweisungen und überweisen das Geld versehentlich auf das Bankkonto des Angreifers.

Dies sind nur einige Beispiele.Aber BEC kann sehr gefährlich sein.Laut FBI 2020 Bericht über InternetkriminalitätDurch die Kombination von BEC- und EAC-Betrug verlor das Unternehmen mehr als 18 Milliarden US-Dollar.

Pay-per-Click-Werbebetrug (Klickbetrug)

Genau wie bei der vorherigen Strategie sendet der Angreifer eine verlockende E-Mail, die Sie auf die Website weiterleitet.Auf dieser Website gibt es jedoch keine schädliche Malware oder gefälschte Anmeldeseite.Vielmehr handelt es sich um eine gutartige Website mit vielen Anzeigen darauf.Die Art und Weise, wie Website-Besitzer Geld verdienen, besteht darin, so viele Benutzer wie möglich auf ihre Website zu locken.Auf diese Weise können sie mehr Seitenaufrufe und PPC-Provisionen verlangen, um höhere Zahlen zu erhalten.

aber,etwas KlickbetrugEs ist bösartiger Natur.Ihr Ziel ist es, das digitale Werbebudget des Unternehmens durch möglichst viele falsche Klicks auf die Anzeigen auszuschöpfen.Obwohl Cyberkriminelle zu diesem Zweck häufig Bots verwenden, verwenden sie manchmal Phishing-E-Mails, um echte Benutzer anzulocken.

Der Absender lockt Benutzer durch das Versenden von E-Mails mit gefälschten Transaktionslinks, gefälschten "aktuellen Nachrichten" oder anderen Links, die Benutzer zum Klicken auffordern.Wenn der Empfänger jedoch auf der Website ankommt, befindet sich auf der Website nichts, was durch die E-Mail versprochen wird.Daher sind Benutzer nichts anderes als Schachfiguren für Betrüger, sodass Betrüger mehr Geld mit ihnen verdienen können, indem sie sie dazu bringen, Werbung anzuzeigen.

Angriffe basierend auf Malware-Anhängen

Bei dieser Art von Angriff integrieren Cyberkriminelle Malware in die E-Mail selbst durch eingebettete Bilder oder andere Anhänge.Der Angreifer verwendet eine dringende oder überzeugende Sprache, um Sie dazu zu bringen, den Anhang zu öffnen oder herunterzuladen.Sie können Ihnen Anhänge oder Links senden, die so aussehen

- Transaktionsbeleg

- Bankverbindung,

- Die Warnung warnt, dass die Datei bestimmte Dienste ausgesetzt hat,

- Interviewdetails oder Zulassungsbescheid oder

- Kostenlose Artikel von Interesse, wie Software oder Bücher.

Sobald Sie solche Links öffnen oder Anhänge verwenden, wird natürlich Malware auf Ihrem Gerät installiert.Nachdem Malware in Ihr Gerät eingedrungen ist, kann sie:

- Pass auf dich auf

- Stehlen Sie Ihre wichtigen Daten,

- Überwachen und protokollieren Sie Ihr Verhalten,

- Sperren von Daten oder Geräten, um Geld zu erpressen (bekannt als Ransomware-Angriff),

- Verwenden Sie Ihr Gerät als Roboter, um Cyberangriffe (sogenannte Botnet-Angriffe) durchzuführen.

- Anstößige Werbung schalten,

- Verwenden Sie Ihren E-Mail-Client und Ihr Social-Media-Profil, um Phishing-E-Mails oder -Nachrichten zu senden

Fake-Sales/Werbebetrug

Einige Online-Unternehmen verwenden diese unethische E-Mail-Marketingstrategie.Sie senden E-Mails an neue oder bestehende Kunden und bieten einige aufregende Angebote, Pläne und Rabatte an, die "too good to do" sind.Wenn Sie jedoch die Website besuchen und daran teilnehmen, erhalten Sie einen niedrigeren Rabatt als den in der E-Mail versprochenen Preis und erhalten einen niedrigeren Rabatt.

Ë xample : Unternehmen X sendet Ihnen eine E-Mail mit dem Text "70 % Rabatt auf alle Kleidungsstücke, wenn Sie den Gutscheincode 70 % Rabatt verwenden".Sie klicken auf die E-Mail, durchsuchen die Produkte und legen dann Ihre Lieblingskleidung in den Warenkorb.Aber es funktioniert nicht, wenn Sie auschecken, wenn Sie den Gutschein beantragen.Sie erhalten eine Fehlermeldung, die besagt, dass der Gutschein abgelaufen ist, und Sie erhalten einen "gültigen" Ersatzcoupon mit einem Rabatt von 30%.

Im obigen Beispiel entscheiden sich einige Verbraucher immer noch für den Kauf, weil sie viel Zeit damit verbracht haben, Produkte zu bräunen und in die engere Wahl zu ziehen.Andere enttäuschte Benutzer werden den Warenkorb verlassen.Die Analysefunktion der Website verfolgt jedoch ihr Verhalten und verwendet diese Informationen in ihren PPC-Kampagnen, um gezielte und personalisierte Anzeigen anzuzeigen.

Zwei Hauptgründe für E-Mail-basierte Cyberangriffe

Was versuchen Cyberkriminelle bei dieser Art von E-Mail-Betrug zu tun?Die beiden Hauptmotive sind Daten, die gestohlen und verkauft oder für Straftaten im Zusammenhang mit Identitätsdiebstahl verwendet werden können, sowie Geld oder andere finanzielle Gewinne.Es gibt andere Motive, wie Spionage, Rache oder andere persönliche oder politische Absichten, aber wir achten heute nicht auf diese Motive.

Datendiebstahl

Der Datendiebstahl selbst ist keine Art von Cyber-Angriff, sondern deren Folge.Daten sind ein wichtiger Bestandteil vieler Arten von Straftaten, die Identitätsdiebstahl, Erpressung (wie Ransomware-Angriffe) und Täuschung beinhalten.Cyberkriminelle stehlen gerne Daten, um damit andere Arten von Cyberangriffen durchzuführen, sie zu handeln oder an andere Bösewichte zu verkaufen oder für andere Zwecke zu verwenden.

Die Art und Weise, wie der Angreifer Ihnen E-Mails sendet, ist, dass Sie bereit sind, Ihre vertraulichen Informationen mit ihm zu teilen!Zum Beispiel geben sie vor, der Chef zu sein, der Sie gebeten hat, Ihnen sofort einige elektronische Dateien zu senden.Trauen Sie sich nicht, sie zu schicken?Ebenso gibt sich der Angreifer selbst aus

- Freunde/Verwandte,

- Bekanntes Unternehmen

- Bank,

- Personal einstellen

- Regierungsbehörden,

- Versorgungsunternehmen

- Institut für Bildung,

- Lehrer/Professor usw.

Manchmal werden Sie aufgefordert, Ihre privaten Informationen wie Anschrift, Telefonnummer, Sozialversicherungsnummer, Geburtsdatum, Gesundheitsinformationen, Einkommen usw.Sie werden oft nach vertraulichen Informationen Ihres Unternehmens fragen, wie Kundendaten, technischem Know-how, Geschäftsgeheimnissen, geheimen Finanzdaten usw.

Z.B: Der Betrüger gibt vor, ein Personalvermittler eines großen Unternehmens zu sein und sagt, dass er Sie eingestellt hat.Im Rahmen des Plans werden Sie im Namen der Hintergrundprüfung um die Angabe persönlicher Daten gebeten und geben an, dass sie Ihre Sozialversicherungsnummer für Bonitätsprüfungen und steuerliche Zwecke benötigen.

Da es sich um gängige Prozesse im Zusammenhang mit der Rekrutierung handelt, finden Sie nichts Verdächtiges und können alle Unterlagen auf Anfrage zur Verfügung stellen.Wenn Sie jedoch feststellen, dass es sich um einen Betrug handelt, gibt es keine Cyberkriminellen mehr.Sie verschwinden, nachdem Sie Ihre Informationen erhalten haben, oder verwenden sie, um Straftaten im Zusammenhang mit Identitätsdiebstahl zu begehen oder sie an andere Angreifer im Dark Web zu verkaufen.

Finanzbetrug

Wie der Titel schon sagt, nutzte der Angreifer E-Mail, um betrügerische Finanztransaktionen durchzuführen.Manchmal ersetzen sie Ihre Zahlungskartennummer oder Bankkontodaten.Normalerweise werden sie Sie bitten, ihnen Geld zu senden.Hier sind drei solcher Beispielszenarien:

- Cyberkriminelle senden Eine E-Mail, die eine gemeinnützige Organisation darstellt. In ihren Nachrichten teilten sie Fotos der Opfer und baten Sie, Spenden bereitzustellen, um ihnen zu helfen.Aber das Foto ist gefälscht

- Lügner imitieren Personal einstellen,Sein Unternehmen 要求 Sie tragen bestimmte Vorlaufkosten. Sie können Sie bitten, Schulungsmaterialien zu kaufen, und sagen, dass dies eine Voraussetzung für den Schulungsprozess ist.Oder sie können Geld für Hintergrundüberprüfungen verlangen.

- Der Bösewicht gibt vor, ein großes Unternehmen zu sein, das mit Ihnen Geschäfte macht und Sie auf eine gefälschte Website führt. Sie können Sie auf Cybersquatting-Domains (dh Domains, die beliebten Marken/Unternehmen ähneln) wie amzon.com, facbook.com oder welsfargo.com weiterleiten, um Sie dazu zu verleiten, für Produkte oder Dienstleistungen zu bezahlen.

Fassen Sie zusammen, "welche Art von Cyberangriffen normalerweise per E-Mail durchgeführt werden"

Wir hoffen, dass dieser Artikel Ihnen helfen kann, zu verstehen, welche Arten von Cyberangriffen E-Mail als Angriffsvektor verwenden.Jetzt haben Sie eine bessere Vorstellung davon, wie Sie sich und Ihre Organisation schützen können, indem Sie solche gefälschten E-Mails identifizieren.