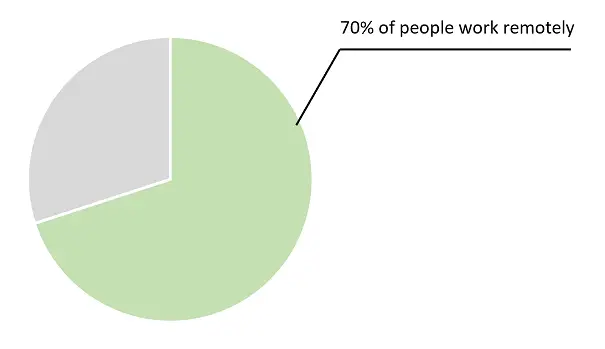

Die Richtlinien für die Arbeit von zu Hause aus haben sich in der gesamten Organisation verbreitet.heute.70 % der Menschen weltweit arbeiten mindestens einmal pro Woche aus der Ferne und 53 % arbeiten mindestens die Hälfte der Woche aus der Ferne.

Mit der kontinuierlichen Verbreitung von COVID-19 ist es jedoch immer üblicher geworden, dass Mitarbeiter zur Arbeit gehen;Dieser Trend dürfte sich fortsetzen.

Von zu Hause aus arbeitenBringen Sie Arbeitnehmern und Arbeitgebern Vorteile in Form von mehr Flexibilität, höherer Produktivität und höheren Gewinnen.

Mit diesen Vorteilen gehen jedoch gefährliche Risiken einher.Diese WFH-Richtlinien fördern die verstärkte Nutzung bösartiger Geräte (Manipulation von Hardware mit böswilliger Absicht) durch böswillige Akteure, da es mehr Einstiegspunkte und weniger Sicherheitsmaßnahmen gibt (weil WFH normalerweise mit BYOD in Verbindung gebracht wird).

Das Spoofing von Peripheriegeräten und Netzwerkimplantaten kann verschiedene Arten von Angriffen ausführen, darunter Malware-Verbreitung, Datenlecks, Man-in-the-Middle-Angriffe (MiTM), Netzwerk-Sniffing usw.Die Folgen eines Angriffs können enorm sein und beinhalten oft finanzielle, Reputations- und Rechtskosten, die jedes Unternehmen vermeiden möchte.

Die Geräte von Dieben können nicht nur schädliche Angriffe ausführen, sondern sind auch kaum zu entdecken und daher äußerst bedrohlich.Betrügerische Peripheriegeräte gelten als legitime HID- und Netzwerkimplantate.

Wenn sie auf Layer 1 (Physical Layer) ausgeführt werden, können sie völlig unentdeckt bleiben, was von bestehenden Sicherheitssoftwarelösungen nicht abgedeckt wird.Daher geben Rogue Devices keine Alarme aus.

Was sind die Risiken?

數據

Remote-Arbeit erfordert den Austausch von Informationen.Wenn Mitarbeiter an öffentlichen WLAN-Hotspots arbeiten, werden Informationen über ungesicherte Netzwerke verbreitet.

Der Remote-Desktop-Zugriff ist ein häufiges Merkmal der Remote-Arbeit, das auch riskant ist.Selbst wenn eine Person in einem sicheren privaten Netzwerk arbeitet, sind die Geräte derer, die den Desktop (der sensible Informationen enthält) mit ihr teilen, möglicherweise nicht ausreichend geschützt und die Router, mit denen diese Geräte verbunden sind, sind möglicherweise kompromittiert.

Daten sind der wichtigste Aspekt, der bei der Remote-Arbeit berücksichtigt werden sollte, da böswillige Akteure dem Unternehmen ohne physischen Zugang zu ihren Räumlichkeiten Schaden zufügen können.

Unzureichende Sicherheit

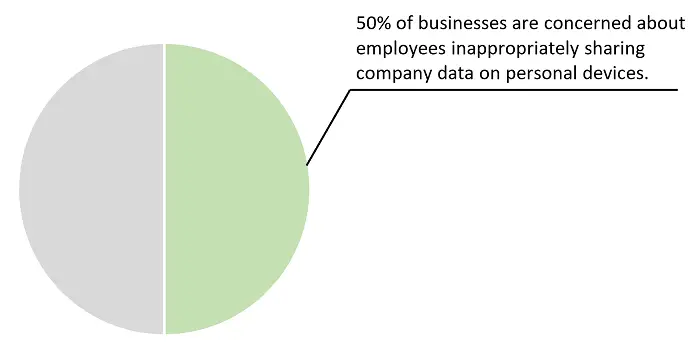

Da WFH in der Regel die Nutzung persönlicher Geräte zu Arbeitszwecken bedeutet, sind diese persönlichen Geräte aufgrund fehlender angemessener Sicherheitsmaßnahmen attraktive Ziele.50 % der Unternehmen, die BYOD zulassen, werden durch mitarbeitereigene Geräte kompromittiert.Ohne ausreichende Sicherheitsvorkehrungen ist ein nachlässiges Verhalten der Mitarbeiter schwerer zu verhindern.Infolgedessen befürchten etwa 50 % der Unternehmen weltweit, dass Mitarbeiter Unternehmensdaten über ihre persönlichen Geräte, die für Arbeitszwecke verwendet werden, unrechtmäßig weitergeben.

Mitarbeiteraktion

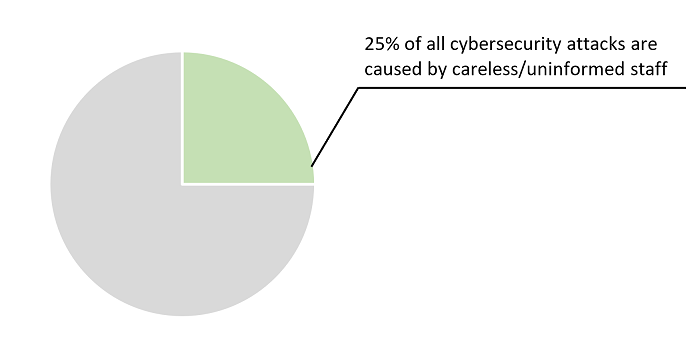

Unvorsichtige/unbewusste Mitarbeiter verursachen ein Viertel der Cybersicherheitsangriffe, und Remote-Arbeit erhöht nur die Wahrscheinlichkeit, dass dies geschieht.Mitarbeiter bemerken möglicherweise die mit ihren Geräten verbundenen Inhalte nicht.Darüber hinaus ist es bei der Remote-Arbeit üblich, eine Verbindung zu öffentlichen WLAN-Hotspots herzustellen, aber das Risiko ist hoch, da der Router möglicherweise durch ein Netzwerkimplantat kompromittiert wurde, wodurch Kriminelle aus der Ferne auf Daten im Netzwerk zugreifen und diese manipulieren und Geräte verbinden können.

Böswillige MitarbeiterOrganisationStellen Sie eine ernsthafte Bedrohung dar, Vor allem, wenn sie aus der Ferne arbeiten, weil niemand sie ausspioniert.Diese böswilligen Mitarbeiter können bösartige Geräte verwenden, um Angriffe durchzuführen.

Möglichkeiten zur Risikominderung

1) Richtlinie zur Fernarbeit

Das erste, was getan werden muss, ist die Formulierung einer Richtlinie für die Fernarbeit, in der klar definiert wird, wie Mitarbeiter aus der Ferne arbeiten.Bedeutet dies eine Anpassung der BYOD-Richtlinie oder die Verpflichtung von Mitarbeitern, nur vom Unternehmen ausgegebene Geräte zu verwenden, und festzulegen, inwieweit Mitarbeiter uneingeschränkt arbeiten können.Die Richtlinie zur Fernarbeit sollte von einer Reihe von Interessengruppen genehmigt werden, um sicherzustellen, dass sie auf der Grundlage der Interessen aller mit dem Unternehmen verbundenen Parteien effizient ist.Die folgenden Verfahren zur Risikominderung können in die Bestimmungen dieser Richtlinie aufgenommen werden.

2) Prinzip des geringsten Privilegs

Dadurch können Mitarbeiter nur auf die Daten zugreifen, die sie für ihre Arbeit benötigen, wodurch die Datenmenge reduziert wird, auf die von den Geräten der Mitarbeiter zugegriffen wird.Da Datenverlust eines der größten Risiken bei der Remote-Arbeit ist, reduziert das Prinzip der geringsten Rechte im Falle eines Angriffs die Menge der gestohlenen Daten.

3) Zero-Trust-Netzwerkzugriff

Nach dem Prinzip „Never Trust, Always Verify“ stellt ZTNA sicher, dass kein Vertrauen automatisch vergeben wird.Der Zugriff sollte auf der Grundlage des "Need-to-know", der am wenigsten privilegierten Basis gewährt und durch eine sorgfältig ausgearbeitete Richtlinie definiert werden.Daher erkennt ZTNA, dass Vertrauen eine Schwäche ist, sodass es seitliche Bewegungen verhindern kann;Die Haupttechnologie, die von böswilligen Akteuren als Zugangspunkt verwendet wird, ist normalerweise nicht ihr eigentliches Ziel.Daher macht ZTNA den Angriff komplizierter und unbequemer.

4) Virtuelles privates Netzwerk

VPN erstellt einen verschlüsselten Tunnel zwischen dem Gerät des Benutzers und dem Internet.Die Mitarbeiter können aus der Ferne auf ihre Dateien zugreifen, ohne "überwacht" zu werden, da niemand zwischen dem Benutzer und dem Server, mit dem sie verbunden sind, auf die übertragenen Daten zugreifen kann, was einen besseren Schutz der Netzwerkimplantate bietet.VPN ist für die Remote-Arbeit unerlässlich, da bei der Verbindung mit einem öffentlichen WLAN-Netzwerk nie festgestellt werden kann, wer es eingerichtet hat oder sich sonst noch damit verbindet.

5) Aus- und Weiterbildung des Personals

Eine der wichtigsten Möglichkeiten zur Reduzierung von Cyber-Risiken besteht darin, die Aus- und Weiterbildung der Mitarbeiter zu diesem Thema zu stärken.So kann Social Engineering beispielsweise nur durch verstärkte Schulung und Sensibilisierung verhindert werden.Unternehmen müssen die Risiken des Anschlusses von Peripheriegeräten an ihre Geräte betonen und sie gegenüber der Quelle der Peripheriegeräte misstrauisch machen.Peripheriegeräte sollten immer von seriösen Quellen wie Apple gekauft werden.Das Tragen von tragbaren Ladegeräten bei der Arbeit außerhalb des Hauses stellt sicher, dass Mitarbeiter zuverlässige Peripheriegeräte verwenden.Darüber hinaus sollten Mitarbeiter wissen, dass sie die von ihnen für Arbeitszwecke verwendeten Geräte nicht von anderen verwenden lassen sollen.

6) Software zur Abwehr von Rogue-Geräten

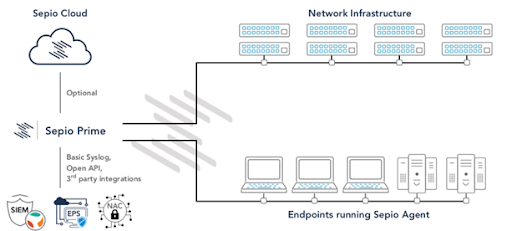

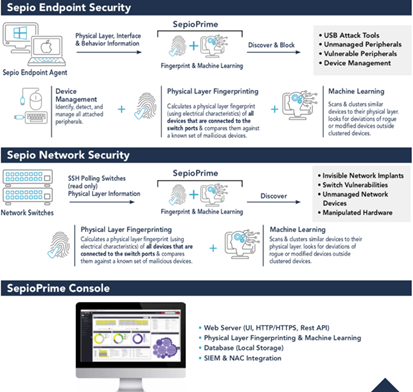

Der beste Weg, das Risiko von Rogue Device-Angriffen zu reduzieren, besteht darin, eine Rogue Device Mitigation-Software zu implementieren, die solche Angriffstools erkennen und Maßnahmen ergreifen kann, um ihren Erfolg zu verhindern.Sepio Systems bietet solche Software zum Schutz von Endpunkten und Netzwerken.

Sepio-Systemlösungen

Sepio-SystemeEin führendes Unternehmen auf dem Markt für Rogue Device Mitigation (RDM), das die Netzwerksicherheitsbranche durch das Aufdecken versteckter Hardwareangriffe stört.Als einzige Sicherheitslösung für Angriffe auf der physischen Ebene bietet Sepio Prime Sicherheitsteams einen umfassenden Echtzeit-Einblick in ihre Hardware-Assets und ihr Verhalten.

Das umfassende Policy Enforcement-Modul ermöglicht Administratoren die einfache Definition feingranularer Gerätenutzungsregeln sowie die kontinuierliche Überwachung und den Schutz ihrer Infrastruktur.Durch die Kombination aus physischer Fingerabdruckerkennungstechnologie und Geräteverhaltensanalyse kann die reine Softwarelösung von Sepio eine sofortige Erkennung und Reaktion auf Bedrohungen oder Sabotageversuche durch manipulierte oder infizierte Elemente ermöglichen.