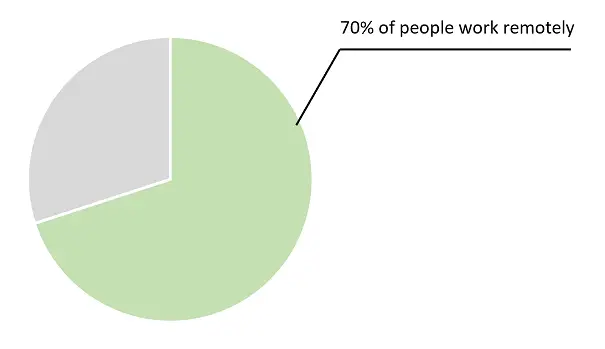

Các chính sách Làm việc Tại nhà đã phổ biến trong toàn tổ chức.Ngày nay.70% người trên toàn thế giới làm việc từ xa ít nhất một lần một tuần và 53% làm việc từ xa ít nhất một nửa thời gian mỗi tuần.

Tuy nhiên, với sự lan rộng liên tục của COVID-19, việc nhân viên ra ngoài làm việc ngày càng trở nên phổ biến hơn;Xu hướng này có thể sẽ tiếp tục.

Làm việc ở nhàMang lại lợi ích cho người lao động và người sử dụng lao động dưới hình thức linh hoạt hơn, năng suất cao hơn và lợi nhuận cao hơn.

Tuy nhiên, đi kèm với những lợi ích này là những rủi ro nguy hiểm.Các chính sách WFH này thúc đẩy việc các tác nhân xấu sử dụng thiết bị độc hại (thao túng phần cứng với mục đích xấu) gia tăng vì có nhiều điểm vào hơn và ít biện pháp bảo mật hơn (vì WFH thường được liên kết với BYOD).

Giả mạo thiết bị ngoại vi và thiết bị cấy ghép mạng có thể thực hiện nhiều hình thức tấn công khác nhau, bao gồm lan truyền phần mềm độc hại, rò rỉ dữ liệu, tấn công man-in-the-middle (MiTM), đánh hơi mạng, v.v.Hậu quả của một cuộc tấn công có thể rất lớn, thường bao gồm chi phí tài chính, danh tiếng và pháp lý, mà bất kỳ tổ chức nào cũng muốn tránh.

Ngoài việc thực hiện các cuộc tấn công có hại, các thiết bị trộm hầu như không thể bị phát hiện, vì vậy chúng cực kỳ nguy hiểm.Thiết bị ngoại vi lừa đảo được coi là HID hợp pháp và cấy ghép mạng.

Khi chúng chạy trên lớp 1 (lớp vật lý), chúng có thể hoàn toàn không bị phát hiện, điều này không nằm trong các giải pháp phần mềm bảo mật hiện có.Do đó, Rogue Devices sẽ không đưa ra bất kỳ cảnh báo nào.

Những rủi ro là gì?

數據

Làm việc từ xa yêu cầu chia sẻ thông tin.Khi nhân viên làm việc trên các điểm truy cập Wi-Fi công cộng, thông tin sẽ được phổ biến qua các mạng không an toàn.

Truy cập máy tính từ xa là một tính năng phổ biến của làm việc từ xa, điều này cũng có nhiều rủi ro.Ngay cả khi một cá nhân đang làm việc trên một mạng riêng an toàn, thiết bị của những người dùng chung máy tính để bàn (có chứa thông tin nhạy cảm) với anh ta có thể không được bảo vệ đầy đủ và các bộ định tuyến mà các thiết bị này được kết nối có thể đã bị xâm phạm.

Dữ liệu là khía cạnh quan trọng nhất cần được xem xét khi làm việc từ xa, vì nó có nghĩa là các tác nhân độc hại có thể gây ra thiệt hại cho tổ chức nếu không có quyền truy cập vật lý vào cơ sở của họ.

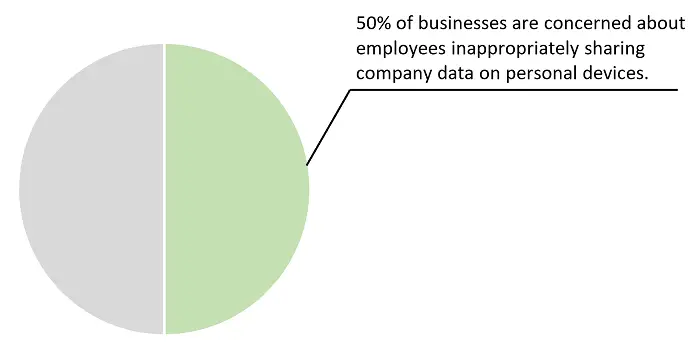

Không đủ bảo mật

Vì WFH thường có nghĩa là sử dụng thiết bị cá nhân cho mục đích công việc, nên những thiết bị cá nhân này là mục tiêu hấp dẫn do thiếu các biện pháp bảo mật đầy đủ.50% các công ty cho phép BYOD bị xâm nhập bởi các thiết bị do nhân viên sở hữu.Nếu không có đủ các tính năng an toàn, hành vi bất cẩn của nhân viên càng khó bị ngăn chặn.Do đó, khoảng 50% công ty trên toàn thế giới lo ngại rằng nhân viên chia sẻ dữ liệu công ty một cách không thích hợp thông qua các thiết bị cá nhân của họ được sử dụng cho mục đích công việc.

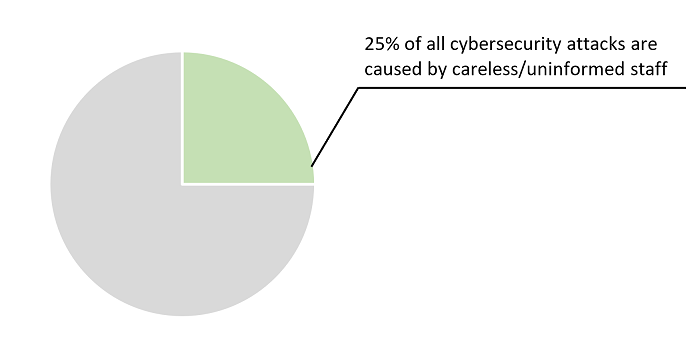

Hành động của nhân viên

Nhân viên bất cẩn / không nhận thức được gây ra một phần tư các cuộc tấn công an ninh mạng và làm việc từ xa chỉ làm tăng khả năng điều này xảy ra.Nhân viên có thể không nhận thấy nội dung được kết nối với thiết bị của họ.Ngoài ra, khi làm việc từ xa, việc kết nối với các điểm truy cập Wi-Fi công cộng là phổ biến, nhưng rủi ro cao vì bộ định tuyến có thể đã bị xâm nhập bởi thiết bị cấy mạng, cho phép tội phạm truy cập từ xa và thao tác dữ liệu trên mạng và kết nối các thiết bị.

Nhân viên độc hạicơ quanĐặt ra một mối đe dọa nghiêm trọng, Đặc biệt là khi làm việc từ xa, vì không ai do thám chúng.Những nhân viên độc hại này có thể sử dụng các thiết bị độc hại để thực hiện các cuộc tấn công.

Các cách để giảm thiểu rủi ro

1) Chính sách làm việc từ xa

Việc đầu tiên cần làm là xây dựng chính sách làm việc từ xa, xác định rõ cách thức làm việc từ xa của nhân viên;Điều này có nghĩa là điều chỉnh chính sách BYOD hoặc yêu cầu nhân viên chỉ sử dụng các thiết bị do công ty cấp và xác định mức độ mà nhân viên có thể làm việc mà không bị hạn chế.Chính sách làm việc từ xa cần được nhiều bên liên quan phê duyệt để đảm bảo rằng nó thể hiện hiệu quả dựa trên lợi ích của tất cả các bên liên quan đến công ty.Các quy trình giảm thiểu rủi ro sau đây có thể được bao gồm trong các điều khoản của chính sách này.

2) Nguyên tắc Đặc quyền Ít nhất

Điều này cho phép nhân viên chỉ truy cập vào dữ liệu họ cần để thực hiện công việc của mình, do đó giảm lượng dữ liệu được truy cập từ các thiết bị của nhân viên.Vì rò rỉ dữ liệu là một trong những rủi ro lớn nhất khi làm việc từ xa, nếu một cuộc tấn công xảy ra, nguyên tắc đặc quyền ít nhất sẽ làm giảm lượng dữ liệu bị đánh cắp.

3) Truy cập mạng không tin cậy

Dựa trên nguyên tắc "không bao giờ tin tưởng, luôn luôn xác minh", ZTNA đảm bảo rằng không có sự tin tưởng nào được tự động đưa ra.Quyền truy cập phải được cấp trên cơ sở "cần biết", đặc quyền tối thiểu và được xác định bởi một chính sách được xây dựng cẩn thận.Do đó, ZTNA nhận ra rằng sự tin tưởng là một điểm yếu, vì vậy nó có thể ngăn cản chuyển động bên;Công nghệ chính được các tác nhân độc hại sử dụng làm điểm truy cập thường không phải là mục tiêu thực sự của chúng.Do đó, ZTNA khiến cuộc tấn công trở nên phức tạp và bất tiện hơn.

4) Mạng riêng ảo

VPN tạo một đường hầm được mã hóa giữa thiết bị của người dùng và Internet.Nhân viên có thể truy cập từ xa vào tệp của họ mà không bị "giám sát" vì không ai giữa người dùng và máy chủ mà họ được kết nối có thể truy cập vào dữ liệu đang được truyền, do đó cung cấp khả năng bảo vệ cấy ghép mạng tốt hơn.VPN rất cần thiết khi làm việc từ xa, vì khi kết nối với mạng Wi-Fi công cộng, nó không bao giờ có thể xác định được ai đã thiết lập nó hoặc ai khác đang kết nối với nó.

5) Giáo dục và đào tạo nhân viên

Một trong những cách quan trọng nhất để giảm thiểu rủi ro mạng là tăng cường giáo dục và đào tạo nhân viên về chủ đề này.Ví dụ, kỹ thuật xã hội chỉ có thể được ngăn chặn bằng cách tăng cường đào tạo và nâng cao nhận thức.Các tổ chức cần nhấn mạnh những rủi ro khi kết nối thiết bị ngoại vi với thiết bị của họ và khiến họ nghi ngờ về nguồn của thiết bị ngoại vi.Các thiết bị ngoại vi luôn phải được mua từ các nguồn có uy tín, chẳng hạn như Apple.Mang theo bộ sạc di động khi làm việc bên ngoài nhà sẽ đảm bảo rằng nhân viên sử dụng thiết bị ngoại vi đáng tin cậy.Ngoài ra, nhân viên cần biết không để người khác sử dụng thiết bị mà họ sử dụng vào mục đích công việc.

6) Phần mềm giảm thiểu thiết bị giả mạo

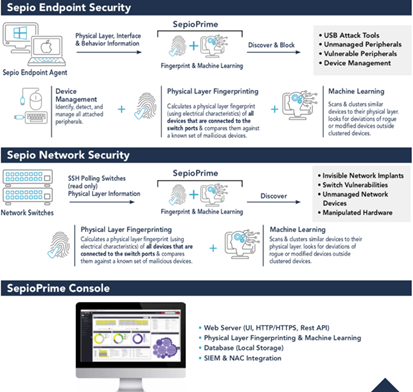

Cách tốt nhất để giảm nguy cơ bị tấn công Rogue Device là triển khai phần mềm Rogue Device Mitigation, phần mềm này có thể phát hiện các công cụ tấn công như vậy và thực hiện các biện pháp để ngăn chặn sự thành công của chúng.Sepio Systems cung cấp phần mềm như vậy để bảo vệ các thiết bị đầu cuối và mạng.

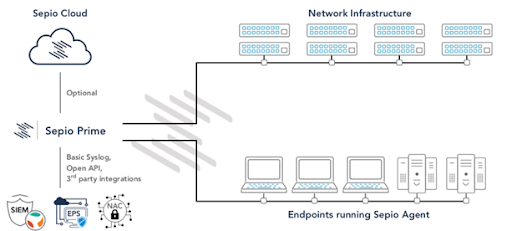

Giải pháp hệ thống Sepio

Hệ thống SepioDẫn đầu trong thị trường Rogue Device Mitigation (RDM), phá vỡ ngành công nghiệp an ninh mạng bằng cách phát hiện ra các cuộc tấn công phần cứng ẩn.Là giải pháp bảo mật duy nhất cho các cuộc tấn công lớp vật lý, Sepio Prime cung cấp cho các nhóm bảo mật khả năng hiển thị toàn diện và theo thời gian thực về các tài sản phần cứng và hành vi của họ.

Mô-đun thực thi chính sách toàn diện cho phép quản trị viên dễ dàng xác định các quy tắc sử dụng thiết bị chi tiết và liên tục theo dõi và bảo vệ cơ sở hạ tầng của họ.Sử dụng sự kết hợp của công nghệ nhận dạng dấu vân tay vật lý và phân tích hành vi của thiết bị, giải pháp chỉ dành cho phần mềm của Sepio có thể cung cấp khả năng phát hiện và phản ứng tức thì đối với bất kỳ mối đe dọa hoặc nỗ lực phá hoại nào từ các phần tử bị thao túng hoặc bị nhiễm.