Ново окружење, нови ризици

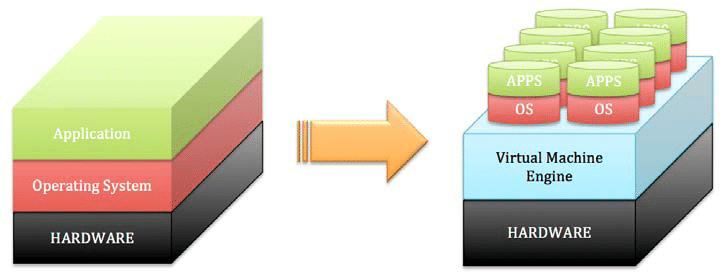

Виртуелизована окружења се разликују од традиционалних физичких окружења јер су невидљива.Иако се проблем физичког губитка података може решити враћањем хардвера, ВМ есцапе је заправо непоправљив јер не постоји физичка тачка складиштења за ВМ податке.Због специфичности виртуелизације, ризици са којима се суочавају таква окружења могу се грубо поделити у три области:

архитектонски

ВМ су потпуно виртуелни, али су и даље повезани са физичким хардвером преко прекидача.Према томе, овај други може бити мета напада – екстерних напада или напада других (злонамерних) ВМ-ова у мрежи.

хипервизорТо је кључни софтвер за реализацију виртуелизације.Због тога, сваки пробој безбедности у хипервизору може довести до великих кварова и губитка података.Власници треба да надгледају повезану инфраструктуру и софтвер за управљање како би осигурали правилан рад и пуну компатибилност хипервизора са другим уређајима.

Могућности које се оглашавају као предности виртуелизације – брзо и лако постављање нових окружења – такође могу представљати инхерентне претње виртуелизованој ИТ инфраструктури предузећа.Клонирање и копирање слика може се десити у року од неколико минута, стварајући претњу одступања конфигурације.

Идентификација и управљање ризицима

Најчешћи ризици који спадају у једну од три горе наведене категорије укључују:

- ВМ справл– Неконтролисана репликација ВМ-ова у окружењу доводи до њиховог неуправљивог стања, присуства незакрпљених и незаштићених ВМ-а и повећања безбедносних претњи.

- Претње поверљивости – Пошто је пренос података лакши у виртуелизованом окружењу, осетљиви подаци ускладиштени на ВМ-овима могу бити подложни већим претњама него на физичком хардверу.

- Лабаве контроле виртуелне мреже – Саобраћај који пролази кроз виртуелне мреже је невидљив, тако да су безбедносне рањивости мреже стварне претње које треба решити.

- Безбедност хипервизора – Овај софтвер је критичан и предузећа треба да обезбеде његову безбедност током његовог животног циклуса.Ако је хипервизор угрожен, може да обезбеди неовлашћену јединствену тачку приступа свим ВМ-овима у систему, стварајући ризик од масовног губитка или крађе података.

- Заштита виртуелних машина ван мреже – У мрежи може постојати много ванмрежних виртуелних машина које нису у оквиру тренутног система безбедносне заштите.Стога, једноставно њихово активирање може довести до инхерентних безбедносних претњи.

- Преоптерећење ресурса – Како се ствара велики број виртуелних машина, оптерећење физичких хардверских ресурса може постати превелико да би сервер могао ефикасно да ради.

процена ризика

Када схватите основне врсте ризика са којима се ВМ може сусрести, време је да извршите свеобухватну процену ризика како бисте одредили ниво ризика са којим се сваки ВМ суочава.Ризици се рангирају на основу њихове вероватноће настанка (од ниске до високе), утицаја на систем због нарушавања поверљивости, нарушавања интегритета и компромиса у погледу доступности.Ови подаци могу пружити индикацију нивоа ризика који бисте требали очекивати и контроле управљања ризиком.Последњи корак у процени ризика је одређивање нивоа преосталог ризика који је специфичан за вашу организацију.

Као што видите, заштита виртуелизованог окружења није тешка ако знате које претње треба тражити и укључити у свој план заштите.Спроводите редовне ревизије ризика и прилагодите мере безбедности у складу са тим како бисте осигурали да је ваше ИТ окружење заштићено од било ког облика напада.

![Како видети верзију Виндовс-а [веома једноставно]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)