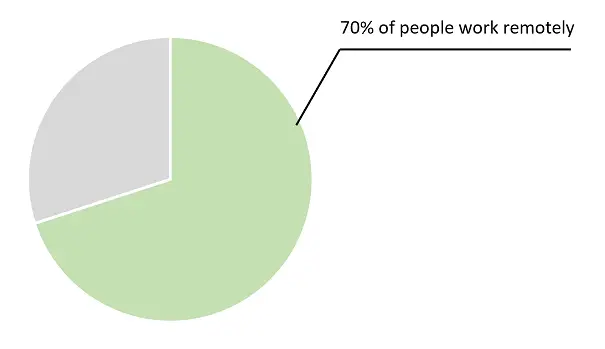

Politikat Work From Home janë përhapur në të gjithë organizatën.sot.70% e njerëzve në mbarë botën punojnë në distancë të paktën një herë në javë dhe 53% punojnë në distancë të paktën gjysmën e javës.

Megjithatë, ndërsa COVID-19 vazhdon të përhapet, po bëhet më e zakonshme që punonjësit të dalin në punë;Ky trend ka të ngjarë të vazhdojë.

Puna në shtëpiPërfitimet për punonjësit dhe punëdhënësit në formën e fleksibilitetit më të madh, produktivitetit më të lartë dhe fitimeve më të larta.

Megjithatë, me këto përfitime vijnë rreziqe të rrezikshme.Këto taktika të WFH lehtësojnë rritjen e përdorimit të pajisjeve me qëllim të keq (hardware të manipuluar me qëllim keqdashës) nga aktorë të këqij, sepse ka më shumë pika hyrjeje dhe më pak masa mbrojtëse (pasi WFH shpesh shoqërohet me BYOD).

Mashtrimi i pajisjeve periferike dhe implantet e rrjetit mundësojnë forma të ndryshme sulmesh, duke përfshirë përhapjen e malware, ekfiltrimin e të dhënave, sulmet nga njeriu në mes (MiTM), nuhatje në rrjet dhe më shumë.Pasojat e një sulmi mund të jenë të mëdha, shpesh duke përfshirë kostot financiare, reputacionin dhe ligjore, të cilat çdo organizatë do të donte t'i shmangte.

Përveç kryerjes së sulmeve të dëmshme, pajisjet e hajdutëve janë praktikisht të pazbulueshme, duke i bërë ato jashtëzakonisht kërcënuese.Pajisjet periferike të falsifikuara konsiderohen HID legjitime dhe implante rrjeti.

Ato mund të jenë plotësisht të pazbulueshme kur veprojnë në shtresën 1 (shtresa fizike), e cila nuk mbulohet nga zgjidhjet ekzistuese të softuerit të sigurisë.Prandaj, Rogue Devices nuk do të lëshojë asnjë sinjalizim.

Cilat janë rreziqet?

të dhëna

Puna në distancë kërkon ndarjen e informacionit.Kur punonjësit punojnë në pikat publike Wi-Fi, informacioni kalon nëpër rrjete të pasigurta.

Qasja në distancë në desktop, një veçori e zakonshme e punës në distancë, gjithashtu vjen me rreziqe.Edhe nëse një individ është duke punuar në një rrjet privat të sigurt, pajisjet e atyre me të cilët ai ndan desktopin e tij (i cili përmban informacione të ndjeshme) mund të mos mbrohen siç duhet dhe ruterët me të cilët janë lidhur këto pajisje mund të jenë komprometuar.

Të dhënat janë aspekti më i rëndësishëm që duhet të merren parasysh kur punoni në distancë, pasi do të thotë që aktorët keqdashës mund të shkaktojnë dëme te organizatat pa qasje fizike në ambientet e tyre.

Siguri e pamjaftueshme

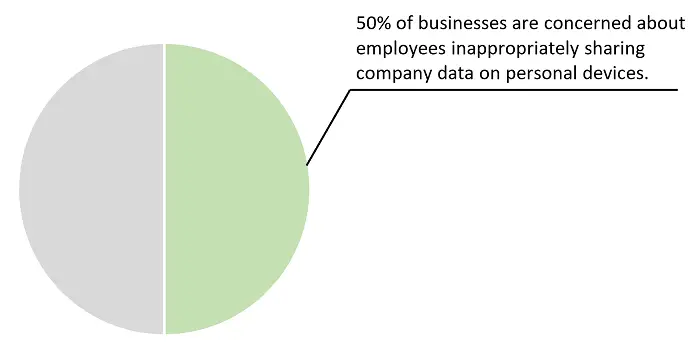

Meqenëse WFH zakonisht nënkupton përdorimin e pajisjeve personale për qëllime pune, këto pajisje personale janë objektiva tërheqëse për mungesën e masave adekuate të sigurisë.50% e kompanive që lejojnë BYOD janë shkelur nga pajisjet në pronësi të punonjësve.Sjellja e pakujdesshme e punonjësve është më e vështirë për t'u parandaluar pa karakteristika të përshtatshme sigurie.Si rezultat, rreth 50% e bizneseve në mbarë botën janë të shqetësuar se punonjësit po ndajnë në mënyrë të papërshtatshme të dhënat e kompanisë përmes pajisjeve personale që përdorin për qëllime pune.

veprim i punonjësve

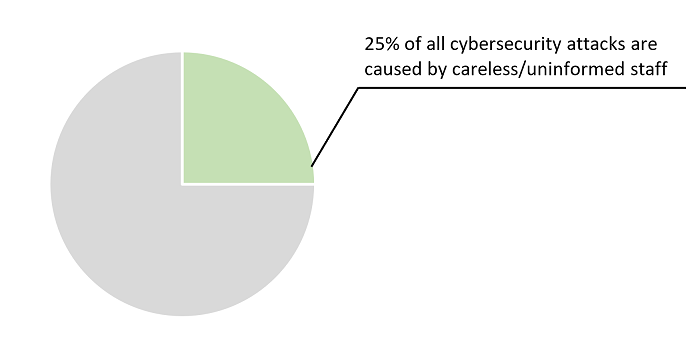

Punonjësit e pakujdesshëm/të padashur janë përgjegjës për një në katër sulme të sigurisë kibernetike dhe puna në distancë vetëm rrit shanset që kjo të ndodhë.Punonjësit mund të mos vërejnë përmbajtje të lidhur me pajisjet e tyre.Për më tepër, lidhja me pikat publike Wi-Fi është e zakonshme, por me rrezik të lartë, kur punoni në distancë, pasi ruterët mund të jenë komprometuar nga implantet e rrjetit, duke i lejuar kriminelët të aksesojnë nga distanca dhe të manipulojnë të dhënat dhe të lidhin pajisjet në rrjet.

punonjës keqdashësorganizojnëparaqesin një kërcënim serioz, sidomos kur punoni nga distanca, pasi askush nuk po i përgjon.Këta punonjës me qëllim të keq mund të përdorin pajisje me qëllim të keq për të sulmuar.

mënyra për të reduktuar rrezikun

1) Politika e punës në distancë

Gjëja e parë që duhet bërë është të zhvillohet një politikë e punës në distancë që përcakton qartë se si punonjësit mund të punojnë në distancë;Nëse kjo do të thotë rregullim i politikave BYOD, ose kërkesë që punonjësit të përdorin vetëm pajisje të lëshuara nga kompania, por gjithashtu të përcaktojnë shkallën në të cilën punonjësit mund të punojnë pa kufizime.Një politikë e punës në distancë duhet të miratohet nga një sërë palësh të interesuara për të siguruar që ajo demonstron efikasitet bazuar në interesat e të gjitha palëve të përfshira në kompani.Procedurat e mëposhtme për zbutjen e rrezikut mund të përfshihen në dispozitat e kësaj politike.

2) Parimi i privilegjit më të vogël

Kjo i lejon punonjësit të kenë akses vetëm në të dhënat që u nevojiten për të kryer punën e tyre, duke reduktuar sasinë e të dhënave të aksesuara nga pajisjet e punonjësve.Meqenëse shkeljet e të dhënave janë një nga rreziqet më të mëdha kur punoni në distancë, parimi i privilegjit më të vogël zvogëlon sasinë e të dhënave të vjedhura në rast sulmi.

3) Qasja në Rrjet Zero Trust

Bazuar në parimin e "Kurrë mos beso, gjithmonë verifiko", ZTNA siguron që besimi të mos jepet automatikisht.Qasja duhet të jepet mbi bazën "nevoja për të ditur", më së paku privilegje dhe të përcaktohet nga politika e hartuar me kujdes.Prandaj, ZTNA pranon se besimi është një dobësi dhe kështu parandalon lëvizjen anësore;Teknikat kryesore që aktorët keqdashës përdorin si pika aksesi shpesh nuk janë objektivat e tyre aktualë.Prandaj, ZTNA e ndërlikon dhe e bezdis sulmin.

4) Rrjeti privat virtual

Një VPN krijon një tunel të koduar midis pajisjes së përdoruesit dhe internetit.Punonjësit mund t'i qasen skedarëve të tyre nga distanca pa u "monitoruar" sepse askush midis përdoruesit dhe serverit me të cilin janë lidhur nuk ka qasje në të dhënat në tranzit, duke siguruar mbrojtje më të mirë të implantit të rrjetit.Një VPN është thelbësore kur punon në distancë, sepse kur lidhet me një rrjet publik Wi-Fi, nuk dihet kurrë se kush e konfiguron ose kush tjetër po e lidh atë.

5) Edukimi dhe trajnimi i stafit

Një nga mënyrat më të rëndësishme për të reduktuar rrezikun kibernetik është rritja e edukimit dhe trajnimit të punonjësve mbi këtë temë.Për shembull, inxhinieria sociale mund të parandalohet vetëm nëpërmjet rritjes së trajnimit dhe ndërgjegjësimit.Organizatat duhet të theksojnë rreziqet e lidhjes së pajisjeve periferike me pajisjet e tyre dhe t'i bëjnë ato të dyshimta për burimin e pajisjeve periferike.Pajisjet periferike duhet të blihen gjithmonë nga burime me reputacion si Apple.Mbajtja e një karikuesi portativ kur punoni larg shtëpisë do të sigurojë që punonjësit të përdorin pajisje periferike të besueshme.Për më tepër, punonjësit duhet të dinë të mos lejojnë të tjerët të përdorin pajisjet që përdorin për qëllime pune.

6) Softuer për zbutjen e pajisjeve mashtruese

Mënyra më e mirë për të reduktuar rrezikun e sulmeve të pajisjes mashtruese është zbatimi i softuerit Rogue Device Mitigation, i cili mund të zbulojë mjete të tilla sulmi dhe të ndërmarrë veprime për të parandaluar suksesin e tyre.Sepio Systems ofron një softuer të tillë për të mbrojtur pikat fundore dhe rrjetet.

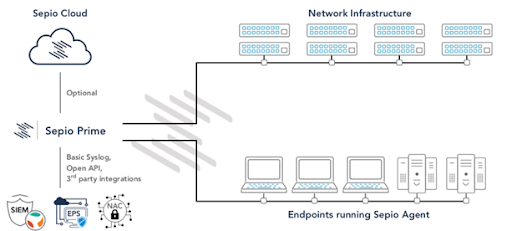

Zgjidhjet e Sistemit Sepio

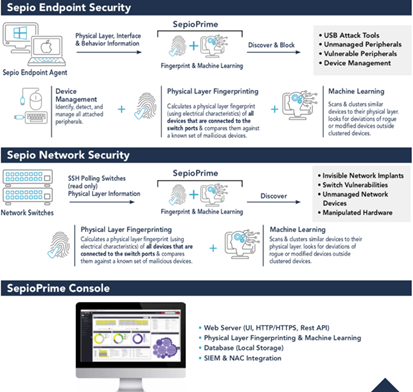

Sistemet Sepioështë lider i tregut në Rogue Device Mitigation (RDM), duke ndërprerë industrinë e sigurisë kibernetike duke zbuluar sulme të fshehura harduerike.Si e vetmja zgjidhje sigurie për sulmet e shtresave fizike, Sepio Prime u ofron ekipeve të sigurisë shikueshmëri gjithëpërfshirëse në kohë reale të aseteve të tyre harduerike dhe sjelljes së tyre.

Një modul gjithëpërfshirës i zbatimit të politikave i lejon administratorët të përcaktojnë lehtësisht rregulla të hollësishme të përdorimit të pajisjes dhe të monitorojnë dhe mbrojnë vazhdimisht infrastrukturën e tyre.Duke përdorur një kombinim të teknologjisë fizike të gjurmëve të gishtërinjve dhe analizës së sjelljes së pajisjes, zgjidhja vetëm me softuer të Sepio ofron zbulim dhe përgjigje të menjëhershme ndaj çdo kërcënimi ose përpjekjeje kompromisi nga një element i manipuluar ose i infektuar.