Nowe środowisko, nowe zagrożenia

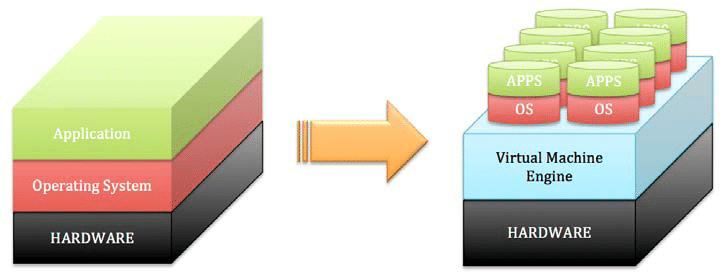

Środowiska zwirtualizowane różnią się od tradycyjnych środowisk fizycznych, ponieważ są niematerialne.Chociaż problem fizycznej utraty danych można rozwiązać poprzez odzyskanie sprzętu, nie ma fizycznego punktu przechowywania danych maszyny wirtualnej, więc ucieczka maszyny wirtualnej jest w rzeczywistości nieodwracalna.Ze względu na specyfikę wirtualizacji zagrożenia, na jakie napotyka ten typ środowiska, można z grubsza podzielić na trzy obszary:

architektoniczny

Maszyny wirtualne są całkowicie wirtualne, ale nadal można je podłączyć do fizycznego sprzętu za pomocą przełączników.Dlatego te ostatnie mogą być celem ataków — ataków zewnętrznych lub ataków z innych (złośliwych) maszyn wirtualnych w sieci.

NadzorcaJest to kluczowe oprogramowanie do realizacji wirtualizacji.Dlatego każde naruszenie bezpieczeństwa w programie do zarządzania systemem może prowadzić do awarii na dużą skalę i utraty danych.Właściciel powinien monitorować powiązaną infrastrukturę i oprogramowanie zarządzające, aby zapewnić normalne działanie i pełną kompatybilność hiperwizora i innych urządzeń.

Funkcje rozpowszechniające się jako korzyść z wirtualizacji — szybkie i łatwe wdrażanie nowych środowisk — mogą również stanowić nieodłączne zagrożenie dla zwirtualizowanej infrastruktury IT przedsiębiorstwa.Klonowanie i kopiowanie obrazu może zostać zakończone w ciągu kilku minut, co stwarza zagrożenie rozbieżności konfiguracji.

Identyfikacja i zarządzanie ryzykiem

Do najczęstszych zagrożeń, które należą do jednej z trzech powyższych kategorii, należą:

- Rozbudowa maszyny wirtualnej— Niekontrolowana replikacja maszyn wirtualnych w środowisku prowadzi do stanu niemożliwego do opanowania, istnienia niezałatanych i niechronionych maszyn wirtualnych oraz wzrostu zagrożeń bezpieczeństwa.

- Zagrożenie poufności — ponieważ transmisja danych w środowisku zwirtualizowanym jest łatwiejsza, poufne dane przechowywane na maszynie wirtualnej mogą być bardziej zagrożone niż sprzęt fizyczny.

- Luźna kontrola nad siecią wirtualną — ruch przechodzący przez sieć wirtualną nie jest widoczny, więc luki w zabezpieczeniach sieci są rzeczywistymi zagrożeniami, które należy rozwiązać.

- Bezpieczeństwo hipernadzorcy – tego oprogramowania jest bardzo ważne, a przedsiębiorstwo powinno zapewnić jego bezpieczeństwo przez cały cykl życia.Jeśli hiperwizor zostanie naruszony, może zapewnić nieautoryzowany pojedynczy punkt dostępu do wszystkich maszyn wirtualnych w systemie, co niesie ze sobą duże ryzyko utraty lub kradzieży danych.

- Ochrona maszyny wirtualnej w trybie offline — w sieci może znajdować się wiele uśpionych maszyn wirtualnych w trybie offline, które nie są objęte zakresem obecnego systemu ochrony.Dlatego samo ich aktywowanie może spowodować nieodłączne zagrożenia bezpieczeństwa.

- Przeciążenie zasobów — przy tworzeniu dużej liczby maszyn wirtualnych obciążenie fizycznych zasobów sprzętowych może stać się zbyt duże, aby serwer mógł działać efektywnie.

Ocena ryzyka

Po zrozumieniu podstawowych rodzajów ryzyka, z jakimi mogą się spotkać maszyny wirtualne, nadszedł czas na przeprowadzenie kompleksowej oceny ryzyka, aby określić stopień ryzyka, z jakim ma do czynienia każda maszyna wirtualna.Ryzyka są uszeregowane według prawdopodobieństwa wystąpienia (od niskiego do wysokiego) oraz wpływu na system z powodu naruszenia poufności, integralności i dostępności.Dane te mogą wskazywać poziom ryzyka, jakiego należy się spodziewać, oraz wdrożone środki kontroli postępowania z ryzykiem.Ostatnim krokiem oceny ryzyka jest określenie poziomu ryzyka szczątkowego, który jest specyficzny dla Twojej organizacji.

Jak widać, jeśli znasz zagrożenia, które należy uwzględnić i uwzględnić w swoim planie ochrony, ochrona środowiska zwirtualizowanego nie jest trudna.Przeprowadzaj regularne audyty ryzyka i odpowiednio dostosowuj środki bezpieczeństwa, aby upewnić się, że Twoje środowisko IT nie jest narażone na żadną formę ataku.

![Jak zobaczyć wersję systemu Windows [bardzo proste]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)