據Verizon mówi, 45% naruszeń danych jest wynikiem włamań.Pozwól nam zrozumieć, jak zapobiec włamaniu się jako użytkownik Internetu.

Jeśli chcesz wiedzieć „jak zapobiec włamaniu”, to znalazłeś odpowiedni artykuł!

Oczywiście możesz użyć określonego oprogramowania zabezpieczającego lub dostosować ustawienia zabezpieczeń, aby uniemożliwić hakerom wtargnięcie.Ale co najważniejsze, musisz rozpoznać gry umysłowe, w które grają napastnicy, aby skłonić Cię do podjęcia działań, których nie powinieneś podejmować.Obejmuje to wszystko, od udostępniania informacji osobistych lub finansowych po pobieranie i instalowanie plików/oprogramowania zainfekowanego złośliwym oprogramowaniem.

W tym artykule przedstawimy 15 wskazówek, które pomogą Ci zrozumieć, jak zapobiegać włamaniu.Podamy również link do narzędzi „freemium”, które można wykorzystać do zapobiegania hakerom.

15 wskazówek, jak zapobiegać włamaniom

Nie potrzebujesz dużej wiedzy technicznej, aby zapobiec hakowaniu.Oto kilka super prostych i skutecznych sposobów na uniknięcie włamań.

1. Szyfruj pliki podczas przechowywania i przesyłania

Gdy udostępniasz komukolwiek jakikolwiek ważny plik Microsoft lub przechowujesz go na urządzeniu, platformie USB lub w chmurze, zawsze go zaszyfruj.Szyfrowanie odnosi się do wykorzystania algorytmów matematycznych do „zablokowania” danych za pomocą klucza szyfrowania.Szyfrowanie szyfruje dane w postaci zwykłego tekstu, co sprawia, że ochrona danych w postaci zwykłego tekstu przed atakami przypadkowych użytkowników bez klucza uwierzytelniania jest niezrozumiała.

Dlatego nawet jeśli ktoś ma dostęp do tych plików, nie może ich otworzyć i odczytać.Wszystkie pliki Microsoft (takie jak Word, Excel, Access, PowerPoint) mają tę opcję.

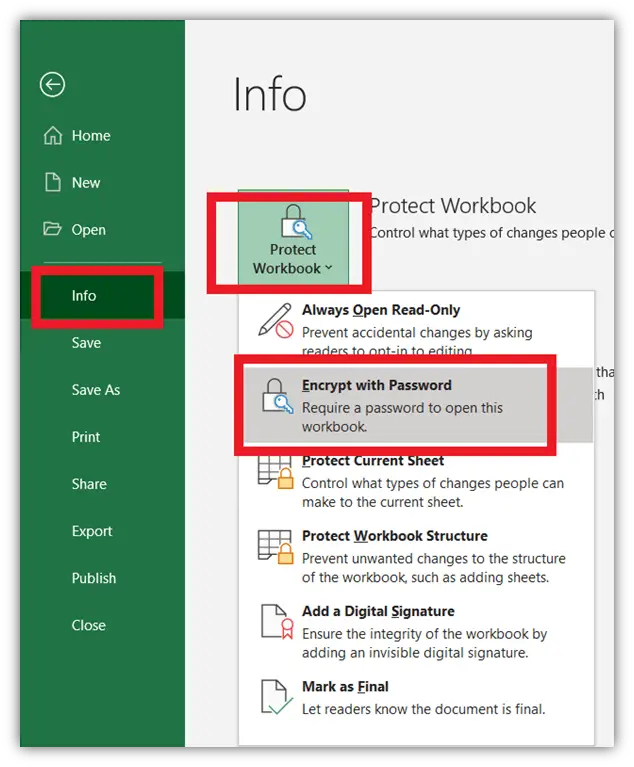

Na przykład, aby zaszyfrować pliki w programie Excel, wykonaj następujące czynności:

- KliknijW lewym górnym rogu文件.

- wybieraćInformacja.

- KliknijChroń skoroszyt(Lub chroń dokumenty, prezentacje itp. zgodnie z typem pliku).

- wybierać„Użyj szyfrowania hasła”.

Po ustawieniu hasła każdy, kto chce uzyskać dostęp do tego pliku, będzie go potrzebował.Kiedy wysyłasz takie chronione pliki do kogokolwiek, upewnij się, że przekazałeś odbiorcy hasło przez telefon, osobną wiadomość e-mail lub innym kanałem komunikacji.

Użyj tych narzędzi do zaszyfrowania innych typów plików/folderów

Istnieje kilka komercyjnych i „bezpłatnych” narzędzi, które mogą pomóc w włączeniu szyfrowania dowolnego typu plików, folderów, dysków i dokumentów.Oto kilka przykładów:

2. Używaj rozszerzeń przeglądarki, aby blokować złośliwe witryny i szkodliwe pliki do pobrania

Istnieje kilka bezpłatnych rozszerzeń przeglądarki, które przechowują listy złośliwych i phishingowych witryn i blokują je.W Twoim przypadku musisz zainstalować te rozszerzenia („dodatki” do Firefoksa) w przeglądarce, aby uniemożliwić atakującym korzystanie z nich i uniemożliwić hakerom wtargnięcie.

Oto kilka znanych darmowych rozszerzeń i dodatków:

- Comodo Online Security Professional Edition

- Ochrona przed złośliwym oprogramowaniem jest poniżej zera

- Blokowanie reklam

- Ochrona przeglądarki przed złośliwym oprogramowaniem

- Bezpieczeństwo przeglądarki Avira

- Sygnalizacja świetlna Bitdefender

Link podaliśmy tutaj.Wystarczy kliknąćDodaj do Chrome或Dodaj do Firefoksa.

3. Zainstaluj potężny program anty-malware

Chociaż jest to oczywiste, niektórym osobom nadal należy delikatnie przypominać o korzystaniu z programów antywirusowych i chroniących przed złośliwym oprogramowaniem.Tego typu oprogramowanie zabezpieczające regularnie skanuje Twoje urządzenie i usuwa niebezpieczne złośliwe oprogramowanie.Będą również ostrzegać, gdy odwiedzisz spam lub złośliwe witryny internetowe lub pobierzesz uszkodzone pliki z Internetu.

Wybierając program antywirusowy, upewnij się, że kupujesz go tylko od renomowanej firmy.

Uważaj na groźne oprogramowanie: Jeśli otrzymasz losową wiadomość e-mail lub zobaczysz wyskakujące okienko wskazujące, że Twój komputer został zainfekowany, może to stanowić zagrożenie dla oprogramowania.Scareware to prymitywne oprogramowanie antywirusowe, które może być samym wirusem lub może być wykorzystywane jako oprogramowanie szpiegujące do monitorowania Twojego zachowania.

Nigdy nie klikaj tych linków ani reklam i nie instaluj nieznanego oprogramowania zabezpieczającego.Zalecamy używanieComodo Antivirus.To prestiżowa marka i zapewniaWersje bezpłatne i płatne.

4. Ręcznie wyczyść komputer

Niektóre zaawansowane typy złośliwego oprogramowania nie mogą być wykryte przez zaporę/oprogramowanie zabezpieczające.Dlatego zaleca się ręczne monitorowanie urządzenia, aby zapobiec włamaniom.

Sprawdź C: jedź regularnie, szczególnieC:/Plik programu, C:/Pliki programów (x86)等teczkaI wszystkichTEMPteczka.Proszę również zwrócić uwagę na „Ściągnij"teczka.Jeśli znajdziesz jakieś nietypowe elementy, które nie zostały pobrane, przeszukaj Internet, aby się o nich dowiedzieć.Jeśli pliki nie mają żadnego celu lub są powiązane ze złośliwą aktywnością, usuń te pliki.

Niektóre złośliwe programy są tak uparte, że nie będziesz w stanie ich usunąć za pomocą zwykłych kroków usuwania.Dobrą wiadomością jest to, że jest kilkaDarmowa niszczarka plików i deinstalatorMoże pomóc w odinstalowaniu takich programów.Niektóre z tych programów są tak skuteczne, że dokładnie przeskanują urządzenie i usuną wszystkie ukryte ślady, takie jak pamięć podręczna i skróty.

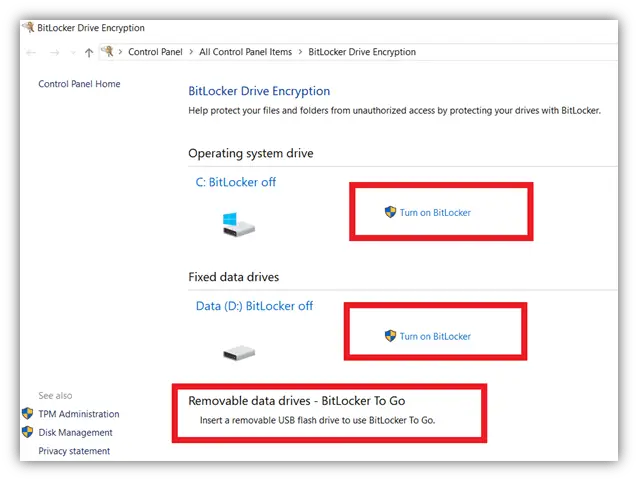

5. Włącz szyfrowanie za pomocą funkcji BitLocker w systemie Windows 10

Ta funkcja zaszyfruje Twój dysk twardy.Jeśli komputer z systemem Windows zostanie skradziony lub pamięć nie została skasowana przed sprzedażą (uwaga: przed sprzedażą urządzenia należy zawsze wymazać pamięć!), nikt nie może włamać się do komputera, kradnąc dane z dysku twardego.Posiada również funkcję szyfrowania dysków USB.

Aby włączyć szyfrowanie:

- W pasku wyszukiwania systemu Windows搜索BitLockerI wybierz "Zarządzaj funkcją BitLocker".

- Kliknij "Dla twojego C: dysk, D: dysk i USBWłącz funkcję BitLocker ”.

- Będziesz potrzebować poświadczeń administratora (jeśli nie jesteś zalogowany jako administrator)

Dla użytkowników komputerów Mac: FileVault zapewnia funkcje podobne do funkcji BitLocker.Postępuj zgodnie z poniższymi zasobami:Przewodnik krok po kroku, jak włączyć FileVault.

6. Włącz uwierzytelnianie dwuskładnikowe (2FA)

Wraz z tradycyjnymi hasłami 2FA dodaje kolejną warstwę bezpieczeństwa.Za każdym razem, gdy zalogujesz się na swoje konto lub dokonasz transakcji, otrzymasz unikalne hasło jednorazowe (OTP), hasło lub magiczny link na zarejestrowany numer telefonu komórkowego lub adres e-mail.Jeśli którykolwiek z Twoich banków, wystawców kart kredytowych lub innych usługodawców pozwala na włączenie 2FA, włącz ją teraz!

Możesz także włączyć 2FA w telefonie, instalując bezpłatną aplikację innej firmy, na przykład:

Po instalacji otrzymasz opcję włączenia 2FA dla wszystkich innych aplikacji obsługujących 2FA przechowywanych na urządzeniu mobilnym.Upewnij się, że włączyłeś ją w witrynach handlu elektronicznego, platformach przechowywania w chmurze i platformach finansowych.

7. Nie loguj się przez istniejącą platformę innej firmy

Dalej jest sposób, w jaki zapobiegamy hakerom: nie łącz kont.Gdy chcesz zalogować się do nowej platformy, możesz zobaczyć opcję zalogowania się za pomocą istniejącego konta, takiego jak Facebook, Gmail, LinkedIn itp.Nie używaj tych opcji.Zamiast tego użyj swojego adresu e-mail lub numeru telefonu lub wypełnij formularz logowania ręcznie (nie bądź leniwy).

czemu?Kiedy logujesz się/zalogujesz się przy użyciu któregokolwiek z tych istniejących kont, nowe aplikacje/strony internetowe mogą uzyskać dostęp do niektórych informacji o Tobie przechowywanych na takich platformach.Jeśli nowy właściciel aplikacji/platformy lub pracownik ma złośliwe zamiary, ten rodzaj udostępniania danych może być niebezpieczny.Mogą ukraść takie dane, aby cię zhakować, lub sprzedać je innym hakerom na ciemnym rynku.Nawet dobrze znane platformy wykorzystują dane użytkowników do tworzenia ukierunkowanych reklam.

Na przykład,Powiększ twarze związaneUdostępnia (lub sprzedaje) dane użytkownika na FacebookuZarzuty.Zoom przyznał, że taki wyciek danych miał miejsce, ponieważ umożliwił użytkownikom zalogowanie się do Zoom za pomocą Facebook Software Development Kit (SDK).

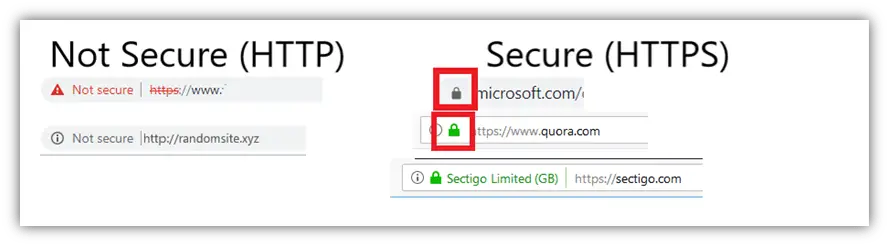

8. Nie udostępniaj żadnych informacji przez strony HTTP

Podczas otwierania witryny sprawdź pasek adresu.Jeśli zobaczysz "Nie jest bezpieczne„Lub okrągły lub trójkątny wykrzyknik oznacza, że witryna działa na HTTP, który jest niezabezpieczonym protokołem.Oznacza to, że wszelkie wrażliwe dane przesyłane między Twoją przeglądarką a serwerem witryny nie będą szyfrowane, co ułatwia hakerom kradzież danych osobowych i finansowych.

Dlatego dobrą praktyczną zasadą jest udostępnianie informacji tylko witrynom z symbolem kłódki przed nazwą domeny na pasku adresu.Oznacza to, że właściciel witryny zainstalował certyfikat SSL/TLS, a wszystkie dane przesyłane między Twoją przeglądarką a serwerem witryny pozostają zaszyfrowane.

Jednak tylko dlatego, że strona ma znak kłódki, nie oznacza, że jest bezpieczna.Cyberprzestępcy mogą również używać bezpłatnych certyfikatów SSL/TLS na swoich fałszywych stronach internetowych.Wtedy korzystasz z bezpiecznego połączenia, ale nadal nie wiesz, z kim jest połączony drugi koniec.

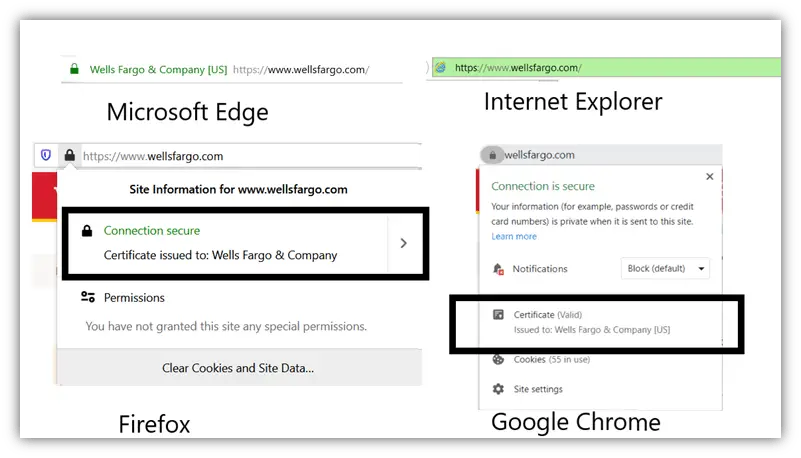

Rozwiązaniem jest kliknięcie znaku kłódki i sprawdzenie pola „Wystawiono do”.Jeśli witryna ma zainstalowany certyfikat SSL Extended Verification (EV), będzie można zobaczyć jego nazwę prawną przed komunikatem „Wystawiono dla”.W niektórych przeglądarkach zobaczysz zieloną nazwę firmy lub nazwę firmy z zielonym paskiem adresu.Większość renomowanych i legalnych firm korzysta z certyfikatów EV SSL, które wymagają ścisłego procesu weryfikacji tożsamości.

9. Zidentyfikuj oznaki fałszywych lub zainfekowanych złośliwym oprogramowaniem stron internetowych

OK, zalogowałeś się na stronie i nie jesteś pewien, czy jej ufasz.Oceniając jakąkolwiek witrynę, powinieneś poszukać czegoś konkretnego, aby zapobiec włamaniu się jako odwiedzający witrynę.

Oto niektóre oznaki, że witryna jest sfałszowana, ryzykowna, spamowa, złośliwa lub „fałszywa”:

- Zbyt wiele przekierowań do nieznanych, niepowiązanych lub reklamowych witryn.

- Niektóre treści zostaną automatycznie pobrane na Twoje urządzenie (bez Twojej zgody).

- Treść ma wiele różnych przycisków „pobierz” lub „odtwórz”.

- Nawet bez ich otwierania zauważysz w tle wiele ekranów lub wyskakujących okienek.

- Witryna twierdzi, że każdy produkt ma nierealistyczne wyniki lub oferuje „naprawdę dobre” oferty i rabaty.

- Na tej stronie jest wiele błędów ortograficznych i gramatycznych.

- Witryna stara się stworzyć poczucie pilności i zachęca do podjęcia natychmiastowych działań.

- Strona informuje, że wygrałeś jackpot w kasynie, szczęśliwe losowanie lub grę, w której nie brałeś udziału.(Czasami zostaniesz poproszony o udział w prostych grach, zakręcenie szczęśliwymi kołami losowania, udzielenie odpowiedzi na proste pytania itp. Pamiętaj jednak, że nikt nie może dać ci ani grosza za darmo, nie mówiąc już o dużej wygranej.)

Uważaj na strony z cybersquattingiem

Niektórzy kupują nazwy domen, które wyglądają podobnie do popularnych nazw domen, ale pisownia lub nazwy domen najwyższego poziomu są tylko nieznacznie zmieniane.W zależności od okoliczności nazywa się to „kucaniem” lub „kucaniem”.

Na przykład:

- Amzon.com (nie amazon.com),

- Goggle.com (nie google.com),

- Dictionary.com (nie Dictionary.com),

- Facebook.com (nie facebook.com),

- Linkdin.com (nie Linkedin.com) oraz

- Insiderbusiness.com (nie businessinsider.com)

Dlatego zachowaj ostrożność podczas wpisywania nazw domen w pasku adresu.Gdy udostępniasz informacje osobiste lub finansowe, ponownie sprawdź pasek adresu, aby upewnić się, że znajdujesz się we właściwej witrynie.

10. Naucz się rozpoznawać fałszywe i legalne oprogramowanie i aplikacje

Instalując oprogramowanie na urządzeniu, zezwól mu na wprowadzanie zmian w urządzeniu i dostęp do danych.Jest to niebezpieczny krok, ponieważ jeśli programista jest złośliwy lub oprogramowanie zawiera złośliwe oprogramowanie, jesteś skazany na porażkę!

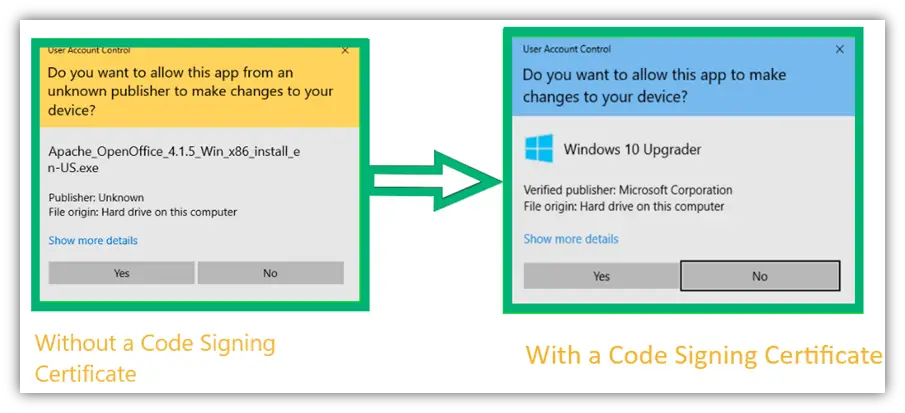

Podczas pobierania oprogramowania proszęW oknie bezpieczeństwaWycofać sięImię piechura.

Jeśli widzisz, że nazwa wydawcy toAutor nieznany, Proszę bądź ostrożny!Oznacza to, że integralność oprogramowania nie jest chroniona certyfikatem podpisywania kodu.Poinformuje Cię również, że tożsamość dewelopera nie została zweryfikowana przez zewnętrzny urząd certyfikacji (CA).Legalni programiści i wydawcy używają certyfikatów do podpisywania kodu.Jeśli nigdy wcześniej nie słyszałeś o nazwie wydawcy, przeszukaj internet i przeczytaj recenzje.

11. Zidentyfikuj wiadomości phishingowe

FireEyeRaport mówi, że jeden na 101 e-maili jest złośliwy!Atakujący rozpowszechniają złośliwe oprogramowanie za pośrednictwem załączników do wiadomości e-mail lub przekierowują Cię do niektórych zainfekowanych witryn.Niektórzy cyberprzestępcy próbują manipulować Tobą w celu psychologicznego udostępniania danych osobowych.

Na szczęście możesz zwrócić uwagę na następujące punkty, które pomogą Ci uniknąć stania się ofiarą phishingu:

1. Dokładnie sprawdź adres e-mail nadawcy.Jeśli jest nienormalny lub trwa zbyt długo, zachowaj ostrożność!Ponadto, jeśli ktoś twierdzi, że jest pracownikiem znanej organizacji, nazwa domeny firmowej jego adresu e-mail powinna znajdować się po znaku „@”.Na przykład „@ apple.com, @ amazon.com, @ wellsfargo.com itd.”.Ich poczta nie będzie pochodzić z ogólnych klientów poczty e-mail, takich jak Gmail, Hotmail, Yahoo, AOL itp.

2. Nie ignoruj błędów ortograficznych, interpunkcyjnych i gramatycznych.Dobre firmy mają surowe standardy redakcyjne.Nieczęsto wysyłają oficjalne e-maile z wieloma błędami.Dlatego jeśli widzisz tego typu błąd, zachowaj czujność, ponieważ może to być oszustwo.

3. Czy e-mail próbuje wywołać u Ciebie silną reakcję emocjonalną?Na przykład osoba atakująca może chcieć wywołać u Ciebie panikę, wysyłając fałszywe powiadomienia o transakcjach i mieć nadzieję, że otworzysz załącznik w celu zbadania sprawy.Mogą też zaoferować znaczną zniżkę na produkty/usługi i mamy nadzieję, że z przyjemnością klikniesz link podany w wiadomości e-mail, aby skorzystać z tej transakcji.

Zobacz ten artykuł: Pięć rzeczywistych przykładów oszustw związanych z wyłudzaniem informacji e-mail

Identyfikacja wiadomości phishingowych jest pierwszym i niezbędnym krokiem, aby zapobiec wtargnięciu hakerów.Jeśli otrzymasz taki e-mail, po prostu go usuń.Nie pobieraj niczego z niego ani nie klikaj żadnych linków-NigdyUdostępnij swoje dane osobowe w e-mailu zwrotnym!Jeśli uważasz, że wiadomość jest wiarygodna, przejdź do witryny oryginalnej firmy, aby zweryfikować daną transakcję, ofertę, historię krzyżową, działalność darowizn, wiadomości, roszczenia itp.

Jeśli nadawca twierdzi, że jest kimś, kogo znasz, skontaktuj się z nim, aby zweryfikować wiadomość przed podjęciem jakichkolwiek działań sugerowanych w e-mailu.

12. Zachowaj czujność podczas pobierania jakichkolwiek treści z Internetu

Typową praktyką jest rozprzestrzenianie wirusów i innych rodzajów złośliwego oprogramowania w następujący sposób:

- załącznik

- Reklama (tzw. malvertising)

- Sfałszowane oprogramowanie, programy i aplikacje

- Pliki multimedialne, takie jak piosenki, obrazy, filmy i pokazy slajdów

- Załączniki do mediów społecznościowych

- Wiadomości SMS / WhatsApp

Jak wspomniano wcześniej, jeśli zbyt wiele przycisków „pobierz” zostanie umieszczonych w zwodniczy sposób, jest to również czerwona flaga.

E-maile, reklamy lub wyskakujące okienka zawierające złośliwe oprogramowanie będą próbowały zwrócić Twoją uwagę następującymi metodami:

- Pokaż poczucie pilności.

- Stwórz element zaskoczenia lub ciekawość.

- Wzbudź uczucia ciekawości, strachu lub paniki.

Przykłady tego typu wiadomości obejmują:

- „Z powodu naruszenia zasad Twoje konto zostało zawieszone.W załączeniu dokument zawierający więcej informacji na temat naruszeń. "

- „Twój komputer jest zainfekowany wirusem.Kliknij tutaj, aby uzyskać bezpłatny skan. "

- „Twoje zamówienie zostało wysłane z xyz.com (dowolnej znanej witryny e-commerce).Dołącz potwierdzenie transakcji. " (Jeśli nie złożyłeś zamówienia, możesz być ciekawy i chcieć pobrać załącznik, aby zobaczyć szczegóły transakcji, nie rób tego)

- „Dzisiaj z Twojego konta bankowego pobrano 5,000 USD.Jeśli transakcja nie została zakończona, kliknij ten link lub pobierz potwierdzenie transakcji."(Jeśli nie dokonałeś transakcji, upewnij się, że wiadomość e-mail jest legalna, postępując zgodnie ze wskazówkami opisanymi w tym artykule przed pobraniem załącznika: Jak znaleźć fałszywy e-mail)

Jeśli znajdziesz fałszywą wiadomość e-mail lub witrynę, nie pobieraj z niej żadnych treści.Jednak nawet jeśli ufasz nadawcy wiadomości e-mail lub witrynie internetowej, zawsze używaj zaawansowanego programu antywirusowego, aby przeskanować pobrany plik przed pobraniem.W końcu konta e-mail lub witryny legalnych organizacji lub osób mogą zostać naruszone.

13. Uważaj na phishingowe wiadomości tekstowe

Haker wysyła do oszusta wiadomość SMS phishingową (phishing).Te fałszywe wiadomości tekstowe SMS mogą oferować darmowe produkty lub zniżki dla ulubionych marek.Mogą wywołać panikę, wysyłając wiadomości o fałszywych transakcjach finansowych.Atakujący również podszywają się pod Twoich znajomych/krewnych i proszą Cię o natychmiastowe przesłanie im pieniędzy.

Takie fałszywe wiadomości SMS zazwyczaj zawierają odsyłacze przekierowujące użytkowników na zainfekowane strony lub strony phishingowe.Po kliknięciu określonych linków złośliwe oprogramowanie może zostać automatycznie pobrane na Twoje urządzenie mobilne.W przeciwnym razie osoba atakująca może próbować manipulować Tobą w celu udostępnienia Twoich danych osobowych lub finansowych w wiadomości zwrotnej.Krótko mówiąc, będą używać tej samej taktyki w wiadomościach tekstowych SMS, co w wiadomościach phishingowych.

trochę工具Pozwala napastnikowi wysłać Ci wiadomość przebraną za kogoś innego.W przypadku otrzymania takiej wiadomości prosimy o nie klikanie w link podany w SMS-ie.Zamiast tego odwiedź oryginalną stronę internetową, aby potwierdzić legalność transakcji, rabaty, wyceny, transakcje itp.Zadzwoń również bezpośrednio do znajomych/krewnych, aby potwierdzić, czy wysłali wiadomość.Jeśli podejrzewasz wyłudzanie informacji lub fałszywe SMS-y, zablokuj nadawcę tak szybko, jak to możliwe.

14. Nie rób jailbreaku urządzenia

Ludzie zwykle jailbreakują swoje telefony lub inne urządzenia, aby uzyskać dostęp do zabronionych aplikacji, zmienić dostawców usług lub zmienić układ i ustawienia swoich telefonów.

Ale jeśli chcesz uniknąć hakowania, jailbreaking (rootowanie dla Androida) nie jest dobrym pomysłem!Kiedy złamiesz jailbreak telefonu, nieświadomie wyłączysz domyślne funkcje bezpieczeństwa niektórych producentów telefonów.Ponadto, gdy używasz narzędzi lub oprogramowania jailbreak, zapewnisz uprawnienia na poziomie administratora twórcom aplikacji, których intencje są nieznane.Nie tylko mogą uzyskać dostęp do wszystkich Twoich danych, ale także dokonać nieautoryzowanych zmian w ustawieniach urządzenia.

Krótko mówiąc, złamanie jailu na telefonie poważnie osłabi jego bezpieczeństwo.Dlatego, aby trzymać hakerów z daleka, nie rób jailbreaku swojego urządzenia.

15. Inne wskazówki, jak zapobiegać włamaniu

Cóż, przedstawimy ostatnią sztuczkę, jak zapobiec wtargnięciu hakerów.Oto kilka prostych, ale ważnych technik, które zapobiegają wtargnięciu hakerów.

- Aktualizuj urządzenia, oprogramowanie, systemy operacyjne i aplikacje do najnowszej wersji.

- Nigdy nie udostępniaj nikomu swoich danych logowania, hasła jednorazowego (OTP) ani innych informacji związanych z kontem.

- Nie korzystaj z publicznego Wi-Fi.Jeśli to konieczne, użyj VPN, aby uniemożliwić nikomu identyfikację lub przechwycenie tożsamości i transmisji danych z Twojego urządzenia.

- 使用haveibeenpwned.comAby ustalić, czy Twoje hasło zostało naruszone w przypadku naruszenia danych.

- Przechowuj kopię zapasową na platformie chmurowej innej firmy, aby była bezpieczniejsza.

- Regularnie przeprowadzaj testy oprogramowania antywirusowego.Jeśli nagle zaczniesz widzieć wyskakujące okienka reklam lub wyskakujące okienka z ostrzeżeniami dotyczącymi bezpieczeństwa, Twoje urządzenie może być zainfekowane oprogramowaniem reklamowym lub potencjalnie niechcianymi programami (PUP).Natychmiast przeskanuj swoje urządzenie potężnym programem chroniącym przed złośliwym oprogramowaniem.

Ostatnie słowa o tym, jak zapobiegać włamaniom

Wszyscy lubimy korzystać z Internetu, ale nie zdajemy sobie sprawy z jego niebezpieczeństw.Napisaliśmy ten artykuł dla osób fizycznych, aby pomóc im zidentyfikować zagrożenia online i uniknąć włamań.Jeśli jesteś organizacją biznesową i chcesz chronić swoją witrynę i klientów przed hakerami.