Według Valimail, codzienna dostawa30 miliardy fałszywych e-maili!Kiedy czytasz tak przerażające statystyki, jasne jest, że będziesz chciał wiedzieć, jakiego rodzaju cyberataki są zwykle przeprowadzane za pośrednictwem poczty e-mail i jak wykrywać fałszywe wiadomości e-mail.Dane z tego samego badania Proofpoint pokazują również, że 51% amerykańskich pracowników nie może powiedzieć, czym jest phishing!

Ale konkretnie, jakiego rodzaju cyberataki są najczęściej przeprowadzane za pośrednictwem poczty elektronicznej?

Dane Proofpoint pokazują, że istnieją 65% Organizacje przyznają, że doświadczyły jednego lub więcej udanych ataków phishingowych w 2019 roku!I, zgodnie z FireEyeZgłasza, że 101 na 1 e-maili zawiera złośliwe oprogramowanie!!Teraz nadszedł czas, aby poznać rodzaje ataków z wykorzystaniem poczty e-mail.

Dzisiaj cyberprzestępcy są bardzo sprytni.Zwykle nie wysyłają Ci już fałszywych wiadomości e-mail typu „Książę Nigerii” lub „Loteria o wartości 1000 milionów dolarów” (chociaż niektóre nadal będą wysyłane).Zamiast tego spróbują wysłać skrupulatnie zbadane i kreatywne e-maile, a Ty możesz nie być w stanie odmówić kliknięcia.Dlatego nadszedł czas, aby poznać siedem najczęstszych rodzajów oszustw stosowanych przez osoby atakujące za pomocą poczty e-mail.Omówimy również wpływ lub szkody spowodowane przez te e-maile oraz sposoby ich wykorzystania do oszukiwania i oszukiwania ofiar.

Jakiego rodzaju cyberataki są zwykle przeprowadzane za pośrednictwem poczty e-mail?

Wyłudzanie informacji

Nie ma wątpliwości, że phishing jest jednym z najczęstszych rodzajów cyberataków przeprowadzanych przez osoby atakujące za pośrednictwem poczty elektronicznej.Phishing oznacza stosowanie różnych strategii w celu nakłonienia użytkowników do podjęcia działań, których nie powinni (i zwykle nie będą) podejmować.Działania te czynią z nich ofiary różnego rodzaju cyberataków.Chociaż phishing może odbywać się za pośrednictwem innych kanałów (rozmowy telefoniczne, wiadomości tekstowe itp.), e-mail jest najczęstszą platformą do przeprowadzania oszustw phishingowych.

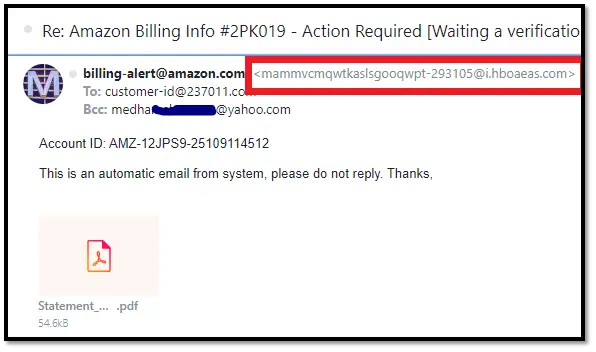

Fałszowanie wiadomości e-mail to jedna z najskuteczniejszych technik phishingu.W tym przypadku cyberprzestępcy (źli ludzie) podszywają się pod innych (takich jak dostawcy, koledzy, przełożeni lub zaufane organizacje), aby zdobyć zaufanie odbiorców wiadomości e-mail i oszukać ich:

- udostępniać swoje dane osobowe,

- Przesyłaj pieniądze lub przeprowadzaj inne nieuczciwe transakcje walutowe,

- Odwiedź zepsutą stronę internetową lub

- Pobieraj załączniki zawierające złośliwe oprogramowanie.

Oczywiście nie wszystkie oszustwa e-mailowe są phishingiem.Jednak phishing e-mailowy to ogólny termin opisujący wiele oszustw e-mailowych, które omówimy w tym artykule.

Wiadomości phishingowe często zawierają złośliwe załączniki i linki do phishingu

Oszuści często umieszczają w swoich wiadomościach e-mail phishing lub złośliwe linki (lub zainfekowane załączniki) i tworzą treść treści w sposób, który skłania do kliknięcia.Zwykle będą próbować uzyskać od Ciebie reakcję emocjonalną, taką jak panika, podekscytowanie, złość, frustracja, rozrywka lub ciekawość, aby zachęcić Cię do kliknięcia linku.Ale co szkodzi tym linkom?

- [R Strona internetowa szkodliwego oprogramowania odbiorcy edirect. Witryny te są pełne wirusów, koni trojańskich, robaków komputerowych, oprogramowania reklamowego, oprogramowania szpiegującego itp.Zazwyczaj złośliwe oprogramowanie jest ukryte w reklamach (zwanych złośliwymi reklamami), piosenkach, filmach, obrazach, pokazach slajdów, plikach PDF, treściach pośrednich lub podobnych rodzajach obiektów.Niektóre zaawansowane złośliwe oprogramowanie zostanie pobrane na Twoje urządzenie, gdy tylko wejdziesz na stronę, nawet jeśli niczego nie klikniesz.Dlatego po kliknięciu odnośnika szkodliwy program zostanie pobrany na Twoje urządzenie.

- wielkiEAD idziesz na ryby 網站網站mały. Witryny phishingowe zwykle wyglądają jak dobrze znane, legalne witryny.Tutaj użytkownicy są zobowiązani do wprowadzania swoich poufnych informacji za pośrednictwem formularza, używania swoich danych uwierzytelniających do logowania, a nawet przeprowadzania transakcji finansowych.Nie trzeba dodawać, że takie informacje nigdy nie dotrą do legalnej firmy.Zamiast tego wyślij go bezpośrednio do hakerów ze złośliwymi planami.

Atak wielorybniczy

W tego rodzaju oszustwach e-mail atakujący biorą na cel znanych pracowników, takich jak dyrektorzy generalni, dyrektorzy ds. technicznych, dyrektorzy finansowi, dyrektorzy ds. operacyjnych i menedżerowie wyższego szczebla.Jest to wysoce spersonalizowany atak, w którym oszust cierpliwie wykorzystuje różne internetowe i oficjalne źródła, a także socjotechnikę, aby zebrać informacje o celu.Mogą nawet tworzyć fałszywe strony internetowe, dokumenty lub profile w mediach społecznościowych, aby ofiara wydawała się legalna.

Po starannym zaplanowaniu atakujący wysłał wiadomość e-mail do celu, który stanowił uzasadnione źródło informacji, z prośbą o podjęcie działań, których nie należy podejmować.

Przykład: Atakujący wysłał e-maile reprezentujące menedżerów banków, z którymi firma handlowała od wielu lat.W e-mailu stwierdzono, że bank docelowy powinien natychmiast zmienić hasło, klikając w dany link, ponieważ bank zauważył nietypową aktywność na swoim koncie.Odbiorca wpadł w panikę i kliknął odsyłacz, który przekierowywał go na stronę phishingową, która była całkowicie podobna do oryginalnej strony banku.Tutaj ofiara jest proszona o podanie swojego identyfikatora użytkownika, starego hasła i nowego hasła.Gdy to zrobili, osoba atakująca miała poświadczenia oficjalnego konta bankowego firmy!

Commercial Email Attack (BEC) i Email Account Attack (EAC)

Jeśli jesteś właścicielem firmy i chcesz wiedzieć, jakiego rodzaju cyberataki są zwykle przeprowadzane za pośrednictwem poczty e-mail, musisz zwrócić uwagę na BEC.Podobnie jak ataki na wieloryby, oszustwa BEC dotyczą również kadry kierowniczej, ale w inny sposób.W tym przypadku atakujący nie jest wymierzony w jednego lub więcej kierowników wyższego szczebla, ale w pracowników średniego i niskiego szczebla.Mogą również wysyłać e-maile do pracowników, którzy udają kogoś z organizacji zewnętrznej (zazwyczaj mają do czynienia z tą firmą).

Oszustwa BEC zwykle obejmują cyberprzestępców, którzy udają, że wysyłają wiadomości e-mail z kont legalnych użytkowników.Jeśli jednak uda im się uzyskać dostęp do rzeczywistych kont tych użytkowników, wejdą w obszar tzw. wycieku kont e-mail (EAC).

Sprawdź kilka przykładowych scenariuszy BEC:

- Oszust wysyła wiadomość e-mail do działu kadr, podszywając się pod osobę pracującą w firmie, z prośbą o zmianę numeru konta bankowego w rejestrze na potrzeby przyszłych przekazów wynagrodzeń.Nie trzeba dodawać, że nowe konto bankowe należy do samego atakującego.

- Atakujący wysyła wiadomość e-mail udając, że jesteś szefem/przełożonym lub przełożonym i prosi o przesłanie kilku ważnych dokumentów lub informacji w odpowiedzi.

- E-maile, które wyglądają na wiarygodne, wydają się pochodzić z działu IT.Instruuje odbiorcę, aby zainstalował lub zaktualizował oprogramowanie, które dołącza do wiadomości e-mail.W rzeczywistości wiadomość e-mail pochodziła od oszusta, a oprogramowanie mogło być koniem trojańskim lub innym rodzajem złośliwego oprogramowania.

- Twój przełożony prosi Cię o dokonywanie płatności na rzecz stałych dostawców lub oddziałów i podanie numeru konta bankowego w e-mailu.Uważasz, że wiadomość e-mail jest wiarygodna, postępuj zgodnie z instrukcjami i nieumyślnie przelej pieniądze na konto bankowe osoby atakującej.

To tylko kilka przykładów.Ale BEC może być bardzo niebezpieczny.Według FBI 2020 Raport o przestępczości internetowej, W wyniku połączenia oszustw BEC i EAC firma straciła ponad 18 miliarda dolarów.

Oszustwa reklamowe typu „płatność za kliknięcie” (oszustwa związane z kliknięciami)

Podobnie jak w poprzedniej strategii, atakujący wyśle kuszącą wiadomość e-mail, która przekieruje Cię na stronę internetową.Jednak w tej witrynie nie ma szkodliwego złośliwego oprogramowania ani fałszywych stron logowania.Jest to raczej łagodna strona internetowa z dużą ilością reklam.Sposób, w jaki właściciele witryn zarabiają, polega na przyciąganiu jak największej liczby użytkowników do swojej witryny.W ten sposób mogą poprosić o więcej odsłon i prowizje PPC, aby uzyskać wyższe liczby.

ale,trochę Oszustwo związane z klikaniemMa złośliwy charakter.Ich celem jest wyczerpanie budżetu reklamowego firmy poprzez umieszczenie jak największej liczby fałszywych kliknięć w reklamy.Chociaż cyberprzestępcy często wykorzystują w tym celu boty, czasami wykorzystują wiadomości phishingowe, aby przyciągnąć prawdziwych użytkowników.

Nadawca przyciąga użytkowników, wysyłając wiadomości e-mail zawierające fałszywe linki do transakcji, fałszywe „najnowsze wiadomości” lub inne linki, które zachęcają użytkowników do kliknięcia.Jednak gdy odbiorca dotrze na stronę, na stronie nie ma nic obiecanego w wiadomości e-mail.Dlatego użytkownicy są niczym więcej jak pionkami dla oszustów, dzięki czemu oszuści mogą zarobić na nich więcej pieniędzy, zmuszając ich do oglądania reklam.

Ataki oparte na załącznikach złośliwego oprogramowania

W przypadku tego typu ataku cyberprzestępcy umieszczają złośliwe oprogramowanie w samej wiadomości e-mail poprzez osadzone obrazy lub inne załączniki.Atakujący użyje pilnego lub przekonującego języka, aby nakłonić Cię do otwarcia lub pobrania załącznika.Mogą wysyłać Ci załączniki lub linki, które wyglądają jak

- Potwierdzenie transakcji

- Zawiadomienie bankowe,

- Ostrzeżenie ostrzega, że plik zawiesił niektóre usługi,

- Szczegóły rozmowy kwalifikacyjnej lub list akceptacyjny lub

- Darmowe przedmioty, takie jak oprogramowanie lub książki.

Oczywiście, gdy otworzysz takie linki lub użyjesz załączników, złośliwe oprogramowanie zostanie zainstalowane na Twoim urządzeniu.Gdy złośliwe oprogramowanie zaatakuje Twoje urządzenie, może:

- Uważaj

- Ukradnij swoje ważne dane,

- Monitoruj i rejestruj swoje zachowanie,

- Blokowanie danych lub urządzeń w celu szantażowania pieniędzy (tzw. atak ransomware),

- Używaj swojego urządzenia jako robota do przeprowadzania cyberataków (tzw. ataków botnetowych),

- Wyświetlaj obraźliwe reklamy,

- Użyj swojego klienta poczty e-mail i profilu w mediach społecznościowych, aby wysyłać e-maile lub wiadomości phishingowe

Fałszywa sprzedaż/oszustwo promocyjne

Niektóre firmy internetowe stosują tę nieetyczną strategię e-mail marketingu.Wysyłają e-maile do nowych lub obecnych klientów z ekscytującymi ofertami, planami i rabatami „zbyt dobre, by można było je zrobić”.Jednak gdy odwiedzisz witrynę i weźmiesz w niej udział, dadzą ci niższy rabat niż cena obiecana w e-mailu i zapewnią niższy rabat.

Ë przykład : Firma X wyśle Ci wiadomość e-mail z tekstem „70% zniżki na wszystkie ubrania, jeśli użyjesz kodu kuponu 70% ZNIŻKI”.Klikasz w e-mail, przeglądasz produkty, a następnie dodajesz swoje ulubione ubrania do koszyka.Ale kiedy sprawdzasz, kiedy ubiegasz się o kupon, to nie działa.Zobaczysz komunikat o błędzie informujący, że kupon wygasł, a otrzymasz zastępczy „ważny” kupon z 30% zniżką.

W powyższym przykładzie niektórzy konsumenci nadal decydują się na zakup, ponieważ spędzili dużo czasu na brązowieniu i wybieraniu produktów.Inni rozczarowani użytkownicy porzucą koszyk.Jednak funkcja analityczna witryny będzie śledzić ich zachowanie i wykorzystywać te informacje w swoich kampaniach PPC do wyświetlania ukierunkowanych i dostosowanych reklam.

Dwie główne motywacje cyberataków wykorzystujących wiadomości e-mail

Co cyberprzestępcy próbują zrobić w przypadku tego rodzaju oszustw e-mail?Dwie główne motywacje to dane, które można ukraść i sprzedać lub wykorzystać w przestępstwach związanych z kradzieżą tożsamości, a także pieniądze lub inne korzyści finansowe.Istnieją inne motywy, takie jak szpiegostwo, zemsta lub inne cele osobiste lub polityczne, ale dzisiaj nie zwracamy uwagi na te motywy.

Kradzież danych

Sama kradzież danych nie jest rodzajem cyberataku, ale ich skutkiem.Dane są ważną częścią wielu rodzajów przestępstw obejmujących kradzież tożsamości, szantaż (na przykład ataki oprogramowania ransomware) i oszustwa.Cyberprzestępcy lubią kraść dane, więc mogą wykorzystywać je do przeprowadzania innych rodzajów cyberataków, handlować nimi lub sprzedawać je innym złoczyńcom lub wykorzystywać je do innych celów.

Sposób, w jaki osoba atakująca wysyła do Ciebie wiadomość e-mail, polega na tym, że chcesz udostępnić im swoje poufne informacje!Na przykład będą udawać szefa, który poprosił o natychmiastowe przesłanie Ci plików elektronicznych.Nie odważysz się ich wysłać?Podobnie atakujący podszywa się pod siebie

- Przyjaciele/krewni,

- Znana firma

- Bank,

- zatrudnianie personelu

- Agencje rządowe,

- Firma użyteczności publicznej

- Instytut Edukacji,

- Nauczyciel/profesor itp.

Czasami proszą Cię o przesłanie prywatnych informacji, takich jak adres fizyczny, numer telefonu, numer ubezpieczenia społecznego, data urodzenia, informacje o stanie zdrowia, dochód itp.Często będą pytać o poufne informacje Twojej organizacji, takie jak dane klientów, techniczne know-how, tajemnice handlowe, tajne dane finansowe itp.

Na przykład: Oszust udaje rekrutera z dużej firmy, twierdząc, że już Cię zatrudnił.W ramach planu proszą Cię o podanie danych osobowych w imię sprawdzenia przeszłości i informują, że potrzebują Twojego numeru ubezpieczenia społecznego do kontroli kredytowej i do celów podatkowych.

Ponieważ są to typowe procesy związane z rekrutacją, nie znajdziesz niczego podejrzanego, a wszystkie dokumenty możesz dostarczyć na żądanie.Jednak gdy odkryjesz, że jest to oszustwo, cyberprzestępcy już nie istnieją.Znikają po otrzymaniu Twoich informacji lub wykorzystują je do popełniania przestępstw związanych z kradzieżą tożsamości lub sprzedają je innym atakującym w ciemnej sieci.

Oszustwo finansowe

Jak wskazuje tytuł, osoba atakująca wykorzystała pocztę e-mail do przeprowadzenia nieuczciwych transakcji finansowych.Czasami zastępują numer karty płatniczej lub dane konta bankowego.Zazwyczaj poproszą Cię o przesłanie im pieniędzy.Oto trzy takie przykładowe scenariusze:

- Cyberprzestępcy wysyłają E-mail stanowiący organizację charytatywną. W swoich wiadomościach udostępniali zdjęcia ofiar i prosili o przekazanie datków na pomoc.Ale zdjęcie jest fałszywe

- podszywanie się pod kłamcę zatrudnianie personelu,Jego firma Roszczenie Ponosisz określone koszty z góry. Mogą poprosić Cię o zakup materiałów szkoleniowych, mówiąc, że jest to wymóg procesu szkoleniowego.Mogą też poprosić o pieniądze na sprawdzenie przeszłości.

- Zły facet udaje dużą firmę, która prowadzi z tobą interesy i prowadzi cię na fałszywą stronę internetową. Mogą przekierować Cię do domen cybersquattingu (tj. domen, które wyglądają podobnie do popularnych marek/firm), takich jak amzon.com, facbook.com lub welsfargo.com, aby nakłonić Cię do płacenia za produkty lub usługi.

Podsumuj „jaki rodzaj cyberataków jest zwykle przeprowadzany za pośrednictwem poczty e-mail”

Mamy nadzieję, że ten artykuł pomoże Ci zrozumieć, jakie typy cyberataków wykorzystują pocztę e-mail jako wektor ataku.Teraz masz lepszy pomysł, jak chronić siebie i swoją organizację, identyfikując takie fałszywe e-maile.