Jeśli spojrzysz na obecny rynek kryptowalutowych portfeli sprzętowych, zauważysz, że prawie wszystkie z nich są podzielone na dwie szerokie kategorie, głównie napędzane przez dwie różne ideologie.

Ale obie metody mają swoje wzloty i upadki.W pełni otwarty system, taki jak Trezor, zwykle nie ma elementów bezpieczeństwa.Dlatego sekret jest zwykle przechowywany w uniwersalnym MCU, który jest łatwo ujawniany przez ataki błędów.

Alternatywnie portfele typu Ledger mogą oprzeć się takim atakom niepowodzenia, ponieważ sekrety są przechowywane w bezpiecznym elemencie.Jednak dzięki temu ważne części oprogramowania układowego i oprogramowania urządzenia są zwykle nadal niedostępne do recenzji.W związku z tym wprowadzono pewien współczynnik zaufania, który nie jest zbyt popularny wśród wielu entuzjastów szyfrowania.

Jest jednak jeden taki portfel sprzętowy, który wydaje się być najlepszy, zapewniając to, co najlepsze z obu światowych SE do przechowywania sekretów, przy jednoczesnym zachowaniu oprogramowania układowego i oprogramowania całkowicie otwartego.

Mówimy o portfelu sprzętowym Coldcard firmy Coinkite.

Wygląd zimnej karty

Coldcard ma prostą, przezroczystą konstrukcję, która może lepiej wizualnie wykrywać manipulacje w wewnętrznych komponentach.Firma bardziej koncentruje się na zapewnieniu bezpieczeństwa sprzętu oraz utrzymaniu niskich kosztów produkcji i cen detalicznych.

Posiada ekran OLED do wyświetlania informacji, 0-klawiszową klawiaturę zawierającą cyfry 9-12 oraz przyciski OK (potwierdź) i X (odrzuć).Te przyciski mogą być używane do wprowadzania kodu PIN Coldcard, przeglądania interfejsu użytkownika i podpisywania transakcji.

Jest też gniazdo kart MicroSD (więcej o tym później), 3 wskaźniki LED i port Micro-USB do zasilania i bezpośredniego połączenia.

Aby uzyskać więcej informacji o sprzęcie Coldcard, zobaczOficjalny dokument.

Dlaczego zimna karta jest inna?

Coldcard bardzo różni się od innych popularnych portfeli sprzętowych dostępnych obecnie na rynku.

Elementy bezpieczeństwa, ale nie „bezpieczeństwo przez ukrywanie”

Ogólnie rzecz biorąc, większość portfeli sprzętowych z SE wykorzystuje architekturę dwuchipową - MCU ogólnego przeznaczenia do normalnych funkcji urządzenia oraz SE klasy bankowej do przechowywania sekretów i podpisywania transakcji.

Jednak SE klasy bankowej zwykle zawiera (częściowo lub całkowicie) oprogramowanie układowe z zamkniętym kodem źródłowym.Chodzi o to, że jeśli atakujący nie rozumie systemu, nie można go wykorzystać.Dlatego ten rodzaj sprzętu zwykle zapewnia „tajne bezpieczeństwo”.

Coldcard również wykorzystuje podobną architekturę dwuchipową, ale jego SE bardzo różni się od SE powszechnie spotykanego w portfelach sprzętowych typu Ledger.

Wykorzystuje MicrochipATECC508A (Mk2),ATECC608A (Mk3) do przechowywania klucza głównego.Mikrokontroler to koprocesor kryptograficzny, który zapewnia sprzętowe, bezpieczne przechowywanie kluczy.Co ważniejsze, nie ma żadnych komponentów o zamkniętym kodzie źródłowym.

Bezpieczny MCU może wykonywać szyfrowanie SHA-256 i zawiera wewnętrzny generator liczb losowych (TRNG).Łącząc te funkcje i staranny projekt protokołu, Coldcard wymusza, aby atakujący musiał znać określoną sekwencję PIN (zapisaną jako część procesu konfiguracji portfela), aby uzyskać dostęp do sekretów.

Długość PIN-u Coldcard może wynosić od 4 do 12 cyfr, podzielonego na dwie części – prefiks i pozostałą część – każda część ma długość od 2 do 6 cyfr.Zaleca się używanie kodu PIN zawierającego co najmniej 8 (4 + 4) cyfr.

Po wprowadzeniu prefiksu PIN, Coldcard generuje dwa słowa ze słownika BIP39.Ta para słów jest unikalna dla każdego urządzenia Coldcard i kombinacji prefiksu PIN i może służyć do identyfikacji prób phishingu.

Jeśli wyświetlona para słów antyphishingowych nie jest zgodna z oczekiwaniami, albo wpisałeś zły prefiks PIN, albo może to być urządzenie phishingowe!

Ponadto MCU bezpieczeństwalimitMaksymalna liczba prób PIN — dla powtarzających się prób podania numeru PIN w celu wymuszenia przyrostowego opóźnienia czasowego — taki atak typu brute force jest niepraktyczny w przypadku silnych kodów PIN.

Dlatego jeśli napastnik zdecyduje się teraz bezpośrednio brutalnie wymusić sekret, będzie miał zbyt pech!Zaszyfrowany skrót SHA-256 współpracuje z TRNG, aby zapewnić silne szyfrowanie.Przestrzeń wyszukiwania wynosi teraz 2^256, co jest nadal poprawne, nawet gdy oprogramowanie układowe zostanie całkowicie wymienione na głównym MCU lub układ SE zostanie usunięty z płyty.

Dlatego chip ATECCX08A opiera się na bezpieczeństwie funkcji skrótu kryptograficznego, a nie na „bezpieczeństwie przez ukrywanie”.Korzystanie z takiego SE pozwala Coinkite zachować całe oprogramowanie układowe i oprogramowanie typu open source w celu wzajemnego przeglądu i weryfikacji.

Kompletne rozwiązanie „szczeliny powietrznej”

Coldcard może być obsługiwany w trybie offline, bez konieczności łączenia się w jakikolwiek sposób z komputerem lub urządzeniem mobilnym.Nie obsługuje połączenia Bluetooth ani Wi-Fi, wystarczy włożyć Coldcard do gniazdka elektrycznego, aby skutecznie wykonywać wszystkie operacje na Coldcard.Możesz także wybrać pracę z komputerem przez USB.

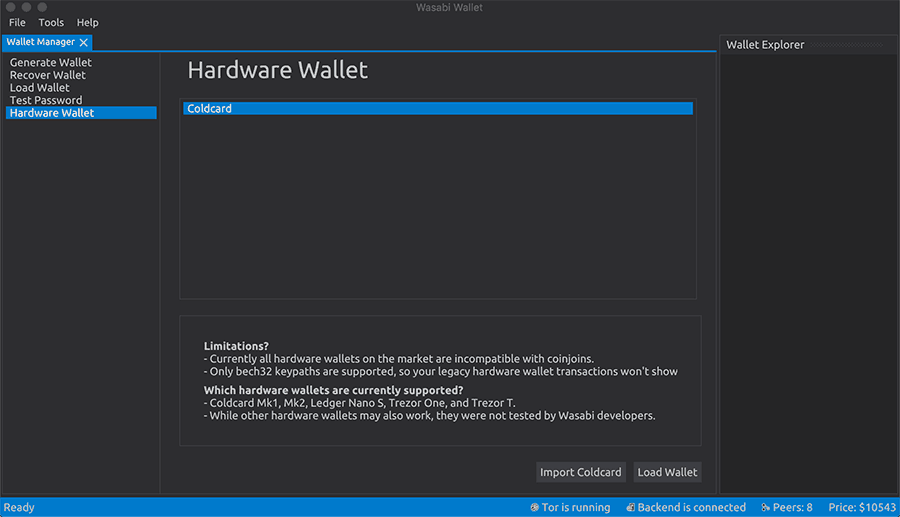

Coldcard posiada slot MicroSD, możesz użyć karty pamięci jako medium pomiędzy szczeliną powietrzną.Może generować portfele szkieletowe dla obsługiwanych aplikacji portfelowych, w tym Electrum i Wasabi na kartach MicroSD, które zawierają rozszerzone klucze publiczne.Rozszerzony klucz publiczny może być użyty do wygenerowania nowego adresu odbiorczego bez znajomości odpowiedniego klucza prywatnego.

Coldcard jest również pierwszym na świecie natywnym PSBT ("Partially Signed Bitcoin Transaction Format"-BIP) 174) Portfel sprzętowy;Pozwala to na podpisywanie transakcji bezpośrednio na karcie MicroSD, a następnie transmitowanie ich w sieci bez konieczności łączenia się z Coldcard.

Ponadto Coldcard może używać kart MicroSD do celów takich jak tworzenie kopii zapasowych nasion portfela w zaszyfrowanych plikach lub aktualizacja oprogramowania sprzętowego urządzenia, a wszystko to bez bezpośredniego łączenia się z komputerem.

Uwaga:Szczelina powietrzna zapewnia większe bezpieczeństwo, ale może być trochę niewygodna.Coldcard zapewnia możliwość wyboru między bezpieczniejszym lub wygodniejszym, wspierając szczelinę powietrzną i bezpośrednie połączenie przez USB.

Nie jest wymagane żadne specjalne oprogramowanie

Nawet jeśli obsługiwane są aplikacje innych firm, większość portfeli sprzętowych zwykle polega na swoich oficjalnych aplikacjach wspierających do wykonywania zadań, takich jak weryfikacja i aktualizacje oprogramowania układowego oraz rozszerzona obsługa monet.

Nie ma dedykowanej aplikacji towarzyszącej dla Coldcard.Jest przeznaczony do pracy z natywnymi aplikacjami portfela, takimi jak Electrum i Wasabi.Dzięki obsłudze MicroSD, wskaźnikowi LED i innym funkcjom zadania, takie jak aktualizacja i weryfikacja oprogramowania układowego, mogą być obsługiwane bezpośrednio w urządzeniu.

Coldcard jest używany z Electrum i Wasabi przez bezpośrednie połączenie USB i rozwiązanie szczeliny powietrznej.

Podobnie, aktualizacja oprogramowania może być bezpośrednio zWitryna ColdcardŚciągnij,I użyj Electrum (przez USB) lub samego Coldcard (przez kartę MicroSD), aby załadować na urządzenie.

Uwaga:Obecnie Coldcard obsługuje tylko kryptowaluty Bitcoin (Main i TestNet) oraz Litecoin (Main i TestNet).

Jak skonfigurować portfel sprzętowy Coldcard?

Aby poprawić bezpieczeństwo urządzenia, proces konfiguracji Coldcard różni się nieco od innych popularnych portfeli sprzętowych.To jest przewodnik krok po kroku dotyczący zakładania nowego portfela w Coldcard.

Uwaga:Po zamówieniu Twoja karta Coldcard powinna być zapakowana w zapieczętowaną torebkę z kodem kreskowym i numerem na spodzie torebki.Sprawdź torbę pod kątem uszkodzeń,Jeśli w ogóleNieodpowiedniProszę o miejsceRaportuje doWsparcie Coinkite.

- Użyj ładowarki sieciowej micro USB lub akumulatora do zasilania Coldcard.

- Przeczytaj warunki użytkowania na ekranie Coldcard;Użyj klawiszy 5 (w górę) lub 8 (w dół), aby przeglądać wiadomości, a następnie naciśnij klawisz OK w prawym dolnym rogu, aby kontynuować.

- Sprawdź numer seryjny urządzenia i upewnij się, że zgadza się z numerem seryjnym wydrukowanym na opakowaniu.

- Wprowadź prefiks PIN, który będzie używany do ochrony Twojej karty Coldcard przed nieautoryzowanym użyciem;Zaleca się użycie 4-6 cyfr.

- Zwróć uwagę i zapamiętaj dwa słowa antyphishingowe wyświetlane na ekranie.Zgodnie z konkretnym kodem PIN prefiksu, którego używasz, ta para słów jest unikalna dla Twojej karty Coldcard.

- Wprowadź resztę preferowanego kodu PIN;Zaleca się użycie 4-6 cyfr.

- Po zapisaniu kodu PIN powinieneś zobaczyć menu do tworzenia nowego portfela z seedu BIP39 lub importowania istniejącego portfela.Użyj klawiszy 5 i 8, aby poruszać się w górę lub w dół, a następnie naciśnij przycisk OK.

- Korzystając z opcji Importuj istniejące, możesz wprowadzić swój istniejący portfel, podając odpowiedni seed 12-24 słów.

- Lub, gdy wybierzesz Nowy portfel, zestaw 24 początkowych słów zostanie wyświetlony na następnym ekranie.Przewiń i zapisz każde słowo.W tym celu możesz użyć karty Wallet Backup dołączonej do pakietu.Na koniec naciśnij OK, aby wziąć udział w quizie i sprawdzić, czy wszystkie słowa zostały nagrane poprawnie.

Po pomyślnym ukończeniu quizu Twój portfel jest gotowy do użycia.

Uwaga:Jeśli chcesz przełączyć się na inny portfel, aby przechowywać i uzyskiwać dostęp do swoich aktywów, możesz ustawić hasło BIP39.

Aby uzyskać bardziej szczegółowe informacje na temat korzystania z różnych funkcji portfela, możesz sprawdzićWitryna Coldcard.

Bezpieczeństwo zimnej karty i różne wektory ataków

Coldcard podjął szereg działań w celu zapewnienia bezpieczeństwa swoich produktów.Przeanalizujmy, jak bronią się przed różnymi wektorami ataku.

Atak dalekiego zasięgu

Coldcard przechowuje klucz prywatny w bezpiecznym chipie, który wykorzystuje szyfrowanie SHA-256 i TRNG do szyfrowania danych.Nawet jeśli urządzenie jest bezpośrednio podłączone do komputera podłączonego do Internetu, SE może zapewnić, że tajemnice nigdy nie zostaną ujawnione światu zewnętrznemu.

Wszystkie transakcje wydatków można zweryfikować, odczytując wyświetlacz OLED pokazujący adres odbiorcy i potwierdzić, naciskając fizyczny przycisk OK.Jedyne dane dostępne zewnętrznie to podpisany komunikat służący do zainicjowania transakcji.

Jeśli jesteś wystarczająco paranoiczny, możesz używać Coldcard w trybie szczeliny powietrznej, w którym urządzenie jest zawsze offline.W takim przypadku nie jest możliwe przeprowadzenie zdalnego ataku na portfel sprzętowy Coldcard.

Atak fizyczny

Rozważmy różne rodzaje ataków fizycznych/man-in-the-middle (MITM) na portfele Coldcard.

Atak łańcucha dostaw

Każdy portfel Coldcard, opuszczając fabrykę, jest pakowany w specjalną torbę z numerem seryjnym.Ta specjalna torba ma nie tylko plombę zabezpieczającą przed manipulacją, ale również posiada unikalny numer seryjny, jest również zapisywana w bezpiecznym obszarze pamięci flash urządzenia i może być zweryfikowana podczas procesu konfiguracji portfela.

Ponadto użycie przezroczystej plastikowej obudowy wokół Coldcard było celową decyzją projektową, aby ułatwić wykrywanie oznak fizycznego manipulowania wewnątrz urządzenia.Ponadto, ponieważ plastikowa obudowa jest zamykana przez spawanie, trudno jest otworzyć i ponownie uszczelnić obudowę bez zauważenia takiej fizycznej ingerencji.

kradzież

Jeśli urządzenie zostanie skradzione, dostęp do sekretów portfela będzie utrudniony (czytaj jako „niemożliwy”).Jak wspomniano wcześniej, sekret jest przechowywany w bezpiecznym elemencie.Jeśli poprawna sekwencja PIN nie jest znana, nie można z niego wydobyć sekretu.

Limit czasu wymuszony między próbami podania błędnego kodu PIN sprawia, że przeprowadzanie ataków typu brute force jest niepraktyczne, zwłaszcza gdy używane są silne kody PIN.Ponadto, jeśli atakujący spróbuje siłą złamać sekret z zewnątrz bez wpisywania kodu PIN, ze względu na ogromną przestrzeń wyszukiwania (2^256), hash SHA-256 + TRNG sprawi, że wymuszenie będzie niepraktyczne.

Uwaga:W kolejnych iteracjach Coldcard (od MK3), z góry określona liczba kolejnych błędnych prób PIN spowoduje trwałe uszkodzenie („złamanie”) urządzenia i jego poufność.

Atak złej pokojówki

Cold Card podejmuje różne środki zaradcze, aby zapobiec atakom różnych złych pokojówek:

Atak złośliwego oprogramowania układowego - Ledger STM32 0xF00DBABE

Ledger Nano S doznał (teraz naprawiony) poważnego problemu z bootloaderem, w którym proces weryfikacji oprogramowania układowego obejmuje sprawdzenie określonej stałej szesnastkowej (0xF00DBABE) dla określonej lokalizacji w pamięci.Ten problem może być łatwo wykorzystany przez badaczy bezpieczeństwa w celu dostosowania oprogramowania układowegoZaładowano pomyślnieDo Nano S napisz jednocześnie 0xF00DBABE w określonej lokalizacji pamięci.

W przeciwieństwie do Nano S, Coldcard Wallet weryfikuje każdy adres pamięci flash przy każdym uruchomieniu urządzenia.Skrót SHA-256 jest obliczany i weryfikowany na podstawie wartości bezpiecznie przechowywanej w SE.Wynik jest wyświetlany użytkownikowi w czerwonych (oznaczających fałsz) i zielonych (oznaczających prawdę) światłach, do których nie ma dostępu żadna część systemu poza SE.

Podczas aktualizacji oprogramowania układowego zmieni się wartość skrótu SHA-256 nowego oprogramowania układowego.W tym czasie nowa wartość skrótu „powinna być” jest również zapisywana w SE.Jeśli atakujący chce przesłać niestandardowe (złośliwe) oprogramowanie układowe, musi znać kod PIN głównego urządzenia.

Storm Attack-Ledger Niebieski wyciek RF

WinnymPróbny, badacze bezpieczeństwa mogą określić kod PIN Ledger Blue, śledząc sygnały o częstotliwości radiowej generowane przez dotknięcia zarejestrowane w różnych obszarach na ekranie urządzenia.Jest to trudne do wykonania na Coldcard, ponieważ jego oprogramowanie wewnętrzne ma niezbędną ochronę przed takimi atakami.

Ponadto, począwszy od wersji MK2, Coldcard używa fizycznych klawiszy zamiast klawiszy dotykowych, aby zwiększyć odporność na wiatr.

Glitch Attack-TREZOR Jeden błąd

Urządzenia TREZOR są podatne na ataki błędów, ponieważ sekrety (w postaci zaszyfrowanej) są przechowywane na samym głównym MCU ogólnego przeznaczenia.Tak nie jest w przypadku Coldcard, wszystkie sekrety są przechowywane w chipie ATECX08A SE.

Jak wspomniano wcześniej, jeśli główny kod PIN nie jest znany, wydobycie danych z tego SE jest niemożliwe.Ma również ataki typu brute force, takie jak wymuszone opóźnienia czasowe między nieudanymi próbami PIN i haszowaniem sekretów SHA-256 za pomocą TRNG.

Co najważniejsze, Coldcard może również łatwo wykryć możliwe ataki MITM bez ujawniania pełnego kodu PIN.Po wprowadzeniu prefiksu PIN, wyświetli dwa słowa antyphishingowe, które są unikalne dla Twojego urządzenia i kombinację prefiksu PIN.Jeśli słowa nie pasują do siebie, możliwe, że ktoś manipulował przy sprzęcie Coldcard.

Lub, gdy urządzenie jest włączone, każda próba flashowania złośliwej wersji oprogramowania urządzenia (bez znajomości nadrzędnego kodu PIN) zostanie zidentyfikowana podczas weryfikacji sumy kontrolnej (czerwone i zielone światło).

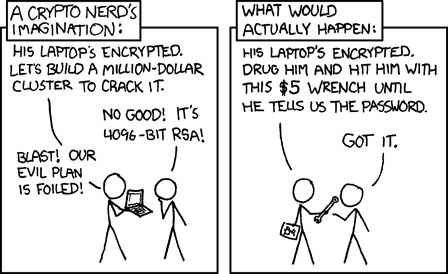

Sprawa „klucza za 5 dolarów”

Kiedy jesteś pod przymusem, wszystkie mechanizmy bezpieczeństwa zastosowane w portfelu sprzętowym mogą zawieść, na przykład wycelowanie w pistolet w celu ujawnienia kodu PIN urządzenia i/lub przetransferowania bitcoinów do portfela atakującego.Funkcje, takie jak obsługa hasła BIP39, kod PIN przymusu i PIN BrickMe, umożliwiają w takiej sytuacji uratowanie lub zniszczenie portfela Coldcard.

密碼

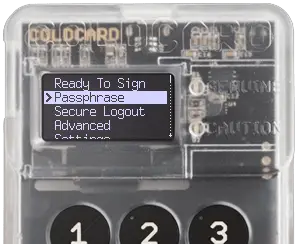

Standard BIP 39 obsługuje opcjonalne hasła oprócz 24-wyrazowego seedu, który może uzyskać dostęp do nowego portfela dla każdego możliwego hasła.Portfel Coldcard obsługuje dodawanie hasła do początkowego słowa początkowego, począwszy od wersji oprogramowania 2.0.0.

Kiedy logujesz się do Coldcard wpisując PIN w dowolnym momencie, domyślne hasło jest zawsze puste.Aby dodać hasło i uzyskać dostęp do nowego powiązanego z nim portfela:

- Zaloguj się do Coldcard za pomocą swojego prefiksu i kodu PIN odpoczynku.

- Wybierz hasło z menu Coldcard.

- Naciśnij OK na ekranie opisu hasła.

- Dodaj nowe hasło wybierając odpowiednie opcje: edytuj frazę (wprowadzaj znaki poruszając się góra/dół i lewo/prawo), dodaj słowo (wybierz słowo z listy słów BIP39), dodaj numer (za pomocą klawiatury fizycznej) .

Wszystkie te opcje można stosować łącznie.Twoje hasło może zawierać słowo z listy słów BIP39, po którym następuje kilka cyfr, a następnie kilka znaków specjalnych.Fraza może mieć do 100 znaków.

Jeśli musisz ponownie wprowadzić hasło lub chcesz wrócić do swojego 24-wyrazowego portfela seed, menu hasła ma również opcję wyczyszczenia wszystkiego.

Po wybraniu hasła wybierz z menu Zastosuj, aby kontynuować.Na ekranie zostanie wyświetlony ośmiocyfrowy odcisk palca portfela.Ten odcisk palca może być użyty do sprawdzenia, czy portfel, do którego uzyskano dostęp poprzez wprowadzenie określonego hasła, jest rzeczywiście portfelem, który zamierzasz otworzyć.Za każdym razem, gdy wprowadzasz to samo hasło, odcisk palca portfela powinien być taki sam.

Zastrasz portfel

Kiedy jesteś zmuszony do ujawnienia kodu PIN, Twój portfel powinien być używany jako droga ucieczki, na wypadek przymusu.Możesz wprowadzić kod PIN pod przymusem zamiast rzeczywistego kodu PIN, aby uzyskać dostęp do różnych portfeli.

Po wprowadzeniu kodu PIN przymusu Coldcard będzie działać normalnie i odblokowuje portfel, więc atakujący zwykle nie jest ostrzegany.Jednak osoby zaznajomione z Coldcard mogą być w stanie odróżnić.Na przykład portfel pod przymusem nie ma pozycji menu z hasłem.

Hasło do BrickMe

Coldcard pozwala również ustawić PIN BrickMe, aby skutecznie i trwale zniszczyć urządzenie Coldcard.Kiedy używany jest kod PIN BrickMe, klucze tajne zostaną nieodwracalnie zniszczone, a portfel stanie się praktycznie bezużyteczny jak cegła”.

Zarówno PIN przymusowy, jak i PIN BrickMe można ustawić w menu ustawień (opcja zmiany kodu PIN) w portfelu Coldcard.

Nagroda: skonfiguruj Coldcard w najbezpieczniejszy sposób

Te wskazówki pomogą Ci skonfigurować portfel Coldcard z maksymalnym bezpieczeństwem.

Włącz bez komputera:Podłącz Coldcard do gniazdka ściennego lub akumulatora, aby uruchomić.

Silny 12-cyfrowy PIN:Utwórz silny kod PIN z 6-cyfrowym prefiksem PIN i 6 pozostałymi kodami PIN.Następnie utwórz nowy portfel i bezpiecznie zapisz swoje seedy do celów odzyskiwania.

Ustawienia hasła:Następnie przejdź do menu hasła i ustaw silne hasło, które możesz zapamiętać, ale nie jest łatwe do odgadnięcia.Po zastosowaniu hasła zostaniesz zalogowany do portfela powiązanego z określonym hasłem.Zapisz również odcisk palca portfela, aby móc z niego skorzystać w przyszłości.

PSBT:Teraz użyj karty MicroSD do przechowywania lub przenoszenia swoich zasobów do portfela związanego z hasłem za pośrednictwem PSBT.

Zawsze offline:Nadal używaj portfela Coldcard w trybie szczeliny powietrznej.

Uwaga:Chociaż Coldcard ma portfel przeznaczony specjalnie do sytuacji pod przymusem, nie zalecamy korzystania z tej funkcji, ponieważ osoba atakująca zaznajomiona z Coldcard może łatwo wykryć różnicę między rzeczywistym portfelem a portfelem pod przymusem.Zamiast tego możesz chcieć załadować część środków do głównego portfela bez hasła (chcesz stracić), do którego możesz uzyskać dostęp pod przymusem.

Dodatkowe wskazówki:Nowa karta Coldcard MK3 posiada funkcję automatycznego „zamurowania” urządzenia po 13 kolejnych nieudanych próbach PIN-u.Jeśli jednak używasz wcześniejszej wersji urządzenia, możesz ustawić PIN BrickMe z taką samą liczbą cyfr, jak podstawowy PIN, ale o mniejszej wartości.W ten sposób, podczas brutalnego wymuszania kodu PIN, atakujący może zablokować urządzenie przed jego odblokowaniem.

Powinieneś dostać Coldcard

Obecnie Coldcard nie obsługuje wielu walut.Nie nadaje się do wysyłania bitcoinów w podróży.Niemniej jednak Coldcard może być idealnym rozwiązaniem dla długoterminowych „hodlerów” bitcoinów.

Urządzenie koncentruje się głównie na bezpieczeństwie i opłacalności i jest idealne dla osób, które chcą przechowywać bitcoin w najbezpieczniejszy sposób (szczelina powietrzna, bezpieczny element), bez narażania ideologii open source.