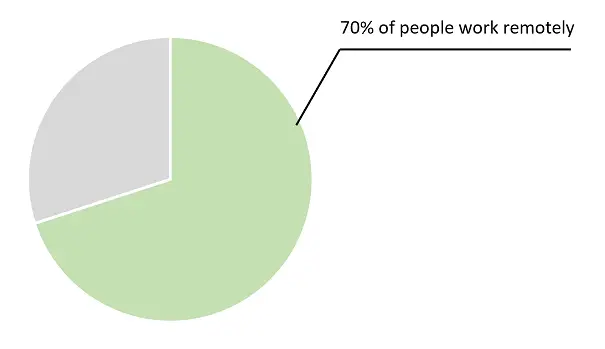

Zasady Work From Home rozprzestrzeniły się w całej organizacji.Dziś.70% ludzi na całym świecie pracuje zdalnie przynajmniej raz w tygodniu, a 53% pracuje zdalnie przynajmniej połowę czasu w tygodniu.

Jednak wraz z ciągłym rozprzestrzenianiem się COVID-19 coraz częściej pracownicy wychodzą do pracy;Ten trend prawdopodobnie się utrzyma.

Praca w domuPrzynieś korzyści pracownikom i pracodawcom w postaci większej elastyczności, wyższej produktywności i wyższych zysków.

Jednak z tymi korzyściami wiąże się niebezpieczne ryzyko.Te zasady WFH promują zwiększone wykorzystanie złośliwych urządzeń (manipulowanie sprzętem w złych zamiarach) przez złych podmiotów, ponieważ istnieje więcej punktów wejścia i mniej środków bezpieczeństwa (ponieważ WFH jest zwykle kojarzone z BYOD).

Sfałszowane urządzenia peryferyjne i implanty sieciowe mogą przeprowadzać różne formy ataków, w tym propagację złośliwego oprogramowania, wyciek danych, ataki typu man-in-the-middle (MiTM), sniffing sieci itp.Konsekwencje ataku mogą być ogromne, często obejmują koszty finansowe, reputacyjne i prawne, których każda organizacja chce uniknąć.

Oprócz przeprowadzania szkodliwych ataków urządzenia złodziei są prawie niemożliwe do wykrycia, więc są niezwykle groźne.Zwodnicze urządzenia peryferyjne są uważane za legalne HID i implanty sieciowe.

Gdy działają w warstwie 1 (warstwie fizycznej), mogą zostać całkowicie niewykryte, czego nie obejmują istniejące rozwiązania oprogramowania zabezpieczającego.Dlatego Rogue Devices nie będzie wydawać żadnych alarmów.

Jakie są zagrożenia?

dane

Praca zdalna wymaga dzielenia się informacjami.Gdy pracownicy pracują w publicznych hotspotach Wi-Fi, informacje są rozpowszechniane przez niezabezpieczone sieci.

Zdalny dostęp do pulpitu jest powszechną cechą pracy zdalnej, która również jest ryzykowna.Nawet jeśli dana osoba pracuje w bezpiecznej sieci prywatnej, urządzenia osób, które współdzielą z nią pulpit (zawierający poufne informacje) mogą nie być odpowiednio chronione, a routery, do których te urządzenia są podłączone, mogły zostać zhakowane.

Dane są najważniejszym aspektem, który należy wziąć pod uwagę podczas pracy zdalnej, ponieważ oznacza to, że złośliwi aktorzy mogą wyrządzić szkody organizacji bez fizycznego dostępu do ich pomieszczeń.

Niewystarczające bezpieczeństwo

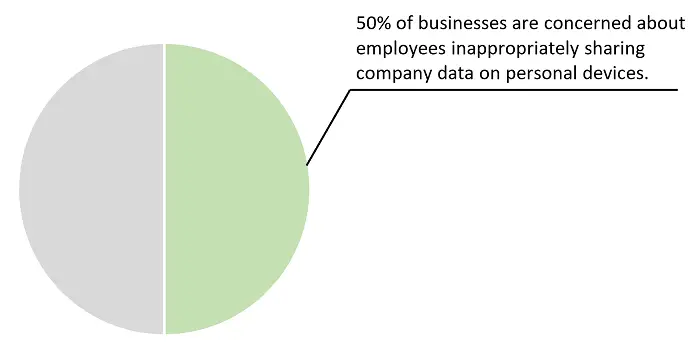

Ponieważ WFH zwykle oznacza używanie urządzeń osobistych do celów zawodowych, te urządzenia osobiste są atrakcyjnymi celami ze względu na brak odpowiednich środków bezpieczeństwa.50% firm, które zezwalają na BYOD, jest zagrożone przez urządzenia należące do pracowników.Bez odpowiednich zabezpieczeń, nieostrożne zachowanie pracowników jest trudniejsze do zapobieżenia.W rezultacie około 50% firm na całym świecie obawia się, że pracownicy niewłaściwie udostępniają dane firmy za pośrednictwem urządzeń osobistych używanych do celów zawodowych.

Akcja pracownika

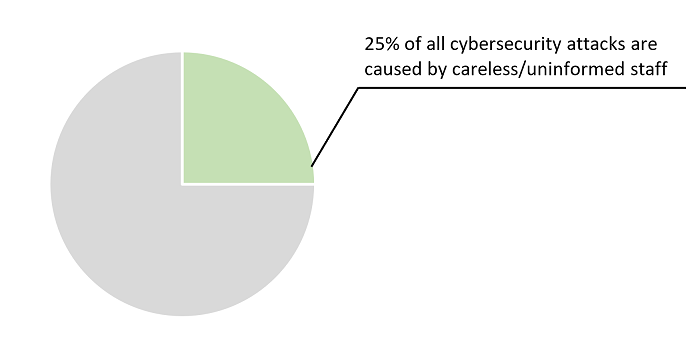

Nieostrożni/nieświadomi pracownicy powodują jedną czwartą ataków na cyberbezpieczeństwo, a praca zdalna tylko zwiększa szanse na to.Pracownicy mogą nie zauważyć treści podłączonych do ich urządzeń.Ponadto podczas pracy zdalnej łączenie się z publicznymi hotspotami Wi-Fi jest powszechne, ale ryzyko jest wysokie, ponieważ router mógł zostać naruszony przez implant sieciowy, umożliwiając przestępcom zdalny dostęp i manipulowanie danymi w sieci oraz łączenie urządzeń.

Złośliwi pracownicyzorganizowaćStanowią poważne zagrożenie, Zwłaszcza przy pracy zdalnej, bo nikt ich nie szpieguje.Ci złośliwi pracownicy mogą wykorzystywać złośliwe urządzenia do przeprowadzania ataków.

Sposoby na zmniejszenie ryzyka

1) Polityka pracy zdalnej

Pierwszą rzeczą, którą należy zrobić, jest sformułowanie polityki pracy zdalnej, jasno określającej, w jaki sposób pracownicy pracują zdalnie;Czy oznacza to dostosowanie polityki BYOD, wymaganie od pracowników korzystania wyłącznie z urządzeń firmowych oraz określenie zakresu, w jakim pracownicy mogą pracować bez ograniczeń.Polityka pracy zdalnej powinna być zatwierdzona przez szereg interesariuszy, aby zapewnić jej skuteczność w oparciu o interesy wszystkich stron związanych z firmą.Poniższe procedury redukcji ryzyka mogą być zawarte w postanowieniach niniejszej polityki.

2) Zasada najmniejszego przywileju

Dzięki temu pracownicy mają dostęp tylko do tych danych, których potrzebują do wykonywania swojej pracy, zmniejszając w ten sposób ilość danych uzyskiwanych z urządzeń pracowników.Ponieważ wyciek danych jest jednym z największych zagrożeń podczas pracy zdalnej, w przypadku ataku zasada najmniejszych uprawnień zmniejszy ilość skradzionych danych.

3) Dostęp do sieci o zerowym zaufaniu

Opierając się na zasadzie „nigdy nie ufaj, zawsze weryfikuj”, ZTNA zapewnia, że żadne zaufanie nie jest przyznawane automatycznie.Dostęp powinien być przyznawany na zasadzie „wiedzy koniecznej”, najmniej uprzywilejowanej i określony przez starannie opracowaną politykę.Dlatego ZTNA uznaje, że zaufanie jest słabością i dlatego może zapobiegać ruchom bocznym;Główna technologia wykorzystywana przez złośliwych cyberprzestępców jako punkt dostępu zwykle nie jest ich rzeczywistym celem.Dlatego ZTNA sprawia, że atak jest bardziej skomplikowany i niewygodny.

4) Wirtualna sieć prywatna

VPN tworzy zaszyfrowany tunel między urządzeniem użytkownika a Internetem.Pracownicy mogą uzyskać zdalny dostęp do swoich plików bez „nadzorowania”, ponieważ nikt między użytkownikiem a serwerem, z którym są połączeni, nie ma dostępu do przesyłanych danych, zapewniając w ten sposób lepszą ochronę implantacji sieci.VPN jest niezbędny podczas pracy zdalnej, ponieważ podczas łączenia się z publiczną siecią Wi-Fi nigdy nie można ustalić, kto ją skonfigurował ani kto jeszcze się z nią łączy.

5) Kształcenie i szkolenie personelu

Jednym z najważniejszych sposobów ograniczania cyberzagrożeń jest wzmocnienie edukacji i szkoleń pracowników w tym zakresie.Na przykład inżynierii społecznej można zapobiec jedynie poprzez zwiększenie szkolenia i świadomości.Organizacje muszą podkreślać ryzyko związane z podłączaniem urządzeń peryferyjnych do ich sprzętu i sprawić, by wątpiły w źródło urządzeń peryferyjnych.Urządzenia peryferyjne należy zawsze kupować z renomowanych źródeł, takich jak Apple.Noszenie przenośnych ładowarek podczas pracy poza domem zapewni pracownikom korzystanie z niezawodnych urządzeń peryferyjnych.Ponadto pracownicy powinni wiedzieć, aby nie pozwalać innym używać sprzętu, którego używają do pracy.

6) Oprogramowanie łagodzące nieuczciwe urządzenia

Najlepszym sposobem na zmniejszenie ryzyka ataków Rogue Device jest wdrożenie oprogramowania Rogue Device Mitigation, które może wykryć takie narzędzia ataku i podjąć środki zapobiegające ich powodzeniu.Sepio Systems dostarcza takie oprogramowanie do ochrony punktów końcowych i sieci.

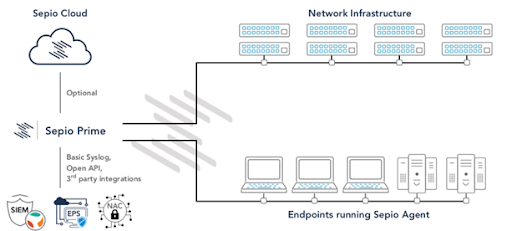

Rozwiązania systemowe Sepio

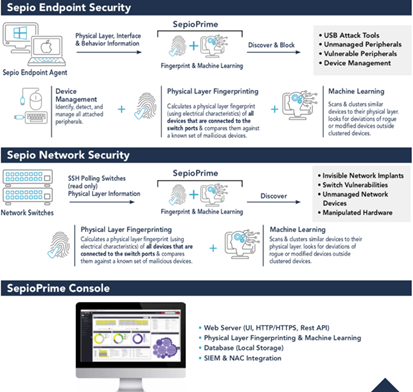

Systemy SepioLider na rynku Rogue Device Mitigation (RDM), rewolucjonizujący branżę bezpieczeństwa sieci poprzez wykrywanie ukrytych ataków sprzętowych.Jako jedyne rozwiązanie zabezpieczające dla ataków w warstwie fizycznej, Sepio Prime zapewnia zespołom ds. bezpieczeństwa kompleksowy wgląd w czasie rzeczywistym w zasoby sprzętowe i ich zachowanie.

Kompleksowy moduł wdrażania polityk pozwala administratorom łatwo definiować szczegółowe zasady użytkowania urządzeń oraz stale monitorować i chronić swoją infrastrukturę.Wykorzystując połączenie technologii fizycznego rozpoznawania odcisków palców i analizy zachowania urządzenia, rozwiązanie Sepio oparte wyłącznie na oprogramowaniu może zapewnić natychmiastowe wykrywanie i reakcję na każde zagrożenie lub próbę sabotażu ze strony zmanipulowanych lub zainfekowanych elementów.