De SSL-certificaatketen bevat meerdere certificaten om vertrouwen op te bouwen met de browser en de client.

Hieronder volgt kennis over deze ketencertificaten en hoe de "chain of trust" werkt.

Als website-eigenaar weet u dat een SSL/TLS-certificaat een voorwaarde is voor succesvol online zakendoen.Naast het vergroten van het vertrouwen en het beschermen van gegevensbeveiliging, helpt het ook om de positie van uw website in de ogen van Google te verbeteren.Maar het SSL-certificaat zal niet in bubbels draaien;Het maakt deel uit van de keten genaamd SSL-certificaten.De keten is een onmisbaar onderdeel van een grootschalige public key infrastructuur, die het mogelijk maakt om veilig online te communiceren via het onveilige internet.

Maar wat is een certificaatketen precies?Waarom is vertrouwen opbouwen zo belangrijk?We zullen de verschillende componenten van de keten opsplitsen, wat zijn hun regels en hoe ze samenwerken als onderdeel van een grotere publieke sleutelinfrastructuur.

Wat is een SSL-certificaatketen?

Dus, wat is de certificaatketen van SSL en TLS?De certificaatketen omvat het basiscertificaat, een of meer tussencertificaten en het server(blad)certificaat.Als u niet weet wat sommige van hen zijn, hoeft u zich geen zorgen te maken.Dit is ons doel hier - om deze termen op een zinvolle manier te helpen afbreken.

Als je hier komt, ben je misschien al bekend met het servercertificaat, want dit is het certificaat dat je voor de website hebt gekocht.Dit is om het hangslotpictogram in de URL-balk voor uw domein te laten verschijnen.Het is ook de reden waarom "HTTPS" wordt weergegeven in uw URL.

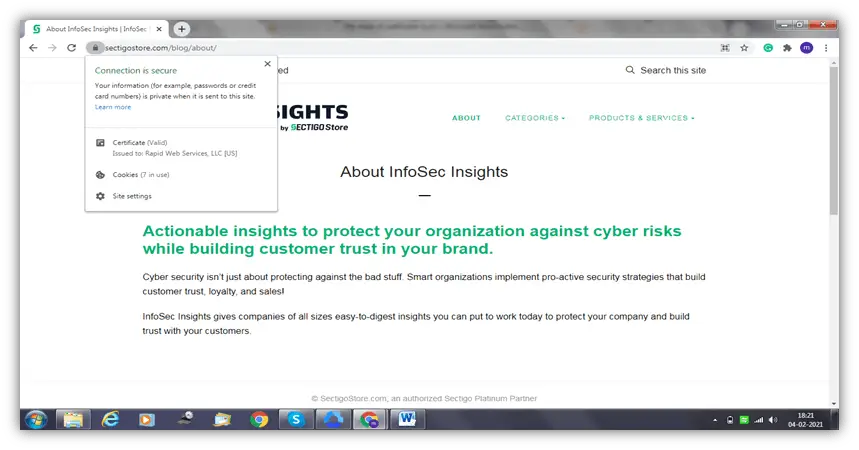

Als u op het slotje van de beveiligde site klikt, ziet u de details van het SSL-certificaat.De onderstaande schermafbeelding geeft u een idee van wat u ziet.Op SectigoStore.com ziet u bijvoorbeeld de naam van de organisatie die het certificaat heeft uitgegeven.In dit geval is dat Rapid Web Services LLC, [Verenigde Staten].

Dit is wat we meestal zeggen als we het hebben over SSL/TLS-certificaten.De andere twee certificaten in de keten zijn nuttig bij het tot stand brengen van vertrouwen in die servercertificaten.

Het SSL-certificaat wordt uitgegeven door een gerenommeerde en vertrouwde derde partij, een zogenaamde certificeringsinstantie, certificeringsinstantie of CA (afkorting).De CA zal het certificaat echter niet rechtstreeks aan de website uitgeven.Met een keten van vertrouwen of certificaatketen kan het proces sneller en eenvoudiger worden gemaakt.

De vertrouwensketen is als een boom...

Stel je een boom voor om te begrijpen hoe deze certificaten samenwerken.Een boom heeft wortels, een stam en de bijbehorende takken en bladeren.De structuur van de certificaatketen verschilt niet van de boom.

Net als een boom is het rootcertificaat de basis waarop alle andere certificaten zijn gebaseerd.Net zoals een boom veel vertakkingen heeft, kan een CA meer dan één tussencertificaat uitgeven van een basiscertificaat.Dezelfde analogie is van toepassing op bladeren die servercertificaten vertegenwoordigen.

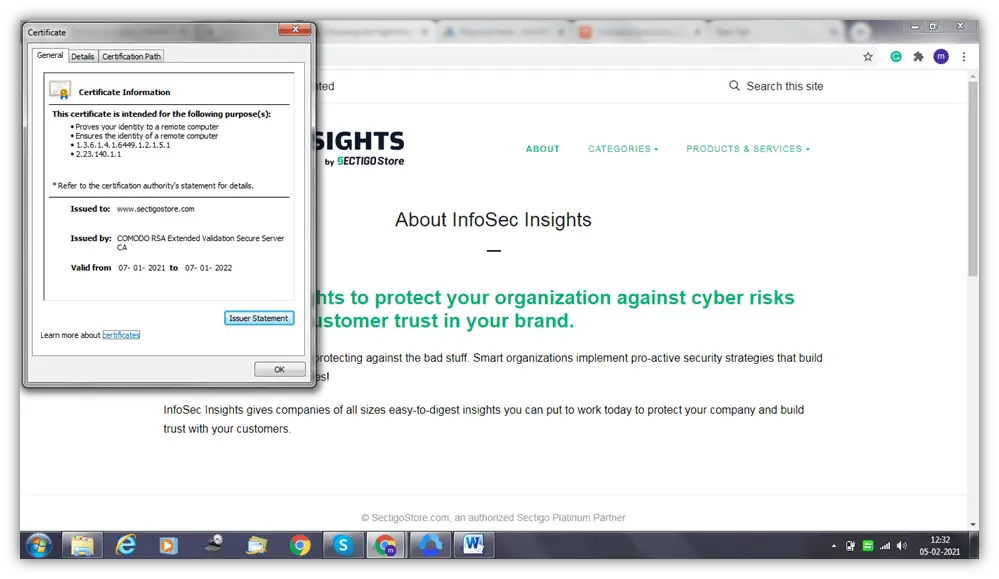

Als we doorgaan met het verkennen van het SSL-certificaat van deze site, zullen we veel leren.Klik daarom op "Certificaat"Optie, u ziet een pop-upvenster, zoals hieronder weergegeven:

Deze afbeelding toont u informatie over het certificaat, zoals het doel van het certificaat, de persoon die het certificaat heeft uitgegeven (certificeringsinstantie), de site die het certificaat heeft uitgegeven en de vervaldatum.

Verder gaat u naar de gedetailleerde informatie van het certificaat, wat u zal helpen het protocol en het algoritme te begrijpen dat door het certificaat wordt gebruikt.Het toont het algoritme dat wordt gebruikt om de openbare sleutel te versleutelen en biedt ook de openbare sleutel van de site.

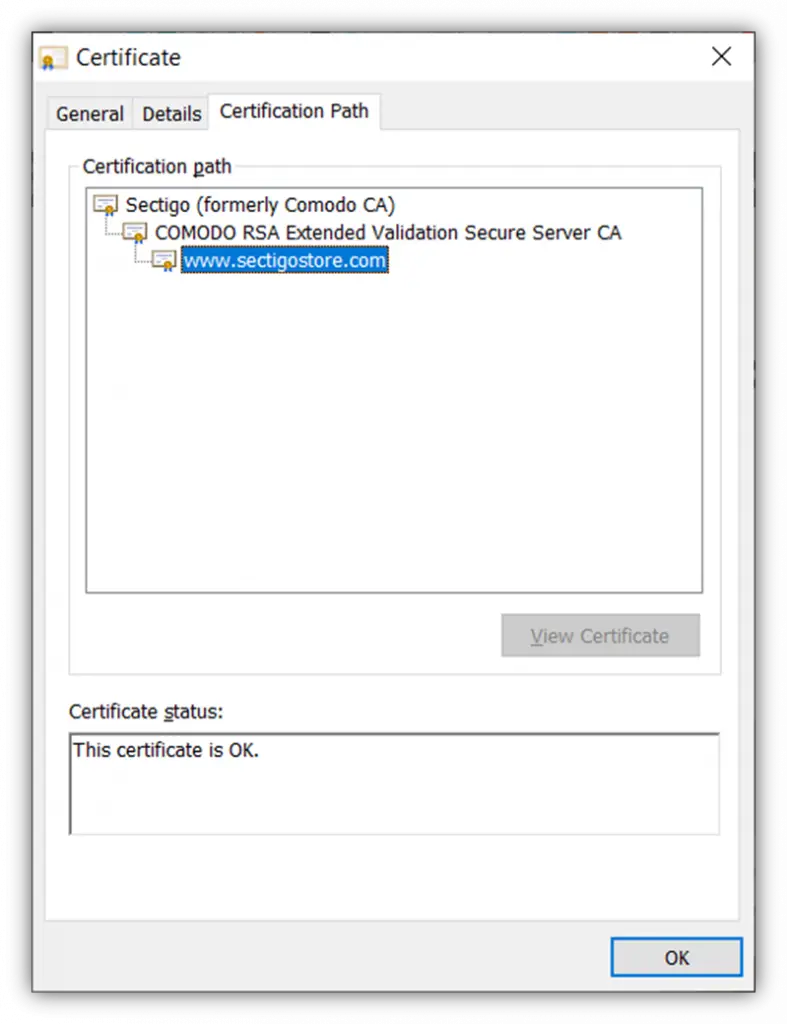

Nu gaan we verder met het volgende deel, het certificeringspad.In de context van dit artikel is dit het belangrijkste onderdeel van het certificaatinformatieartikel.Wanneer u klikt op "Certificeringspad", ziet u het rootcertificaat, het tussencertificaat en het servercertificaat.

Op de afbeelding hierboven zien we:

- Het rootcertificaat is " Sectigo (voorheen Comodo CA)."Dit is een zelfondertekend certificaat dat het tussenliggende CA-certificaat ondertekent.

- Het tussencertificaat is " COMODO RSA uitgebreide authenticatie beveiligingsserver CA"."Het certificaat fungeert als tussenpersoon (dwz tussenpersoon) tussen het rootcertificaat en het servercertificaat.Daarom gebruikt het tussencertificaat zijn eigen privésleutel om het servercertificaat te ondertekenen om de privésleutel van het basiscertificaat te beschermen.

- Het servercertificaat is " www.sectigostore.com '.Dit is het type certificaat dat u op de webserver installeert, meestal een SSL/TLS-certificaat genoemd.

Aangezien het bladcertificaat van de middelste tak komt en de middelste tak van de wortel, wordt aangenomen dat de boom die je eerder beschreef ondersteboven staat.In de bovenstaande schermafbeelding bevindt de wortel van de boom zich in principe bovenaan en de bladeren onderaan.

Begrijp de verschillende onderdelen van de SSL-certificaatketen

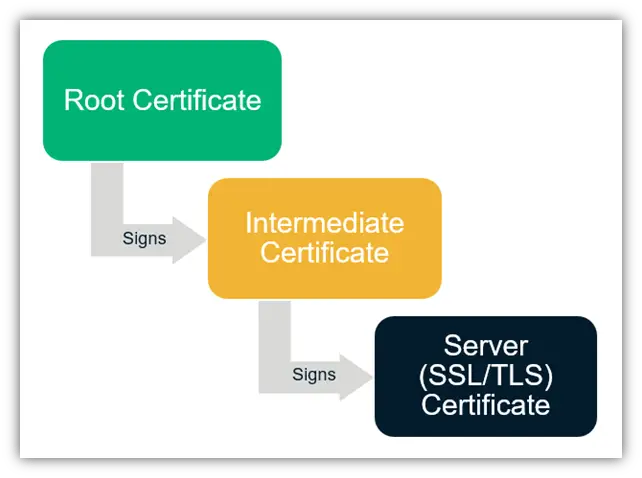

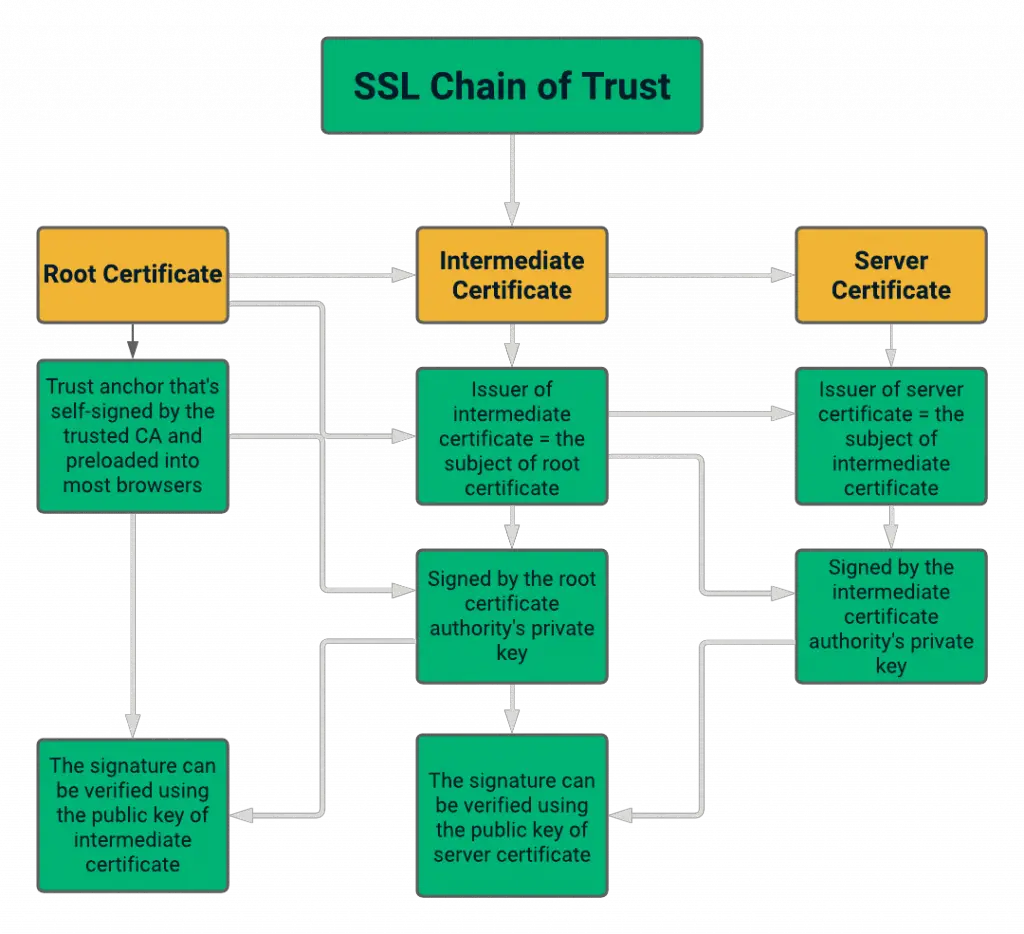

De volgende afbeelding illustreert de SSL-certificaatketen en gedetailleerde informatie over de ondertekeningsautoriteit:

In deze sectie zullen we niet alleen ontbinden,Basiscertificaat en tussencertificaatverschil tussen,En ookafbrekenServer certificaat.

Basiscertificaat

Een rootcertificaat (ook wel vertrouwd rootcertificaat genoemd) is een certificaat dat rechtstreeks door een certificeringsinstantie wordt uitgegeven.In tegenstelling tot andere certificaten wordt het basiscertificaat zelf ondertekend door de CA.De privésleutel van het basiscertificaat is de sleutel die wordt gebruikt om andere certificaten in de SSL-certificaathiërarchie te ondertekenen.

CA geeft slechts enkele rootcertificaten uit, daarom zijn ze strikt beschermd.In feite zijn deze rootcertificaten meestal vooraf geïnstalleerd in de "trust store" van browsers en besturingssystemen.Het rootcertificaat wordt als het belangrijkste in de certificaatketen beschouwd, omdat alle partijen ermee instemmen de CA te vertrouwen die het rootcertificaat heeft uitgegeven.Als de CA die het rootcertificaat heeft uitgegeven niet wordt vertrouwd of wordt ingetrokken (dat wil zeggen, het wordt niet langer als betrouwbaar beschouwd), zal de hele keten instorten.

Om deze certificaten te beschermen, vooral als het gaat om:Certificaat ingetrokkenSituatieDe root-CA gebruikt meestal een tussenliggende CA om wat ruimte te plaatsen tussen het vertrouwde basiscertificaat en het uiteindelijke servercertificaat.Ze geven het leaf (server)certificaat van de website nooit rechtstreeks uit hun rootcertificaat, omdat dit te riskant is.

Intermediair Certificaat

Het tussencertificaat fungeert als buffer tussen het rootcertificaat en het servercertificaat van de eindentiteit.Het is ondertekend door de persoonlijke sleutel van het rootcertificaat dat het heeft uitgegeven.Zo komt het vertrouwen van het tussencertificaat tot stand.Intermediair certificaatUitgever:Is de uitgever die het SSL/TLS-(server)certificaat heeft ondertekend, en主题Is de site of organisatie die haar identiteit bewijst.

Er kan meer dan één tussencertificaat zijn, maar u kunt geen certificaatketen bezitten zonder ten minste één tussencertificaat.

Servercertificaat

De CA geeft een servercertificaat (ook wel leaf-certificaat genoemd) af aan het domein dat de gebruiker wil dekken.Mensen hebben het hier over als ze het hebben over SSL/TLS-certificaten.Nadat het certificaat correct op de server is geïnstalleerd,URL beginZal laten zien"HTTPS" in plaats van "HTTP".HTTPS betekent dat uw site een beveiligd coderingsprotocol gebruikt, geen onveilig protocol.Daarnaast verschijnt er een hangslot voor uw domeinnaam in de URL-balk.

Hoe werkt de certificaatketen?

De certificaatketen in SSL/TLS wordt ook wel de vertrouwensketen genoemd.De reden hierachter is dat wanneer een browser het SSL-certificaat van uw website ontvangt, deze de legitimiteit ervan moet verifiëren.

Om dit te doen, begint het met het servercertificaat en keert het terug naar het basiscertificaat om vertrouwen tot stand te brengen.Het gebruikt de openbare sleutel van het certificaat om overeen te komen met de handtekening en controleert vervolgens op dezelfde manier de openbare sleutel en handtekening van het tussencertificaat.Het zal dit blijven doen totdat het uiteindelijk het rootcertificaat bereikt dat de browser opslaat in zijn trust store.

Als een certificaat in deze keten niet kan worden geverifieerd, wordt de keten verbroken en mislukt de verificatie.De browser waarschuwt de gebruiker over het certificaat.Ken je die lelijke "onveilige" en "je verbinding is niet privé"-berichten?

Ja, op die manier.Om de vertrouwensketen te laten werken, moet er daarom voor worden gezorgd dat er geen schakels in de keten worden onderbroken.

Luister je nog steeds naar me?Dan kan ik een stap verder gaan en je uitleggen hoe de certificaatketen werkt.Daarna kunnen we de technologie en het proces achter de schermen bespreken - Public Key Infrastructure (of PKI).

Hoe het proces van vertrouwensverificatie werkt

Als de conventionele hiërarchie wordt gevolgd, authenticeert de root-CA de tussenliggende CA, die op zijn beurt het servercertificaat zal ondertekenen.Dus, met dit in gedachten, hoe gebruiken mensen de vertrouwensketen voor verificatie?

Wanneer een gebruiker uw website bezoekt, stuurt de server deze een certificaat.Het zal verschillende informatie controleren, zoals:

- De entiteit die het certificaat en het object heeft uitgegeven.

- Wanneer het certificaat is uitgegeven en hoe lang is de geldigheidsduur.

- Als het een geldige digitale handtekening heeft.

- Of het certificaat is ingetrokken.

Om te verifiëren dat het certificaat legitiem is, moet het de vertrouwensketen verifiëren.Hier start de browser vanaf het servercertificaat en verifieert alle certificaten, inclusief het rootcertificaat.Het meest gebruikelijke verificatieproces voor de certificaatketen is omgekeerd.Dit betekent dat de informatie van het servercertificaat eerst moet worden vergeleken met het tussencertificaat van het uitgevende certificaat en vervolgens moet het tussencertificaat worden vergeleken met het rootcertificaat van het uitgevende certificaat.

Als alle certificaten zijn uitgecheckt en andere processen die nodig zijn voor een beveiligde verbinding zijn voltooid, laadt de website een hangslotsymbool of "HTTPS" in de URL-balk.Anders volgt er een waarschuwing.

Wat is PKI?

Omdat PKI zo'n complex en gedetailleerd onderwerp is, geven we je hier een snel overzicht.Public key infrastructure is een algemene term die het raamwerk beschrijft van processen, strategieën en technologieën die veilige versleuteling in openbare kanalen mogelijk maken.Het is gebaseerd op cryptografie met openbare sleutels, waarbij gebruik wordt gemaakt van complexe wiskundige algoritmen om de codering en decodering van berichten op internet te vergemakkelijken.

Deze algoritmen maken deel uit van het PKI-raamwerk.Met de ontwikkeling van technologie worden algoritmen in de loop van de tijd steeds complexer.

PKI gebruikt sleutelparen om gegevens te coderen en te decoderen.Om welk type sleutel het gaat, hangt af van het type codering dat u gebruikt.Symmetrische codering gebruikt bijvoorbeeld een enkele sleutel om gegevens te coderen en te decoderen.(Dit vereist dat zowel de afzender als de ontvanger dezelfde kopie van dezelfde sleutel hebben.) Aan de andere kant zijn er bij asymmetrische codering twee unieke (maar wiskundig gerelateerde) sleutels: de openbare sleutel en de privésleutel.Iedereen kan een openbare sleutel gebruiken om gegevens te versleutelen.Aan de andere kant zal de privésleutel de gegevens ontsleutelen, die moeten worden beschermd om gegevenslekken te voorkomen.

Het hebben van twee unieke maar wiskundig gerelateerde sleutels helpt de klanten van sitebezoekers om veilige berichten te bezorgen zonder zich zorgen te maken over ongeautoriseerde toegang of gegevensmanipulatie.(Vaak een man-in-the-middle-aanval of MitM genoemd.)

结论

Het SSL/TLS-certificaat zorgt voor de veiligheid van de website door gebruik te maken van het beveiligde HTTPS-protocol.De chain of trust is essentieel voor de realisatie van dit beveiligingsprotocol.Door de boomstructuur van de certificaatketen kunt u snel en veilig contact leggen met de server.Bovendien kan het het certificaat gemakkelijk terugleiden naar de oorspronkelijke hoofdmap om te achterhalen of het legaal is.Dit is een win-win voor iedereen.