Menurut Valimail, penghantaran setiap hari30 bilion e-mel palsu!Apabila anda membaca statistik menakutkan seperti itu, jelas bahawa anda ingin mengetahui jenis serangan siber yang biasanya dilakukan melalui e-mel dan cara mengesan e-mel palsu.Data dari tinjauan Proofpoint yang sama juga menunjukkan bahawa 51% pekerja Amerika tidak dapat memberitahu anda apa itu pancingan data!

Tetapi, secara khusus, jenis serangan siber apa yang paling sering dilakukan melalui e-mel?

Data bukti menunjukkan bahawa ada 65% Daripada organisasi mengakui bahawa mereka telah mengalami satu atau lebih serangan phishing yang berjaya pada tahun 2019!Dan, menurut FireEyeLaporan bahawa 101 dari setiap 1 e-mel mengandungi perisian hasad!Kini tiba masanya untuk mengetahui jenis serangan menggunakan e-mel.

Hari ini, penjenayah siber sangat pintar.Mereka biasanya tidak lagi menghantar e-mel penipuan "Prince of Nigeria" atau "Loteri $ 1000 juta" kepada anda (walaupun beberapa masih akan dihantar).Sebaliknya, mereka akan cuba menghantar e-mel yang diteliti dan kreatif dengan teliti, dan anda mungkin tidak dapat menolak klik tersebut.Inilah sebabnya mengapa tiba masanya untuk memberi tahu anda tentang tujuh jenis penipuan yang paling biasa dilakukan oleh penyerang menggunakan e-mel.Kami juga akan membincangkan kesan atau kerosakan yang disebabkan oleh e-mel ini dan bagaimana ia boleh digunakan untuk menipu dan menipu mangsa.

Apakah jenis serangan siber yang biasanya dilakukan melalui e-mel?

Pancingan data

Tidak dinafikan bahawa pancingan data adalah salah satu jenis serangan siber yang paling biasa dilakukan oleh penyerang melalui e-mel.Phishing bermaksud menggunakan pelbagai strategi untuk memperdayakan pengguna agar tidak melakukan tindakan yang tidak seharusnya (dan biasanya tidak) mereka lakukan.Tindakan ini menjadikan mereka mangsa pelbagai jenis serangan siber.Walaupun pancingan data boleh berlaku melalui saluran lain (panggilan telefon, pesanan teks, dll.), E-mel adalah platform yang paling biasa untuk melakukan penipuan pancingan data.

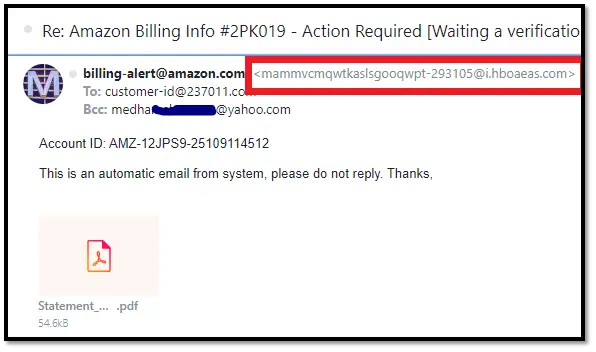

Spoofing e-mel adalah salah satu teknik pancingan data e-mel yang paling berjaya.Di sini, pelaku ancaman (orang jahat) menyamar sebagai orang lain (seperti pembekal, rakan sekerja, penyelia, atau organisasi yang dipercayai) untuk mendapatkan kepercayaan penerima e-mel dan menipu mereka:

- Berkongsi maklumat peribadi mereka,

- Mengirim wang atau melakukan transaksi mata wang penipuan lain,

- Lawati laman web yang rosak, atau

- Muat turun lampiran yang mengandungi perisian berniat jahat.

Sudah tentu, tidak semua penipuan e-mel adalah pancingan data.Tetapi pancingan data e-mel adalah istilah umum yang menerangkan banyak penipuan berdasarkan e-mel yang akan kita bahas dalam artikel ini.

E-mel pancingan data sering mengandungi lampiran berbahaya dan pautan pancingan data

Penipu sering memasukkan pautan pancingan data atau hasad (atau lampiran yang dijangkiti) dalam e-mel mereka dan menyusun isi badan dengan cara yang menarik anda untuk mengklik.Biasanya, mereka akan berusaha mendapatkan respons emosional daripada anda, seperti panik, kegembiraan, kemarahan, kekecewaan, hiburan, atau rasa ingin tahu untuk menarik anda untuk mengklik pautan tersebut.Tetapi apa kerugian pautan ini?

- [R Laman web perisian hasad penerima arahan. Laman web ini penuh dengan virus, kuda Trojan, worm komputer, adware, spyware, dll.Biasanya, perisian hasad tersembunyi dalam iklan (disebut iklan jahat), lagu, video, gambar, slaid, PDF, kandungan perantaraan atau jenis objek yang serupa.Beberapa perisian hasad lanjutan akan dimuat turun ke peranti anda sebaik sahaja anda sampai di laman web, walaupun anda belum mengklik apa-apa.Oleh itu, setelah anda mengklik pautan, program jahat akan dimuat turun ke peranti anda.

- besarMAKAN anda pergi memancing 網站網站kecil. Laman web pancingan data biasanya kelihatan seperti laman web sah yang terkenal.Di sini, pengguna diminta memasukkan maklumat sulit mereka melalui borang, menggunakan bukti kelayakan mereka untuk log masuk dan bahkan melakukan transaksi kewangan.Tidak perlu dikatakan, maklumat sedemikian tidak akan sampai kepada syarikat yang sah.Sebaliknya, hantarkan terus kepada penggodam dengan rancangan jahat.

Serangan ikan paus

Dalam penipuan e-mel seperti ini, penyerang mensasarkan pekerja terkenal seperti CEO, CTO, CFO, COO, dan pengurus kanan.Ini adalah serangan yang sangat disesuaikan di mana penipu dengan sabar menggunakan pelbagai sumber dalam talian dan rasmi, serta teknik sosial untuk mengumpulkan maklumat mengenai sasaran.Mereka bahkan boleh membuat laman web palsu, dokumen atau profil media sosial untuk menjadikan mangsa terdengar sah.

Setelah merancang dengan teliti, penyerang mengirim e-mel kepada sasaran yang merupakan sumber maklumat yang sah dan meminta mereka mengambil langkah-langkah yang tidak seharusnya diambil.

Contohnya: Penyerang menghantar e-mel yang mewakili pengurus bank yang telah ditangani syarikat itu selama bertahun-tahun.E-mel tersebut menyatakan bahawa bank sasaran harus segera menukar kata laluan dengan mengklik pautan yang diberikan, kerana bank telah melihat beberapa aktiviti yang tidak biasa di dalam akaunnya.Penerima panik dan mengklik pada pautan yang mengarahkannya ke laman web pancingan data yang sama dengan laman bank asal.Di sini, mangsa diminta memasukkan ID penggunanya, kata laluan lama dan kata laluan baru.Setelah mereka melakukan ini, penyerang mempunyai bukti kelayakan akaun bank rasmi syarikat!

Serangan e-mel perniagaan (BEC) dan serangan akaun e-mel (EAC)

Sekiranya anda pemilik perniagaan dan ingin mengetahui jenis serangan siber yang biasanya dilakukan melalui e-mel, anda mesti memberi perhatian kepada BEC.Sama seperti serangan ikan paus, penipuan BEC juga berkaitan dengan eksekutif, tetapi dengan cara yang berbeza.Di sini, penyerang tidak ditujukan kepada satu atau lebih eksekutif kanan, tetapi pada pekerja peringkat menengah dan rendah.Mereka juga boleh menghantar e-mel kepada pekerja yang berpura-pura menjadi seseorang dalam organisasi pihak ketiga (biasanya berurusan dengan syarikat itu).

Penipuan BEC biasanya melibatkan penjenayah siber yang berpura-pura menghantar e-mel dari akaun pengguna yang sah.Namun, jika mereka berjaya mendapatkan akses ke akaun sebenar pengguna ini, mereka akan memasuki wilayah kebocoran akaun e-mel (EAC).

Lihat beberapa contoh senario BEC:

- Penipu itu menghantar e-mel ke jabatan sumber manusia, berpura-pura menjadi seseorang yang bekerja di syarikat itu, dan meminta agar nombor akaun bank dalam rekod diubah untuk pengiriman gaji masa depan.Tidak perlu dikatakan, akaun bank baru adalah milik penyerang itu sendiri.

- Penyerang menghantar e-mel yang berpura-pura bahawa anda adalah bos / penyelia atau penyelia dan meminta beberapa dokumen atau maklumat penting untuk dihantar dalam balasan.

- E-mel yang kelihatan sah nampaknya berasal dari jabatan IT anda.Ini memerintahkan penerima untuk memasang atau mengemas kini perisian yang mereka lampirkan ke e-mel.Tetapi sebenarnya, e-mel itu berasal dari penyamar, dan perisiannya boleh menjadi kuda Trojan atau jenis perisian hasad lain.

- Pengurus anda meminta anda membuat pembayaran kepada pembekal atau cawangan biasa dan memberikan nombor akaun bank anda dalam e-mel.Anda percaya bahawa e-mel itu sah, ikuti arahan, dan secara tidak sengaja memindahkan wang ke akaun bank penyerang.

Ini hanya beberapa contoh.Tetapi BEC boleh menjadi sangat berbahaya.Menurut FBI 2020 Laporan jenayah internetKerana gabungan penipuan BEC dan EAC, syarikat itu kehilangan lebih dari $ 18 bilion.

Bayaran per klik iklan penipuan (klik penipuan)

Sama seperti strategi sebelumnya, penyerang akan menghantar e-mel yang menggoda yang akan mengarahkan anda ke laman web.Walau bagaimanapun, tidak ada perisian hasad atau halaman masuk palsu di laman web ini.Sebaliknya, ini adalah laman web yang jinak dengan banyak iklan di atasnya.Cara pemilik laman web menghasilkan wang adalah dengan menarik sebanyak mungkin pengguna ke laman web mereka.Dengan cara ini, mereka dapat meminta lebih banyak paparan halaman dan komisen PPC untuk mendapatkan jumlah yang lebih tinggi.

tetapi,beberapa Klik penipuan penipuanIa bersifat jahat.Tujuan mereka adalah untuk menghabiskan anggaran iklan digital syarikat dengan meletakkan sebanyak mungkin klik palsu pada iklan tersebut.Walaupun penjenayah siber sering menggunakan bot untuk tujuan ini, mereka kadang-kadang menggunakan e-mel pancingan data untuk menarik pengguna sebenar.

Pengirim menarik pengguna dengan menghantar e-mel yang mengandungi pautan transaksi palsu, "berita terkini" palsu atau pautan lain yang mendorong pengguna mengklik.Walau bagaimanapun, apabila penerima tiba di laman web, tidak ada apa-apa di laman web yang dijanjikan oleh e-mel.Oleh itu, pengguna tidak lebih dari bidak untuk penipu, sehingga penipu dapat menjana lebih banyak wang dari mereka dengan membuat mereka melihat iklan.

Serangan berdasarkan lampiran perisian hasad

Dalam jenis serangan ini, penjenayah siber memasukkan perisian hasad dalam e-mel itu sendiri melalui gambar yang disisipkan atau lampiran lain.Penyerang akan menggunakan bahasa yang mendesak atau meyakinkan untuk menipu anda untuk membuka atau memuat turun lampiran.Mereka mungkin menghantar lampiran atau pautan yang kelihatan seperti anda

- Resit urus niaga

- Notis bank,

- Amaran itu memberi amaran bahawa fail telah menangguhkan perkhidmatan tertentu,

- Maklumat temu ramah atau surat penerimaan, atau

- Item menarik percuma, seperti perisian atau buku.

Sudah tentu, setelah anda membuka pautan tersebut atau menggunakan lampiran, perisian hasad akan dipasang pada peranti anda.Setelah perisian hasad menyerang peranti anda, ia dapat:

- Awasi awak

- Curi data penting anda,

- Pantau dan rakam tingkah laku anda,

- Mengunci data atau peranti untuk memeras wang (dikenali sebagai serangan ransomware),

- Gunakan peranti anda sebagai robot untuk melakukan serangan siber (disebut serangan botnet),

- Tunjukkan iklan yang menyinggung perasaan,

- Gunakan profil e-mel dan media sosial anda untuk menghantar e-mel atau mesej pancingan data

Penipuan penjualan / promosi palsu

Beberapa perniagaan dalam talian menggunakan strategi pemasaran e-mel yang tidak beretika ini.Mereka menghantar e-mel kepada pelanggan baru atau sedia ada, memberikan beberapa tawaran, rancangan, dan potongan harga "terlalu bagus untuk dilakukan" yang menarik.Namun, apabila anda melayari laman web ini dan mengambil bahagian di dalamnya, mereka akan memberikan diskaun yang lebih rendah daripada harga yang dijanjikan dalam e-mel dan memberikan anda potongan yang lebih rendah.

Ë contoh : Syarikat X menghantar e-mel dengan teks "potongan 70% untuk semua pakaian jika anda menggunakan kod kupon DISKAUN 70%".Anda mengklik e-mel, melihat-lihat produk, dan kemudian menambahkan pakaian kegemaran anda ke keranjang belanja.Tetapi apabila anda melihat kapan anda memohon kupon, ia tidak akan berjaya.Anda akan melihat mesej ralat yang menyatakan bahawa kupon telah tamat dan anda akan mendapat kupon "sah" pengganti dengan potongan 30%.

Dalam contoh di atas, sebilangan pengguna masih memilih untuk membeli kerana mereka telah menghabiskan banyak masa untuk mencelupkan dan menyenarai pendek produk.Pengguna kecewa yang lain akan meninggalkan troli membeli-belah.Walau bagaimanapun, fungsi analitik laman web akan melacak tingkah laku mereka dan menggunakan maklumat ini dalam kempen PPC mereka untuk memaparkan iklan yang disasarkan dan disesuaikan.

Dua motivasi utama untuk serangan siber berasaskan e-mel

Apa yang cuba dilakukan oleh penjenayah siber dalam penipuan e-mel jenis ini?Dua motivasi utama adalah data, yang dapat dicuri dan dijual atau digunakan dalam jenayah yang berkaitan dengan pencurian identiti, serta wang atau keuntungan kewangan lain.Terdapat motif lain, seperti pengintipan, balas dendam atau agenda peribadi atau politik yang lain, tetapi kita tidak memperhatikan motif ini hari ini.

Kecurian data

Pencurian data itu sendiri bukan jenis serangan siber, tetapi hasilnya.Data adalah bahagian penting dari banyak jenis jenayah yang melibatkan pencurian identiti, pemeras ugutan (seperti serangan ransomware), dan penipuan.Penjenayah siber suka mencuri data, jadi mereka dapat menggunakannya untuk melakukan serangan siber jenis lain, memperdagangkan atau menjualnya kepada penjahat lain, atau menggunakannya untuk tujuan lain.

Cara penyerang menghantar e-mel kepada anda adalah bahawa anda bersedia untuk berkongsi maklumat sulit anda dengan mereka!Contohnya, mereka akan berpura-pura menjadi bos yang meminta segera menghantar beberapa fail elektronik kepada anda.Tidakkah anda berani menghantarnya?Begitu juga, penyerang menyamar sebagai dirinya sendiri

- Rakan / saudara,

- Syarikat terkenal

- Bank,

- mengambil pekerja

- Agensi-agensi kerajaan,

- Syarikat utiliti

- Institut Pendidikan,

- Guru / Guru Besar, dll.

Kadang-kadang mereka meminta anda untuk menghantar maklumat peribadi anda, seperti alamat fizikal, nombor telefon, nombor keselamatan sosial, tarikh lahir, maklumat kesihatan, pendapatan, dll.Mereka sering bertanya mengenai maklumat sulit organisasi anda, seperti butiran pelanggan, pengetahuan teknikal, rahsia perdagangan, data kewangan rahsia, dll.

Cth: Penipu itu berpura-pura menjadi perekrut dari syarikat besar, mengatakan bahawa mereka telah menggaji anda.Sebagai sebahagian daripada rancangan, mereka meminta anda memberikan maklumat peribadi atas nama melakukan pemeriksaan latar belakang dan mengatakan bahawa mereka memerlukan nombor jaminan sosial anda untuk pemeriksaan kredit dan tujuan yang berkaitan dengan cukai.

Oleh kerana ini adalah proses biasa yang berkaitan dengan pengambilan pekerja, anda tidak akan mendapat sesuatu yang mencurigakan dan anda boleh memberikan semua dokumen atas permintaan.Namun, apabila anda mengetahui bahawa ini adalah penipuan, penjenayah siber tidak lagi wujud.Mereka hilang setelah menerima maklumat anda, atau menggunakannya untuk melakukan jenayah yang berkaitan dengan pencurian identiti, atau menjualnya kepada penyerang lain di laman web gelap.

Penipuan kewangan

Seperti yang ditunjukkan oleh tajuknya, penyerang menggunakan e-mel untuk melakukan transaksi kewangan yang curang.Kadang kala mereka akan menggantikan nombor kad pembayaran atau maklumat akaun bank anda.Biasanya, mereka akan meminta anda menghantar wang kepada mereka.Berikut adalah tiga senario contoh:

- Penjenayah siber menghantar E-mel yang merupakan organisasi amal. Dalam mesej mereka, mereka berkongsi foto mangsa dan meminta anda memberikan sumbangan untuk menolong mereka.Tetapi gambar itu palsu

- Penipu menyamar mengambil pekerja,Syarikatnya Tuntutan Anda menanggung kos pendahuluan tertentu. Mereka mungkin meminta anda membeli bahan latihan, dengan mengatakan bahawa ini adalah syarat proses latihan.Atau, mereka mungkin meminta wang untuk pemeriksaan latar belakang.

- Orang jahat itu berpura-pura menjadi syarikat besar yang menjalankan perniagaan dengan anda dan membawa anda ke laman web palsu. Mereka mungkin mengarahkan anda ke domain cybersquatting (iaitu domain yang mirip dengan jenama / perniagaan popular), seperti amzon.com, facbook.com, atau welsfargo.com, untuk menipu anda agar membayar produk atau perkhidmatan.

Ringkaskan "jenis serangan siber yang biasanya dilakukan melalui e-mel"

Kami harap artikel ini membantu anda memahami jenis serangan siber yang menggunakan e-mel sebagai vektor serangan.Sekarang anda mempunyai idea yang lebih baik tentang bagaimana melindungi diri anda dan organisasi anda dengan mengenal pasti e-mel palsu tersebut.