שרשרת תעודות ה-SSL מכילה אישורים מרובים, המסייעת ליצור אמון עם דפדפנים ולקוחות.

להלן ידע על תעודות שרשרת אלו וכיצד פועלת "שרשרת האמון".

כבעל אתר, אתה יודע שתעודת SSL/TLS היא תנאי מוקדם לעסק מקוון מצליח.בנוסף להגברת האמון והגנה על אבטחת המידע, זה גם עוזר לשפר את דירוג האתר שלך בעיני גוגל.אבל אישור ה-SSL לא יפעל בבעבוע;זה חלק מהשרשרת הנקראת תעודות SSL.שרשרת זו היא חלק הכרחי מתשתית מפתח ציבורי רחב היקף, המאפשרת לנהל תקשורת מקוונת מאובטחת דרך האינטרנט הלא מאובטח.

אבל מהי בעצם שרשרת תעודות?מדוע בניית אמון כל כך חשובה?נפרק את מרכיבי השרשרת השונים, מהם הכללים שלהם וכיצד הם עובדים יחד כחלק מתשתית מפתח ציבורי גדולה יותר.

מהי שרשרת אישורי SSL?

אז מהי שרשרת האישורים של SSL ו-TLS?שרשרת האישורים כוללת את אישור השורש, אישור ביניים אחד או יותר, ותעודת השרת (עלה).אם אינך יודע מה הם חלקם, אל תדאג.זו המטרה שלנו כאן - לעזור לפרק את המונחים הללו בצורה משמעותית.

אם אתם מגיעים לכאן, אולי אתם כבר מכירים את תעודת השרת, כי זו התעודה שקניתם לאתר.זה כדי לגרום לסמל המנעול להופיע בסרגל הכתובות לפני הדומיין שלך.זו גם הסיבה מדוע "HTTPS" מוצג בכתובת האתר שלך.

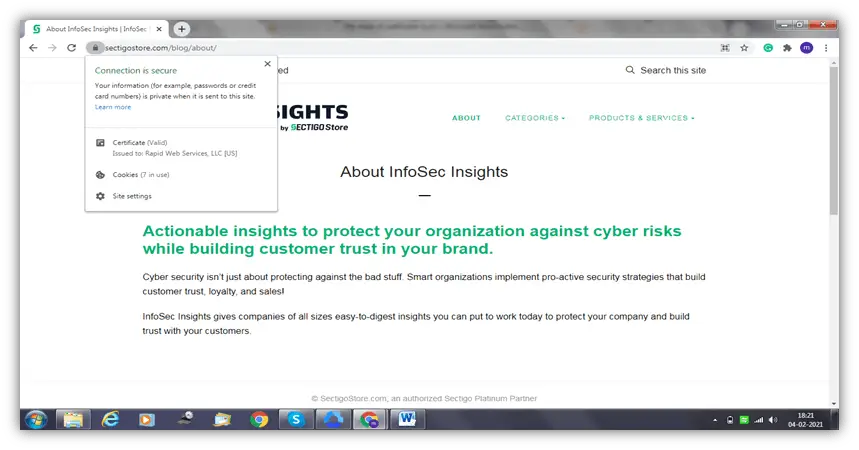

אם תלחץ על המנעול של האתר המאובטח, תראה את פרטי תעודת ה-SSL.צילום המסך למטה ייתן לך מושג על מה שאתה רואה.לדוגמה, ב-SectigoStore.com תראה את שם הארגון שהנפיק את האישור.במקרה זה, מדובר ב-Rapid Web Services LLC, [ארצות הברית].

זה מה שאנחנו בדרך כלל אומרים כשאנחנו מדברים על תעודות SSL/TLS.שני האישורים האחרים בשרשרת מועילים ביצירת אמון בתעודות שרת אלה.

תעודות SSL מונפקות על ידי צד שלישי מכובד ומהימן, הנקרא רשות אישורים, רשות אישורים או CA (בקיצור).עם זאת, ה-CA לא תנפיק ישירות את האישור לאתר.עם שרשרת אמון או שרשרת אישורים, ניתן להפוך את התהליך למהיר וקל יותר.

שרשרת האמון היא כמו עץ...

כדי להבין כיצד התעודות הללו פועלות יחד, דמיינו עץ.לעץ יש שורשים, גזע וענפים ועלים מתאימים.מבנה שרשרת התעודות אינו שונה מהעץ.

כמו עץ, תעודת השורש היא הבסיס שעליו מבוססות כל שאר התעודות.בדיוק כפי שלעץ יש ענפים רבים, CA עשוי להנפיק יותר מתעודת ביניים אחת מתעודת שורש.אותה אנלוגיה חלה על עלים המייצגים תעודות שרת.

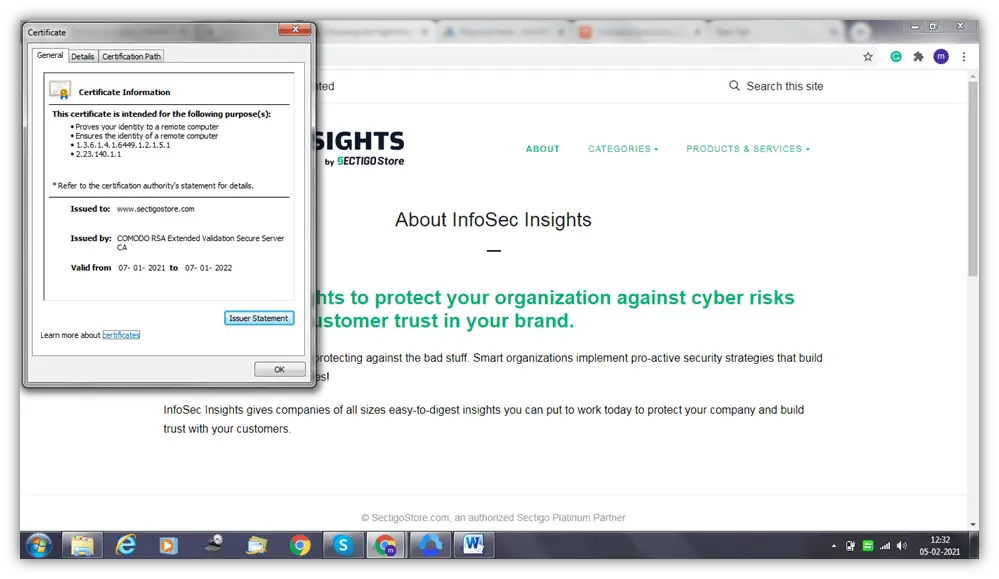

אם נמשיך לחקור את תעודת ה-SSL של אתר זה, נלמד הרבה.לכן, לחץ על "תְעוּדָה"אפשרות, תראה חלון קופץ, כפי שמוצג להלן:

תמונה זו מציגה לך מידע על התעודה - כגון מטרת התעודה, מי שהנפיק את התעודה (רשות האישורים), האתר שהנפיק את התעודה ותאריך התפוגה שלו.

בהמשך, תועברו למידע המפורט של התעודה, שיעזור לכם להבין את הפרוטוקול והאלגוריתם המשמשים את התעודה.זה מציג את האלגוריתם המשמש להצפנת המפתח הציבורי וגם מספק את המפתח הציבורי של האתר.

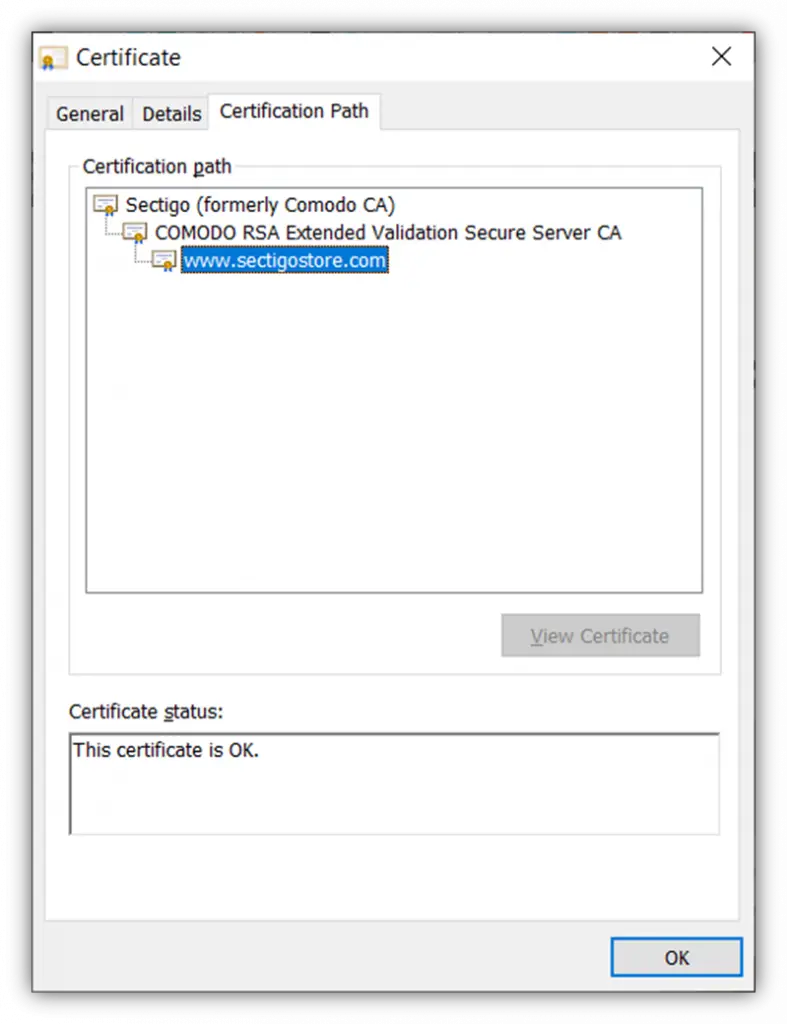

כעת, נעבור לחלק הבא, מסלול ההסמכה.בהקשר של מאמר זה, זהו החלק החשוב ביותר במאמר מידע על התעודה.כשאתה לוחץ על "מסלול הסמכה", תראה את אישור השורש, אישור הביניים ואישור השרת.

בתמונה למעלה, נוכל לראות:

- תעודת השורש היא " Sectigo (לשעבר Comodo CA)."זהו תעודה בחתימה עצמית החותמת על תעודת CA הביניים.

- תעודת הביניים היא " COMODO RSA שרת אבטחת אימות מורחב CA"."האישור פועל כמתווך (כלומר, מתווך) בין אישור השורש לתעודת השרת.לכן, אישור הביניים משתמש במפתח פרטי משלו כדי לחתום על אישור השרת כדי להגן על המפתח הפרטי של אישור הבסיס.

- אישור השרת הוא " www.sectigostore.com ".זהו סוג האישור שאתה מתקין בשרת האינטרנט, הנקרא בדרך כלל תעודת SSL/TLS.

מכיוון שתעודת העלים מגיעה מהענף האמצעי, והענף האמצעי מסתעף מהשורש, ההנחה היא שהעץ שתיארת קודם הפוך.בצילום המסך למעלה, בעצם, שורש העץ נמצא בחלק העליון והעלים בחלק התחתון.

הבן את החלקים השונים של שרשרת תעודות SSL

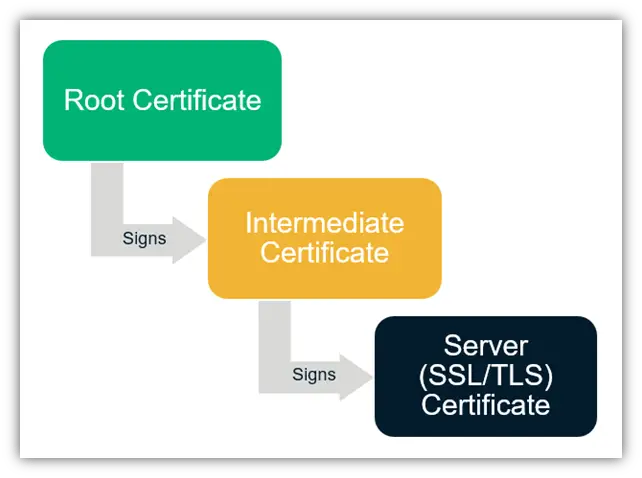

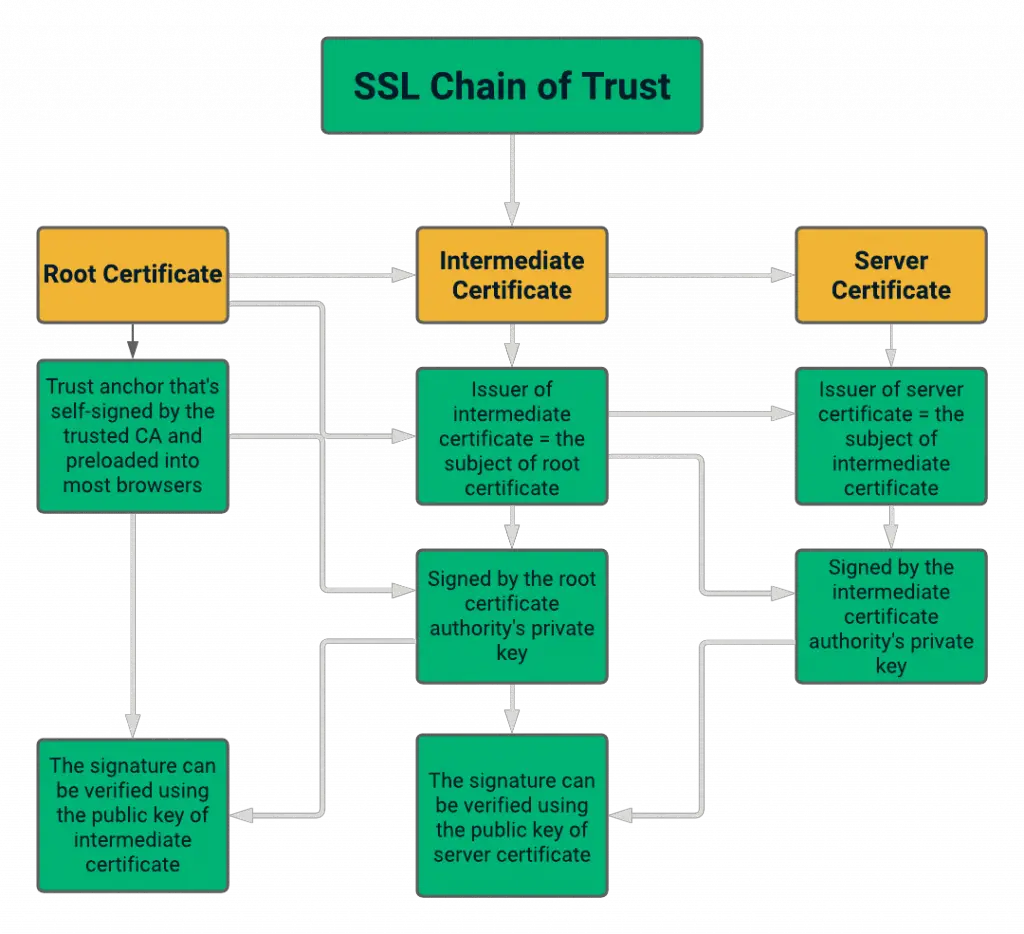

האיור הבא ממחיש את שרשרת תעודות ה-SSL ומידע מפורט על רשות החתימה:

בסעיף זה, לא רק נתפרקתעודת שורש ותעודת בינייםהבדל בין,וגםהתקלקלתעודת שרת.

תעודת שורש

תעודת שורש (נקראת גם שורש מהימן) היא תעודה שהונפקה ישירות על ידי רשות אישורים.בניגוד לתעודות אחרות, אישור הבסיס חתום בעצמו על ידי ה-CA.המפתח הפרטי של אישור הבסיס הוא המפתח המשמש לחתימה על אישורים אחרים בהיררכיית אישורי SSL.

CA מנפיק רק כמה אישורי בסיס, וזו הסיבה שהם מוגנים בקפדנות.למעשה, תעודות שורש אלו מותקנים בדרך כלל מראש ב"חנות האמון" של הדפדפנים ומערכות ההפעלה.אישור השורש נחשב לחשוב ביותר בשרשרת האישורים מכיוון שכל הצדדים מסכימים לסמוך על ה-CA שהנפיק את אישור הבסיס.אם ה-CA שהנפיק את אישור הבסיס אינו מהימן או בוטל (כלומר, הוא כבר לא נחשב אמין), כל השרשרת תקרוס.

על מנת להגן על תעודות אלו, במיוחד כאשר מדוברהאישור נשללמַצָב, CA השורש משתמש בדרך כלל ב-CA ביניים כדי למקם רווח בין אישור השורש המהימן שלו לבין אישור השרת הסופי.הם אף פעם לא מנפיקים את תעודת העלה (שרת) של האתר ישירות מתעודת השורש שלהם, כי לעשות זאת מסוכן מדי.

תעודת ביניים

אישור הביניים פועל כמאגר בין אישור הבסיס לתעודת השרת של הישות הקצה.הוא חתום על ידי המפתח הפרטי של אישור השורש שהנפיק אותו.כך מתבסס האמון של תעודת הביניים.תעודת בינייםמנפיקהאם המנפיק שחתם על תעודת SSL/TLS (שרת), ונושאהאם האתר או הארגון מוכיחים את זהותו.

יכול להיות יותר מתעודת ביניים אחת, אך אינך יכול להחזיק שרשרת אישורים ללא לפחות תעודת ביניים אחת.

תעודת שרת

ה-CA מנפיק אישור שרת (נקרא גם אישור עלה) לתחום שהמשתמש רוצה לכסות.אנשים מדברים על אלה כשהם מדברים על תעודות SSL/TLS.לאחר שהאישור מותקן כהלכה בשרת,התחלה של כתובת אתריופיע"HTTPS" במקום "HTTP".HTTPS אומר שהאתר שלך משתמש בפרוטוקול הצפנה מאובטח, לא בפרוטוקול לא מאובטח.בנוסף, מנעול יופיע לפני שם הדומיין שלך בשורת ה-URL.

איך עובדת שרשרת התעודות?

שרשרת האישורים ב-SSL/TLS נקראת גם שרשרת האמון.הסיבה מאחורי זה היא שכאשר כל דפדפן מקבל את אישור ה-SSL של האתר שלך, הוא צריך לאמת את הלגיטימיות שלו.

לשם כך, הוא יתחיל עם אישור השרת ולאחר מכן יחזיר אותו לאישור הבסיס כדי לבסס אמון.הוא משתמש במפתח הציבורי של האישור כדי להתאים את החתימה, ולאחר מכן בודק את המפתח הציבורי והחתימה של אישור הביניים באותו אופן.הוא ימשיך לעשות זאת עד שהוא יגיע לבסוף לאישור השורש שהדפדפן שומר בחנות האמון שלו.

אם לא ניתן לאמת אישורים כלשהם בשרשרת זו, השרשרת תישבר והאימות ייכשל.הדפדפן יזהיר את המשתמש לגבי האישור.האם אתה מכיר את ההודעות המכוערות ה"לא בטוחות" ו"החיבור שלך לא פרטי"?

כן, ככה.לכן, על מנת ששרשרת האמון תפעל, יש לוודא שלא נקטעו חוליות בשרשרת.

אתה עדיין מקשיב לי?אז אוכל ללכת צעד קדימה ולהסביר לך איך עובדת שרשרת התעודות.לאחר מכן, נוכל לדון בטכנולוגיה ובתהליך מאחורי הקלעים - תשתית מפתח ציבורי (או PKI).

כיצד פועל תהליך אימות שרשרת האמון

אם עוקבים אחר ההיררכיה המקובלת, CA השורש יאמת את CA הביניים, אשר בתורו יחתום על אישור השרת.אז, עם זה בחשבון, איך אנשים משתמשים בשרשרת האמון לצורך אימות?

כאשר משתמש מבקר באתר שלך, השרת ישלח לו אישור.זה יבדוק מידע שונה כגון:

- הישות שהנפיקה את התעודה ואת החפץ.

- מתי הונפק האישור וכמה זמן תוקפו.

- אם יש לו חתימה דיגיטלית תקפה.

- האם התעודה נשללה.

כדי לוודא שהאישור לגיטימי, עליו לאמת את שרשרת האמון.כאן, הדפדפן יתחיל מתעודת השרת ויאמת את כל האישורים, כולל אישור השורש.תהליך אימות שרשרת האישורים הנפוץ ביותר הוא הפוך.המשמעות היא שתחילה יש לבדוק את המידע של תעודת השרת מול תעודת הביניים של התעודה המנפיקה, ולאחר מכן יש לבדוק את תעודת הביניים מול תעודת השורש של התעודה המנפיקה.

אם כל האישורים נמחקו והושלמו תהליכים אחרים הנדרשים לחיבור מאובטח, האתר יטען סמל מנעול או "HTTPS" בשורת ה-URL.אחרת, תינתן אזהרה.

מה זה PKI?

מכיוון ש-PKI הוא נושא כה מורכב ומפורט, אנו נספק לכם סקירה מהירה כאן.תשתית מפתח ציבורי הוא מונח כללי המתאר את המסגרת של תהליכים, אסטרטגיות וטכנולוגיות המאפשרות הצפנה מאובטחת בערוצים ציבוריים.היא מסתמכת על קריפטוגרפיה של מפתח ציבורי, המשתמשת באלגוריתמים מתמטיים מורכבים כדי להקל על ההצפנה והפענוח של הודעות באינטרנט.

אלגוריתמים אלו הם חלק ממסגרת PKI.עם התפתחות הטכנולוגיה, האלגוריתמים נעשים מורכבים יותר ויותר עם הזמן.

PKI משתמש בצמדי מפתחות כדי להצפין ולפענח נתונים.סוג המפתח המעורב תלוי בסוג ההצפנה שבה אתה משתמש.לדוגמה, הצפנה סימטרית משתמשת במפתח יחיד כדי להצפין ולפענח נתונים.(זה מחייב מהשולח והמקבל את אותו עותק של אותו מפתח.) מצד שני, בהצפנה אסימטרית, ישנם שני מפתחות ייחודיים (אך קשורים מתמטית): המפתח הציבורי והמפתח הפרטי .כל אחד יכול להשתמש במפתח ציבורי כדי להצפין נתונים.מצד שני, המפתח הפרטי יפענח את הנתונים, אותם יש להגן על מנת למנוע דליפת נתונים.

שני מפתחות ייחודיים אך קשורים מתמטית עוזרת ללקוחותיהם של מבקרי האתר להעביר הודעות מאובטחות מבלי לדאוג לגישה לא מורשית או מניפולציה של נתונים.(המכונה לעתים קרובות התקפה של אדם באמצע או MitM.)

מסקנה

תעודת SSL/TLS מבטיחה את אבטחת האתר באמצעות פרוטוקול HTTPS מאובטח.שרשרת האמון חיונית למימוש פרוטוקול אבטחה זה.בגלל מבנה העץ של שרשרת התעודות, אתה יכול ליצור קשר מהיר ובטוח עם השרת.יתר על כן, הוא יכול לאתר בקלות את האישור חזרה לספריית השורש המקורית שלו כדי לברר אם הוא חוקי.זהו מצב של win-win לכולם.