אם תסתכל על שוק ארנקי חומרת הקריפטו הנוכחי, תבחין שכמעט כל אלה מחולקים לשתי קטגוריות רחבות, המונעות בעיקר על ידי שתי אידיאולוגיות שונות.

אבל לשתי השיטות יש עליות ומורדות.למערכת קוד פתוח לחלוטין כמו Trezor אין בדרך כלל רכיבי אבטחה.לכן, הסוד מאוחסן בדרך כלל ב-MCU למטרות כלליות, אשר נחשף בקלות על ידי התקפות תקלות.

לחלופין, ארנקים מסוג Ledger יכולים להתנגד להתקפות כשל כאלה מכיוון שהסודות מאוחסנים באלמנט המאובטח.אבל עם אלה, חלקים חשובים של הקושחה והתוכנה של המכשיר בדרך כלל עדיין אינם זמינים לביקורת עמיתים.לכן, מוצג גורם אמון מסוים, שאינו פופולרי במיוחד בקרב חובבי הצפנה רבים.

עם זאת, ישנו ארנק חומרה אחד כזה שנראה במיטבו בכך שהוא מספק את הטוב משני העולמות, המספק SE לאחסון סודות תוך שמירה על הקושחה והתוכנה בקוד פתוח לחלוטין.

אנחנו מדברים על ארנק החומרה Coldcard של Coinkite.

הופעת כרטיס קר

ל-Coldcard עיצוב פשוט שקוף שיכול לזהות בצורה חזותית טוב יותר התעסקות ברכיבים פנימיים.החברה מתמקדת יותר בהבטחת בטיחות הציוד ובשמירה על עלויות ייצור ומחירים קמעונאיים נמוכים.

יש לו מסך OLED להצגת מידע, מקלדת 0 מקשים המכילה את המספרים 9-12, ולחצני אישור (אישור) ו-X (דחה).ניתן להשתמש בלחצנים אלה כדי להזין את ה-PIN של Coldcard, לגלוש בממשק המשתמש ולחתום על עסקאות.

יש גם חריץ לכרטיס MicroSD (על כך בהמשך), 3 מחווני LED ויציאת Micro-USB לאספקת חשמל וחיבור ישיר.

למידע נוסף על חומרת Coldcard, ראהמסמך רשמי.

למה קרד קארד שונה?

Coldcard שונה מאוד מארנקי חומרה פופולריים אחרים הקיימים כיום בשוק.

מרכיבי אבטחה, אך לא "ביטחון באמצעות ערפול"

בדרך כלל, רוב ארנקי החומרה עם SE משתמשים בארכיטקטורת שבב כפול - MCU למטרות כלליות לפונקציות רגילות של המכשיר, ו-SE בדרגת בנק לאחסון סודות וחתימה על עסקאות.

עם זאת, SE בדרגת בנק מגיעה בדרך כלל עם קושחת קוד סגור (חלקית או מלאה).הרעיון הוא שאם תוקף לא מבין את המערכת, לא ניתן לנצל אותה.לכן, סוג זה של חומרה מספק בדרך כלל "אבטחה סודית".

Coldcard משתמש גם בארכיטקטורת שבבים כפולים דומה, אך ה-SE שלו שונה מאוד מה-SE הנפוץ בארנקי חומרה מסוג Ledger.

הוא משתמש במיקרוצ'יפATECC508A (Mk2),ATECC608A (Mk3) כדי לאחסן את המפתח הראשי של המפתח.המיקרו-בקר הוא מעבד משותף קריפטוגרפי המספק אחסון מפתח מאובטח מבוסס חומרה.חשוב מכך, אין לו רכיבי קוד סגור.

ה-MCU המאובטח יכול לבצע hashing SHA-256 וכולל מחולל פנימי של מספרים אקראיים אמיתיים (TRNG).בשילוב תכונות אלו ועיצוב פרוטוקול קפדני, Coldcard אוכפת שתוקפים חייבים לדעת רצף PIN ספציפי (שנשמר כחלק מתהליך הגדרת הארנק) כדי לגשת לסודות.

האורך של ה-PIN של Coldcard יכול להיות בין 4 ל-12 ספרות, מחולק לשני חלקים - קידומת ו-PIN שנותר - כל חלק באורך של 2 עד 6 ספרות.מומלץ להשתמש ב-PIN המכיל לפחות 8 (4 + 4) ספרות.

לאחר הזנת הקידומת PIN, Coldcard מייצר שתי מילים מאוצר המילים BIP39.צמד מילים זה ייחודי לכל שילוב של מכשיר Coldcard וקידומת PIN, והוא יכול לשמש כמדד לזיהוי ניסיונות דיוג.

אם צמד המילים נגד דיוג המוצג אינו תואם את הצפוי, או שהזנת את ה-PIN של הקידומת השגויה, או שאולי מדובר בהתקן דיוג!

בנוסף, ה-MCU הבטיחותילְהַגבִּילהמספר המרבי של ניסיונות PIN - עבור ניסיונות PIN חוזרים ונשנים לאכוף עיכוב זמן מצטבר - התקפות כוח גס כאלה אינן מעשיות עבור קודי PIN חזקים.

לכן, אם התוקף יחליט כעת להפעיל את הסוד בכוח גס, זה יהיה חוסר מזל מדי!ה-hash המוצפן SHA-256 עובד עם TRNG כדי להבטיח הצפנה חזקה.מרחב החיפוש הוא כעת 2^256, וזה עדיין נכון גם כאשר הקושחה מוחלפת לחלוטין ב-MCU הראשי או שהשבב SE מוסר מהלוח.

לכן, שבב ATECCX08A מסתמך על האבטחה של פונקציית ה-hash ההצפנה, ולא על "אבטחה דרך ערפול".שימוש ב-SE כזה מאפשר ל-Coinkite לשמור על כל הקושחה והתוכנה שלה בקוד פתוח לצורך סקירת עמיתים ואימות.

פתרון "פער אוויר" מלא

ניתן להפעיל את Coldcard במצב לא מקוון מבלי להתחבר למחשב או למכשיר נייד בשום אופן.הוא אינו תומך בחיבור בלוטות' או WiFi, אתה רק צריך להכניס את ה-Coldcard לשקע חשמל כדי לבצע ביעילות את כל הפעולות ב-Coldcard.ניתן גם לבחור לפעול עם מחשב באמצעות USB.

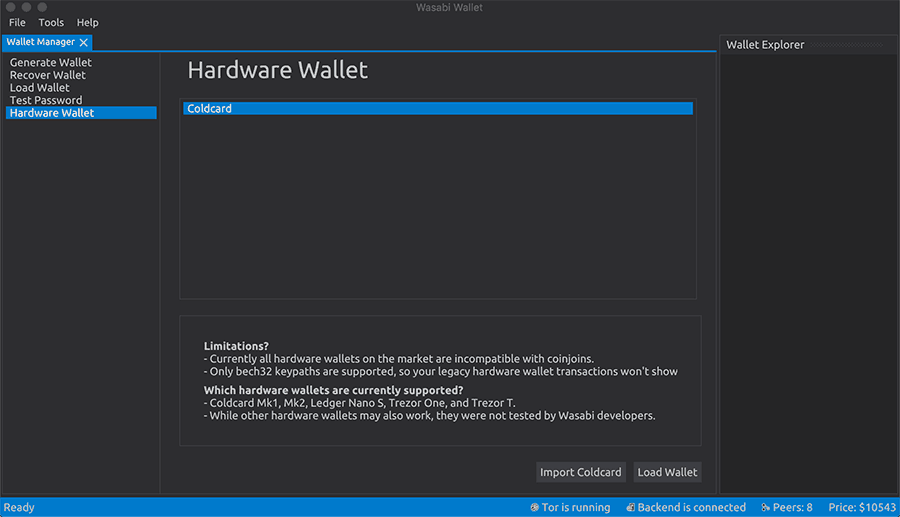

ל-Coldcard יש חריץ MicroSD, אתה יכול להשתמש בכרטיס הזיכרון כאמצעי בין מרווח האוויר.זה יכול ליצור ארנקי שלד עבור יישומי ארנק נתמכים, כולל Electrum ו-Wasabi בכרטיסי MicroSD, המכילים מפתחות ציבוריים מורחבים.ניתן להשתמש במפתח הציבורי המורחב כדי ליצור כתובת קליטה חדשה מבלי לדעת את המפתח הפרטי המתאים.

Coldcard הוא גם יליד ה-PSBT הראשון בעולם ("פורמט עסקת ביטקוין חתום חלקית"-BIP 174) ארנק חומרה;זה מאפשר לך לחתום על עסקאות ישירות בכרטיס ה-MicroSD ולאחר מכן לשדר אותן ברשת ללא צורך בחיבור ל-Coldcard.

בנוסף, Coldcard יכולה להשתמש בכרטיסי MicroSD למטרות כגון גיבוי זרעי ארנק לקבצים מוצפנים או שדרוג קושחת המכשיר, כל זאת מבלי להתחבר ישירות למחשב.

הערה:מרווח האוויר מספק בטיחות רבה יותר, אך עשוי להיות מעט לא נוח.Coldcard מספקת אפשרות בחירה בין בטוח יותר או נוח יותר על ידי תמיכה במרווח אוויר וחיבור ישיר באמצעות USB.

אין צורך בתוכנה מיוחדת

גם אם יישומי צד שלישי נתמכים, רוב ארנקי החומרה מסתמכים בדרך כלל על היישומים התומכים הרשמיים שלהם כדי לבצע משימות כגון אימות קושחה ושדרוגים, ותמיכה מורחבת במטבעות.

ל-Coldcard אין אפליקציה נלווית ייעודית.הוא נועד לעבוד עם יישומי ארנק מקוריים כגון Electrum ו-Wasabi.בעזרת תמיכת MicroSD, מחווני LED ופונקציות נוספות, ניתן לטפל במשימות כמו עדכון קושחה ואימות ישירות במכשיר.

Coldcard משמש עם Electrum ו-Wasabi באמצעות חיבור ישיר USB ופתרון מרווח אוויר.

באופן דומה, עדכון הקושחה יכול להיות ישירות מאתר Coldcardהורד,והשתמש ב-Electrum (דרך USB) או Coldcard עצמו (דרך כרטיס MicroSD) כדי לטעון על המכשיר.

הערה:נכון לעכשיו, Coldcard תומך רק במטבעות קריפטוגרפיים של Bitcoin (Main & TestNet) ו-Litecoin (Main & TestNet).

כיצד להגדיר ארנק חומרה של Coldcard

על מנת לשפר את אבטחת המכשיר, תהליך ההגדרה של Coldcard שונה במקצת מארנקי חומרה פופולריים אחרים.זהו מדריך שלב אחר שלב להגדרת ארנק חדש ב-Coldcard.

הערה:לאחר ההזמנה, יש לארוז את ה-Coldcard שלך בשקית אטומה עם ברקוד ומספר בתחתית השקית.בדוק את התיק עבור כל סימני נזק,אם בכלללא ראוימקום, בבקשהזה מדווח לתמיכה ב-Coinkite.

- השתמש במטען קיר מיקרו USB או ערכת סוללות כדי להפעיל את ה-Coldcard שלך.

- קרא את תנאי השימוש במסך Coldcard;השתמש במקש 5 (למעלה) או 8 (למטה) כדי לדפדף בין ההודעות, ולאחר מכן הקש על מקש אישור בפינה הימנית התחתונה כדי להמשיך.

- ודא את המספר הסידורי של המכשיר וודא שהוא תואם למספר הסידורי המודפס על שקית האריזה.

- הזן את הקידומת PIN שישמש להגנה על ה-Coldcard שלך מפני שימוש לא מורשה;מומלץ להשתמש ב-4-6 ספרות.

- שימו לב וזכרו את שתי מילות האנטי-פישינג המוצגות על המסך.בהתאם לקידומת PIN הספציפית שבה אתה משתמש, צמד המילים הזה ייחודי ל-Coldcard שלך.

- הזן את שאר ה-PIN המועדף עליך;מומלץ להשתמש ב-4-6 ספרות.

- לאחר שמירת ה-PIN, אתה אמור לראות תפריט ליצירת ארנק חדש מה-BIP39 seed או ייבוא ארנק קיים.השתמש במקשי 5 ו-8 כדי לנווט למעלה או למטה, ולאחר מכן לחץ על הלחצן אישור.

- באמצעות ייבוא קיים, אתה יכול להזין את הארנק הקיים שלך על ידי אספקת הזרע המתאים של 12-24 מילים.

- לחלופין, כאשר אתה בוחר בארנק חדש, קבוצה של 24 מילים ראשוניות תוצג במסך הבא.גלול והקלט כל מילה.לשם כך, תוכל להשתמש בכרטיס גיבוי הארנק המסופק בחבילה.לבסוף, לחץ על אישור כדי לגשת לחידון ולוודא שכל המילים נרשמו כהלכה.

לאחר השלמת החידון בהצלחה, הארנק שלך מוכן לשימוש.

הערה:אם אתה רוצה לעבור לארנק אחר כדי לאחסן ולגשת לנכסים שלך, אתה יכול לבחור להגדיר סיסמת BIP39.

למידע מפורט יותר על אופן השימוש בפונקציות הארנק השונות, תוכל לבדוקאתר Coldcard.

אבטחת כרטיס קר ווקטורי תקיפה שונים

Coldcard נקטה במספר צעדים כדי להבטיח את בטיחות מוצריה.הבה ננתח כיצד הם מתגוננים מפני וקטורי התקפה שונים.

התקפה לטווח ארוך

Coldcard מאחסן את המפתח הפרטי בשבב אלמנט מאובטח, המשתמש ב-SHA-256 hashing ו-TRNG כדי להצפין נתונים.גם אם המכשיר מחובר ישירות למחשב המחובר לאינטרנט, SE יכולה להבטיח שהסודות לעולם לא ייחשפו לעולם החיצון.

ניתן לאמת את כל עסקאות ההוצאות על ידי קריאת תצוגת ה-OLED המציגה את כתובת הנמען, ואישור על ידי לחיצה על מקש האישור הפיזי.הנתונים היחידים הזמינים חיצונית הם ההודעה החתומה המשמשת לתחילת העסקה.

אם אתה פרנואידי מספיק, אתה יכול להשתמש ב-Coldcard במצב air gap, שבו המכשיר תמיד במצב לא מקוון.במקרה זה, לא ניתן לבצע התקפה מרחוק על ארנק החומרה של Coldcard.

תקיפה פיזית

הבה נבחן סוגים שונים של התקפות פיזיות/אדם-באמצע (MITM) על ארנקי Coldcard.

התקפת שרשרת אספקה

כל ארנק Coldcard ארוז בשקית מספר סידורי מיוחד כשהוא יוצא מהמפעל.לתיק המיוחד הזה יש לא רק אטימה חסינת חבלה, אלא יש לו גם מספר סידורי ייחודי. הוא גם מתועד באזור המאובטח של זיכרון ההבזק של המכשיר וניתן לאמת אותו במהלך תהליך הגדרת הארנק.

בנוסף, השימוש במארז פלסטיק שקוף סביב ה-Coldcard היה החלטה עיצובית מכוונת כדי לעזור לזהות בקלות סימנים של התעסקות פיזית בתוך המכשיר.בנוסף, כיוון שבית הפלסטיק נסגר באמצעות ריתוך, קשה לפתוח ולאטום מחדש את הבית מבלי שישימו לב להתעסקות פיזית כזו.

גְנֵבָה

אם המכשיר נגנב, יהיה קשה (לקרוא כ"בלתי אפשרי") לגשת אל סודות הארנק.כאמור, הסוד נשמר באלמנט המאובטח, אם לא ידוע רצף ה-PIN הנכון, לא ניתן לחלץ ממנו את הסוד.

מגבלת הזמן שנאכפת בין ניסיונות PIN שגויים הופכת את זה לבלתי מעשי לבצע התקפות כוח גס, במיוחד כאשר נעשה שימוש בקודי PIN חזקים.בנוסף, אם תוקף ינסה לפצח את הסוד בכוח מבחוץ מבלי להזין את קוד ה-PIN, עקב מרחב החיפוש העצום (2^256), SHA-256 hash + TRNG יהפוך אותו לבלתי מעשי עד בכוח.

הערה:באיטרציות עוקבות של Coldcard (מאז MK3), המספר הקבוע מראש של ניסיונות PIN שגויים עוקבים יפגע לצמיתות ("לשבור") את המכשיר ואת הסודיות שלו.

התקפת עוזרת רעה

קולד קארד נוקט במגוון אמצעי נגד כדי למנוע התקפות של משרתות מרושעות שונות:

התקפת קושחה זדונית-Ledger STM32 0xF00DBABE

Ledger Nano S סבל (עכשיו תוקן) מבעיה רצינית של טוען האתחול, שבה תהליך אימות הקושחה כולל בדיקת קבוע הקסדצימלי ספציפי (0xF00DBABE) עבור מיקום זיכרון ספציפי.חוקרי אבטחה יכולים לנצל בקלות בעיה זו כדי להתאים אישית את הקושחהנטען בהצלחהל-Nano S, כתוב 0xF00DBABE במיקום זיכרון ספציפי בו-זמנית.

שלא כמו Nano S, Coldcard Wallet מאמת כל כתובת של זיכרון פלאש בכל פעם שהמכשיר מופעל.ה-hash של SHA-256 מחושב ומאומת על סמך הערך המאוחסן בצורה מאובטחת ב-SE.התוצאה מוצגת למשתמש עם נורות אדומות (המייצגות שקר) וירוקות (המייצגות אמת), שאינן נגישות לאף חלק של המערכת מלבד SE.

בעת ביצוע שדרוג קושחה, ערך הגיבוב SHA-256 של הקושחה החדשה ישתנה.באותו זמן, ערך הגיבוב החדש "צריך להיות" נכתב גם ב-SE.אם תוקף מעוניין להבהב קושחה מותאמת אישית (זדונית), עליו לדעת את ה-PIN הראשי של המכשיר.

Storm Attack-Ledger Blue RF Leak

באחרהַדגָמָה, חוקרי אבטחה יכולים לקבוע את קוד ה-PIN של Ledger Blue על ידי מעקב אחר אותות תדר רדיו שנוצרו על ידי נגיעות שנרשמו באזורים שונים על מסך המכשיר.זה קשה לביצוע ב-Coldcard מכיוון שלקושחה שלה יש את ההגנה הדרושה מפני התקפות כאלה.

בנוסף, החל מגרסת MK2, Coldcard משתמשת במקשים פיזיים במקום במקשי מגע כדי לשפר את התנגדות הרוח.

Glitch Attack-TREZOR One Glitching

מכשירי TREZOR פגיעים להתקפות תקלות מכיוון שהסודות (בצורה מוצפנת) מאוחסנים ב-MCU הראשי לשימוש כללי עצמו.זה לא המקרה עם Coldcard, כל הסודות מאוחסנים בשבב ATECCX08A SE.

כפי שהוזכר קודם לכן, אם קוד ה-PIN הראשי אינו ידוע, אי אפשר לחלץ נתונים מ-SE זה.יש לו גם התקפות כוח גסות כמו עיכובים כפויים בתזמון בין ניסיונות PIN לא מוצלחים וגיבוב SHA-256 של סודות באמצעות TRNG.

והכי חשוב, Coldcard יכולה גם לזהות בקלות התקפות MITM אפשריות מבלי לחשוף את ה-PIN המלא שלך.לאחר הזנת הקידומת PIN, הוא יציג שתי מילים נגד דיוג, שהן ייחודיות למכשיר שלך ומשולבות עם הקידומת PIN.אם המילים אינן תואמות, ייתכן שנחבל בחומרת ה-Coldcard שלך.

לחלופין, כאשר המכשיר מופעל, כל ניסיון להבהב גרסה זדונית של קושחת המכשיר (מבלי לדעת את ה-PIN הראשי) יזוהה במהלך אימות הבדיקה (אור אדום וירוק).

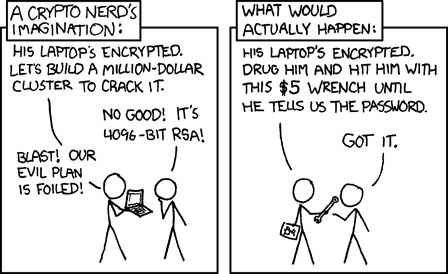

המקרה של "ברגים של 5 דולר"

כאשר אתה נאלץ, כל מנגנוני האבטחה המופעלים בארנק החומרה עלולים להיכשל, למשל, הכוונה באקדח כדי לחשוף את ה-PIN של המכשיר ו/או להעביר ביטקוין לארנק של התוקף.תכונות כגון תמיכה בסיסמא BIP39, PIN כפייה ו-BrickMe PIN מאפשרים לך להציל או להרוס את ארנק Coldcard שלך במצב זה.

סיסמה

תקן BIP 39 תומך בביטויי סיסמה אופציונליים בנוסף ל-Seed של 24 מילים, שיכול לגשת לארנק חדש עבור כל ביטוי סיסמה אפשרי.ארנק Coldcard תומך בהוספת סיסמה למילת המקור הראשונית, החל מגירסת קושחה 2.0.0.

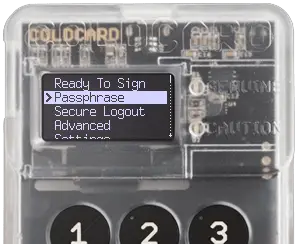

כאשר אתה נכנס ל-Coldcard על ידי הזנת ה-PIN שלך בכל עת, סיסמת ברירת המחדל תמיד ריקה.כדי להוסיף סיסמה ולגשת לארנק החדש המשויך אליה:

- היכנס ל-Coldcard עם הקידומת ו-PIN המנוחה שלך.

- בחר ביטוי סיסמה מתפריט Coldcard.

- לחץ על אישור במסך תיאור ביטוי הסיסמה.

- הוסף סיסמה חדשה על ידי בחירת האפשרויות המתאימות: ערוך את הביטוי (הכנס תווים על ידי מעבר למעלה/מטה ושמאלה/ימינה), הוסף מילה (בחר מילה מרשימת המילים של BIP39), הוסף מספר (באמצעות המקלדת הפיזית) .

ניתן להשתמש בכל האפשרויות הללו בשילוב.הסיסמה שלך עשויה להכיל מילה מרשימת המילים של BIP39, ואחריה כמה מספרים, ולאחר מכן כמה תווים מיוחדים.אורך הביטוי יכול להיות עד 100 תווים.

אם אתה צריך להזין מחדש את הסיסמה שלך או רוצה לחזור לארנק ה-Seed שלך בן 24 המילים, בתפריט ביטויי הסיסמה יש גם אפשרות לנקות הכל.

לאחר בחירת הסיסמה, בחר החל מהתפריט כדי להמשיך.טביעת אצבע של ארנק בת שמונה ספרות תוצג על המסך.ניתן להשתמש בטביעת אצבע זו כדי לוודא האם הארנק אליו ניגש על ידי הזנת סיסמה ספציפית הוא אכן הארנק שבכוונתך לפתוח.בכל פעם שאתה מזין את אותה סיסמה, טביעת האצבע של הארנק צריכה להיות זהה.

להפחיד את הארנק

כאשר אתה נאלץ לחשוף את ה-PIN שלך, כפייה יש להשתמש בארנקך כדרך מילוט, רק במקרה של אילוץ.אתה יכול להזין PIN של כפייה במקום ה-PIN בפועל כדי לגשת לארנקים שונים.

כאשר מזין PIN של כפייה, Coldcard יפעל כרגיל ויפתח את נעילת הארנק, כך שהתוקף בדרך כלל לא מקבל אזהרה.עם זאת, מי שמכיר את Coldcard עשוי להבחין בהבדל.לדוגמה, לארנק הכפייה אין פריט תפריט ביטוי סיסמה.

סיסמת BrickMe

Coldcard גם מאפשר לך להגדיר PIN של BrickMe כדי להרוס באופן יעיל ולתמיד את מכשיר ה-Coldcard.כאשר נעשה שימוש ב-BrickMe PIN, סודות המפתח יושמדו באופן בלתי הפיך, והארנק בעצם יהפוך חסר תועלת כמו לבנה."

ניתן להגדיר גם PIN של כפייה וגם PIN של BrickMe דרך תפריט ההגדרות (שינוי אפשרות קוד PIN) בארנק Coldcard.

תגמול: הגדר את Coldcard בצורה הבטוחה ביותר

טיפים אלה יעזרו לך להגדיר את ארנק Coldcard שלך עם אבטחה מרבית.

הדלק ללא מחשב:חבר את ה-Coldcard לשקע בקיר או לסוללות כדי לאתחל.

PIN חזק בן 12 ספרות:צור קוד PIN חזק עם קוד PIN בן 6 ספרות ו-6 קודים נותרים.לאחר מכן, צור ארנק חדש והקלט בצורה מאובטחת את הזרע שלך למטרות התאוששות.

הגדרות ביטוי סיסמה:לאחר מכן, עבור לתפריט ביטוי הסיסמה והגדר משפט סיסמה חזק שתוכל לזכור אך לא קל לנחש.לאחר החלת ביטוי הסיסמה, תיכנס לארנק המשויך לביטוי הסיסמה הספציפי.כמו כן, רשום את טביעת האצבע של הארנק שלך לעיון עתידי.

PSBT:כעת, השתמש בכרטיס MicroSD כדי לאחסן או להעביר את הנכסים שלך לארנק הקשור לסיסמה באמצעות PSBT.

תמיד במצב לא מקוון:המשך להשתמש בארנק Coldcard במצב מרווח אוויר.

הערה:למרות של-Coldcard יש ארנק כפייה במיוחד למצבי כפייה, אנו לא ממליצים להשתמש בפונקציה זו, מכיוון שתוקף שמכיר את Coldcard יכול לזהות בקלות את ההבדל בין ארנק אמיתי לארנק כפייה.במקום זאת, ייתכן שתרצה לטעון כמה כספים בארנק הראשי ללא סיסמה (אתה מוכן להפסיד), שאליה תוכל לגשת בכפייה.

טיפים נוספים:ל-Coldcard MK3 החדש יש את הפונקציה של "לבנה" אוטומטית של המכשיר לאחר 13 ניסיונות PIN כושלים רצופים.עם זאת, אם אתה משתמש בגרסה קודמת של המכשיר, אתה יכול להגדיר PIN של BrickMe עם אותו מספר ספרות כמו ה-PIN הראשי שלך, אבל עם ערך קטן יותר.בדרך זו, בעת כפיית קוד ה-PIN שלך בכוח, התוקף עשוי לקלקל את המכשיר לפני פתיחת הנעילה שלו.

אתה צריך לקבל קולדקארד

נכון לעכשיו, Coldcard אינו תומך במספר מטבעות.זה לא מתאים לשליחת ביטקוין תוך כדי תנועה.אף על פי כן, Coldcard עשוי להיות הפתרון המושלם עבור "הודלר" בביטקוין לטווח ארוך.

מכשיר זה מתמקד בעיקר באבטחה ובעלות-תועלת, ואידיאלי עבור אנשים שרוצים לאחסן ביטקוין בצורה הבטוחה ביותר (air gap, security element), מבלי להתפשר על אידיאולוגיית הקוד הפתוח.