Nuovo ambiente, nuovi rischi

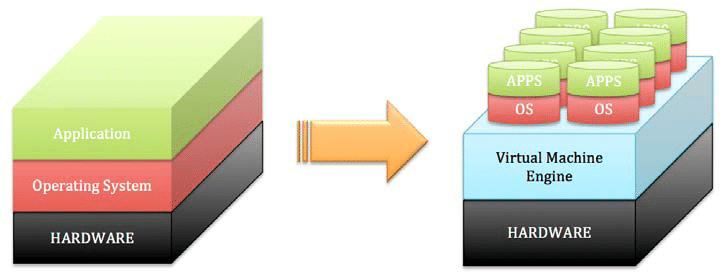

Gli ambienti virtualizzati sono diversi dagli ambienti fisici tradizionali perché sono intangibili.Sebbene il problema della perdita di dati fisici possa essere risolto ripristinando l'hardware, non esiste un punto di archiviazione fisico per i dati della VM, quindi l'evasione della VM è in realtà irreparabile.A causa della particolarità della virtualizzazione, i rischi affrontati da questo tipo di ambiente sono grossolanamente suddivisi in tre aree:

architettonico

Le VM sono completamente virtuali, ma possono comunque essere connesse all'hardware fisico tramite switch.Pertanto, quest'ultimo può essere l'obiettivo di attacchi esterni o attacchi da altre VM (dannose) nella rete.

HypervisorÈ il software chiave per realizzare la virtualizzazione.Pertanto, qualsiasi violazione della sicurezza nel programma di gestione del sistema può portare a guasti su larga scala e perdita di dati.Il proprietario dovrebbe monitorare la relativa infrastruttura e il software di gestione per garantire il normale funzionamento e la piena compatibilità dell'hypervisor e di altri dispositivi.

Le funzionalità che si propagano come vantaggio della virtualizzazione, ovvero l'implementazione rapida e semplice di nuovi ambienti, possono anche rappresentare una minaccia intrinseca per l'infrastruttura IT virtualizzata di un'azienda.La clonazione e la copia delle immagini possono essere completate in pochi minuti, con il rischio di una deriva della configurazione.

Identificazione e gestione dei rischi

I rischi più comuni che rientrano in una delle tre categorie di cui sopra includono:

- Diffusione VM-La replica incontrollata delle VM in un ambiente porta a uno stato ingestibile, all'esistenza di VM prive di patch e non protette e ad un aumento delle minacce alla sicurezza.

- Minaccia alla riservatezza: poiché la trasmissione dei dati in un ambiente virtualizzato è più semplice, i dati sensibili archiviati su una macchina virtuale possono essere più minacciati rispetto all'hardware fisico.

- Controllo della rete virtuale allentato: il traffico che passa attraverso la rete virtuale è invisibile, quindi le vulnerabilità della sicurezza della rete sono minacce reali da affrontare.

- La sicurezza dell'hypervisor: questo software è molto importante e le aziende dovrebbero garantirne la sicurezza durante tutto il suo ciclo di vita.Se l'hypervisor è compromesso, può fornire un singolo punto di accesso non autorizzato a tutte le VM nel sistema, il che comporta una grande quantità di perdita di dati o rischio di furto.

- Protezione delle macchine virtuali offline: nella rete possono essere presenti molte macchine virtuali inattive offline che non rientrano nell'ambito dell'attuale sistema di protezione della sicurezza.Pertanto, la semplice attivazione potrebbe causare minacce alla sicurezza intrinseche.

- Sovraccarico delle risorse: con la creazione di un numero elevato di macchine virtuali, il carico delle risorse hardware fisiche può diventare eccessivo e il server non può funzionare in modo efficiente.

valutazione del rischio

Una volta compresi i tipi di base di rischio che le VM possono incontrare, è il momento di condurre una valutazione completa del rischio per determinare il grado di rischio affrontato da ciascuna VM.I rischi sono classificati in base alla probabilità di accadimento (dal basso all'alto) e all'impatto sul sistema dovuto a danni alla riservatezza, all'integrità e alla disponibilità.Questi dati possono indicare il livello di rischio che dovresti aspettarti e i controlli sul trattamento del rischio implementati.Il passaggio finale della valutazione del rischio consiste nel determinare il livello di rischio residuo, che è specifico della tua organizzazione.

Come puoi vedere, se conosci le minacce da esaminare e includere nel tuo piano di protezione, proteggere il tuo ambiente virtualizzato non è difficile.Conduci controlli periodici dei rischi e adatta le misure di sicurezza di conseguenza per garantire che il tuo ambiente IT non sia interessato da alcuna forma di attacco.

![Come vedere la versione di Windows [molto semplice]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)