Secondo Valimail, la consegna giornaliera30 miliardi di email contraffatte!Quando leggi statistiche così spaventose, è chiaro che vorrai sapere che tipo di attacchi informatici vengono solitamente effettuati via e-mail e come individuare le e-mail false.I dati dello stesso sondaggio Proofpoint mostrano anche che il 51% dei lavoratori americani non può dirti cosa sia il phishing!

Ma, nello specifico, che tipo di attacchi informatici vengono effettuati più spesso via e-mail?

I dati Proofpoint mostrano che ci sono 65% Delle organizzazioni ammette di aver subito uno o più attacchi di phishing di successo nel 2019!Inoltre, secondo FireEyeSegnala che 101 email su 1 contiene malware!Ora è il momento di conoscere i tipi di attacchi tramite e-mail.

Oggi i criminali informatici sono molto intelligenti.Di solito non ti inviano più email di truffa del tipo "Principe della Nigeria" o "lotteria da 1000 milioni di dollari" (anche se alcune verranno comunque inviate).Invece, proveranno a inviare e-mail meticolosamente ricercate e creative e potresti non essere in grado di rifiutare il clic.Ecco perché è il momento di farti conoscere i sette tipi più comuni di frode implementati dagli aggressori tramite e-mail.Discuteremo anche dell'impatto o del danno causato da queste e-mail e di come possono essere utilizzate per ingannare e frodare le vittime.

Che tipo di attacchi informatici vengono solitamente eseguiti tramite e-mail?

Phishing

Non c'è dubbio che il phishing sia uno dei tipi più comuni di attacchi informatici eseguiti dagli aggressori via e-mail.Phishing significa utilizzare varie strategie per indurre gli utenti a compiere azioni che non dovrebbero (e di solito non faranno).Queste azioni li rendono vittime di vari tipi di attacchi informatici.Sebbene il phishing possa avvenire attraverso altri canali (telefonate, messaggi di testo, ecc.), l'e-mail è la piattaforma più comune per eseguire truffe di phishing.

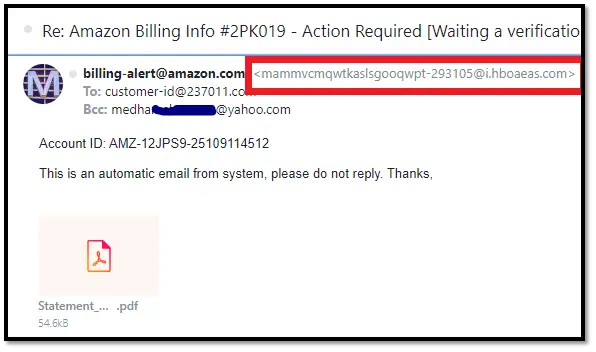

Lo spoofing e-mail è una delle tecniche di phishing e-mail di maggior successo.Qui, gli attori delle minacce (cattivi) impersonano altri (come fornitori, colleghi, supervisori o organizzazioni fidate) per ottenere la fiducia dei destinatari delle e-mail e ingannarli:

- Condividere le loro informazioni personali,

- Inviare denaro o condurre altre transazioni valutarie fraudolente,

- Visita un sito web danneggiato, oppure

- Scarica allegati contenenti malware.

Naturalmente, non tutte le truffe via email sono phishing.Ma il phishing via e-mail è un termine generico che descrive molte delle truffe basate su e-mail di cui parleremo in questo articolo.

Le e-mail di phishing contengono spesso allegati dannosi e link di phishing

I truffatori spesso includono phishing o link dannosi (o allegati infetti) nelle loro e-mail e compongono il contenuto del corpo in un modo che ti induca a fare clic.Di solito, cercheranno di ottenere una risposta emotiva da te, come panico, eccitazione, rabbia, frustrazione, intrattenimento o curiosità per invogliarti a fare clic sul collegamento.Ma quali sono i danni di questi collegamenti?

- [R Il sito web del malware destinatario edirect. Questi siti sono pieni di virus, cavalli di Troia, worm, adware, spyware, ecc.Di solito, il malware è nascosto in annunci pubblicitari (chiamati annunci dannosi), canzoni, video, immagini, presentazioni, PDF, contenuti intermedi o tipi simili di oggetti.Alcuni malware avanzati verranno scaricati sul tuo dispositivo non appena raggiungi il sito Web, anche se non hai fatto clic su nulla.Pertanto, una volta fatto clic sul collegamento, il programma dannoso verrà scaricato sul tuo dispositivo.

- grandeEAD vai a pescare 網站網站piccolo. I siti di phishing di solito sembrano siti legittimi noti.Qui, gli utenti sono tenuti a inserire le proprie informazioni riservate tramite un modulo, utilizzare le proprie credenziali per accedere e persino condurre transazioni finanziarie.Inutile dire che tali informazioni non raggiungeranno mai una società legittima.Invece, invialo direttamente agli hacker con piani dannosi.

attacco di balene

In questo tipo di frode via e-mail, gli aggressori prendono di mira dipendenti noti come CEO, CTO, CFO, COO e senior manager.Questo è un attacco altamente personalizzato in cui i truffatori utilizzano pazientemente varie fonti online e ufficiali, nonché l'ingegneria sociale per raccogliere informazioni sull'obiettivo.Possono persino creare siti Web, documenti o profili di social media falsi per far sembrare legittima la vittima.

Dopo un'attenta pianificazione, l'aggressore ha inviato un'e-mail all'obiettivo che costituiva una fonte legittima di informazioni e ha chiesto loro di adottare misure che non dovevano essere prese.

Esempio: L'aggressore ha inviato e-mail in rappresentanza di dirigenti bancari con cui l'azienda ha avuto a che fare per molti anni.L'e-mail indicava che la banca di destinazione avrebbe dovuto modificare immediatamente la password facendo clic sul collegamento fornito, poiché la banca ha notato un'attività insolita nel suo conto.Il destinatario è andato nel panico e ha fatto clic su un collegamento che lo ha reindirizzato a un sito di phishing completamente simile al sito della banca originale.Qui, alla vittima viene chiesto di inserire il suo ID utente, la vecchia password e la nuova password.Una volta fatto ciò, l'attaccante aveva le credenziali del conto bancario ufficiale della società!

Attacco e-mail aziendale (BEC) e attacco account e-mail (EAC)

Se sei un imprenditore e vuoi sapere che tipo di attacchi informatici vengono solitamente eseguiti via e-mail, devi prestare attenzione a BEC.Proprio come gli attacchi di caccia alle balene, anche le truffe BEC sono legate ai dirigenti, ma in modo diverso.Qui, l'attaccante non prende di mira uno o più dirigenti senior, ma prende di mira i dipendenti di medio e basso livello.Possono anche inviare e-mail a dipendenti che fingono di essere qualcuno in un'organizzazione di terze parti (di solito si occupano di quell'azienda).

Le truffe BEC di solito coinvolgono criminali informatici che fingono di inviare e-mail da account di utenti legittimi.Tuttavia, se riescono ad accedere agli account reali di questi utenti, entreranno nel cosiddetto regno della perdita di account di posta elettronica (EAC).

Dai un'occhiata ad alcuni scenari BEC di esempio:

- Il truffatore invia un'e-mail al dipartimento delle risorse umane, fingendosi qualcuno che lavora in azienda e chiedendo che il numero di conto bancario nel registro venga modificato per future rimesse di stipendio.Inutile dire che il nuovo conto in banca appartiene all'aggressore stesso.

- L'autore dell'attacco invia un'e-mail fingendo di essere il capo/supervisore o supervisore e richiede l'invio di alcuni documenti o informazioni importanti nella risposta.

- Le e-mail che sembrano legittime sembrano provenire dal tuo reparto IT.Indica al destinatario di installare o aggiornare il software che allegano all'e-mail.Ma in realtà, l'e-mail proviene da un impostore e il software potrebbe essere un cavallo di Troia o altri tipi di malware.

- Il tuo manager ti chiede di effettuare pagamenti a fornitori o filiali regolari e di fornire il tuo numero di conto bancario nell'e-mail.Ritieni che l'e-mail sia legittima, segui le istruzioni e trasferisci inavvertitamente il denaro sul conto bancario dell'attaccante.

Questi sono solo alcuni esempi.Ma BEC può essere molto pericoloso.Secondo l'FBI 2020 Rapporto di criminalità su InternetA causa della combinazione di truffe BEC ed EAC, la società ha perso oltre 18 miliardi di dollari.

Frode pubblicitaria pay-per-click (click fraud)

Proprio come la strategia precedente, l'attaccante invierà un'e-mail allettante che ti indirizzerà al sito web.Ma non ci sono malware dannosi o pagine di accesso false su questo sito web.Piuttosto, questo è un sito Web benigno con molti annunci pubblicitari.Il modo in cui i proprietari di siti Web guadagnano è attirando il maggior numero possibile di utenti sul proprio sito Web.In questo modo, possono chiedere più visualizzazioni di pagina e commissioni PPC per ottenere numeri più alti.

Tuttavia,alcuni Clicca truffa truffaÈ di natura maligna.Il loro obiettivo è esaurire il budget pubblicitario digitale dell'azienda inserendo il maggior numero possibile di falsi clic sugli annunci.Sebbene i criminali informatici utilizzino spesso i bot per questo scopo, a volte utilizzano e-mail di phishing per attirare utenti reali.

Il mittente attrae gli utenti inviando e-mail contenenti collegamenti di transazione falsi, false "ultime notizie" o altri collegamenti che spingono gli utenti a fare clic.Tuttavia, quando il destinatario arriva al sito Web, non c'è nulla sul sito Web promesso dall'e-mail.Pertanto, gli utenti non sono altro che pedine per i truffatori, in modo che i truffatori possano guadagnare di più da loro facendogli visualizzare annunci pubblicitari.

Attacchi basati su allegati malware

In questo tipo di attacco, i criminali informatici includono malware nell'e-mail stessa tramite immagini incorporate o altri allegati.L'autore dell'attacco utilizzerà un linguaggio urgente o convincente per indurti ad aprire o scaricare l'allegato.Potrebbero inviarti allegati o collegamenti che assomigliano a

- Ricevuta della transazione

- Avviso bancario,

- L'avviso avverte che il file ha sospeso alcuni servizi,

- Dettagli del colloquio o lettera di accettazione, oppure

- Articoli di interesse gratuiti, come software o libri.

Ovviamente, una volta aperti tali collegamenti o utilizzati allegati, verrà installato malware sul dispositivo.Dopo che il malware invade il tuo dispositivo, può:

- Guardati

- Ruba i tuoi dati importanti,

- Monitora e registra il tuo comportamento,

- Blocco di dati o dispositivi per ricattare denaro (noto come attacco ransomware),

- Usa il tuo dispositivo come un robot per eseguire attacchi informatici (chiamati attacchi botnet),

- Mostra annunci offensivi,

- Usa il tuo client di posta elettronica e il profilo dei social media per inviare e-mail o messaggi di phishing

Vendite false/truffa promozionale

Alcune aziende online utilizzano questa strategia di email marketing non etica.Inviano e-mail a clienti nuovi o esistenti, offrendo alcune interessanti offerte, piani e sconti "troppo belli per fare".Tuttavia, quando visiti il sito e partecipi, ti daranno uno sconto inferiore al prezzo promesso nell'e-mail e ti forniranno uno sconto inferiore.

Ë xample : L'azienda X ti invia un'e-mail con il testo "70% di sconto su tutti i vestiti se utilizzi il codice coupon 70% di sconto".Fai clic sull'e-mail, sfoglia i prodotti e quindi aggiungi i tuoi vestiti preferiti al carrello.Ma quando effettui il check out quando richiedi il coupon, non funziona.Vedrai un messaggio di errore che indica che il coupon è scaduto e riceverai un coupon sostitutivo "valido" con uno sconto del 30%.

Nell'esempio sopra, alcuni consumatori scelgono ancora di acquistare perché hanno trascorso molto tempo a dorare e selezionare i prodotti.Altri utenti delusi abbandoneranno il carrello.Tuttavia, la funzione di analisi del sito web terrà traccia del loro comportamento e utilizzerà queste informazioni nelle loro campagne PPC per visualizzare annunci mirati e personalizzati.

Due motivazioni principali per gli attacchi informatici basati su e-mail

Cosa stanno cercando di fare i criminali informatici in questo tipo di frode via e-mail?Le due motivazioni principali sono i dati, che possono essere rubati e venduti o utilizzati in reati legati al furto di identità, nonché denaro o altri guadagni finanziari.Ci sono altri motivi, come spionaggio, vendetta o altri programmi personali o politici, ma oggi non prestiamo attenzione a questi motivi.

Furto di dati

Il furto di dati non è un tipo di attacco informatico in sé, ma il risultato di esso.I dati sono una parte importante di molti tipi di reati che coinvolgono il furto di identità, il ricatto (come gli attacchi ransomware) e l'inganno.Ai criminali informatici piace rubare i dati, quindi possono utilizzarli per eseguire altri tipi di attacchi informatici, scambiarli o venderli ad altri malintenzionati o utilizzarli per altri scopi.

Il modo in cui l'attaccante ti invia e-mail è che sei disposto a condividere le tue informazioni riservate con loro!Ad esempio, fingeranno di essere il capo che ha chiesto di inviarti immediatamente dei file elettronici.Non hai il coraggio di inviarli?Allo stesso modo, l'attaccante impersona se stesso

- amici/parenti,

- Azienda nota

- Banca,

- assumere personale

- Agenzie governative,

- Società di servizi

- Istituto di istruzione,

- Insegnante/Professore, ecc.

A volte ti chiedono di inviare le tue informazioni private, come indirizzo fisico, numero di telefono, codice fiscale, data di nascita, informazioni sanitarie, reddito, ecc.Chiederanno spesso informazioni riservate della tua organizzazione, come dettagli sui clienti, know-how tecnico, segreti commerciali, dati finanziari segreti, ecc.

Per esempio: Il truffatore finge di essere un reclutatore di una grande azienda, dicendo che ti hanno assunto.Come parte del piano, ti chiedono di fornire dettagli personali in nome della conduzione di un controllo dei precedenti e dicono che hanno bisogno del tuo numero di previdenza sociale per controlli di credito e scopi fiscali.

Poiché si tratta di processi comuni relativi al reclutamento, non troverai nulla di sospetto e potrai fornire tutti i documenti su richiesta.Tuttavia, quando scopri che si tratta di una truffa, i criminali informatici hanno da tempo cessato di esistere.Scompaiono dopo aver ricevuto le tue informazioni, o le usano per eseguire crimini legati al furto di identità, o le vendono ad altri aggressori nel dark web.

Frode finanziaria

Come indica il titolo, l'aggressore ha utilizzato la posta elettronica per condurre transazioni finanziarie fraudolente.A volte sostituiranno il numero della tua carta di pagamento o i dettagli del conto bancario.Di solito, ti chiederanno di inviare loro denaro.Ecco tre scenari di esempio:

- I criminali informatici inviano Un'e-mail che costituisce un'organizzazione di beneficenza. Nei loro messaggi, hanno condiviso le foto delle vittime e ti hanno chiesto di fornire donazioni per aiutarle.Ma la foto è falsa

- Bugiardo che impersona assumere personale,La sua azienda Richiesta Sostieni determinati costi iniziali. Potrebbero chiederti di acquistare materiali di formazione, dicendo che questo è un requisito del processo di formazione.Oppure, possono chiedere soldi per i controlli dei precedenti.

- Il cattivo finge di essere una grande azienda che fa affari con te e ti porta a un sito web falso. Potrebbero reindirizzarti a domini di cybersquatting (cioè domini che sembrano simili a marchi/aziende popolari), come amzon.com, facbook.com o welsfargo.com, per indurti a pagare per prodotti o servizi.

Riassumi "che tipo di attacchi informatici vengono solitamente eseguiti via e-mail"

Ci auguriamo che questo articolo ti aiuti a capire quali tipi di attacchi informatici utilizzano la posta elettronica come vettore di attacco.Ora hai un'idea migliore di come proteggere te stesso e la tua organizzazione identificando tali e-mail false.