secondoVerizon dice, il 45% delle violazioni dei dati è il risultato di hacking.Cerchiamo di capire come evitare di essere hackerati come utente di Internet.

Se vuoi sapere "come evitare di essere hackerato", allora hai trovato l'articolo giusto!

Naturalmente, puoi utilizzare determinati software di sicurezza o modificare le impostazioni di sicurezza per impedire l'intrusione di hacker.Ma soprattutto, devi riconoscere i giochi mentali che gli aggressori giocano per farti compiere azioni che non dovresti intraprendere.Ciò include tutto, dalla condivisione delle informazioni personali o finanziarie al download e all'installazione di file/software infetti da malware.

In questo articolo, introdurremo 15 suggerimenti per aiutarti a capire come evitare di essere hackerato.Ci collegheremo anche a strumenti "freemium" che possono essere utilizzati per prevenire l'hacking.

15 consigli per prevenire l'hacking

Non hai bisogno di molte competenze tecniche per impedire agli hacker di intromettersi.Questi sono alcuni modi super semplici ed efficaci per evitare l'hacking.

1. Cripta i file durante l'archiviazione e la trasmissione

Quando condividi un file Microsoft importante con chiunque o lo memorizzi su un dispositivo, USB o piattaforma cloud, crittografalo sempre.La crittografia si riferisce all'uso di algoritmi matematici per "bloccare" i dati con una chiave di crittografia.La crittografia codifica i dati in testo normale, rendendo incomprensibile la protezione dei dati in testo normale da attacchi di utenti accidentali senza una chiave di autenticazione.

Pertanto, anche se qualcuno può accedere a questi file, non può aprirli e leggerli.Tutti i file Microsoft (come Word, Excel, Access, PowerPoint) hanno questa opzione.

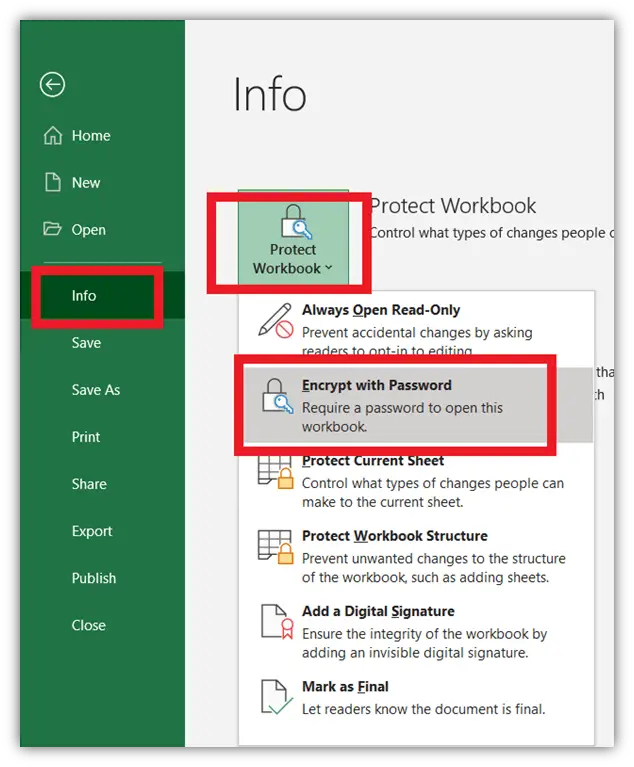

Ad esempio, per crittografare i file in Excel, procedi come segue:

- Clicca suNell'angolo in alto a sinistra文件.

- 選擇informazione.

- Clicca suProteggi la cartella di lavoro(Oppure proteggere documenti, presentazioni, ecc. in base al tipo di file).

- 選擇"Utilizza la crittografia della password".

Una volta impostata la password, chiunque voglia accedere a questo file avrà bisogno di questa password.Quando invii tali file protetti a chiunque, assicurati di fornire al destinatario la password tramite telefono, e-mail separata o qualsiasi altro canale di comunicazione.

Usa questi strumenti per crittografare qualsiasi altro tipo di file/cartelle

Esistono alcuni strumenti commerciali e "gratuiti" che possono aiutarti ad abilitare la crittografia per qualsiasi tipo di file, cartelle, unità e documenti.Alcuni esempi includono:

2. Usa le estensioni del browser per bloccare siti Web dannosi e download dannosi

Esistono alcune estensioni del browser gratuite che mantengono elenchi di siti dannosi e di phishing e li bloccano.Per te, devi installare queste estensioni ("componenti aggiuntivi" per Firefox) nel tuo browser per impedire agli aggressori di utilizzarle e impedire agli hacker di intromettersi.

Queste sono alcune famose estensioni e componenti aggiuntivi gratuiti:

- Comodo Online Security Professional Edition

- L'antimalware è sotto lo zero

- Blocco per annunci pubblicitari

- Protezione da malware del browser

- Sicurezza del browser Avira

- Bitdefender TrafficLight

Abbiamo fornito il link qui.Devi solo fare clicAggiungi a Chrome或Aggiungi a Firefox.

3. Installa un potente programma anti-malware

Sebbene ciò sia ovvio, alcune persone hanno ancora bisogno di un gentile promemoria per utilizzare programmi antivirus e antimalware.Questi tipi di software di sicurezza scansionano regolarmente il tuo dispositivo e rimuovono malware pericolosi.Ti avviseranno anche quando visiti spam o siti Web dannosi o scarichi file danneggiati da Internet.

Quando scegli un programma antivirus, assicurati di ottenerlo solo da un'azienda rispettabile.

Attenzione al software minacciosoNota: se ricevi un'e-mail casuale o visualizzi una finestra pop-up che indica che il tuo PC è stato infettato, potrebbe trattarsi di un software minaccioso.Scareware è un software antivirus grezzo, può essere un virus stesso o può essere utilizzato come spyware per monitorare il tuo comportamento.

Non fare mai clic su questi collegamenti o annunci pubblicitari e non installare software di sicurezza sconosciuto.Si consiglia di utilizzareComodo Antivirus.Questo è un marchio prestigioso e fornisceVersioni gratuite e a pagamento.

4. Pulisci manualmente il PC

Il software firewall/di sicurezza non è in grado di rilevare alcuni tipi avanzati di malware.Pertanto, si consiglia di monitorare manualmente il dispositivo per evitare di essere hackerati.

Controllare la C: guidare regolarmente, soprattuttoC:/File di programma, C:/File di programma (x86)AttenderecartellaE tuttoTEMPcartella.Inoltre, si prega di prestare attenzione a "Scarica"cartella.Se trovi elementi insoliti che non sono stati scaricati, esegui una ricerca su Internet per conoscerli.Se i file non hanno scopo o sono correlati ad attività dannose, elimina questi file.

Alcuni programmi malware sono così ostinati che non sarai in grado di eliminarli attraverso i normali passaggi di rimozione.La buona notizia è che ce ne sono alcuniDistruggi file e disinstallazione gratuitiPuò aiutarti a disinstallare tali programmi.Alcuni di questi programmi sono così efficaci che scansionano il tuo dispositivo in profondità ed eliminano tutte le tracce nascoste, come cache e collegamenti.

5.Abilita la crittografia con BitLocker per Windows 10

Questa funzione crittograferà il tuo disco rigido.Se il tuo computer Windows viene rubato o la memoria non viene cancellata al momento della vendita (nota: cancella sempre la memoria prima di vendere il dispositivo!), nessuno può hackerare il tuo computer rubando dati dal disco rigido.Ha anche una funzione di crittografia per le unità USB.

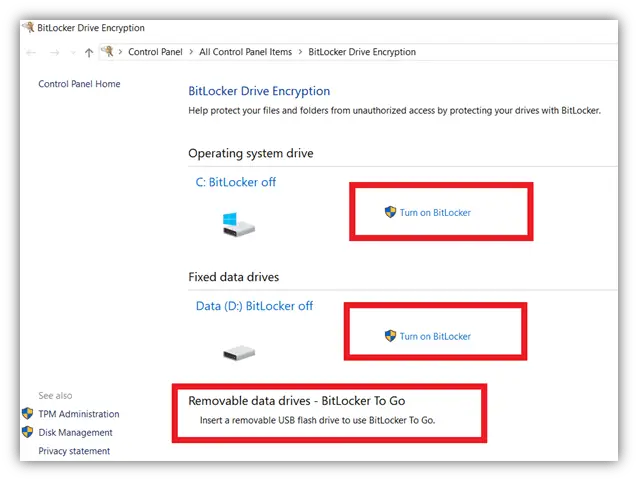

Per abilitare la crittografia:

- Nella barra di ricerca di Windows搜索BitLockerE seleziona "Gestisci BitLocker".

- Fare clic su "Per il tuo C: drive, D: drive e USBAttiva BitLocker ".

- Avrai bisogno delle credenziali dell'amministratore (se non hai già effettuato l'accesso come amministratore)

Per utenti Mac: FileVault fornisce funzioni simili a BitLocker.Si prega di seguire le risorse di seguito:Guida passo passo per abilitare FileVault.

6. Abilita l'autenticazione a due fattori (2FA)

Insieme alle password tradizionali, 2FA aggiunge un altro livello di sicurezza.Ogni volta che accedi al tuo account o effettui una transazione, riceverai una password univoca (OTP), una password o un collegamento magico sul tuo numero di cellulare o indirizzo e-mail registrato.Se una delle tue banche, società di carte di credito o qualsiasi altro fornitore di servizi ti consente di abilitare 2FA, abilitalo ora!

Puoi anche abilitare 2FA sul tuo telefono installando un'applicazione di terze parti gratuita, ad esempio:

Dopo l'installazione, avrai la possibilità di abilitare 2FA per tutte le altre applicazioni abilitate 2FA memorizzate sul tuo dispositivo mobile.Assicurati di abilitarlo per siti di e-commerce, piattaforme di cloud storage e piattaforme finanziarie.

7. Non accedere tramite piattaforme di terze parti esistenti

Il prossimo è il modo in cui preveniamo l'hacking: non collegare gli account.Quando desideri accedere a una nuova piattaforma, potresti vedere un'opzione per accedere con un account esistente come Facebook, Gmail, LinkedIn, ecc.Non utilizzare queste opzioni.Utilizza invece il tuo indirizzo e-mail o numero di telefono oppure compila il modulo di accesso manualmente (non essere pigro qui).

perché?Quando accedi/accedi utilizzando uno di questi account esistenti, nuove applicazioni/siti Web possono accedere ad alcune delle informazioni su di te archiviate su tali piattaforme.Se il nuovo proprietario o dipendente dell'app/piattaforma ha intenti dannosi, questo tipo di condivisione dei dati può essere pericoloso.Possono rubare tali dati per hackerarti o venderli ad altri hacker nel mercato oscuro.Anche piattaforme note abusano dei dati degli utenti per creare annunci pubblicitari mirati.

Per esempio,Zoom facce correlateCondivide (o vende) i dati degli utenti a FacebookAccuse.Zoom ha riconosciuto che si è verificata una tale perdita di dati perché ha offerto agli utenti la possibilità di accedere a Zoom tramite il kit di sviluppo software di Facebook (SDK).

8. Non condividere alcuna informazione tramite siti HTTP

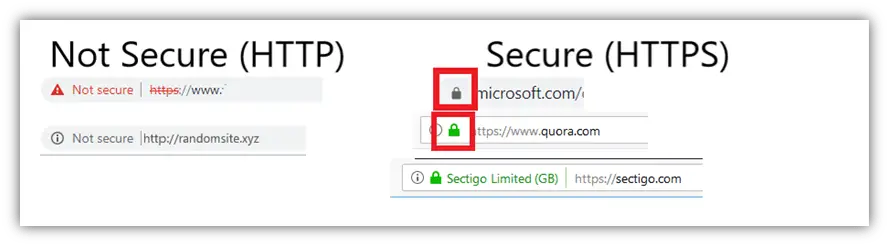

Quando si apre il sito Web, controllare la barra degli indirizzi.Se tu vedi "Non sicuro"O un punto esclamativo rotondo o triangolare, significa che il sito è in esecuzione su HTTP, che è un protocollo non sicuro.Ciò significa che tutti i dati sensibili trasmessi tra il browser e il server del sito Web non verranno crittografati, il che rende facile per gli hacker rubare le tue informazioni personali e finanziarie.

Pertanto, una buona regola è condividere le informazioni solo con i siti con il simbolo di un lucchetto davanti al nome di dominio nella barra degli indirizzi.Ciò indica che il proprietario del sito Web ha installato un certificato SSL/TLS e tutti i dati comunicati tra il browser e il server del sito Web rimangono crittografati.

Tuttavia, solo perché il sito ha un segno di lucchetto non significa che sia sicuro.I criminali informatici possono anche utilizzare certificati SSL/TLS gratuiti sui loro siti Web falsi.Quindi, stai utilizzando una connessione sicura, ma non sai ancora a chi è connessa l'altra estremità.

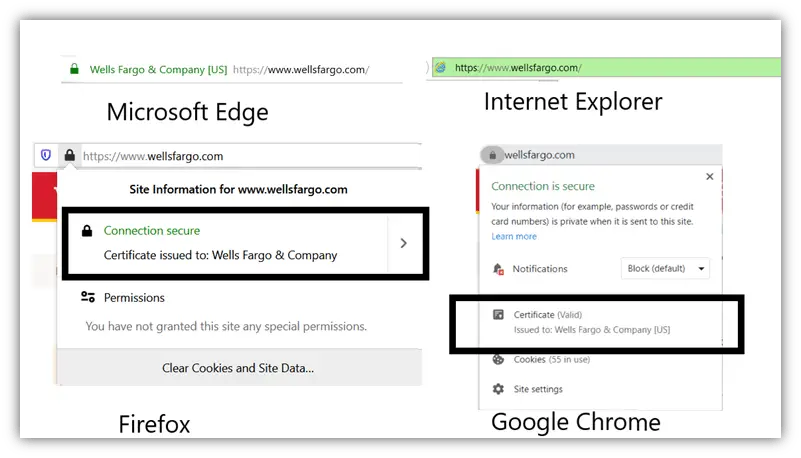

La soluzione è fare clic sul segno del lucchetto e controllare il campo "Rilasciato a".Se sul sito Web è installato un certificato SSL di verifica estesa (EV), potrai vedere il suo nome legale davanti al messaggio "Rilasciato a".In alcuni browser, vedrai il nome di un'azienda verde o il nome di un'azienda con una barra degli indirizzi verde.Le aziende più affidabili e legittime utilizzano certificati SSL EV, che richiedono un rigoroso processo di verifica dell'identità.

9. Identificare i segni di siti Web falsi o infetti da malware

Ok, hai effettuato l'accesso a un sito Web e non sei sicuro di fidarti di esso.Quando valuti un sito web, dovresti cercare qualcosa di specifico per evitare di essere hackerato come visitatore del sito web.

Di seguito sono riportati alcuni segnali che indicano che il sito Web è contraffatto, rischioso, spam, dannoso o "falso":

- Troppi reindirizzamenti a siti sconosciuti, non correlati o pubblicitari.

- Alcuni contenuti verranno scaricati automaticamente sul tuo dispositivo (senza la tua autorizzazione).

- Il contenuto ha molti pulsanti "download" o "play" diversi.

- Anche senza aprirli, noterai più schermate o finestre pop-up in background.

- Il sito Web afferma che qualsiasi prodotto ha risultati irrealistici o offre offerte e sconti "veramente buoni".

- Ci sono molti errori ortografici e grammaticali su questo sito.

- Il sito sta cercando di creare un senso di urgenza e ti esorta ad agire immediatamente.

- Il sito web annuncia che hai vinto un jackpot in un casinò, un'estrazione fortunata o un gioco a cui non hai partecipato.(A volte, ti verrà chiesto di partecipare ad alcuni semplici giochi, girare ruote fortunate, rispondere a semplici domande, ecc. Ma ricorda, nessuno può darti un centesimo gratis, figuriamoci grandi premi.)

Attenzione ai siti di cybersquatting

Alcune persone acquistano nomi di dominio che sembrano simili ai nomi di dominio più diffusi, ma l'ortografia oi nomi di dominio di primo livello vengono modificati solo leggermente.A seconda delle circostanze specifiche, questo è chiamato "squatting" o "squatting".

例如:

- Amzon.com (non amazon.com),

- Goggle.com (non google.com),

- Dictionary.com (non dizionario.com),

- Facebok.com (non facebook.com),

- Linkdin.com (non Linkedin.com) e

- Insiderbusiness.com (non businessinsider.com)

Pertanto, fai attenzione quando inserisci i nomi di dominio nella barra degli indirizzi.Quando condividi informazioni personali o finanziarie, controlla di nuovo la barra degli indirizzi per assicurarti di essere sul sito web corretto.

10. Impara a identificare software e applicazioni contraffatti e legittimi

Quando si installa il software sul dispositivo, consentirgli di apportare modifiche al dispositivo e di accedere ai dati.Questo è un passaggio pericoloso, perché se lo sviluppatore è dannoso o il software contiene software dannoso, allora sei destinato a fallire!

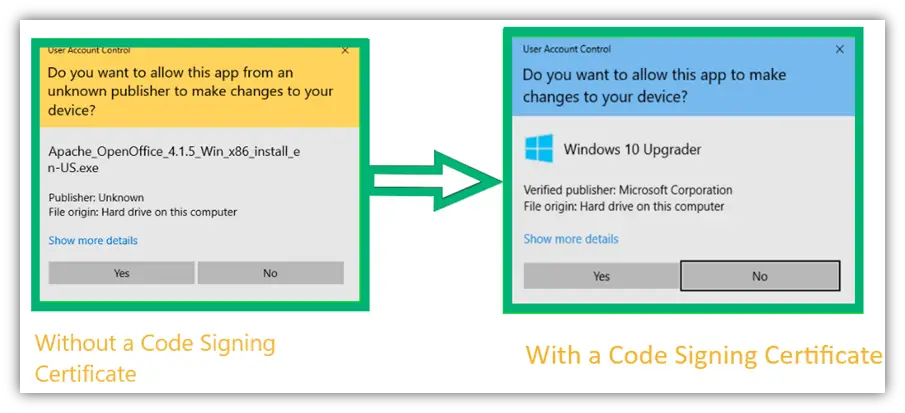

Quando si scarica il software, per favoreNella finestra di sicurezzacancella la sottoscrizioneIl nome del camminatore.

Se vedi il nome dell'editore èSconosciuto, Fate attenzione!Ciò indica che l'integrità del software non è protetta dal certificato di firma del codice.Ti dirà anche che l'identità dello sviluppatore non è stata verificata da un'autorità di certificazione (CA) di terze parti.Gli sviluppatori e gli editori legittimi utilizzano certificati di firma del codice.Se non hai mai sentito parlare del nome dell'editore, fai una rapida ricerca su Internet e leggi le recensioni.

11. Identificare le email di phishing

FireEyeIl rapporto afferma che un'e-mail su 101 è dannosa!Gli aggressori diffondono malware tramite allegati di posta elettronica o ti reindirizzano a determinati siti infetti.Alcuni criminali informatici cercano di manipolarti per condividere informazioni personali psicologicamente.

Fortunatamente, puoi prestare attenzione ai seguenti punti che possono aiutarti a evitare di diventare vittima di uno schema di phishing:

1. Ricontrolla l'indirizzo email del mittente.Se è anormale o il tempo è troppo lungo, operare con cautela!Inoltre, se qualcuno afferma di essere un dipendente di un'organizzazione nota, il nome di dominio dell'azienda del suo indirizzo e-mail dovrebbe essere dopo la "@".Ad esempio, "@ apple.com, @ amazon.com, @ wellsfargo.com, ecc.".La loro posta non proverrà da client di posta elettronica generici come Gmail, Hotmail, Yahoo, AOL, ecc.

2. Non ignorare gli errori di ortografia, punteggiatura e grammatica.Le buone aziende hanno rigidi standard editoriali.Non è comune per loro inviare e-mail ufficiali con molti errori.Pertanto, se vedi questo tipo di errore, stai attento, poiché è probabile che si tratti di una truffa.

3. L'e-mail cerca di suscitare in te una forte risposta emotiva?Ad esempio, un utente malintenzionato potrebbe voler provocare il panico dentro di te inviando notifiche di transazione false e sperando che tu apra l'allegato per l'indagine.Oppure potrebbero offrirti uno sconto sostanziale su prodotti/servizi e sperare che tu sia entusiasta di fare clic sul collegamento fornito nell'e-mail per trarre vantaggio da questa transazione.

Visualizza questo articolo: Cinque esempi reali di truffe via email di phishing

Identificare le e-mail di phishing è il primo ed essenziale passo per impedire agli hacker di intromettersi.Se ricevi un'email di questo tipo, eliminala.Non scaricare nulla da esso o fare clic su alcun collegamento-maiCondividi le tue informazioni personali nell'e-mail di risposta!Se ritieni che il messaggio sia legittimo, vai al sito della società originale per verificare la transazione, l'offerta, la cronologia incrociata, l'attività di donazione, le notizie, i reclami, ecc.

Se il mittente afferma di essere qualcuno che conosci, contattalo per verificare il messaggio prima di intraprendere qualsiasi azione suggerita nell'e-mail.

12. Prestare attenzione quando si scarica qualsiasi contenuto da Internet

La pratica abituale consiste nel diffondere virus e altri tipi di software dannoso nei seguenti modi:

- allegato email

- Pubblicità (chiamata malvertising)

- Software, programmi e applicazioni falsificati

- File multimediali come canzoni, immagini, video e presentazioni

- Allegati ai social media

- SMS/Messaggi WhatsApp

Come accennato in precedenza, se troppi pulsanti "download" vengono posizionati in modo ingannevole, anche questa è una bandiera rossa.

E-mail, pubblicità o finestre pop-up contenenti malware cercheranno di attirare la tua attenzione attraverso i seguenti metodi:

- Mostra un senso di urgenza.

- Produci un elemento sorpresa o curiosità.

- Suscita sentimenti di curiosità, paura o panico.

Esempi di questi tipi di messaggi includono:

- "A causa di una violazione delle regole, il tuo account è stato sospeso.In allegato è un documento con ulteriori informazioni sulle violazioni. "

- "Il tuo PC è stato infettato da un virus.Clicca qui per ottenere una scansione gratuita. "

- "Il tuo ordine è stato inviato da xyz.com (qualsiasi sito di e-commerce noto).Allega la ricevuta della transazione. " (Quando non hai effettuato un ordine, potresti essere curioso e voler scaricare l'allegato per visualizzare i dettagli della transazione, per favore non farlo)

- "Oggi sono stati addebitati 5,000 dollari dal tuo conto bancario.Se non hai completato la transazione, fai clic su questo link o scarica la ricevuta della transazione."(Se non hai effettuato la transazione, assicurati che l'e-mail sia legale seguendo i suggerimenti descritti in questo articolo prima di scaricare l'allegato: Come trovare un'e-mail falsa)

Se trovi un'e-mail o un sito Web falsi, non scaricare nulla da esso.Tuttavia, anche se ti fidi del mittente dell'e-mail o del sito Web, utilizza sempre un potente programma antivirus per eseguire la scansione del download prima del download.Dopotutto, gli account di posta elettronica oi siti di organizzazioni o individui legittimi possono essere compromessi.

13. Attenzione ai messaggi di testo di phishing

L'hacker invia messaggi SMS di phishing (phishing) al truffatore.Questi messaggi di testo SMS falsi potrebbero offrirti prodotti gratuiti o sconti per i tuoi marchi preferiti.Possono causare panico inviando messaggi di false transazioni finanziarie.L'aggressore si spaccia anche per i tuoi amici/parenti e ti chiede di inviare loro denaro immediatamente.

Tali messaggi SMS falsi di solito contengono collegamenti che reindirizzano gli utenti a siti infetti o siti di phishing.Dopo aver fatto clic su determinati collegamenti, il malware può essere scaricato automaticamente sul tuo dispositivo mobile.In caso contrario, l'autore dell'attacco potrebbe tentare di manipolarti per condividere le tue informazioni personali o finanziarie nel messaggio di risposta.In breve, utilizzeranno la stessa strategia nei messaggi di testo SMS come nelle e-mail di phishing.

alcuni工具Consente a un utente malintenzionato di inviarti un messaggio travestito da qualcun altro.Ogni volta che ricevi un messaggio di questo tipo, non fare clic sul collegamento fornito nell'SMS.Invece, visita il sito Web originale per confermare la legalità della transazione, sconti, quotazioni, transazioni, ecc.Inoltre, chiama direttamente i tuoi amici/parenti per confermare se hanno inviato il messaggio.Se sospetti phishing o SMS falsi, blocca il mittente il prima possibile.

14. Non eseguire il jailbreak del dispositivo

Le persone di solito effettuano il jailbreak dei loro telefoni o altri dispositivi per accedere ad applicazioni vietate, cambiare provider di servizi o modificare il layout e le impostazioni del telefono.

Ma se vuoi evitare l'hacking, il jailbreak (root per Android) non è una buona idea!Quando esegui il jailbreak di un telefono, disabiliti inconsapevolmente le funzionalità di sicurezza predefinite di alcuni produttori di telefoni.Inoltre, quando utilizzi strumenti o software di jailbreak, fornirai autorizzazioni a livello di amministratore agli sviluppatori di applicazioni le cui intenzioni sono sconosciute.Non solo possono accedere a tutti i tuoi dati, ma possono anche apportare modifiche non autorizzate alle impostazioni del dispositivo.

In breve, quando esegui il jailbreak del tuo telefono, indebolirai seriamente la sicurezza del tuo dispositivo.Pertanto, per tenere lontani gli hacker, non eseguire il jailbreak del dispositivo.

15. Altri suggerimenti su come evitare di essere hackerati

Bene, introdurremo l'ultimo trucco su come impedire agli hacker di intromettersi.Queste sono alcune tecniche semplici ma importanti per impedire agli hacker di intromettersi.

- Mantieni i dispositivi, il software, i sistemi operativi e le applicazioni aggiornati alla versione più recente.

- Non condividere mai le tue credenziali di accesso, la password monouso (OTP) o altre informazioni relative all'account con nessuno.

- Non utilizzare il Wi-Fi pubblico.Se necessario, utilizza una VPN per impedire a chiunque di identificare o intercettare l'identità e la trasmissione dei dati del tuo dispositivo.

- 使用haveibeenpwned.comPer determinare se la tua password è stata compromessa in una violazione dei dati.

- Archivia il backup su una piattaforma cloud di terze parti per renderlo più sicuro.

- Esegui regolarmente i controlli del software antivirus.Se improvvisamente inizi a vedere finestre pop-up pubblicitarie o finestre pop-up di avviso di sicurezza, il tuo dispositivo potrebbe essere infetto da adware o programmi potenzialmente indesiderati (PUP).Scansiona immediatamente il tuo dispositivo con un potente programma anti-malware.

Parole finali su come prevenire l'hacking

A tutti noi piace usare Internet, ma non siamo consapevoli dei suoi pericoli.Abbiamo scritto questo articolo per le persone per aiutarle a identificare le minacce online ed evitare l'hacking.Se sei un'organizzazione aziendale e desideri proteggere il tuo sito Web e i tuoi clienti dagli hacker.