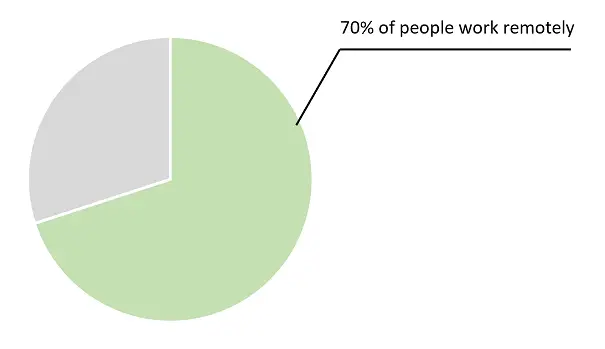

Le politiche di lavoro da casa si sono diffuse in tutta l'organizzazione.oggi.Il 70% delle persone in tutto il mondo lavora da remoto almeno una volta alla settimana e il 53% lavora da remoto almeno la metà delle volte a settimana.

Tuttavia, con la continua diffusione di COVID-19, è diventato sempre più comune per i dipendenti andare a lavorare;È probabile che questa tendenza continui.

Lavoro a casaPorta benefici a dipendenti e datori di lavoro sotto forma di maggiore flessibilità, maggiore produttività e maggiori profitti.

Tuttavia, con questi benefici derivano rischi pericolosi.Queste policy WFH promuovono un maggiore utilizzo di malintenzionati con dispositivi dannosi (manipolando l'hardware con intenti dannosi) perché ci sono più punti di ingresso e meno misure di sicurezza (poiché WFH è solitamente associato a BYOD).

Le periferiche di spoofing e gli impianti di rete possono eseguire varie forme di attacchi, tra cui propagazione di malware, perdita di dati, attacchi man-in-the-middle (MiTM), sniffing di rete, ecc.Le conseguenze di un attacco possono essere enormi, spesso inclusi costi finanziari, di reputazione e legali, che qualsiasi organizzazione vuole evitare.

Oltre a compiere attacchi dannosi, i dispositivi dei ladri sono quasi impossibili da rilevare, quindi sono estremamente minacciosi.Le periferiche ingannevoli sono considerate HID e impianti di rete legittimi.

Quando vengono eseguiti sul livello 1 (livello fisico), possono non essere rilevati completamente, il che non è coperto dalle soluzioni software di sicurezza esistenti.Pertanto, Rogue Devices non emetterà alcun allarme.

Quali sono i rischi?

dati

Il lavoro a distanza richiede la condivisione delle informazioni.Quando i dipendenti lavorano su hotspot Wi-Fi pubblici, le informazioni vengono diffuse attraverso reti non protette.

L'accesso al desktop remoto è una caratteristica comune del lavoro remoto, che è anche rischioso.Anche se un individuo sta lavorando su una rete privata sicura, i dispositivi di chi condivide con lui il desktop (che contiene informazioni sensibili) potrebbero non essere adeguatamente protetti e i router a cui questi dispositivi sono collegati potrebbero essere stati compromessi.

I dati sono l'aspetto più importante che dovrebbe essere considerato quando si lavora da remoto, perché significa che gli attori malintenzionati possono causare danni all'organizzazione senza l'accesso fisico ai propri locali.

Sicurezza insufficiente

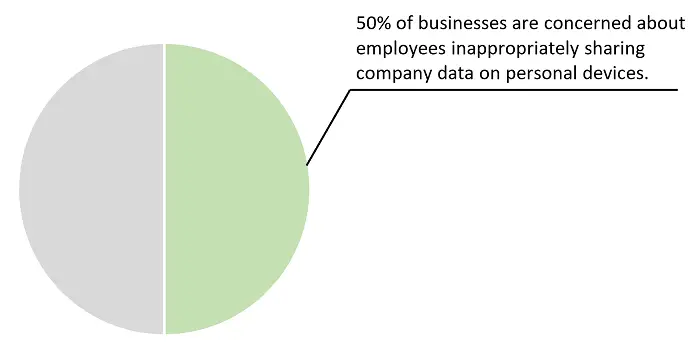

Poiché WFH di solito significa utilizzare dispositivi personali per motivi di lavoro, questi dispositivi personali sono obiettivi interessanti a causa della mancanza di misure di sicurezza adeguate.Il 50% delle aziende che consentono il BYOD è compromesso da dispositivi di proprietà dei dipendenti.Senza adeguate caratteristiche di sicurezza, è più difficile prevenire un comportamento negligente dei dipendenti.Di conseguenza, circa il 50% delle aziende in tutto il mondo è preoccupato che i dipendenti condividano in modo improprio i dati aziendali attraverso i propri dispositivi personali utilizzati per scopi di lavoro.

Azione dei dipendenti

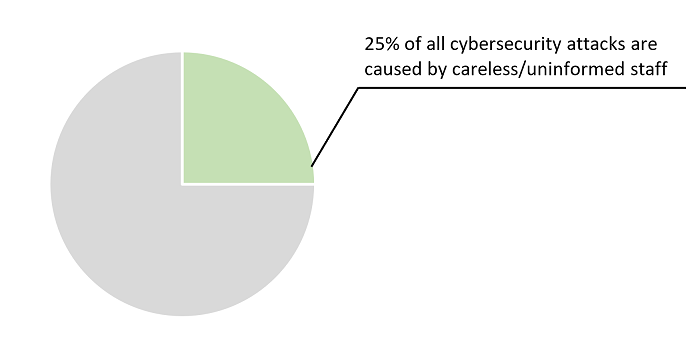

I dipendenti negligenti/inconsapevoli causano un quarto degli attacchi alla sicurezza informatica e il lavoro a distanza aumenta solo le possibilità che ciò accada.I dipendenti potrebbero non notare il contenuto connesso ai propri dispositivi.Inoltre, quando si lavora in remoto, la connessione a hotspot Wi-Fi pubblici è comune, ma il rischio è elevato perché il router potrebbe essere stato compromesso da un impianto di rete, consentendo ai criminali di accedere e manipolare in remoto i dati sulla rete e connettere i dispositivi.

Dipendenti maligniorganizzazioneRappresenta una seria minaccia, Soprattutto quando si lavora da remoto, perché nessuno li spia.Questi dipendenti malintenzionati possono utilizzare dispositivi dannosi per eseguire attacchi.

Modi per ridurre il rischio

1) Politica del lavoro a distanza

La prima cosa da fare è formulare una politica di lavoro a distanza, definendo chiaramente come i dipendenti lavorano a distanza;Ciò significa adeguare la politica BYOD o richiedere ai dipendenti di utilizzare solo dispositivi forniti dall'azienda e determinare la misura in cui i dipendenti possono lavorare senza restrizioni.La politica del lavoro a distanza dovrebbe essere approvata da una serie di parti interessate per garantire che dimostri l'efficienza basata sugli interessi di tutte le parti correlate all'azienda.Le seguenti procedure di riduzione del rischio possono essere incluse nelle disposizioni di questa politica.

2) Principio del minimo privilegio

Ciò consente ai dipendenti di accedere solo ai dati di cui hanno bisogno per svolgere il proprio lavoro, riducendo così la quantità di dati a cui si accede dai dispositivi dei dipendenti.Poiché la perdita di dati è uno dei maggiori rischi quando si lavora in remoto, se si verifica un attacco, il principio del privilegio minimo ridurrà la quantità di dati rubati.

3) Accesso alla rete Zero Trust

Sulla base del principio "mai fidarsi, verificare sempre", ZTNA garantisce che non venga data automaticamente alcuna fiducia.L'accesso dovrebbe essere concesso in base alla "necessità di sapere", la base meno privilegiata e definita da una politica attentamente elaborata.Pertanto, ZTNA riconosce che la fiducia è una debolezza, quindi può impedire il movimento laterale;La principale tecnologia utilizzata dagli attori malintenzionati come punto di accesso di solito non è il loro obiettivo effettivo.Pertanto, ZTNA rende l'attacco più complicato e scomodo.

4) Rete privata virtuale

La VPN crea un tunnel crittografato tra il dispositivo dell'utente e Internet.I dipendenti possono accedere in remoto ai propri file senza essere "sorvegliati" perché nessuno tra l'utente e il server a cui sono connessi può accedere ai dati trasmessi, fornendo così una migliore protezione dall'impianto di rete.La VPN è essenziale quando si lavora in remoto, perché quando ci si connette a una rete Wi-Fi pubblica, non è mai possibile determinare chi l'ha configurata o chi altro si sta connettendo ad essa.

5) Istruzione e formazione del personale

Uno dei modi più importanti per ridurre i rischi informatici è rafforzare l'istruzione e la formazione dei dipendenti su questo argomento.Ad esempio, l'ingegneria sociale può essere prevenuta solo aumentando la formazione e la consapevolezza.Le organizzazioni devono enfatizzare i rischi derivanti dal collegamento delle periferiche alle proprie apparecchiature e renderle sospettose dell'origine delle periferiche.Le periferiche dovrebbero sempre essere acquistate da fonti affidabili, come Apple.Il trasporto di caricabatterie portatili quando si lavora fuori casa garantirà che i dipendenti utilizzino periferiche affidabili.Inoltre, i dipendenti devono sapere di non consentire ad altri di utilizzare le attrezzature che utilizzano per scopi lavorativi.

6) Software di mitigazione del dispositivo non autorizzato

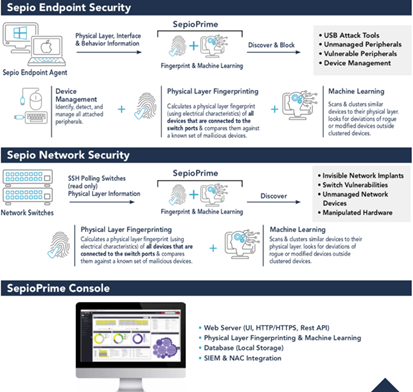

Il modo migliore per ridurre il rischio di attacchi Rogue Device è implementare il software Rogue Device Mitigation, in grado di rilevare tali strumenti di attacco e adottare misure per prevenirne il successo.Sepio Systems fornisce tale software per proteggere gli endpoint e le reti.

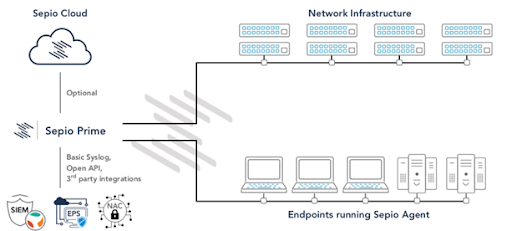

Soluzioni di sistema Sepio

Sistemi SeppioLeader nel mercato Rogue Device Mitigation (RDM), rivoluziona il settore della sicurezza di rete scoprendo attacchi hardware nascosti.Essendo l'unica soluzione di sicurezza per gli attacchi a livello fisico, Sepio Prime offre ai team di sicurezza una visibilità completa e in tempo reale sulle loro risorse hardware e sul loro comportamento.

Il modulo completo per l'applicazione delle policy consente agli amministratori di definire facilmente regole di utilizzo dei dispositivi granulari e di monitorare e proteggere continuamente la propria infrastruttura.Utilizzando la combinazione della tecnologia di riconoscimento dell'impronta digitale fisica e dell'analisi del comportamento del dispositivo, la soluzione solo software di Sepio può fornire rilevamento e risposta istantanei a qualsiasi minaccia o tentativo di sabotaggio da parte di elementi manipolati o infetti.