據Verizon mondja, az adatszivárgások 45%-a hackelés eredménye.Nézzük meg, hogyan akadályozhatjuk meg, hogy internetfelhasználóként feltörjék.

Ha tudni szeretné, hogy "hogyan lehet megakadályozni a feltörést", akkor megtalálta a megfelelő cikket!

Természetesen használhat bizonyos biztonsági szoftvereket, vagy módosíthatja a biztonsági beállításokat, hogy megakadályozza a hackerek behatolását.De ami a legfontosabb, fel kell ismerned azokat a mentális játékokat, amelyeket a támadók játszanak, hogy rávegyenek téged olyan cselekedetekre, amelyeket nem szabad megtenned.Ez magában foglal mindent, a személyes vagy pénzügyi adatainak megosztásától a rosszindulatú programokkal fertőzött fájlok/szoftverek letöltéséig és telepítéséig.

Ebben a cikkben 15 tippet mutatunk be, amelyek segítenek megérteni, hogyan kerülheti el a feltörést.Linkelni fogunk a "freemium" eszközökhöz is, amelyek segítségével megakadályozható a hackelés.

15 tipp a hackelés megelőzésére

Nincs szükség nagy technikai szakértelemre, hogy megakadályozza a hackerek behatolását.Ez néhány szuper egyszerű és hatékony módszer a hackelés elkerülésére.

1. Fájlok titkosítása tárolás és átvitel közben

Ha bármilyen fontos Microsoft-fájlt megoszt bárkivel, vagy tárolja egy eszközön, USB-n vagy felhőplatformon, mindig titkosítsa azt.A titkosítás matematikai algoritmusok használatát jelenti az adatok titkosítási kulccsal történő „zárolására”.A titkosítás összekeveri az egyszerű szöveges adatokat, így érthetetlenné teszi az egyszerű szöveges adatok védelmét a véletlen felhasználók támadásaival szemben hitelesítési kulcs nélkül.

Ezért még ha valaki hozzáfér is ezekhez a fájlokhoz, nem tudja megnyitni és elolvasni őket.Minden Microsoft-fájl (például Word, Excel, Access, PowerPoint) rendelkezik ezzel a lehetőséggel.

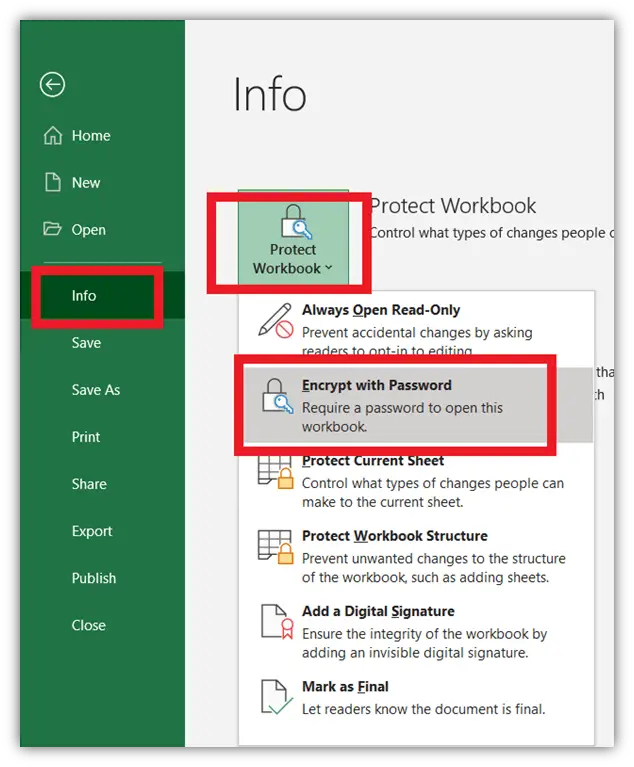

Például a fájlok Excelben való titkosításához tegye a következőket:

- KattintsonA bal felső sarokbanfájl.

- válasszainformáció.

- KattintsonVédje a munkafüzetet(Vagy védje a dokumentumokat, prezentációkat stb. fájltípus szerint).

- válassza"Jelszó titkosítás használata".

A jelszó beállítása után mindenkinek, aki hozzá akar férni ehhez a fájlhoz, szüksége lesz erre a jelszóra.Amikor ilyen védett fájlokat küld bárkinek, feltétlenül adja meg a címzettnek a jelszót telefonon, külön e-mailben vagy bármilyen más kommunikációs csatornán keresztül.

Használja ezeket az eszközöket bármilyen más típusú fájlok/mappák titkosításához

Vannak olyan kereskedelmi és "ingyenes" eszközök, amelyek segíthetnek bármilyen típusú fájlok, mappák, meghajtók és dokumentumok titkosításának engedélyezésében.Néhány példa:

2. Használjon böngészőbővítményeket a rosszindulatú webhelyek és a kártékony letöltések blokkolására

Vannak olyan ingyenes böngészőbővítmények, amelyek listákat vezetnek a rosszindulatú és adathalász webhelyekről, és blokkolják azokat.Önnek telepítenie kell ezeket a bővítményeket ("kiegészítők" a Firefoxhoz), hogy megakadályozza a támadók használatát, és megakadályozza a hackerek behatolását.

Íme néhány híres ingyenes bővítmény és kiegészítő:

- Comodo Online Security Professional Edition

- A kártevőirtó nulla alatt van

- Reklám blokkoló

- Malware böngésző védelem

- Avira böngésző biztonsága

- Bitdefender közlekedési lámpa

Itt adtuk meg a linket.Csak kattintani kellHozzáadás a Chrome-hoz或Hozzáadás a Firefoxhoz.

3. Telepítsen egy hatékony kártevőirtó programot

Bár ez nyilvánvaló, néhány embernek még mindig szüksége van egy gyengéd emlékeztetőre, hogy használja a vírus- és kártevő-elhárító programokat.Az ilyen típusú biztonsági szoftverek rendszeresen ellenőrzik az eszközt, és eltávolítják a veszélyes rosszindulatú programokat.Arra is figyelmeztetnek, ha spamet vagy rosszindulatú webhelyeket keres fel, vagy sérült fájlokat tölt le az internetről.

Víruskereső program kiválasztásakor ügyeljen arra, hogy azt csak jó hírű cégtől szerezze be.

Óvakodjon a fenyegető szoftverektől: Ha véletlenszerű e-mailt kap, vagy egy felugró ablakot lát, amely azt jelzi, hogy számítógépe megfertőződött, akkor lehet, hogy az szoftvert fenyegeti.A Scareware egy durva víruskereső szoftver, lehet maga egy vírus, vagy kémprogramként is használható az Ön viselkedésének megfigyelésére.

Soha ne kattintson ezekre a hivatkozásokra vagy hirdetésekre, és ne telepítsen ismeretlen biztonsági szoftvert.Javasoljuk a használatátComodo Antivirus.Ez egy tekintélyes márka, és biztosítjaIngyenes és fizetős verziók.

4. Manuálisan tisztítsa meg a számítógépet

A tűzfal/biztonsági szoftver nem képes felismerni bizonyos fejlett típusú rosszindulatú programokat.Ezért javasoljuk, hogy manuálisan figyelje eszközét, hogy elkerülje a feltörést.

Ellenőrizze rendszeresen a C: vezetést, különösenC:/Program fájl, C:/Program Files (x86)StbmappaÉs mindenTEMPmappa.Kérjük továbbá, hogy figyeljen a "Letöltés"mappa.Ha szokatlan elemeket talál, amelyeket még nem töltött le, kérjük, végezzen keresést az interneten, hogy többet megtudjon róluk.Ha a fájloknak nincs célja, vagy rosszindulatú tevékenységhez kapcsolódnak, törölje ezeket a fájlokat.

Egyes rosszindulatú programok annyira makacsok, hogy nem tudja őket törölni a szokásos eltávolítási lépésekkel.A jó hír az, hogy vannak ilyenekIngyenes iratmegsemmisítő és eltávolítóSegíthet az ilyen programok eltávolításában.Néhány ilyen program olyan hatékony, hogy alaposan átvizsgálja az eszközt, és törli az összes rejtett nyomot, például a gyorsítótárakat és a parancsikonokat.

5. Engedélyezze a titkosítást a BitLocker for Windows 10 segítségével

Ez a funkció titkosítja a merevlemezt.Ha Windows számítógépét ellopják, vagy a memóriája nem törlődik az eladáskor (kérjük, vegye figyelembe: a készülék eladása előtt mindig törölje a memóriát!), senki sem törheti fel számítógépét úgy, hogy adatokat lop el a merevlemezről.Az USB-meghajtók titkosítási funkciója is van.

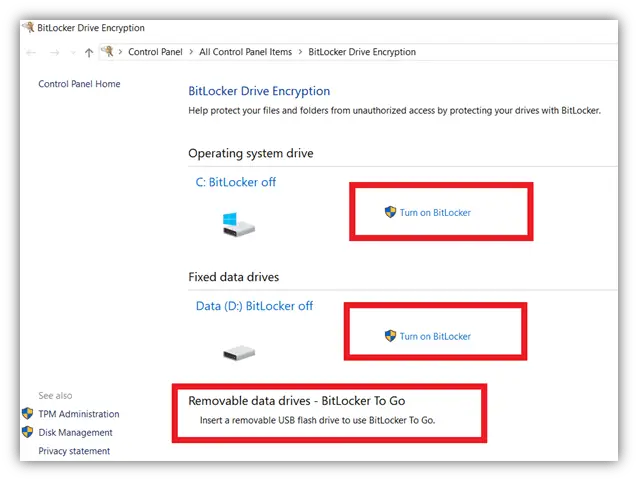

A titkosítás engedélyezése:

- A Windows keresősávjában搜索BitLockerÉs válassza a "BitLocker kezelése".

- Kattintson a "C: meghajtóhoz, D: meghajtóhoz és USB-hezKapcsolja be a BitLockert ”.

- Szüksége lesz a rendszergazda hitelesítő adataira (ha még nem jelentkezett be rendszergazdaként)

Mac felhasználók számára: A FileVault a BitLockerhez hasonló funkciókat biztosít.Kérjük, kövesse az alábbi forrásokat:Lépésről lépésre útmutató a FileVault engedélyezéséhez.

6. Engedélyezze a kéttényezős hitelesítést (2FA)

A hagyományos jelszavakkal együtt a 2FA egy újabb biztonsági réteget ad.Minden alkalommal, amikor bejelentkezik fiókjába vagy tranzakciót hajt végre, egy egyedi egyszeri jelszót (OTP), jelszót vagy varázslinket kap a regisztrált mobiltelefonszámára vagy e-mail címére.Ha bármelyik bankja, hitelkártya-társasága vagy bármely más szolgáltató lehetővé teszi a 2FA engedélyezését, kérjük, engedélyezze most!

A 2FA-t telefonon is engedélyezheti egy ingyenes, harmadik féltől származó alkalmazás telepítésével, például:

A telepítés után lehetősége nyílik a 2FA engedélyezésére a mobileszközén tárolt összes többi 2FA-kompatibilis alkalmazáshoz.Ügyeljen arra, hogy engedélyezze az e-kereskedelmi webhelyeken, a felhőalapú tárolási platformokon és a pénzügyi platformokon.

7. Ne jelentkezzen be meglévő külső platformokon keresztül

A következő lépés a hackelés megakadályozása: ne kapcsolja össze a fiókokat.Ha egy új platformra szeretne bejelentkezni, megjelenik egy lehetőség, hogy bejelentkezzen egy meglévő fiókkal, például Facebook, Gmail, LinkedIn stb.Ne használja ezeket az opciókat.Ehelyett kérjük, használja e-mail címét vagy telefonszámát, vagy töltse ki kézzel a bejelentkezési űrlapot (itt ne legyen lusta).

miért?Ha a meglévő fiókok bármelyikével bejelentkezik/bejelentkezik, az új alkalmazások/webhelyek hozzáférhetnek az ilyen platformokon tárolt egyes információkhoz.Ha az új alkalmazás-/platformtulajdonos vagy alkalmazott rosszindulatú szándékkal rendelkezik, az ilyen típusú adatmegosztás veszélyes lehet.Ellophatják ezeket az adatokat, hogy feltörjenek, vagy eladhatják más hackereknek a sötét piacon.Még a jól ismert platformok is visszaélnek a felhasználói adatokkal, hogy célzott hirdetéseket hozzanak létre.

Például,Zoom arcok kapcsolódóMegosztja (vagy eladja) a felhasználói adatokat a FacebooknakÁllítások.A Zoom elismerte, hogy ilyen adatszivárgás történt, mert lehetővé tette a felhasználóknak, hogy a Facebook Software Development Kit (SDK) segítségével bejelentkezzenek a Zoomba.

8. Ne osszon meg semmilyen információt HTTP-oldalakon keresztül

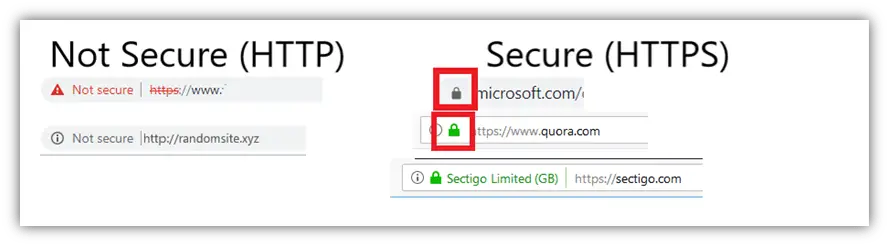

A webhely megnyitásakor ellenőrizze a címsort.Ha látod "Nem biztonságos"Vagy egy kerek vagy háromszög alakú felkiáltójel azt jelzi, hogy a webhely HTTP-n fut, ami egy nem biztonságos protokoll.Ez azt jelenti, hogy a böngésző és a webhely szervere között továbbított érzékeny adatok nem lesznek titkosítva, ami megkönnyíti a hackerek számára az Ön személyes és pénzügyi információinak ellopását.

Ezért egy jó hüvelykujjszabály, hogy csak olyan webhelyekkel osszunk meg információkat, amelyeken lakat szimbólum szerepel a domain név előtt a címsorban.Ez azt jelzi, hogy a webhely tulajdonosa telepített egy SSL/TLS-tanúsítványt, és az Ön böngészője és a webhelyszerver között kommunikált összes adat titkosítva marad.

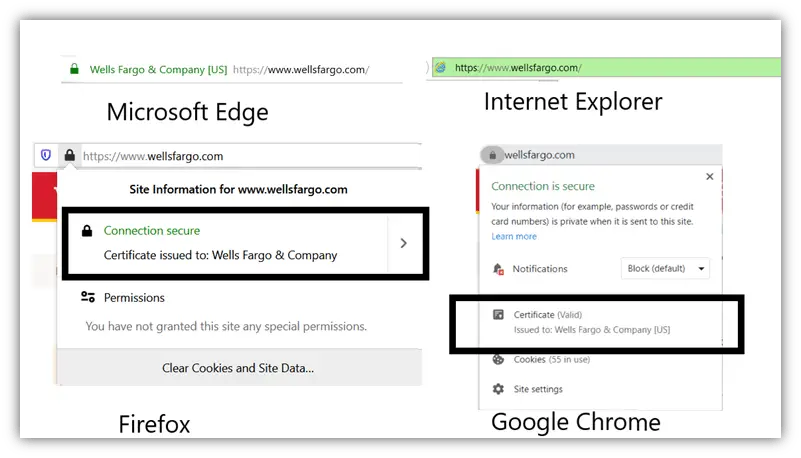

Azonban attól, hogy a webhely lakattáblával van ellátva, még nem jelenti azt, hogy biztonságos.A kiberbűnözők ingyenes SSL/TLS-tanúsítványokat is használhatnak hamis webhelyeiken.Ekkor biztonságos kapcsolatot használ, de még mindig nem tudja, kihez kapcsolódik a másik vég.

A megoldás az, hogy rákattint a lakat jelére, és megnézi a „Kiállítva” mezőt.Ha a webhelyen kiterjesztett ellenőrzés (EV) SSL-tanúsítvány van telepítve, akkor a „Kiállítva” üzenet előtt láthatja a hivatalos nevét.Egyes böngészőkben zöld cégnevet vagy zöld címsorral ellátott cégnevet láthat.A legtöbb jó hírű és törvényes vállalat EV SSL-tanúsítványokat használ, amelyek szigorú személyazonosság-ellenőrzési folyamatot igényelnek.

9. Azonosítsa a hamis vagy rosszindulatú programokkal fertőzött webhelyek jeleit

Rendben, bejelentkezett egy webhelyre, és nem biztos benne, hogy megbízik-e benne.Bármely webhely értékelésekor valami konkrétat kell keresnie, hogy megakadályozza, hogy webhelylátogatóként feltörjék.

Az alábbiakban néhány jel arra utal, hogy a webhely hamis, kockázatos, spam, rosszindulatú vagy "hamis":

- Túl sok átirányítás ismeretlen, nem kapcsolódó vagy hirdető webhelyekre.

- Egyes tartalmak automatikusan letöltésre kerülnek az eszközére (az Ön engedélye nélkül).

- A tartalomnak sok különböző "letöltés" vagy "lejátszás" gombja van.

- Még kinyitásuk nélkül is több képernyőt vagy felugró ablakot fog észrevenni a háttérben.

- A webhely azt állítja, hogy bármely termék irreális eredményt ad, vagy "igazán jó" ajánlatokat és kedvezményeket kínál.

- Számos helyesírási és nyelvtani hiba található ezen az oldalon.

- Az oldal a sürgősség érzését próbálja kelteni, és azonnali cselekvésre buzdít.

- A webhely bejelenti, hogy nyert egy jackpotot egy kaszinóban, szerencsesorsolást vagy olyan játékot, amelyben nem vett részt.(Néha megkérnek, hogy vegyen részt néhány egyszerű játékban, forgasson szerencsehúzó kerekeket, válaszoljon egyszerű kérdésekre stb. De ne feledje, senki sem adhat neked egy fillért sem ingyen, nemhogy egy nagy nyereményt.)

Óvakodjon a cybersquatting webhelyektől

Vannak, akik olyan domain neveket vásárolnak, amelyek hasonlítanak a népszerű domain nevekre, de a helyesírásuk vagy a legfelső szintű domain nevek csak kis mértékben módosulnak.Az adott körülményektől függően ezt "guggolásnak" vagy "guggolásnak" nevezik.

Például:

- Amzon.com (nem amazon.com),

- Goggle.com (nem google.com),

- Dictionary.com (nem szótár.com),

- Facebok.com (nem facebook.com),

- Linkdin.com (nem Linkedin.com), és

- Insiderbusiness.com (nem businessinsider.com)

Ezért legyen óvatos, amikor domain neveket ír be a címsorba.Amikor személyes vagy pénzügyi adatokat oszt meg, ellenőrizze újra a címsort, hogy megbizonyosodjon arról, hogy a megfelelő webhelyen van.

10. Tanulja meg azonosítani a hamisított és legális szoftvereket és alkalmazásokat

Amikor telepíti a szoftvert az eszközre, engedje meg, hogy módosítsa az eszközt és hozzáférjen az adatokhoz.Ez egy veszélyes lépés, mert ha a fejlesztő rosszindulatú, vagy a szoftver rosszindulatú szoftvert tartalmaz, akkor kudarcra van ítélve!

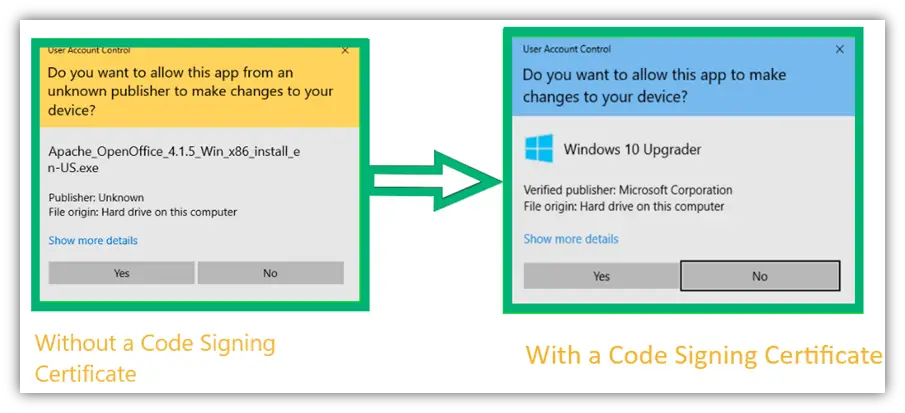

A szoftver letöltésekor kérjükA biztonsági ablakbanKijelentkezésA sétáló neve.

Ha látja a kiadó nevétismeretlen, Kérjük, legyen óvatos!Ez azt jelzi, hogy a szoftver integritását nem védi a kódaláíró tanúsítvány.Azt is jelzi, hogy a fejlesztő személyazonosságát nem ellenőrizte egy harmadik féltől származó tanúsító hatóság (CA).A törvényes fejlesztők és kiadók kódaláíró tanúsítványokat használnak.Ha még soha nem hallott a kiadó nevéről, keressen gyorsan az interneten, és olvassa el a véleményeket.

11. Azonosítsa az adathalász e-maileket

FireEyeA jelentés szerint 101 e-mailből egy rosszindulatú!A támadók rosszindulatú programokat terjesztenek e-mail mellékleteken keresztül, vagy átirányítják Önt bizonyos fertőzött webhelyekre.Egyes internetes bûnözõk megpróbálják manipulálni Önt, hogy pszichológiailag ossza meg személyes adatait.

Szerencsére odafigyelhet a következő pontokra, amelyek segítségével elkerülheti, hogy adathalász rendszer áldozatává váljon:

1. Ellenőrizze még egyszer a feladó e-mail címét.Ha ez abnormális, vagy túl hosszú az idő, kérjük, óvatosan működjön!Ezen túlmenően, ha valaki azt állítja magáról, hogy egy jól ismert szervezet alkalmazottja, az e-mail címének céges domain neve a „@” után legyen.Például: "@ apple.com, @ amazon.com, @ wellsfargo.com stb.".Leveleik nem olyan általános levelezőprogramokból érkeznek, mint a Gmail, Hotmail, Yahoo, AOL stb.

2. Ne hagyja figyelmen kívül a helyesírási, központozási és nyelvtani hibákat.A jó cégek szigorú szerkesztői normákkal rendelkeznek.Nem gyakori, hogy hivatalos e-maileket küldenek sok hibával.Ezért, ha ilyen típusú hibát lát, kérjük, legyen éber, mivel ez valószínűleg csalás.

3. Az e-mail megpróbál erős érzelmi választ kiváltani Önből?Előfordulhat például, hogy egy támadó pánikot kelt Önben azáltal, hogy hamis tranzakciós értesítéseket küld, és remélheti, hogy megnyitja a mellékletet vizsgálat céljából.Vagy jelentős engedményt kínálnak a termékekre/szolgáltatásokra, és remélik, hogy örömmel kattint az e-mailben található linkre, hogy kihasználhassa ezt a tranzakciót.

A cikk megtekintése: Öt valós példa az adathalász e-mailes csalásokra

Az adathalász e-mailek azonosítása az első és alapvető lépés a hackerek behatolásának megakadályozására.Ha ilyen e-mailt kap, egyszerűen törölje.Ne tölts le róla semmit, és ne kattints semmilyen hivatkozásra-SohaOszd meg személyes adataidat a válasz e-mailben!Ha úgy gondolja, hogy az üzenet jogos, kérjük, látogasson el az eredeti cég oldalára, hogy ellenőrizze az adott tranzakciót, ajánlatot, kereszttörténetet, adományozási tevékenységet, híreket, követeléseket stb.

Ha a feladó azt állítja magáról, hogy Ön ismerős, kérjük, lépjen kapcsolatba vele, hogy ellenőrizze az üzenetet, mielőtt bármilyen, az e-mailben javasolt műveletet végrehajtana.

12. Legyen éber, amikor bármilyen tartalmat tölt le az internetről

A szokásos gyakorlat a vírusok és más típusú rosszindulatú szoftverek terjesztése a következő módokon:

- email melléklet

- Reklámozás (úgynevezett rosszindulatú hirdetés)

- Hamisított szoftverek, programok és alkalmazások

- Médiafájlok, például dalok, képek, videók és diavetítések

- Közösségi média mellékletek

- SMS / WhatsApp üzenetek

Ahogy korábban említettük, ha túl sok "letöltés" gombot helyeznek el megtévesztő módon, ez is piros zászló.

A rosszindulatú programokat tartalmazó e-mailek, hirdetések vagy felugró ablakok a következő módszerekkel próbálják meg felkelteni a figyelmét:

- Mutasson sürgősségi érzést.

- Készítsen meglepetés elemet vagy érdekességet.

- Felkeltheti a kíváncsiság, a félelem vagy a pánik érzését.

Példák az ilyen típusú üzenetekre:

- "A szabályok megsértése miatt fiókját felfüggesztettük.Mellékelten található egy dokumentum, amely további információkat tartalmaz a jogsértésekről. "

- "A számítógépe vírussal fertőzött.Kattintson ide az ingyenes szkennelésért. "

- "Megrendelését az xyz.com webhelyről küldtük (bármely jól ismert e-kereskedelmi webhely).Csatolja a tranzakció nyugtáját. " (Ha még nem adott le rendelést, lehet, hogy kíváncsi, és szeretné letölteni a mellékletet a tranzakció részleteinek megtekintéséhez, kérjük, ezt ne tegye)

- "Ma 5,000 dollárt vontak le a bankszámlájáról.Ha még nem fejezte be a tranzakciót, kattintson erre a linkre, vagy töltse le a tranzakciós bizonylatot."(Ha nem hajtotta végre a tranzakciót, kérjük, győződjön meg arról, hogy az e-mail jogszerű, és kövesse az ebben a cikkben leírt tippeket a melléklet letöltése előtt: Hogyan találhat meg egy hamis e-mailt)

Ha hamis e-mailt vagy webhelyet talál, ne töltsön le semmit onnan.Azonban még akkor is, ha megbízik az e-mail feladójában vagy a webhelyben, mindig használjon hatékony víruskereső programot a letöltés ellenőrzéséhez a letöltés előtt.Végtére is, törvényes szervezetek vagy magánszemélyek e-mail fiókjai vagy webhelyei veszélybe kerülhetnek.

13. Óvakodjon az adathalász szöveges üzenetektől

A hacker SMS adathalász (phishing) üzeneteket küld a csalónak.Ezek a hamis SMS-üzenetek ingyenes termékeket vagy kedvezményeket kínálhatnak kedvenc márkáihoz.Pánikot okozhatnak hamis pénzügyi tranzakciókról szóló üzenetek küldésével.A támadó az Ön barátainak/rokonainak adja ki magát, és arra kér, hogy azonnal küldjön nekik pénzt.

Az ilyen hamis SMS-ek általában olyan hivatkozásokat tartalmaznak, amelyek átirányítják a felhasználókat fertőzött vagy adathalász webhelyekre.Bizonyos hivatkozásokra kattintva a rosszindulatú programok automatikusan letölthetők mobileszközére.Ellenkező esetben a támadó megpróbálhatja manipulálni Önt, hogy megossza személyes vagy pénzügyi adatait a válaszüzenetben.Röviden, ugyanazt a stratégiát fogják használni az SMS-üzenetekben, mint az adathalász e-mailekben.

néhány工具Lehetővé teszi a támadó számára, hogy valaki másnak álcázott üzenetet küldjön Önnek.Ha ilyen üzenetet kap, kérjük, ne kattintson az SMS-ben található hivatkozásra.Ehelyett kérjük, keresse fel az eredeti webhelyet, hogy megerősítse a tranzakció jogszerűségét, az engedményeket, az árajánlatokat, a tranzakciókat stb.Ezenkívül közvetlenül hívja fel barátait/rokonait, hogy megerősítse, ők küldték-e az üzenetet.Ha adathalászat vagy hamis SMS gyanúja merül fel, kérjük, a lehető leghamarabb blokkolja a feladót.

14. Ne törje fel az eszközt

Az emberek általában betörik telefonjaikat vagy más eszközeiket, hogy hozzáférjenek a tiltott alkalmazásokhoz, szolgáltatót váltsanak, vagy módosítsák a telefon elrendezését és beállításait.

De ha el akarja kerülni a hackelést, a jailbreak (Android rootolása) nem jó ötlet!Amikor feltör egy telefont, akkor tudtán kívül letiltja egyes telefongyártók alapértelmezett biztonsági funkcióit.Ezen túlmenően, ha jailbreak eszközöket vagy szoftvereket használ, rendszergazdai szintű engedélyeket ad azoknak az alkalmazásfejlesztőknek, akiknek szándéka ismeretlen.Nemcsak az összes adatához férhetnek hozzá, hanem jogosulatlanul módosíthatják az eszköz beállításait.

Röviden: ha feltöri telefonját, az súlyosan gyengíti az eszköz biztonságát.Ezért a hackerek távol tartása érdekében kérjük, ne törje be eszközét.

15. Egyéb tippek a feltörések megelőzésére

Nos, bemutatjuk az utolsó trükköt, hogyan lehet megakadályozni a hackerek behatolását.Ez néhány egyszerű, de fontos technika a hackerek behatolásának megakadályozására.

- Tartsa frissítve az eszközöket, szoftvereket, operációs rendszereket és alkalmazásokat a legújabb verzióra.

- Soha ne ossza meg senkivel a bejelentkezési adatait, az egyszeri jelszavát (OTP) vagy a fiókkal kapcsolatos egyéb információkat.

- Ne használjon nyilvános Wi-Fi-t.Ha szükséges, használjon VPN-t, hogy megakadályozza, hogy bárki azonosítsa vagy elfogja az eszköz identitását és adatátvitelét.

- 使用haveibeenpwned.comAnnak megállapítására, hogy az Ön jelszavát feltörték-e bármilyen adatvédelmi incidens.

- Tárolja a biztonsági másolatot egy harmadik féltől származó felhőplatformon a biztonságosabbá tétel érdekében.

- Futtassa rendszeresen a víruskereső szoftverek ellenőrzését.Ha hirtelen megjelennek a hirdetések vagy a biztonsági figyelmeztetések előugró ablakai, akkor eszköze megfertőződhet adware-rel vagy potenciálisan nem kívánt programokkal (PUP).Azonnal vizsgálja át eszközét egy hatékony kártevőirtó programmal.

Utolsó szavak a hackelés megelőzéséről

Mindannyian szeretjük használni az internetet, de nem vagyunk tisztában a veszélyeivel.Ezt a cikket egyéneknek írtuk, hogy segítsünk nekik azonosítani az online fenyegetéseket és elkerülni a hackelést.Ha Ön egy üzleti szervezet, és szeretné megvédeni webhelyét és ügyfeleit a hackerektől.