A Valimail szerint a napi szállítás30 milliárd hamisított e -mail!Amikor ilyen ijesztő statisztikákat olvas, nyilvánvaló, hogy tudni szeretné, hogy milyen típusú számítógépes támadásokat szoktak e -mailben végrehajtani, és hogyan lehet észrevenni a hamis e -maileket.Ugyanezen Proofpoint felmérés adatai is azt mutatják, hogy az amerikai dolgozók 51% -a nem tudja megmondani, mi az adathalászat!

De konkrétan milyen típusú kibertámadásokat hajtanak végre leggyakrabban e -mailben?

A bizonyítási adatok azt mutatják, hogy vannak 65% A szervezetek közül bevallják, hogy 2019-ben egy vagy több sikeres adathalász támadást éltek át!Sőt, szerint FireEyeJelentések szerint minden 101 e -mailből 1 rosszindulatú programot tartalmaz!Most itt az ideje, hogy megtudja az e -mailekkel történő támadások típusait.

Manapság a kiberbűnözők nagyon okosak.Általában már nem küldenek neked "Nigéria hercege" vagy "1000 millió dolláros lottó" típusú átverési e -maileket (bár néhányat továbbra is elküldünk).Ehelyett megpróbálnak jól kutatott és kreatív e-maileket küldeni, és előfordulhat, hogy nem tudja visszautasítani a kattintást.Ezért itt az ideje, hogy tudassa veled a hét leggyakoribb csalási típust, amelyet a támadók e -mailben használnak.Megvitatjuk továbbá az e -mailek által okozott hatásokat vagy károkat, valamint azt, hogyan lehet őket felhasználni az áldozatok megtévesztésére és becsapására.

Milyen típusú kibertámadásokat hajtanak végre általában e -mailben?

Adathalászat

Kétségtelen, hogy az adathalászat a támadók e -mailben elkövetett kibertámadások egyik leggyakoribb típusa.Az adathalászat azt jelenti, hogy különböző stratégiákat használnak arra, hogy a felhasználókat olyan cselekvésekre csábítsák, amelyeket nem szabad (és általában nem is) kell megtenniük.Ezek a cselekvések különböző típusú kibertámadások áldozataivá teszik őket.Bár az adathalászat más csatornákon (telefonhívások, szöveges üzenetek stb.) Keresztül is előfordulhat, az e -mail a leggyakoribb platform az adathalász csalások végrehajtására.

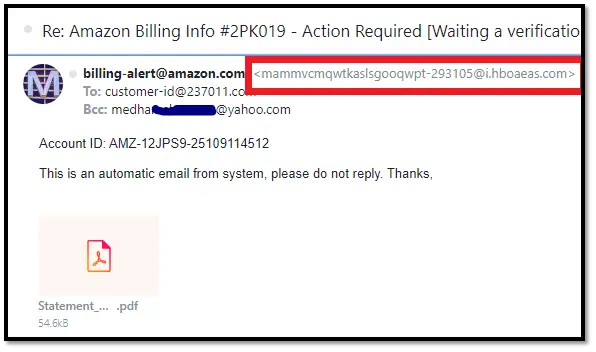

Az e -mail hamisítás az egyik legsikeresebb e -mail adathalász technika.Itt a fenyegetésszereplők (rosszfiúk) mások (például beszállítók, kollégák, felügyelők vagy megbízható szervezetek) szerepét adják vissza annak érdekében, hogy elnyerjék az e -mail címzettek bizalmát és becsapják őket:

- Osszák meg személyes adataikat,

- Pénzátutalás vagy egyéb csalárd valutaügyletek végrehajtása,

- Látogasson el egy sérült webhelyre, vagy

- Töltse le a rosszindulatú programokat tartalmazó mellékleteket.

Természetesen nem minden e -mail csalás adathalászat.Az e-mail adathalászat azonban egy általános kifejezés, amely számos e-mail alapú csalást ír le, amelyeket ebben a cikkben tárgyalunk.

Az adathalász e -mailek gyakran rosszindulatú mellékleteket és adathalász linkeket tartalmaznak

A csalók gyakran tartalmaznak adathalászatot vagy rosszindulatú linkeket (vagy fertőzött mellékleteket) e -mailjeikben, és a törzs tartalmát úgy alakítják ki, hogy csábítson rá.Általában érzelmi választ akarnak kapni Öntől, például pánikot, izgalmat, haragot, frusztrációt, szórakozást vagy kíváncsiságot, hogy csábítsanak a linkre kattintásra.De mi a kár ezeknek a linkeknek?

- [R Az edirect címzett rosszindulatú program webhelye. Ezek az oldalak tele vannak vírusokkal, trójai falovakkal, számítógépes férgekkel, adware -ekkel, kémprogramokkal stb.Általában a rosszindulatú programokat elrejtik a hirdetések (rosszindulatú hirdetések), dalok, videók, képek, diavetítések, PDF -ek, köztes tartalmak vagy hasonló típusú objektumok.Néhány fejlett kártevő letöltődik az eszközére, amint eléri a webhelyet, még akkor is, ha nem kattintott semmire.Ezért, ha a linkre kattint, a rosszindulatú program letöltődik az eszközére.

- nagyEAD elmegy horgászni 網站網站kicsi. Az adathalász webhelyek általában jól ismert jogos webhelyeknek tűnnek.Itt a felhasználóknak meg kell adniuk bizalmas adataikat egy űrlapon keresztül, hitelesítő adataikat kell használniuk a bejelentkezéshez, sőt pénzügyi tranzakciók végrehajtásához.Mondanom sem kell, hogy az ilyen információk soha nem jutnak el egy legitim társasághoz.Ehelyett küldje el közvetlenül a rosszindulatú tervekkel rendelkező hackereknek.

Bálnavadászati támadás

Az ilyen típusú e-mail csalások során a támadók olyan jól ismert alkalmazottakat céloznak meg, mint a vezérigazgatók, a technikai igazgató, a pénzügyi igazgató, a COO és a felső vezetők.Ez egy nagymértékben testreszabott támadás, amelyben a csaló türelmesen használ különféle online és hivatalos forrásokat, valamint szociális tervezést, hogy információkat gyűjtsön a célpontról.Akár hamis weboldalakat, dokumentumokat vagy közösségi médiaprofilokat is létrehozhatnak, hogy az áldozat jogosnak tűnjön.

Gondos tervezés után a támadó e -mailt küldött a célpontnak, aki jogos információforrás volt, és arra kérte őket, hogy tegyenek intézkedéseket, amelyeket nem szabad megtenni.

Példa: A támadó e -maileket küldött bankvezetők képviseletével, amelyekkel a cég hosszú évekig foglalkozott.Az e -mailben az állt, hogy a célbanknak azonnal meg kell változtatnia a jelszót a megadott linkre kattintva, mert a bank szokatlan tevékenységet észlelt a fiókjában.A címzett pánikba esett, és rákattintott a linkre, amely átirányította őket egy adathalász webhelyre, amely teljesen hasonlított az eredeti banki webhelyhez.Itt az áldozatot meg kell adnia felhasználói azonosítóját, régi jelszavát és új jelszavát.Miután ezt megtették, a támadó rendelkezett a cég hivatalos bankszámla hitelesítő adataival!

Üzleti e -mail támadás (BEC) és e -mail fiók támadás (EAC)

Ha Ön vállalkozástulajdonos, és szeretné tudni, hogy milyen típusú számítógépes támadásokat szoktak e -mailben végrehajtani, akkor figyeljen a BEC -re.A bálnavadászati támadásokhoz hasonlóan a BEC -csalások is a vezetőkhöz kapcsolódnak, de más módon.Itt a támadó nem egy vagy több vezetőre irányul, hanem közép- és alacsony szintű alkalmazottakra.E-maileket is küldhetnek azoknak az alkalmazottaknak, akik úgy tesznek, mintha valaki lenne egy harmadik fél szervezetében (általában az adott céggel foglalkozik).

A BEC -csalásokban általában olyan kiberbűnözők vesznek részt, akik úgy tesznek, mintha törvényes felhasználók fiókjairól küldenének e -maileket.Ha azonban sikerül hozzájutniuk e felhasználók valódi fiókjaihoz, belépnek az úgynevezett e-mail fiók szivárgás (EAC) területére.

Nézzen meg néhány példa BEC forgatókönyvet:

- A csaló e -mailt küld a humánerőforrás -osztálynak, és úgy tesz, mintha valaki a cégben dolgozna, és azt kéri, hogy változtassák meg a nyilvántartásban szereplő bankszámlaszámot a jövőbeli fizetésátutalásokhoz.Mondanom sem kell, hogy az új bankszámla maga a támadóé.

- A támadó e -mailt küld, és úgy tesz, mintha Ön lenne a főnök/felügyelő vagy felügyelő, és kér néhány fontos dokumentumot vagy információt a válaszban.

- Úgy tűnik, hogy a jogosnak tűnő e-mailek az Ön informatikai részlegétől érkeznek.Utasítja a címzettet, hogy telepítse vagy frissítse az e-mailhez csatolt szoftvert.Valójában az e -mail egy csalótól érkezett, és a szoftver lehet trójai faló vagy más típusú rosszindulatú programok.

- Vezetője arra kéri Önt, hogy fizessen be a szokásos beszállítóknak vagy fióktelepeknek, és adja meg bankszámlaszámát az e-mailben.Ön úgy véli, hogy az e -mail jogos, kövesse az utasításokat, és véletlenül utalja át a pénzt a támadó bankszámlájára.

Ez csak néhány példa.De a BEC nagyon veszélyes lehet.Az FBI 2020 szerint Internetes bűnügyi jelentésA BEC és az EAC csalások kombinációja miatt a vállalat több mint 18 milliárd dollárt vesztett.

Kattintásonként fizetett hirdetési csalás (kattintási csalás)

Az előző stratégiához hasonlóan a támadó csábító e -mailt küld, amely a webhelyre irányítja Önt.De ezen a webhelyen nincs káros kártevő vagy hamis bejelentkezési oldal.Inkább ez egy jóindulatú webhely, sok reklámmal.A webhelytulajdonosok pénzt kereshetnek azzal, hogy minél több felhasználót vonzanak webhelyükre.Ily módon több oldalmegtekintést és PPC jutalékot kérhetnek a magasabb számok elérése érdekében.

de,néhány Kattintson a csalási átverésreRosszindulatú természetű.Céljuk, hogy kimerítsék a vállalat digitális hirdetési költségvetését azáltal, hogy a hirdetésekre minél több hamis kattintást tesznek.Bár a számítógépes bűnözők gyakran használnak robotokat erre a célra, néha adathalász e -maileket használnak a valódi felhasználók vonzására.

A feladó vonzza a felhasználókat, ha e -maileket küld, amelyek hamis tranzakciós linkeket, hamis "legfrissebb híreket" vagy más olyan linkeket tartalmaznak, amelyek rákattintanak a felhasználókra.Amikor azonban a címzett megérkezik a webhelyre, az e -mail által megígért webhelyen nincs semmi.Ezért a felhasználók nem mások, mint a csalók gyalogjai, így a csalók több pénzt kereshetnek tőlük azzal, hogy rákényszerítik őket a hirdetések megtekintésére.

Támadás rosszindulatú programok mellékletein alapul

Az ilyen típusú támadások során a kiberbűnözők rosszindulatú programokat tartalmaznak az e -mailben beágyazott képeken vagy más mellékleteken keresztül.A támadó sürgős vagy meggyőző nyelvet fog használni, hogy becsapja a melléklet megnyitására vagy letöltésére.Küldhetnek olyan mellékleteket vagy linkeket, amelyek hasonlítanak

- Tranzakció nyugta

- Banki értesítés,

- A figyelmeztetés arra figyelmeztet, hogy a fájl felfüggesztett bizonyos szolgáltatásokat,

- Interjú részletei vagy elfogadólevél, ill

- Ingyenes érdekességek, például szoftverek vagy könyvek.

Természetesen, ha megnyitja az ilyen linkeket vagy használja a mellékleteket, rosszindulatú programok települnek az eszközére.Miután a rosszindulatú programok behatolnak az eszközébe, a következők lehetnek:

- Figyellek

- Lopja el fontos adatait,

- Figyelje és rögzítse viselkedését,

- Adatok vagy eszközök zárolása pénz zsarolásához (ransomware -támadás néven),

- Használja eszközét robotként számítógépes támadások végrehajtásához (úgynevezett botnet támadások),

- Mutasson sértő hirdetéseket,

- Adathalász e -mailek vagy üzenetek küldéséhez használja e -mail kliensét és közösségi médiaprofilját

Hamis értékesítési/promóciós átverés

Néhány online vállalkozás ezt az etikátlan e -mail marketing stratégiát használja.E -maileket küldenek új vagy meglévő ügyfeleiknek, izgalmas "túl jó ahhoz" ajánlatokat, terveket és kedvezményeket kínálva.Amikor azonban meglátogatja az oldalt, és részt vesz rajta, alacsonyabb kedvezményt adnak, mint az e -mailben ígért ár, és alacsonyabb kedvezményt biztosítanak.

Ë példa : Az X vállalat e -mailt küld Önnek a következő szöveggel: "70% kedvezmény minden ruházatra, ha a kuponkódot 70% kedvezménnyel használja".Kattintson az e -mailre, böngésszen a termékek között, majd adja hozzá kedvenc ruházatát a kosárhoz.De amikor megnézed, amikor jelentkezel a kuponra, az nem működik.Hibaüzenetet fog látni, amely azt jelzi, hogy a kupon lejárt, és kap egy csere "érvényes" kupont 30% kedvezménnyel.

A fenti példában egyes fogyasztók továbbra is a vásárlás mellett döntenek, mert sok időt töltöttek a termékek barnításával és kiválasztásával.Más csalódott felhasználók elhagyják a kosarat.A webhely elemző funkciója azonban nyomon követi viselkedésüket, és ezeket az információkat használja PPC -kampányaiban célzott és személyre szabott hirdetések megjelenítésére.

Az e-mail alapú kibertámadások két fő motivációja

Mit próbálnak tenni a kiberbűnözők az ilyen típusú e-mailes csalások során?A két fő motiváció az adatok, amelyek ellophatók és eladhatók, illetve felhasználhatók a személyazonosság -lopással kapcsolatos bűncselekményekhez, valamint pénzhez vagy egyéb pénzügyi nyereséghez.Vannak más indítékok is, például kémkedés, bosszú vagy más személyes vagy politikai napirend, de ezekre a motívumokra ma nem figyelünk.

Adatlopás

Az adatlopás maga nem a kibertámadás egyik fajtája, hanem az eredménye.Az adatok számos olyan bűncselekmény fontos részét képezik, amelyek személyazonosság -lopást, zsarolást (például ransomware -támadást) és megtévesztést foglalnak magukban.A kiberbűnözők szeretnek adatokat lopni, így felhasználhatják más típusú kibertámadások végrehajtására, kereskedhetnek vagy eladhatják más rosszfiúknak, vagy felhasználhatják más célokra.

A támadó úgy küld Önnek e -mailt, hogy hajlandó megosztani velük bizalmas adatait!Például úgy tesznek, mint a főnök, aki azt kérte, hogy azonnal küldjön néhány elektronikus fájlt.Nem mered elküldeni őket?Hasonlóképpen, a támadó önmagát adja ki

- Barátok/rokonok,

- Ismert cég

- Bank,

- személyzet felvétele

- Kormányzati szervek,

- Közműszolgáltató

- Oktatási Intézet,

- Tanár/professzor stb.

Néha kérik, hogy küldje el személyes adatait, például fizikai címét, telefonszámát, társadalombiztosítási számát, születési idejét, egészségügyi adatait, jövedelmét stb.Gyakran kérdezik a szervezet bizalmas adatait, például az ügyfelek adatait, a technikai know-how-t, az üzleti titkokat, a titkos pénzügyi adatokat stb.

Például: A csaló úgy tesz, mintha egy nagyvállalat toborzója lenne, mondván, hogy felvettek téged.A terv részeként megkérik Önt, hogy adja meg személyes adatait a háttér-ellenőrzés elvégzése nevében, és mondja el, hogy szükségük van a társadalombiztosítási számára a hitelvizsgálatokhoz és az adózással kapcsolatos célokhoz.

Mivel ezek gyakoriak a toborzással kapcsolatos folyamatok, semmi gyanúsat nem talál, és kérésre minden dokumentumot megadhat.Amikor azonban rájön, hogy ez átverés, a kiberbűnözők már rég nem léteznek.Eltűnnek, miután megkapták az adatait, vagy felhasználják őket személyazonosság -lopással kapcsolatos bűncselekmények végrehajtására, vagy eladják más támadóknak a sötét weben.

Pénzügyi csalás

Amint azt a cím is jelzi, a támadó e -mailt használt csalárd pénzügyi tranzakciók végrehajtására.Néha helyettesítik a fizetési kártya számát vagy bankszámlaadatait.Általában megkérik, hogy küldjön pénzt nekik.Íme három példa példa:

- A kiberbűnözők küldik E -mail, amely jótékonysági szervezetet alkot. Üzeneteikben fotókat osztottak meg az áldozatokról, és arra kértek, hogy adjon adományokat a segítségükre.De a fotó hamis

- Hazug megszemélyesítés személyzet felvétele,A cége Követelés Bizonyos előzetes költségeket visel. Felkérhetik Önt képzési anyagok beszerzésére, mondván, hogy ez a képzési folyamat követelménye.Vagy pénzt kérhetnek a háttérellenőrzésekért.

- A rosszfiú nagy cégnek adja ki magát, és üzletel veled, és hamis weboldalra vezet. Előfordulhat, hogy átirányítják Önt a kiberquatting domainekre (azaz olyan domainekre, amelyek hasonlítanak a népszerű márkákhoz/vállalkozásokhoz), például az amzon.com, a facbook.com vagy a welsfargo.com webhelyekre, hogy becsapják Önt a termékek vagy szolgáltatások kifizetésére.

Összefoglalva: "milyen típusú kibertámadásokat szoktak e -mailben végrehajtani"

Reméljük, hogy ez a cikk segít megérteni, hogy mely típusú kibertámadások használják az e -mailt támadásvektorként.Most már jobban tudja, hogyan védheti meg magát és szervezetét az ilyen hamis e -mailek azonosításával.