Nouvel environnement, nouveaux risques

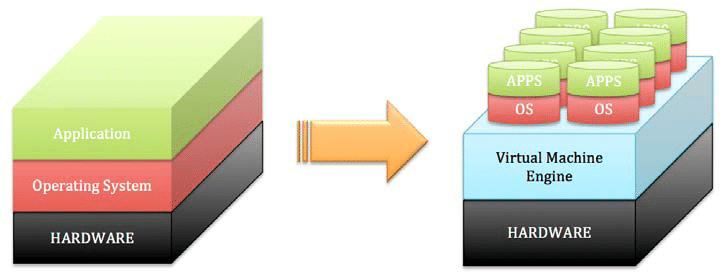

Les environnements virtualisés sont différents des environnements physiques traditionnels car ils sont intangibles.Bien que le problème de la perte de données physiques puisse être résolu en récupérant le matériel, il n'y a pas de point de stockage physique pour les données de la VM, donc l'évasion de la VM est en fait irréparable.Du fait de la particularité de la virtualisation, les risques encourus par ce type d'environnement se répartissent grosso modo en trois domaines :

architectural

Les machines virtuelles sont entièrement virtuelles, mais elles peuvent toujours être connectées au matériel physique via des commutateurs.Par conséquent, ces derniers peuvent être la cible d'attaques-attaques externes ou d'attaques provenant d'autres VM (malveillantes) du réseau.

HyperviseurC'est le logiciel clé pour réaliser la virtualisation.Par conséquent, toute faille de sécurité dans le programme de gestion du système peut entraîner des défaillances à grande échelle et des pertes de données.Le propriétaire doit surveiller l'infrastructure et le logiciel de gestion associés pour garantir le fonctionnement normal et la compatibilité totale de l'hyperviseur et des autres appareils.

Les capacités qui sont réparties comme un avantage de la virtualisation (déploiement rapide et facile de nouveaux environnements) peuvent également constituer une menace inhérente pour l'infrastructure informatique virtualisée de l'entreprise.Le clonage et la copie d'images peuvent être terminés en quelques minutes, ce qui représente un risque de dérive de configuration.

Identification et gestion des risques

Les risques les plus courants qui entrent dans l'une des trois catégories ci-dessus comprennent :

- L'étalement des machines virtuelles-La réplication incontrôlée de machines virtuelles dans un environnement conduit à un état ingérable, à l'existence de machines virtuelles non corrigées et non protégées et à des menaces de sécurité accrues.

- Menace de confidentialité-Comme la transmission de données dans un environnement virtualisé est plus facile, les données sensibles stockées sur une machine virtuelle peuvent être plus menacées que le matériel physique.

- Contrôle lâche du réseau virtuel - le trafic passant par le réseau virtuel est invisible, les vulnérabilités de sécurité du réseau sont donc de véritables menaces à traiter.

- La sécurité de l'hyperviseur - ce logiciel est très importante, et les entreprises doivent assurer sa sécurité tout au long de son cycle de vie.Si l'hyperviseur est compromis, il peut fournir un point d'accès unique non autorisé à toutes les machines virtuelles du système, entraînant ainsi un grand risque de perte de données ou de vol.

- Protection des machines virtuelles hors ligne : il peut y avoir de nombreuses machines virtuelles inactives hors ligne sur le réseau, qui ne relèvent pas du champ d'application du système de protection de sécurité actuel.Par conséquent, leur simple activation peut entraîner des menaces de sécurité inhérentes.

- Surcharge de ressources - Avec la création d'un grand nombre de machines virtuelles, la charge des ressources matérielles physiques peut devenir trop importante et le serveur ne peut pas fonctionner efficacement.

L'évaluation des risques

Une fois que vous avez compris les types de risques de base auxquels les machines virtuelles peuvent être confrontées, il est temps de procéder à une évaluation complète des risques pour déterminer le degré de risque auquel chaque machine virtuelle est confrontée.Les risques sont classés en fonction de la probabilité d'occurrence (de faible à élevée) et de l'impact sur le système dû aux atteintes à la confidentialité, à l'intégrité et à la disponibilité.Ces données peuvent indiquer le niveau de risque auquel vous devez vous attendre et les contrôles de traitement des risques mis en œuvre.La dernière étape de l'évaluation des risques consiste à déterminer le niveau de risque résiduel, qui est spécifique à votre organisation.

Comme vous pouvez le constater, si vous connaissez les menaces à examiner et à inclure dans votre plan de protection, la protection de votre environnement virtualisé n'est pas difficile.Effectuez des audits de risques réguliers et ajustez les mesures de sécurité en conséquence pour vous assurer que votre environnement informatique n'est affecté par aucune forme d'attaque.

![Comment voir la version Windows [très simple]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)