La chaîne de certificats SSL contient plusieurs certificats pour aider à établir la confiance avec le navigateur et le client.

Ce qui suit est la connaissance de ces certificats de chaîne et du fonctionnement de la « chaîne de confiance ».

En tant que propriétaire de site Web, vous savez qu'un certificat SSL/TLS est une condition préalable au succès des affaires en ligne.En plus d'augmenter la confiance et de protéger la sécurité des données, cela contribue également à améliorer le classement de votre site Web aux yeux de Google.Mais le certificat SSL ne fonctionnera pas en bouillonnant ;Il fait partie de la chaîne appelée certificat SSL.La chaîne est un élément indispensable d'une infrastructure à clé publique à grande échelle, qui permet d'effectuer une communication en ligne sécurisée via Internet non sécurisé.

Mais qu'est-ce qu'une chaîne de certificats exactement ?Pourquoi est-il si important d'instaurer la confiance ?Nous allons décomposer les différents composants de la chaîne, quelles sont leurs règles et comment ils fonctionnent ensemble dans le cadre d'une infrastructure à clé publique plus large.

Qu'est-ce qu'une chaîne de certificat SSL ?

Alors, quelle est la chaîne de certificats SSL et TLS ?La chaîne de certificats comprend le certificat racine, un ou plusieurs certificats intermédiaires et le certificat de serveur (feuille).Si vous ne connaissez pas certains d'entre eux, ne vous inquiétez pas.C'est notre but ici-pour aider à décomposer ces termes d'une manière significative.

Si vous venez ici, vous connaissez peut-être déjà le certificat de serveur, car il s'agit du certificat que vous avez acheté pour le site Web.Cela permet de faire apparaître l'icône du cadenas dans la barre d'URL avant votre domaine.C'est aussi la raison pour laquelle "HTTPS" est affiché dans votre URL.

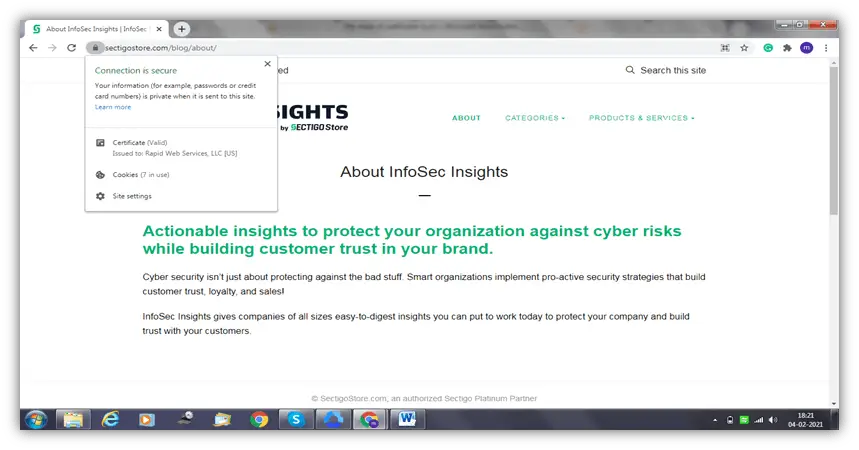

Si vous cliquez sur le cadenas du site sécurisé, vous verrez les détails du certificat SSL.La capture d'écran ci-dessous vous donnera une idée de ce que vous voyez.Par exemple, sur SectigoStore.com, vous verrez le nom de l'organisation qui a émis le certificat.Dans ce cas, il s'agit de Rapid Web Services LLC, [États-Unis].

C'est ce que nous disons habituellement lorsque nous parlons de certificats SSL/TLS.Les deux autres certificats de la chaîne sont utiles pour établir la confiance dans ces certificats de serveur.

Le certificat SSL est émis par un tiers réputé et de confiance, appelé autorité de certification, autorité de certification ou CA (abréviation).Cependant, l'autorité de certification n'émettra pas directement le certificat sur le site Web.Avec une chaîne de confiance ou une chaîne de certificats, le processus peut être rendu plus rapide et plus facile.

La chaîne de confiance est comme un arbre...

Pour comprendre comment ces certificats fonctionnent ensemble, imaginez un arbre.Un arbre a des racines, un tronc et ses branches et feuilles correspondantes.La structure de la chaîne de certificats n'est pas différente de l'arborescence.

Comme un arbre, le certificat racine est la base sur laquelle reposent tous les autres certificats.Tout comme un arbre a de nombreuses branches, une autorité de certification peut émettre plusieurs certificats intermédiaires à partir d'un certificat racine.La même analogie s'applique aux feuilles représentant les certificats de serveur.

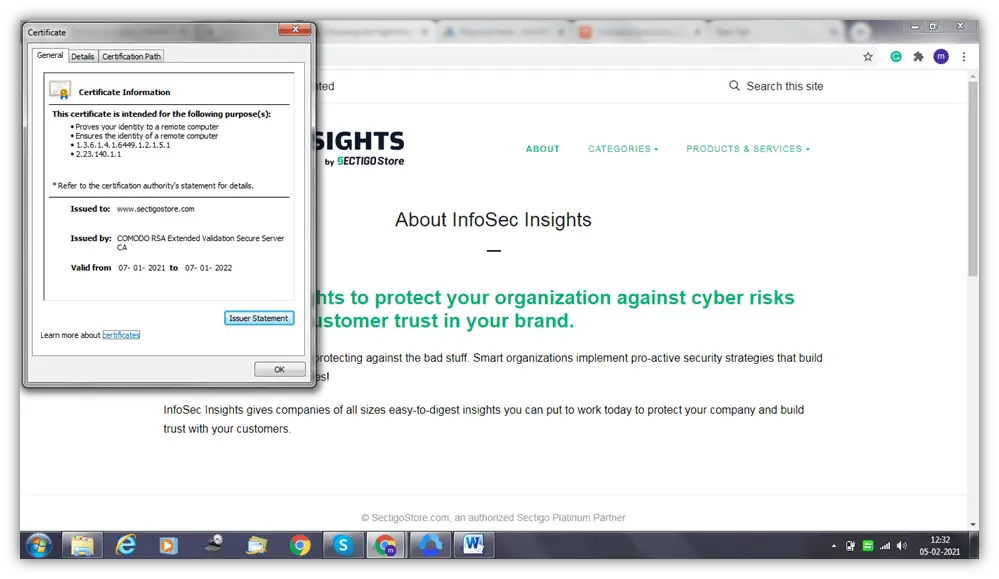

Si nous continuons à explorer le certificat SSL de ce site, nous en apprendrons beaucoup.Par conséquent, cliquez sur "Certificat"Option, vous verrez une fenêtre pop-up, comme indiqué ci-dessous:

Cette image vous montre des informations sur le certificat, telles que l'objet du certificat, la personne qui a émis le certificat (autorité de certification), le site qui a émis le certificat et sa date d'expiration.

De plus, vous serez redirigé vers les informations détaillées du certificat, qui vous aideront à comprendre le protocole et l'algorithme utilisés par le certificat.Il montre l'algorithme utilisé pour crypter la clé publique et fournit également la clé publique du site.

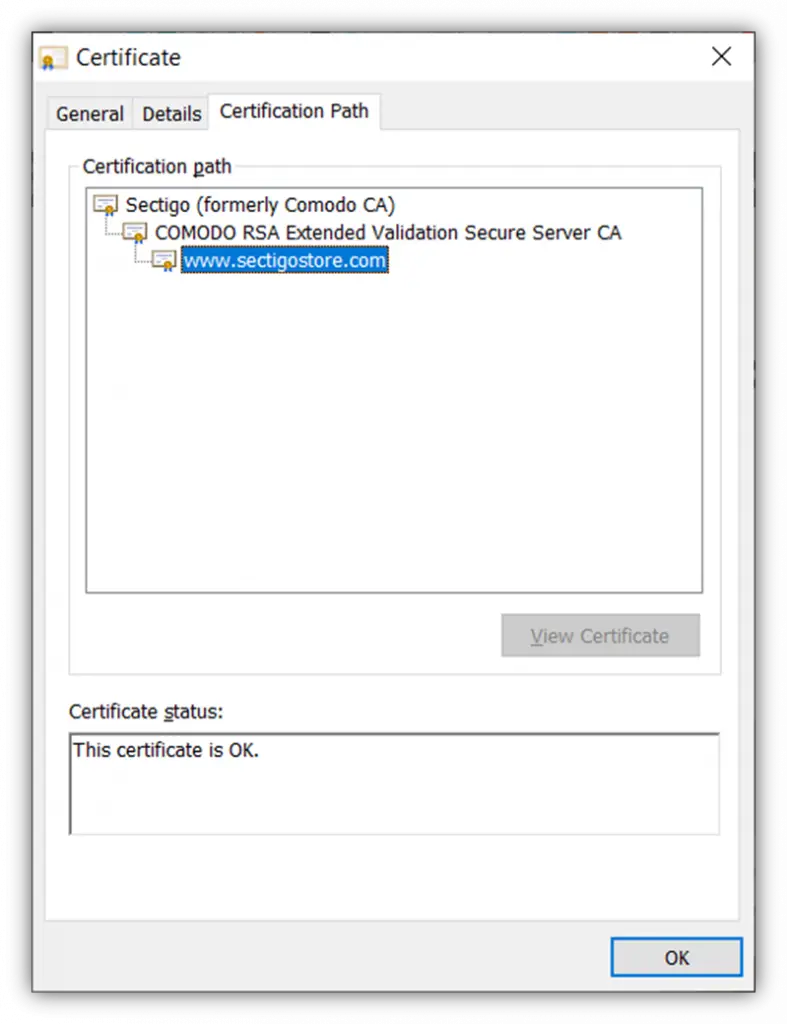

Passons maintenant à la partie suivante, le parcours de certification.Dans le contexte de cet article, il s'agit de la partie la plus importante de l'article d'information sur le certificat.Lorsque vous cliquez sur "Parcours de certification", vous verrez le certificat racine, le certificat intermédiaire et le certificat du serveur.

Dans l'image ci-dessus, nous pouvons voir:

- Le certificat racine est " Sectigo (anciennement Comodo CA)."Il s'agit d'un certificat auto-signé qui signe le certificat CA intermédiaire.

- Le certificat intermédiaire est " Serveur de sécurité d'authentification étendue COMODO RSA CA"."Le certificat agit comme un intermédiaire (c'est-à-dire un intermédiaire) entre le certificat racine et le certificat serveur.Par conséquent, le certificat intermédiaire utilise sa propre clé privée pour signer le certificat du serveur afin de protéger la clé privée du certificat racine.

- Le certificat du serveur est " www.sectigostore.com ".Il s'agit du type de certificat que vous installez sur le serveur Web, généralement appelé certificat SSL/TLS.

Étant donné que le certificat feuille provient de la branche intermédiaire et que la branche intermédiaire provient de la racine, il est supposé que l'arbre que vous avez décrit précédemment est à l'envers.Dans la capture d'écran ci-dessus, la racine de l'arbre est en haut et les feuilles en bas.

Comprendre les différentes parties de la chaîne de certificat SSL

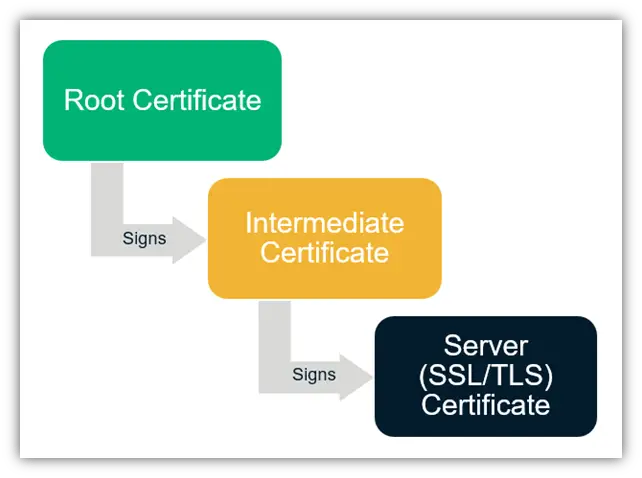

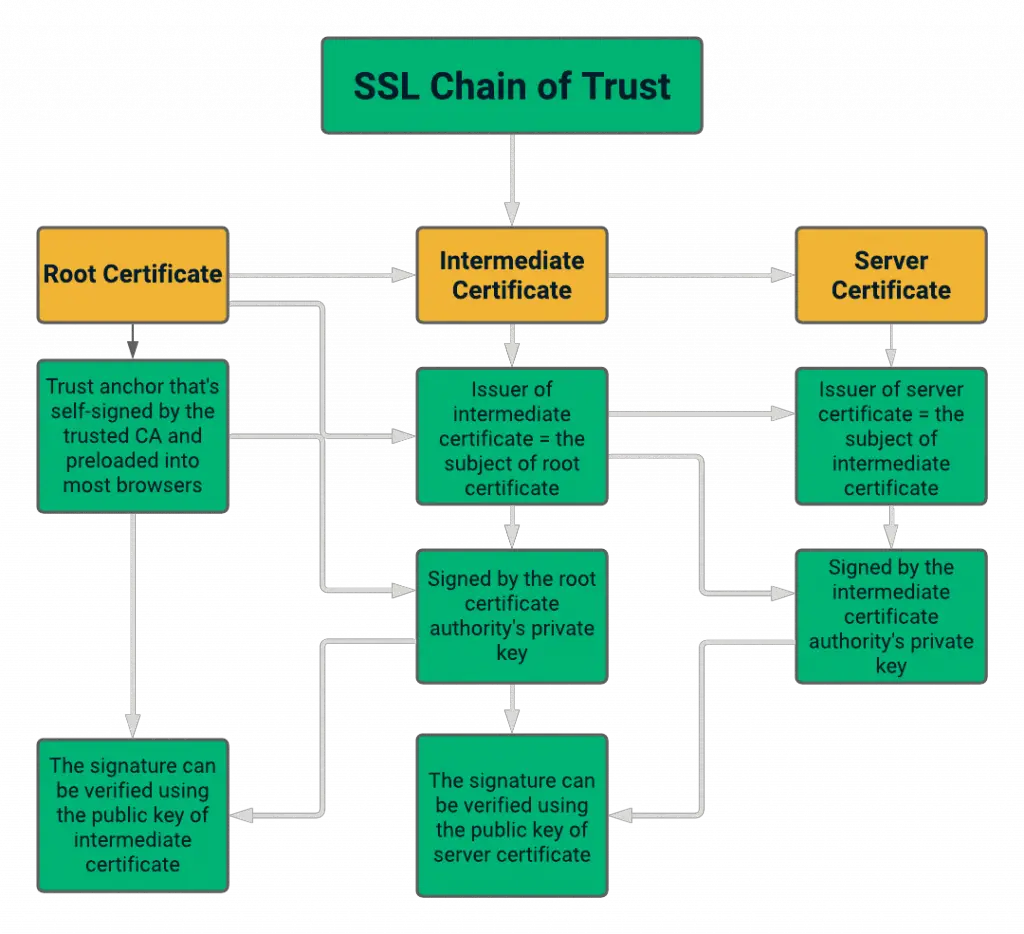

La figure suivante illustre la chaîne de certificat SSL et des informations détaillées sur l'autorité de signature :

Dans cette section, nous allons non seulement décomposerCertificat racine et certificat intermédiairedifférence entre,Et aussipanneCertificat de serveur.

Certificat racine

Un certificat racine (également appelé racine de confiance) est un certificat émis directement par une autorité de certification.Contrairement aux autres certificats, le certificat racine est auto-signé par l'autorité de certification.La clé privée du certificat racine est la clé utilisée pour signer d'autres certificats dans la hiérarchie des certificats SSL.

CA ne délivre que quelques certificats racine, c'est pourquoi ils sont strictement protégés.En fait, ces certificats racines sont généralement pré-installés dans le "trust store" des navigateurs et des systèmes d'exploitation.Le certificat racine est considéré comme le plus important de la chaîne de certificats, car toutes les parties conviennent de faire confiance à l'autorité de certification qui a émis le certificat racine.Si l'autorité de certification qui a émis le certificat racine n'est pas fiable ou est révoquée (c'est-à-dire qu'elle n'est plus considérée comme digne de confiance), toute la chaîne s'effondrera.

Afin de protéger ces certificats, notamment lorsqu'il s'agit deCertificat révoquéSituationL'autorité de certification racine utilise généralement une autorité de certification intermédiaire pour placer de l'espace entre son certificat racine de confiance et le certificat de serveur final.Ils n'émettent jamais le certificat feuille (serveur) du site Web directement à partir de leur certificat racine, car cela est trop risqué.

Certificat intermédiaire

Le certificat intermédiaire sert de tampon entre le certificat racine et le certificat serveur de l'entité finale.Il est signé par la clé privée du certificat racine qui l'a émis.C'est ainsi que la confiance du certificat intermédiaire est établie.Certificat intermédiaireÉmetteurL'émetteur qui a signé le certificat SSL/TLS (serveur) etthèmeEst le site ou l'organisation qui prouve son identité.

Il peut y avoir plusieurs certificats intermédiaires, mais vous ne pouvez pas posséder une chaîne de certificats sans au moins un certificat intermédiaire.

Certificat de serveur

L'autorité de certification délivre un certificat de serveur (également appelé certificat feuille) au domaine que l'utilisateur souhaite couvrir.Les gens en parlent quand ils parlent de certificats SSL/TLS.Une fois le certificat correctement installé sur le serveur,URL commençantMontrera"HTTPS" au lieu de "HTTP".HTTPS signifie que votre site utilise un protocole de cryptage sécurisé, et non un protocole non sécurisé.De plus, un cadenas apparaîtra devant votre nom de domaine dans la barre d'URL.

Comment fonctionne la chaîne de certificats ?

La chaîne de certificats dans SSL/TLS est également appelée chaîne de confiance.La raison en est que lorsqu'un navigateur reçoit le certificat SSL de votre site Web, il doit vérifier sa légitimité.

Pour ce faire, il commencera par le certificat du serveur, puis le renverra au certificat racine pour établir la confiance.Il utilise la clé publique du certificat pour faire correspondre la signature, puis vérifie la clé publique et la signature du certificat intermédiaire de la même manière.Il continuera à le faire jusqu'à ce qu'il atteigne enfin le certificat racine que le navigateur enregistre dans son magasin de confiance.

Si un certificat de cette chaîne ne peut pas être vérifié, la chaîne sera rompue et la vérification échouera.Le navigateur avertira l'utilisateur du certificat.Connaissez-vous ces vilains messages « non sécurisés » et « votre connexion n'est pas privée » ?

Oui, comme ça.Par conséquent, pour que la chaîne de confiance fonctionne, il faut s'assurer qu'aucun maillon de la chaîne ne soit interrompu.

Est-ce que tu m'écoutes encore ?Ensuite, je pourrai aller plus loin et vous expliquer comment fonctionne la chaîne de certificats.Après cela, nous pourrons discuter de la technologie et du processus en coulisses - Infrastructure à clé publique (ou PKI).

Comment fonctionne le processus de vérification de la chaîne de confiance

Si la hiérarchie conventionnelle est suivie, l'AC racine authentifiera l'AC intermédiaire, qui à son tour signera le certificat du serveur.Alors, dans cet esprit, comment les gens utilisent-ils la chaîne de confiance pour la vérification ?

Lorsqu'un utilisateur visite votre site Web, le serveur lui enverra un certificat.Il vérifiera diverses informations telles que :

- L'entité qui a émis le certificat et l'objet.

- Quand le certificat a été délivré et combien de temps dure sa période de validité.

- S'il a une signature numérique valide.

- Si le certificat a été révoqué.

Pour vérifier que le certificat est légitime, il doit vérifier la chaîne de confiance.Ici, le navigateur démarrera à partir du certificat du serveur et vérifiera tous les certificats, y compris le certificat racine.Le processus de vérification de la chaîne de certificats le plus courant est inversé.Cela signifie que les informations du certificat de serveur doivent d'abord être vérifiées par rapport au certificat intermédiaire du certificat émetteur, puis le certificat intermédiaire doit être vérifié par rapport au certificat racine du certificat émetteur.

Si tous les certificats ont été extraits et que d'autres processus requis pour une connexion sécurisée sont terminés, le site Web chargera un symbole de cadenas ou "HTTPS" dans la barre d'URL.Dans le cas contraire, un avertissement sera émis.

Qu'est-ce que l'ICP ?

Étant donné que l'ICP est un sujet si complexe et détaillé, nous vous en donnerons un bref aperçu ici.L'infrastructure à clé publique est un terme général qui décrit le cadre des processus, des stratégies et des technologies qui rendent possible le cryptage sécurisé dans les canaux publics.Il s'appuie sur la cryptographie à clé publique, qui utilise des algorithmes mathématiques complexes pour faciliter le cryptage et le décryptage des messages sur Internet.

Ces algorithmes font partie du framework PKI.Avec le développement de la technologie, les algorithmes deviennent de plus en plus complexes au fil du temps.

PKI utilise des paires de clés pour crypter et décrypter les données.Le type de clé impliqué dépend du type de cryptage que vous utilisez.Par exemple, le chiffrement symétrique utilise une seule clé pour chiffrer et déchiffrer les données.(Cela nécessite que l'expéditeur et le destinataire aient la même copie de la même clé.) D'autre part, dans le cryptage asymétrique, il existe deux clés uniques (mais mathématiquement liées) : la clé publique et la clé privée.Tout le monde peut utiliser une clé publique pour crypter des données.D'autre part, la clé privée décrypte les données, qui doivent être protégées pour éviter les fuites de données.

Le fait d'avoir deux clés uniques mais mathématiquement liées aide le client du visiteur du site à transmettre des messages sécurisés sans se soucier des accès non autorisés ou de la manipulation de données.(Souvent appelé attaque de l'homme du milieu ou MitM.)

Conclusion

Le certificat SSL/TLS assure la sécurité du site Web en utilisant le protocole sécurisé HTTPS.La chaîne de confiance est essentielle à la réalisation de ce protocole de sécurité.Grâce à la structure arborescente de la chaîne de certificats, vous pouvez établir rapidement et en toute sécurité un contact avec le serveur.De plus, il peut facilement retracer le certificat jusqu'à son répertoire racine d'origine pour savoir s'il est légal.C'est une situation gagnant-gagnant pour tout le monde.