selonVerizon dit, 45% des violations de données sont le résultat d'un piratage.Laissez-nous comprendre comment éviter d'être piraté en tant qu'internaute.

Si vous voulez savoir "comment éviter d'être piraté", alors vous avez trouvé le bon article !

Bien sûr, vous pouvez utiliser certains logiciels de sécurité ou ajuster les paramètres de sécurité pour empêcher les pirates de s'immiscer.Mais plus important encore, vous devez reconnaître les jeux mentaux auxquels les attaquants jouent pour vous amener à prendre des mesures que vous ne devriez pas prendre.Cela inclut tout, du partage de vos informations personnelles ou financières au téléchargement et à l'installation de fichiers/logiciels infectés par des logiciels malveillants.

Dans cet article, nous allons présenter 15 conseils pour vous aider à comprendre comment éviter d'être piraté.Nous établirons également un lien vers des outils "freemium" qui peuvent être utilisés pour empêcher le piratage.

15 conseils pour éviter le piratage

Vous n'avez pas besoin de beaucoup d'expertise technique pour empêcher les pirates de s'immiscer.Ce sont des moyens très simples et efficaces d'éviter le piratage.

1. Crypter les fichiers pendant le stockage et la transmission

Lorsque vous partagez un fichier Microsoft important avec qui que ce soit ou que vous le stockez sur un appareil, une clé USB ou une plate-forme cloud, cryptez-le toujours.Le cryptage fait référence à l'utilisation d'algorithmes mathématiques pour "verrouiller" les données avec une clé de cryptage.Le cryptage brouille les données en texte brut, ce qui rend incompréhensible la protection des données en texte brut contre les attaques d'utilisateurs accidentels sans clé d'authentification.

Par conséquent, même si quelqu'un peut accéder à ces fichiers, il ne peut pas les ouvrir et les lire.Tous les fichiers Microsoft (tels que Word, Excel, Access, PowerPoint) ont cette option.

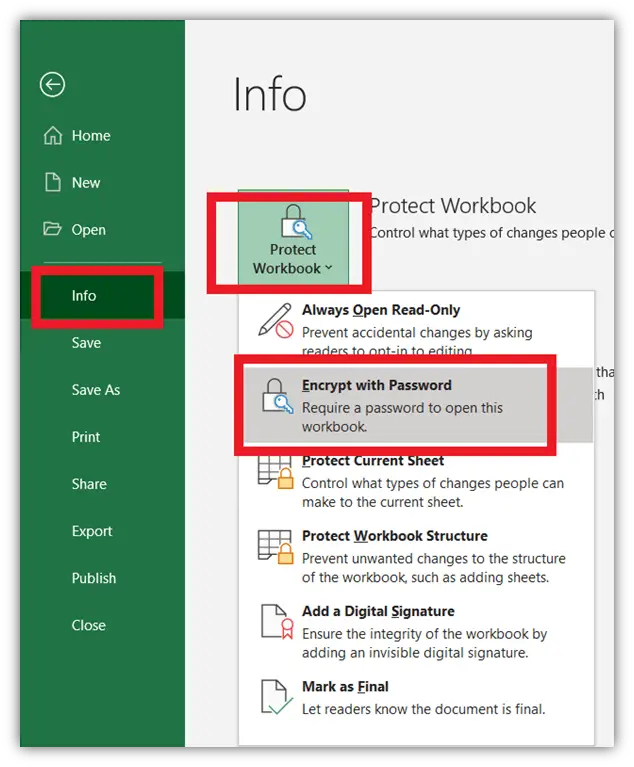

Par exemple, pour crypter des fichiers dans Excel, procédez comme suit :

- Cliquer surDans le coin supérieur gauche文件.

- 選擇information.

- Cliquer surProtéger le classeur(Ou protéger les documents, présentations, etc. selon le type de fichier).

- 選擇"Utiliser le cryptage par mot de passe".

Une fois le mot de passe défini, toute personne souhaitant accéder à ce fichier aura besoin de ce mot de passe.Lorsque vous envoyez de tels fichiers protégés à quiconque, assurez-vous de fournir au destinataire le mot de passe par téléphone, courrier électronique séparé ou tout autre canal de communication.

Utilisez ces outils pour crypter tout autre type de fichiers/dossiers

Il existe des outils commerciaux et « gratuits » qui peuvent vous aider à activer le cryptage pour tout type de fichiers, dossiers, lecteurs et documents.Voici quelques exemples :

2. Utilisez des extensions de navigateur pour bloquer les sites Web malveillants et les téléchargements nuisibles

Il existe des extensions de navigateur gratuites qui maintiennent des listes de sites malveillants et de phishing et les bloquent.Pour vous, vous devez installer ces extensions ("add-ons" pour Firefox) dans votre navigateur pour empêcher les attaquants de les utiliser et empêcher les pirates de s'y introduire.

Voici quelques extensions et modules complémentaires gratuits célèbres :

- Comodo Online Security Édition Professionnelle

- L'anti-malware est inférieur à zéro

- Bloqueur de publicités

- Protection du navigateur contre les logiciels malveillants

- Sécurité du navigateur Avira

- Bitdefender TrafficLight

Nous avons fourni le lien ici.Vous n'avez qu'à cliquerAjouter à Chrome或Ajouter à Firefox.

3. Installez un puissant programme anti-malware

Bien que cela soit évident, certaines personnes ont quand même besoin d'un petit rappel pour utiliser des programmes antivirus et anti-malware.Ces types de logiciels de sécurité analysent régulièrement votre appareil et suppriment les logiciels malveillants dangereux.Ils vous alertent également lorsque vous visitez des sites Web indésirables ou malveillants, ou lorsque vous téléchargez des fichiers corrompus sur Internet.

Lorsque vous choisissez un programme antivirus, assurez-vous de l'obtenir uniquement auprès d'une entreprise réputée.

Attention aux logiciels menaçants: Si vous recevez un e-mail aléatoire ou voyez une fenêtre pop-up, indiquant que votre PC a été infecté, il peut s'agir d'un logiciel menaçant.Scareware est un logiciel antivirus rudimentaire, il peut s'agir d'un virus lui-même ou il peut être utilisé comme logiciel espion pour surveiller votre comportement.

Ne cliquez jamais sur ces liens ou publicités et n'installez pas de logiciel de sécurité inconnu.Nous vous recommandons d'utiliserComodo Antivirus.Il s'agit d'une marque prestigieuse et proposeVersions gratuites et payantes.

4. Nettoyer manuellement le PC

Les logiciels de pare-feu/de sécurité ne peuvent pas détecter certains types avancés de logiciels malveillants.Par conséquent, il est recommandé de surveiller manuellement votre appareil pour éviter d'être piraté.

Vérifiez régulièrement le lecteur C:, en particulierC:/Program File, C:/Program Files (x86)等dossierEt toutTEMPdossier.Faites également attention à "Télécharger"dossier.Si vous trouvez des éléments inhabituels qui n'ont pas été téléchargés, veuillez effectuer une recherche sur Internet pour en savoir plus.Si les fichiers n'ont aucun but ou sont liés à une activité malveillante, supprimez ces fichiers.

Certains programmes malveillants sont si tenaces que vous ne pourrez pas les supprimer en suivant les étapes de suppression habituelles.La bonne nouvelle, c'est qu'il y a desDestructeur et désinstalleur de fichiers gratuitsPeut vous aider à désinstaller de tels programmes.Certains de ces programmes sont si efficaces qu'ils analysent votre appareil en profondeur et suppriment toutes les traces cachées, telles que les caches et les raccourcis.

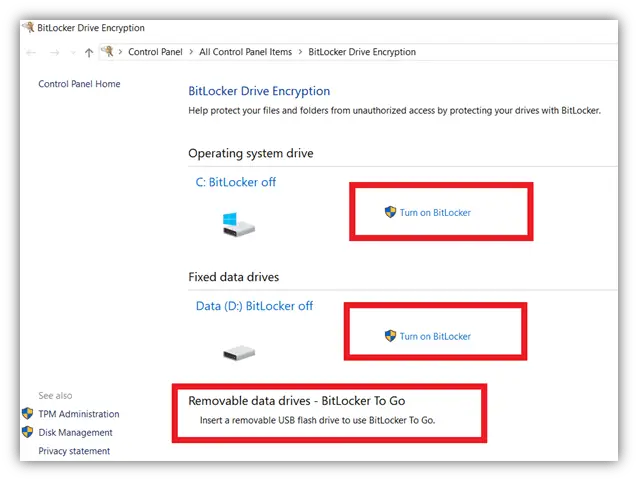

5.Activer le cryptage avec BitLocker pour Windows 10

Cette fonctionnalité chiffrera votre disque dur.Si votre ordinateur Windows est volé ou si la mémoire n'est pas effacée lors de la vente (attention : effacez toujours la mémoire avant de vendre l'appareil !), personne ne peut pirater votre ordinateur en volant les données du disque dur.Il dispose également d'une fonction de cryptage pour les clés USB.

Pour activer le cryptage :

- Dans la barre de recherche WindowsRechercheBitLockerEt sélectionnez "Gérer BitLocker".

- Cliquez sur "Pour votre lecteur C:, lecteur D: et USBActiver bitlocker ".

- Vous aurez besoin des informations d'identification d'un administrateur (si vous n'êtes pas déjà connecté en tant qu'administrateur)

Pour les utilisateurs de Mac: FileVault fournit des fonctions similaires à BitLocker.Veuillez suivre les ressources ci-dessous :Guide pas à pas pour activer FileVault.

6. Activer l'authentification à deux facteurs (2FA)

Avec les mots de passe traditionnels, 2FA ajoute une autre couche de sécurité.Chaque fois que vous vous connectez à votre compte ou effectuez une transaction, vous obtenez un mot de passe à usage unique (OTP), un mot de passe ou un lien magique sur votre numéro de téléphone portable enregistré ou votre adresse e-mail.Si l'une de vos banques, sociétés de cartes de crédit ou tout autre fournisseur de services vous permet d'activer 2FA, veuillez l'activer maintenant !

Vous pouvez également activer 2FA sur votre téléphone en installant une application tierce gratuite, par exemple :

Après l'installation, vous aurez la possibilité d'activer 2FA pour toutes les autres applications compatibles 2FA stockées sur votre appareil mobile.Assurez-vous de l'activer pour les sites de commerce électronique, les plateformes de stockage en nuage et les plateformes financières.

7. Ne vous connectez pas via des plateformes tierces existantes

La prochaine étape consiste à empêcher le piratage : ne pas lier de comptes.Lorsque vous souhaitez vous connecter à une nouvelle plate-forme, vous pouvez voir une option pour vous connecter avec un compte existant tel que Facebook, Gmail, LinkedIn, etc.N'utilisez pas ces options.Au lieu de cela, veuillez utiliser votre adresse e-mail ou votre numéro de téléphone, ou remplissez le formulaire de connexion manuellement (ne soyez pas paresseux ici).

Pourquoi?Lorsque vous vous connectez/vous connectez en utilisant l'un de ces comptes existants, de nouvelles applications/sites Web peuvent accéder à certaines des informations vous concernant stockées sur ces plateformes.Si le nouveau propriétaire ou employé de l'application/de la plate-forme a une intention malveillante, ce type de partage de données peut être dangereux.Ils peuvent voler ces données pour vous pirater ou les vendre à d'autres pirates sur le marché noir.Même les plateformes bien connues abusent des données des utilisateurs pour créer des publicités ciblées.

Par exemple,Zoom sur les visages liésIl partage (ou vend) les données des utilisateurs à FacebookAllégations.Zoom a reconnu qu'une telle fuite de données s'était produite car elle donnait aux utilisateurs la possibilité de se connecter à Zoom via le kit de développement logiciel (SDK) de Facebook.

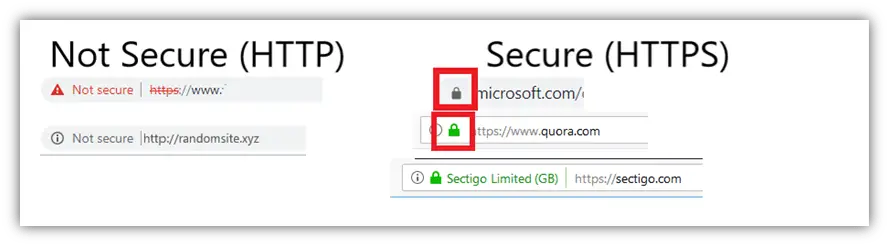

8. Ne partagez aucune information via des sites HTTP

Lors de l'ouverture du site Web, vérifiez la barre d'adresse.Si tu vois "Pas sécurisé"Ou un point d'exclamation rond ou triangulaire, cela signifie que le site fonctionne sur HTTP, qui est un protocole non sécurisé.Cela signifie que toutes les données sensibles transmises entre votre navigateur et le serveur du site Web ne seront pas cryptées, ce qui permet aux pirates informatiques de voler facilement vos informations personnelles et financières.

Par conséquent, une bonne règle de base est de ne partager des informations qu'avec des sites avec un symbole de cadenas devant le nom de domaine dans la barre d'adresse.Cela indique que le propriétaire du site Web a installé un certificat SSL/TLS et que toutes les données communiquées entre votre navigateur et le serveur du site Web restent cryptées.

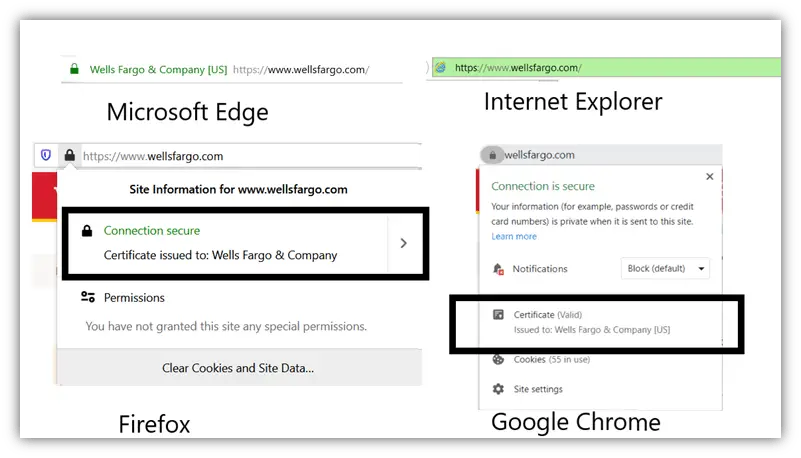

Cependant, ce n'est pas parce que le site a un signe de cadenas qu'il est sûr.Les cybercriminels peuvent également utiliser des certificats SSL/TLS gratuits sur leurs faux sites Web.Ensuite, vous utilisez une connexion sécurisée, mais vous ne savez toujours pas à qui l'autre extrémité est connectée.

La solution consiste à cliquer sur le signe du cadenas et à consulter le champ "Émis à".Si le site Web dispose d'un certificat SSL Extended Verification (EV) installé, vous pourrez voir son nom légal devant le message "Émis à".Dans certains navigateurs, vous verrez un nom de société vert ou un nom de société avec une barre d'adresse verte.La plupart des entreprises réputées et légitimes utilisent des certificats SSL EV, qui nécessitent un processus de vérification d'identité strict.

9. Identifiez les signes de sites Web faux ou infectés par des logiciels malveillants

D'accord, vous vous êtes connecté à un site Web et vous n'êtes pas sûr de lui faire confiance.Lors de l'évaluation d'un site Web, vous devez rechercher quelque chose de spécifique pour éviter d'être piraté en tant que visiteur du site Web.

Voici quelques signes que le site Web est falsifié, risqué, spam, malveillant ou « faux » :

- Trop de redirections vers des sites inconnus, sans rapport ou publicitaires.

- Certains contenus seront automatiquement téléchargés sur votre appareil (sans votre autorisation).

- Le contenu comporte de nombreux boutons « télécharger » ou « jouer ».

- Même sans les ouvrir, vous remarquerez plusieurs écrans ou fenêtres contextuelles en arrière-plan.

- Le site Web prétend que tout produit a des résultats irréalistes ou propose des offres et des remises « vraiment intéressantes ».

- Il y a beaucoup de fautes d'orthographe et de grammaire sur ce site.

- Le site essaie de créer un sentiment d'urgence et vous invite à prendre des mesures immédiates.

- Le site Web annonce que vous avez gagné un jackpot dans un casino, un tirage au sort ou un jeu auquel vous n'avez pas participé.(Parfois, il vous sera demandé de participer à des jeux simples, de faire tourner des roues de tirage au sort, de répondre à des questions simples, etc. Mais rappelez-vous, personne ne peut vous donner un centime gratuitement, encore moins un gros prix.)

Attention aux sites de cybersquattage

Certaines personnes achètent des noms de domaine qui ressemblent à des noms de domaine populaires, mais l'orthographe ou les noms de domaine de premier niveau ne sont que légèrement modifiés.Selon les circonstances spécifiques, cela s'appelle "squatting" ou "squatting".

Par exemple:

- Amzon.com (pas amazon.com),

- Goggle.com (pas google.com),

- Dictionary.com (pas Dictionary.com),

- Facebok.com (pas facebook.com),

- Linkdin.com (pas Linkedin.com), et

- Insiderbusiness.com (pas businessinsider.com)

Par conséquent, soyez prudent lorsque vous saisissez des noms de domaine dans la barre d'adresse.Lorsque vous partagez des informations personnelles ou financières, veuillez vérifier à nouveau la barre d'adresse pour vous assurer que vous êtes sur le bon site Web.

10. Apprenez à identifier les logiciels et applications contrefaits et légitimes

Lors de l'installation du logiciel sur l'appareil, autorisez-le à apporter des modifications à l'appareil et à accéder aux données.C'est une étape dangereuse, car si le développeur est malveillant ou si le logiciel contient un logiciel malveillant, alors vous êtes voué à l'échec !

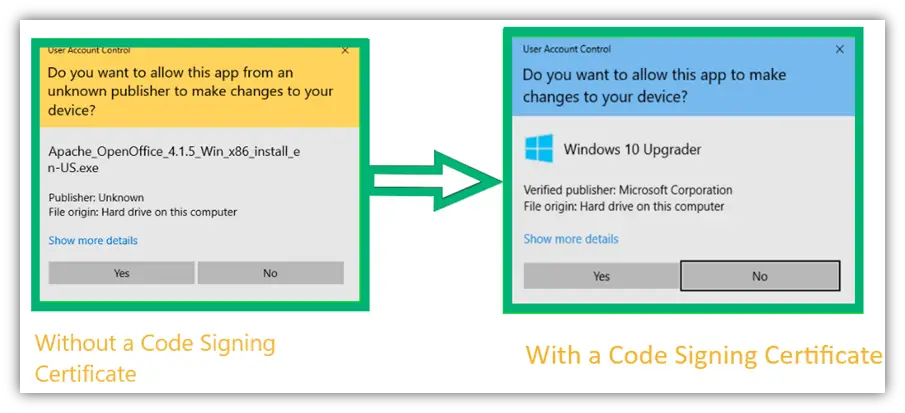

Lors du téléchargement du logiciel, veuillezDans la fenêtre de sécuritéApprouverLe nom du marcheur.

Si vous voyez que le nom de l'éditeur estInconnu, S'il vous plaît soyez prudente!Cela indique que l'intégrité du logiciel n'est pas protégée par le certificat de signature de code.Il vous indiquera également que l'identité du développeur n'a pas été vérifiée par une autorité de certification (CA) tierce.Les développeurs et éditeurs légitimes utilisent des certificats de signature de code.Si vous n'avez jamais entendu parler du nom de l'éditeur auparavant, faites une recherche rapide sur Internet et lisez les critiques.

11. Identifiez les e-mails de phishing

FireEyeLe rapport indique qu'un e-mail sur 101 est malveillant !Les attaquants propagent des logiciels malveillants via des pièces jointes aux e-mails ou vous redirigent vers certains sites infectés.Certains cybercriminels essaient de vous manipuler pour partager psychologiquement des informations personnelles.

Heureusement, vous pouvez prêter attention aux points suivants qui peuvent vous aider à éviter d'être victime d'un stratagème de phishing :

1. Vérifiez l'adresse e-mail de l'expéditeur.S'il est anormal ou si le temps est trop long, veuillez opérer avec prudence !De plus, si quelqu'un prétend être un employé d'une organisation bien connue, le nom de domaine de l'entreprise de son adresse e-mail doit être après le "@".Par exemple, "@ apple.com, @ amazon.com, @ wellsfargo.com, etc.".Leur courrier ne proviendra pas de clients de messagerie généraux tels que Gmail, Hotmail, Yahoo, AOL, etc.

2. N'ignorez pas les fautes d'orthographe, de ponctuation et de grammaire.Les bonnes entreprises ont des normes éditoriales strictes.Il n'est pas courant pour eux d'envoyer des e-mails officiels avec de nombreuses erreurs.Par conséquent, si vous voyez ce type d'erreur, restez vigilant, car il s'agit probablement d'une arnaque.

3. L'e-mail essaie-t-il de susciter une forte réaction émotionnelle de votre part ?Par exemple, un attaquant peut souhaiter semer la panique en vous en envoyant de fausses notifications de transaction et espérer que vous ouvrez la pièce jointe pour enquête.Ou ils peuvent vous offrir un rabais substantiel sur les produits/services, et espèrent que vous êtes ravi de cliquer sur le lien fourni dans l'e-mail pour profiter de cette transaction.

Voir cet article : Cinq exemples concrets d'escroqueries par e-mail par hameçonnage

L'identification des e-mails de phishing est la première étape essentielle pour empêcher les pirates de s'y introduire.Si vous recevez un tel e-mail, supprimez-le simplement.Ne téléchargez rien à partir de celui-ci et ne cliquez sur aucun lien-JamaisPartagez vos informations personnelles dans l'e-mail de réponse !Si vous pensez que le message est légitime, veuillez vous rendre sur le site de la société d'origine pour vérifier la transaction, l'offre, l'historique croisé, l'activité de don, les actualités, les réclamations, etc.

Si l'expéditeur prétend être quelqu'un que vous connaissez, veuillez le contacter pour vérifier le message avant de prendre les mesures suggérées dans l'e-mail.

12. Soyez vigilant lorsque vous téléchargez du contenu sur Internet

La pratique courante consiste à propager des virus et d'autres types de logiciels malveillants des manières suivantes :

- pièce jointe

- Publicité (appelée malvertising)

- Logiciels, programmes et applications falsifiés

- Fichiers multimédias tels que chansons, images, vidéos et diaporamas

- Pièces jointes sur les réseaux sociaux

- SMS/WhatsApp

Comme mentionné précédemment, si trop de boutons "télécharger" sont placés de manière trompeuse, c'est aussi un drapeau rouge.

Les e-mails, publicités ou fenêtres contextuelles contenant des logiciels malveillants tenteront d'attirer votre attention via les méthodes suivantes :

- Montrez un sentiment d'urgence.

- Produisez un élément de surprise ou de curiosité.

- Suscitez des sentiments de curiosité, de peur ou de panique.

Voici des exemples de ces types de messages :

- "En raison d'une violation des règles, votre compte a été suspendu.Vous trouverez ci-joint un document contenant plus d'informations sur les violations. "

- "Votre PC est infecté par un virus.Cliquez ici pour obtenir un scan gratuit. "

- "Votre commande a été envoyée depuis xyz.com (tout site de commerce électronique connu).Joignez votre reçu de transaction. " (Lorsque vous n'avez pas passé de commande, vous êtes peut-être curieux et souhaitez télécharger la pièce jointe pour afficher les détails de la transaction, veuillez ne pas le faire)

- « 5,000 XNUMX $ ont été déduits de votre compte bancaire aujourd'hui.Si vous n'avez pas terminé la transaction, veuillez cliquer sur ce lien ou télécharger le reçu de la transaction."(Si vous n'avez pas effectué la transaction, assurez-vous que l'e-mail est légal en suivant les conseils décrits dans cet article avant de télécharger la pièce jointe : Comment trouver un faux e-mail)

Si vous trouvez un faux e-mail ou un faux site Web, veuillez ne rien télécharger à partir de celui-ci.Cependant, même si vous faites confiance à l'expéditeur de l'e-mail ou au site Web, utilisez toujours un programme antivirus puissant pour analyser le téléchargement avant de le télécharger.Après tout, les comptes de messagerie ou les sites d'organisations ou d'individus légitimes peuvent être compromis.

13. Méfiez-vous des SMS de phishing

Le pirate envoie des messages SMS de phishing (phishing) au fraudeur.Ces faux SMS peuvent vous offrir des produits gratuits ou des remises pour vos marques préférées.Ils peuvent provoquer la panique en envoyant des messages de fausses transactions financières.L'attaquant usurpe également l'identité de vos amis/parents et vous demande de leur envoyer de l'argent immédiatement.

Ces faux messages SMS contiennent généralement des liens qui redirigent les utilisateurs vers des sites infectés ou des sites de phishing.Après avoir cliqué sur certains liens, les logiciels malveillants peuvent être automatiquement téléchargés sur votre appareil mobile.Sinon, l'attaquant peut essayer de vous manipuler pour partager vos informations personnelles ou financières dans le message de réponse.Bref, ils utiliseront la même stratégie dans les SMS que dans les e-mails de phishing.

certains工具Permet à un attaquant de vous envoyer un message déguisé en quelqu'un d'autre.Chaque fois que vous recevez un tel message, veuillez ne pas cliquer sur le lien fourni dans le SMS.Au lieu de cela, veuillez visiter le site Web d'origine pour confirmer la légalité de la transaction, les remises, les devis, les transactions, etc.Aussi, appelez directement vos amis/parents pour confirmer s'ils ont envoyé le message.Si vous soupçonnez un hameçonnage ou un faux SMS, veuillez bloquer l'expéditeur dès que possible.

14. Ne jailbreakez pas l'appareil

Les gens jailbreakent généralement leurs téléphones ou autres appareils pour accéder à des applications interdites, changer de fournisseur de services ou modifier la disposition et les paramètres du téléphone.

Mais si vous voulez éviter le piratage, le jailbreak (enracinement pour Android) n'est pas une bonne idée !Lorsque vous jailbreakez un téléphone, vous désactivez sans le savoir les fonctions de sécurité par défaut de certains fabricants de téléphones.De plus, lorsque vous utilisez des outils ou des logiciels de jailbreak, vous fournirez des autorisations de niveau administrateur aux développeurs d'applications dont les intentions sont inconnues.Non seulement ils peuvent accéder à toutes vos données, mais ils peuvent également apporter des modifications non autorisées aux paramètres de l'appareil.

En bref, lorsque vous jailbreakez votre téléphone, cela affaiblira sérieusement la sécurité de votre appareil.Par conséquent, afin d'éloigner les pirates informatiques, veuillez ne pas jailbreaker votre appareil.

15. Autres conseils pour éviter d'être piraté

Eh bien, nous allons présenter la dernière astuce sur la façon d'empêcher les pirates de s'immiscer.Ce sont des techniques simples mais importantes pour empêcher les pirates de s'immiscer.

- Gardez les appareils, les logiciels, les systèmes d'exploitation et les applications à jour avec la dernière version.

- Ne partagez jamais vos identifiants de connexion, votre mot de passe à usage unique (OTP) ou d'autres informations liées au compte avec qui que ce soit.

- N'utilisez pas le Wi-Fi public.Si nécessaire, utilisez un VPN pour empêcher quiconque d'identifier ou d'intercepter l'identité et la transmission de données de votre appareil.

- 使用hasibeenpwned.comPour déterminer si votre mot de passe a été compromis dans une violation de données.

- Stockez la sauvegarde sur une plate-forme cloud tierce pour la rendre plus sécurisée.

- Exécutez régulièrement des vérifications du logiciel antivirus.Si vous commencez soudainement à voir des fenêtres pop-up publicitaires ou des fenêtres pop-up d'avertissement de sécurité, votre appareil peut être infecté par des logiciels publicitaires ou des programmes potentiellement indésirables (PUP).Scannez votre appareil immédiatement avec un puissant programme anti-malware.

Derniers mots sur la façon d'empêcher le piratage

Nous aimons tous utiliser Internet, mais nous ne sommes pas conscients de ses dangers.Nous avons écrit cet article pour les particuliers afin de les aider à identifier les menaces en ligne et à éviter le piratage.Si vous êtes une entreprise et souhaitez protéger votre site Web et vos clients contre les pirates.