Selon Valimail, la livraison quotidienne30 milliards d'emails falsifiés!Lorsque vous lisez des statistiques aussi effrayantes, il est clair que vous voudrez savoir quel type de cyberattaques sont généralement menées par e-mail et comment repérer les faux e-mails.Les données de la même enquête Proofpoint montrent également que 51% des travailleurs américains ne peuvent pas vous dire ce qu'est le phishing !

Mais, concrètement, quel type de cyberattaques sont le plus souvent menées par e-mail ?

Les données de Proofpoint montrent qu'il y a 65% Des organisations admettent avoir subi une ou plusieurs attaques de phishing réussies en 2019 !De plus, selon FireEyeRapporte qu'un e-mail sur 101 contient des logiciels malveillants !Il est maintenant temps de connaître les types d'attaques utilisant le courrier électronique.

Aujourd'hui, les cybercriminels sont très intelligents.Ils ne vous envoient généralement plus d'e-mails frauduleux de type "Prince du Nigeria" ou "loterie de 1000 millions de dollars" (bien que certains soient toujours envoyés).Au lieu de cela, ils essaieront d'envoyer des e-mails méticuleusement recherchés et créatifs, et vous ne pourrez peut-être pas refuser le clic.C'est pourquoi il est temps de vous informer des sept types de fraude les plus courants déployés par les attaquants utilisant le courrier électronique.Nous discuterons également de l'impact ou des dommages causés par ces e-mails et de la manière dont ils peuvent être utilisés pour tromper et escroquer les victimes.

Quels types de cyberattaques sont généralement effectuées par e-mail ?

Hameçonnage

Il ne fait aucun doute que le phishing est l'un des types les plus courants de cyberattaques effectuées par des attaquants par courrier électronique.L'hameçonnage consiste à utiliser diverses stratégies pour amener les utilisateurs à prendre des mesures qu'ils ne devraient pas (et ne feront généralement pas).Ces actions en font les victimes de divers types de cyberattaques.Bien que le phishing puisse se produire via d'autres canaux (appels téléphoniques, SMS, etc.), le courrier électronique est la plate-forme la plus courante pour effectuer des escroqueries par phishing.

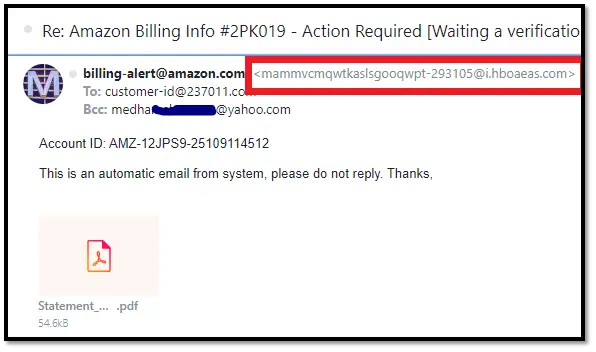

L'usurpation d'e-mail est l'une des techniques de phishing par e-mail les plus efficaces.Ici, les acteurs de la menace (méchants) se font passer pour d'autres (tels que des fournisseurs, des collègues, des superviseurs ou des organisations de confiance) afin de gagner la confiance des destinataires des e-mails et de les tromper :

- partager leurs informations personnelles,

- Transférer de l'argent ou effectuer d'autres opérations de change frauduleuses,

- Visitez un site Web endommagé, ou

- Téléchargez des pièces jointes contenant des logiciels malveillants.

Bien sûr, toutes les escroqueries par e-mail ne sont pas du phishing.Mais le phishing par e-mail est un terme général qui décrit la plupart des escroqueries par e-mail que nous aborderons dans cet article.

Les e-mails de phishing contiennent souvent des pièces jointes malveillantes et des liens de phishing

Les escrocs incluent souvent des liens de phishing ou malveillants (ou des pièces jointes infectées) dans leurs e-mails et composent le contenu du corps d'une manière qui vous incite à cliquer.Habituellement, ils essaieront d'obtenir une réponse émotionnelle de votre part, telle que la panique, l'excitation, la colère, la frustration, le divertissement ou la curiosité pour vous inciter à cliquer sur le lien.Mais quels sont les méfaits de ces liens ?

- [R Le site Web du malware destinataire edirect. Ces sites regorgent de virus, chevaux de Troie, vers informatiques, logiciels publicitaires, logiciels espions, etc.Habituellement, les logiciels malveillants sont cachés dans des publicités (appelées publicités malveillantes), des chansons, des vidéos, des images, des diapositives, des PDF, du contenu intermédiaire ou des types d'objets similaires.Certains logiciels malveillants avancés seront téléchargés sur votre appareil dès que vous accéderez au site Web, même si vous n'avez cliqué sur rien.Par conséquent, une fois que vous aurez cliqué sur le lien, le programme malveillant sera téléchargé sur votre appareil.

- grandEAD tu vas à la pêche 网站网站petit. Les sites de phishing ressemblent généralement à des sites légitimes bien connus.Ici, les utilisateurs sont tenus de saisir leurs informations confidentielles via des formulaires, d'utiliser leurs informations d'identification pour se connecter et même d'effectuer des transactions financières.Inutile de dire que de telles informations n'atteindront jamais une entreprise légitime.Au lieu de cela, envoyez-le directement aux pirates avec des plans malveillants.

Attaque à la baleine

Dans ce type de fraude par e-mail, les attaquants ciblent des employés bien connus tels que les PDG, les directeurs techniques, les directeurs financiers, les directeurs d'exploitation et les cadres supérieurs.Il s'agit d'une attaque hautement personnalisée dans laquelle l'escroc utilise patiemment diverses sources en ligne et officielles, ainsi que l'ingénierie sociale pour recueillir des informations sur la cible.Ils peuvent même créer de faux sites Web, documents ou profils de réseaux sociaux pour donner l'impression que la victime est légitime.

Après une planification minutieuse, l'attaquant a envoyé un e-mail à la cible qui constituait une source d'information légitime et lui a demandé de prendre des mesures qui ne devraient pas être prises.

Exemple: L'attaquant a envoyé des e-mails représentant des directeurs de banque avec lesquels l'entreprise traitait depuis de nombreuses années.L'e-mail indiquait que la banque cible devrait immédiatement changer le mot de passe en cliquant sur le lien donné, car la banque a remarqué une activité inhabituelle sur son compte.Le destinataire a paniqué et a cliqué sur un lien qui l'a redirigé vers un site de phishing complètement similaire au site bancaire d'origine.Ici, la victime est invitée à saisir son identifiant, son ancien mot de passe et son nouveau mot de passe.Une fois cela fait, l'attaquant disposait des informations d'identification du compte bancaire officiel de l'entreprise !

Attaque par courrier électronique d'entreprise (BEC) et attaque de compte de messagerie (EAC)

Si vous êtes propriétaire d'une entreprise et que vous souhaitez savoir quel type de cyberattaques sont généralement effectuées par courrier électronique, vous devez faire attention à BEC.Tout comme les attaques de chasse à la baleine, les escroqueries au BEC sont également liées aux cadres, mais d'une manière différente.Ici, l'attaquant ne cible pas un ou plusieurs cadres supérieurs, mais cible les employés de niveau intermédiaire et inférieur.Ils peuvent également envoyer des e-mails à des employés qui prétendent être quelqu'un d'une organisation tierce (généralement traitant avec cette entreprise).

Les escroqueries BEC impliquent généralement des cybercriminels qui prétendent envoyer des e-mails à partir de comptes d'utilisateurs légitimes.Cependant, s'ils parviennent à accéder aux comptes réels de ces utilisateurs, ils entreront dans le domaine dit de fuite de compte de messagerie (EAC).

Découvrez quelques exemples de scénarios BEC :

- L'escroc envoie un e-mail au service des ressources humaines, se faisant passer pour quelqu'un de l'entreprise et demandant que le numéro de compte bancaire figurant dans le dossier soit modifié pour les futurs versements de salaire.Inutile de dire que le nouveau compte bancaire appartient à l'attaquant lui-même.

- L'attaquant envoie un e-mail prétendant que vous êtes le patron/superviseur ou le superviseur et demande que certains documents ou informations importants soient envoyés dans la réponse.

- Les e-mails qui semblent légitimes semblent provenir de votre service informatique.Il demande au destinataire d'installer ou de mettre à jour le logiciel qu'il joint à l'e-mail.Mais en fait, l'e-mail provenait d'un imposteur, et le logiciel pourrait être un cheval de Troie ou d'autres types de logiciels malveillants.

- Votre responsable vous demande d'effectuer des paiements aux fournisseurs ou succursales habituels et de fournir votre numéro de compte bancaire dans l'e-mail.Vous pensez que l'e-mail est légitime, suivez les instructions et transférez par inadvertance l'argent sur le compte bancaire de l'attaquant.

Ce ne sont que quelques exemples.Mais BEC peut être très dangereux.Selon le FBI 2020 Rapport sur la criminalité sur InternetEn raison de la combinaison des escroqueries BEC et EAC, la société a perdu plus de 18 milliard de dollars.

Fraude publicitaire au paiement par clic (fraude au clic)

Tout comme la stratégie précédente, l'attaquant enverra un e-mail tentant qui vous dirigera vers le site Web.Cependant, il n'y a pas de malware nuisible ou de fausse page de connexion sur ce site Web.Il s'agit plutôt d'un site Web bénin avec de nombreuses publicités.Les propriétaires de sites Web gagnent de l'argent en attirant autant d'utilisateurs que possible sur leur site Web.De cette façon, ils peuvent demander plus de pages vues et de commissions PPC pour obtenir des chiffres plus élevés.

mais,certains Escroquerie au clicIl est de nature malveillante.Leur objectif est d'épuiser le budget publicitaire numérique de l'entreprise en plaçant autant de faux clics que possible sur les publicités.Bien que les cybercriminels utilisent souvent des robots à cette fin, ils utilisent parfois des e-mails de phishing pour attirer de vrais utilisateurs.

L'expéditeur attire les utilisateurs en envoyant des e-mails contenant de faux liens de transaction, de fausses « dernières nouvelles » ou d'autres liens qui incitent les utilisateurs à cliquer.Cependant, lorsque le destinataire arrive sur le site Web, il n'y a rien sur le site Web promis par l'e-mail.Par conséquent, les utilisateurs ne sont rien de plus que des pions pour les escrocs, de sorte que les escrocs peuvent en tirer plus d'argent en leur faisant visionner des publicités.

Attaques basées sur des pièces jointes de logiciels malveillants

Dans ce type d'attaque, les cybercriminels incluent des logiciels malveillants dans l'e-mail lui-même via des images intégrées ou d'autres pièces jointes.L'attaquant utilisera un langage urgent ou convaincant pour vous inciter à ouvrir ou à télécharger la pièce jointe.Ils peuvent vous envoyer des pièces jointes ou des liens qui ressemblent à

- Reçu de transaction

- Avis bancaire,

- L'avertissement prévient que le fichier a suspendu certains services,

- Détails de l'entrevue ou lettre d'acceptation, ou

- Articles d'intérêt gratuits, tels que des logiciels ou des livres.

Bien sûr, une fois que vous ouvrez de tels liens ou utilisez des pièces jointes, des logiciels malveillants seront installés sur votre appareil.Une fois qu'un malware a envahi votre appareil, il peut :

- Regarde toi

- Volez vos données importantes,

- Surveiller et enregistrer votre comportement,

- Verrouiller des données ou des appareils pour faire chanter de l'argent (connu sous le nom d'attaque de ransomware),

- Utilisez votre appareil comme un robot pour effectuer des cyberattaques (appelées attaques de botnet),

- Afficher des publicités offensantes,

- Utilisez votre client de messagerie et votre profil de réseau social pour envoyer des e-mails ou des messages de phishing

Fausse vente/arnaque promotionnelle

Certaines entreprises en ligne utilisent cette stratégie de marketing par e-mail contraire à l'éthique.Ils envoient des e-mails aux clients nouveaux ou existants, proposant des offres, des plans et des remises « trop beaux à faire ».Cependant, lorsque vous visitez le site et y participez, ils vous accorderont une remise inférieure au prix promis dans l'e-mail et vous offriront une remise inférieure.

Ë xample : La société X vous envoie un e-mail avec le texte "70 % de réduction sur tous les vêtements si vous utilisez le code promo 70 % de réduction".Vous cliquez sur l'e-mail, parcourez les produits, puis ajoutez vos vêtements préférés au panier.Mais lorsque vous vérifiez lorsque vous demandez le coupon, cela ne fonctionne pas.Vous verrez un message d'erreur indiquant que le coupon a expiré et vous obtiendrez un coupon de remplacement "valide" avec une remise de 30%.

Dans l'exemple ci-dessus, certains consommateurs choisissent toujours d'acheter parce qu'ils ont passé beaucoup de temps à dorer et à présélectionner des produits.D'autres utilisateurs déçus abandonneront le panier.Cependant, la fonction d'analyse du site Web suivra leur comportement et utilisera ces informations dans leurs campagnes PPC pour afficher des publicités ciblées et personnalisées.

Deux motivations principales pour les cyberattaques par e-mail

Que tentent de faire les cybercriminels dans ce type de fraude par e-mail ?Les deux principales motivations sont les données, qui peuvent être volées et vendues ou utilisées dans des délits liés à l'usurpation d'identité, ainsi que de l'argent ou d'autres gains financiers.Il existe d'autres motifs, tels que l'espionnage, la vengeance ou d'autres objectifs personnels ou politiques, mais nous ne prêtons pas attention à ces motifs aujourd'hui.

Le vol de données

Le vol de données en lui-même n'est pas un type de cyberattaque, mais le résultat de celles-ci.Les données sont une partie importante de nombreux types de crimes impliquant le vol d'identité, le chantage (comme les attaques de ransomware) et la tromperie.Les cybercriminels aiment voler des données, ils peuvent donc les utiliser pour mener d'autres types de cyberattaques, les échanger ou les vendre à d'autres malfaiteurs, ou les utiliser à d'autres fins.

La façon dont l'attaquant vous envoie un e-mail est que vous êtes prêt à partager vos informations confidentielles avec lui !Par exemple, ils se feront passer pour le patron qui a demandé de vous envoyer immédiatement des fichiers électroniques.Vous n'osez pas les envoyer ?De même, l'agresseur se fait passer pour

- Amis/parents,

- Entreprise bien connue

- Banque,

- embaucher du personnel

- Organismes gouvernementaux,

- Compagnie utilitaire

- Institut d'éducation,

- Enseignant/Professeur, etc.

Ils vous demandent parfois d'envoyer vos informations privées, telles que votre adresse physique, votre numéro de téléphone, votre numéro de sécurité sociale, votre date de naissance, vos informations de santé, vos revenus, etc.Ils poseront souvent des questions sur les informations confidentielles de votre organisation, telles que les détails du client, le savoir-faire technique, les secrets commerciaux, les données financières secrètes, etc.

Par exemple: L'escroc prétend être un recruteur d'une grande entreprise, disant qu'ils vous ont embauché.Dans le cadre du plan, ils vous demandent de fournir des informations personnelles au nom de la vérification des antécédents et disent qu'ils ont besoin de votre numéro de sécurité sociale pour les vérifications de crédit et à des fins fiscales.

Comme il s'agit de processus courants liés au recrutement, vous ne trouverez rien de suspect et vous pouvez fournir tous les documents sur demande.Cependant, lorsque vous découvrez qu'il s'agit d'une arnaque, les cybercriminels n'existent plus.Ils disparaissent après avoir reçu vos informations, ou les utilisent pour exécuter des crimes liés au vol d'identité, ou les vendent à d'autres attaquants sur le dark web.

Fraude financière

Comme le titre l'indique, l'attaquant a utilisé le courrier électronique pour effectuer des transactions financières frauduleuses.Parfois, ils substitueront votre numéro de carte de paiement ou vos coordonnées bancaires.Habituellement, ils vous demanderont de leur envoyer de l'argent.Voici trois exemples de scénarios :

- Les cybercriminels envoient Un e-mail qui constitue une organisation caritative. Dans leurs messages, ils ont partagé des photos des victimes et vous ont demandé de faire des dons pour les aider.Mais la photo est fausse

- Menteur usurpant l'identité recrutement de personnel,Son entreprise 要求 Vous supportez certains frais initiaux. Ils peuvent vous demander d'acheter du matériel de formation, en disant qu'il s'agit d'une exigence du processus de formation.Ou ils peuvent demander de l'argent pour des vérifications d'antécédents.

- Le méchant prétend être une grande entreprise qui fait affaire avec vous et vous mène vers un faux site Web. Ils peuvent vous rediriger vers des domaines de cybersquattage (c'est-à-dire des domaines qui ressemblent à des marques/entreprises populaires), tels que amzon.com, facbook.com ou welsfargo.com, pour vous inciter à payer pour des produits ou des services.

Résumez « quel type de cyberattaques est généralement effectué par courrier électronique »

Nous espérons que cet article vous aidera à comprendre quels types de cyberattaques utilisent le courrier électronique comme vecteur d'attaque.Vous avez maintenant une meilleure idée de la façon de vous protéger et de protéger votre organisation en identifiant ces faux e-mails.