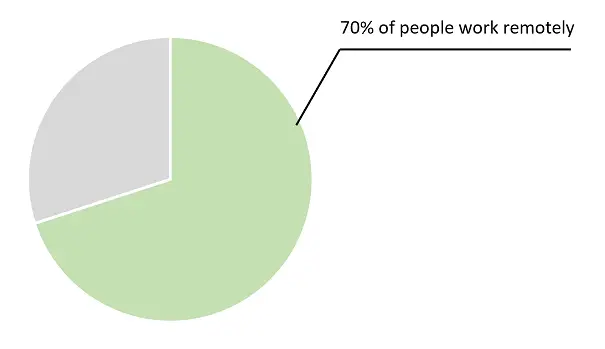

Les politiques de travail à domicile ont proliféré dans toute l'organisation.De nos jours.70% des personnes dans le monde travaillent à distance au moins une fois par semaine et 53% travaillent à distance au moins la moitié du temps par semaine.

Cependant, avec la propagation continue de COVID-19, il est devenu de plus en plus courant pour les employés de sortir travailler ;Cette tendance devrait se poursuivre.

Travailler de la maisonApporter des avantages aux employés et aux employeurs sous la forme d'une plus grande flexibilité, d'une productivité plus élevée et de bénéfices plus élevés.

Cependant, ces avantages s'accompagnent de risques dangereux.Ces politiques WFH favorisent l'utilisation accrue d'acteurs malveillants avec des appareils malveillants (manipulant du matériel avec une intention malveillante) car il y a plus de points d'entrée et moins de mesures de sécurité (car WFH est généralement associé au BYOD).

L'usurpation de périphériques et les implantations de réseau peuvent effectuer diverses formes d'attaques, notamment la propagation de logiciels malveillants, les fuites de données, les attaques de type man-in-the-middle (MiTM), le reniflage de réseau, etc.Les conséquences d'une attaque peuvent être énormes, comprenant souvent des coûts financiers, de réputation et juridiques, que toute organisation souhaite éviter.

En plus de mener des attaques nuisibles, les appareils de vol sont presque impossibles à détecter, ils sont donc extrêmement menaçants.Les périphériques trompeurs sont considérés comme des implants HID et réseau légitimes.

Lorsqu'ils s'exécutent sur la couche 1 (couche physique), ils peuvent être complètement non détectés, ce qui n'est pas couvert par les solutions logicielles de sécurité existantes.Par conséquent, Rogue Devices n'émettra aucune alarme.

Quels sont les risques ?

Les données

Le travail à distance nécessite le partage d'informations.Lorsque les employés travaillent sur des points d'accès Wi-Fi publics, les informations sont diffusées via des réseaux non sécurisés.

L'accès au bureau à distance est une caractéristique courante du travail à distance, qui est également risqué.Même si un individu travaille sur un réseau privé sécurisé, les appareils de ceux qui partagent le bureau (qui contient des informations sensibles) avec lui peuvent ne pas être correctement protégés, et les routeurs auxquels ces appareils sont connectés peuvent avoir été compromis.

Les données sont l'aspect le plus important à prendre en compte lors du travail à distance, car cela signifie que des acteurs malveillants peuvent causer des dommages à l'organisation sans accès physique à leurs locaux.

Sécurité insuffisante

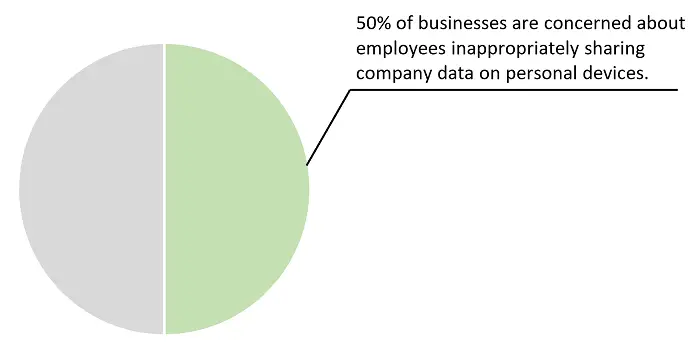

Étant donné que la FMH signifie généralement utiliser des appareils personnels à des fins professionnelles, ces appareils personnels sont des cibles attrayantes en raison du manque de mesures de sécurité adéquates.50 % des entreprises qui autorisent le BYOD sont compromises par des appareils appartenant à leurs employés.Sans dispositifs de sécurité adéquats, le comportement imprudent des employés est plus difficile à prévenir.En conséquence, environ 50 % des entreprises dans le monde craignent que les employés partagent de manière inappropriée les données de l'entreprise via leurs appareils personnels utilisés à des fins professionnelles.

Action des employés

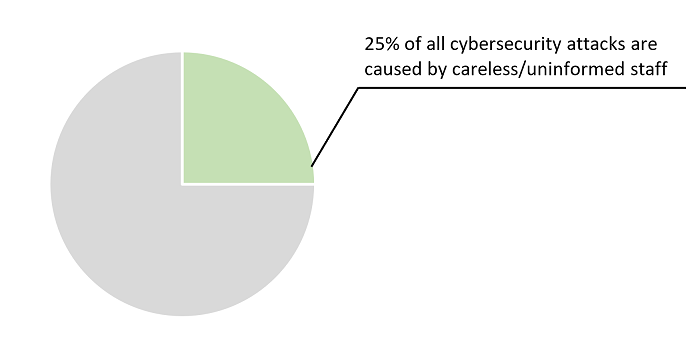

Les employés négligents ou inconscients sont à l'origine d'un quart des attaques de cybersécurité, et le travail à distance ne fait qu'augmenter les chances que cela se produise.Les employés peuvent ne pas remarquer le contenu connecté à leurs appareils.De plus, lorsque vous travaillez à distance, la connexion à des points d'accès Wi-Fi publics est courante, mais le risque est élevé car le routeur peut avoir été compromis par un implant réseau, permettant aux criminels d'accéder à distance et de manipuler les données sur le réseau et de connecter des appareils.

Employés malveillantsorganisationReprésenter une menace sérieuse, Surtout quand on travaille à distance, car personne ne les espionne.Ces employés malveillants peuvent utiliser des dispositifs malveillants pour mener des attaques.

Moyens de réduire les risques

1) Politique de télétravail

La première chose à faire est de formuler une politique de travail à distance, définissant clairement comment les employés travaillent à distance ;Cela signifie-t-il ajuster la politique BYOD, ou exiger que les employés n'utilisent que des appareils fournis par l'entreprise, et déterminer dans quelle mesure les employés peuvent travailler sans restrictions.La politique de travail à distance doit être approuvée par un éventail de parties prenantes afin de garantir qu'elle démontre une efficacité basée sur les intérêts de toutes les parties liées à l'entreprise.Les procédures de réduction des risques suivantes peuvent être incluses dans les dispositions de cette politique.

2) Principe du moindre privilège

Cela permet aux employés d'accéder uniquement aux données dont ils ont besoin pour effectuer leur travail, réduisant ainsi la quantité de données accessibles à partir des appareils des employés.Étant donné que la fuite de données est l'un des plus gros risques lors du travail à distance, en cas d'attaque, le principe du moindre privilège réduira la quantité de données volées.

3) Accès réseau zéro confiance

Basé sur le principe "ne jamais faire confiance, toujours vérifier", ZTNA garantit qu'aucune confiance n'est automatiquement accordée.L'accès doit être accordé sur la base du « besoin de savoir », la base la moins privilégiée, et défini par une politique soigneusement élaborée.Par conséquent, ZTNA reconnaît que la confiance est une faiblesse, elle peut donc empêcher le mouvement latéral ;La principale technologie utilisée par les acteurs malveillants comme point d'accès n'est généralement pas leur cible réelle.Par conséquent, ZTNA rend l'attaque plus compliquée et peu pratique.

4) Réseau privé virtuel

Le VPN crée un tunnel crypté entre l'appareil de l'utilisateur et Internet.Les employés peuvent accéder à distance à leurs fichiers sans être « surveillés » car personne entre l'utilisateur et le serveur auquel ils sont connectés ne peut accéder aux données en cours de transfert, offrant ainsi une meilleure protection de l'implantation du réseau.Le VPN est essentiel lorsque vous travaillez à distance, car lors de la connexion à un réseau Wi-Fi public, il ne peut jamais être déterminé qui l'a configuré ou qui d'autre s'y connecte.

5) Éducation et formation du personnel

L'un des moyens les plus importants de réduire les cyber-risques est de renforcer l'éducation et la formation des employés sur ce sujet.Par exemple, l'ingénierie sociale ne peut être évitée qu'en augmentant la formation et la sensibilisation.Les organisations doivent souligner les risques de connecter des périphériques à leurs équipements et les rendre suspectes de la source des périphériques.Les périphériques doivent toujours être achetés auprès de sources réputées, telles qu'Apple.Porter des chargeurs portables lorsqu'ils travaillent à l'extérieur de la maison garantira que les employés utilisent des périphériques fiables.De plus, les employés doivent savoir qu'il ne faut pas laisser les autres utiliser l'équipement qu'ils utilisent à des fins professionnelles.

6) Logiciel d'atténuation des appareils malveillants

Le meilleur moyen de réduire le risque d'attaques d'appareils malveillants consiste à mettre en œuvre un logiciel d'atténuation des appareils malveillants, qui peut détecter de tels outils d'attaque et prendre des mesures pour empêcher leur succès.Sepio Systems fournit de tels logiciels pour protéger les terminaux et les réseaux.

Solutions système Sepio

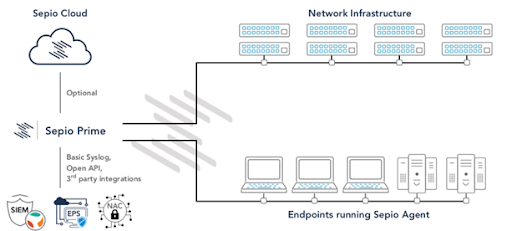

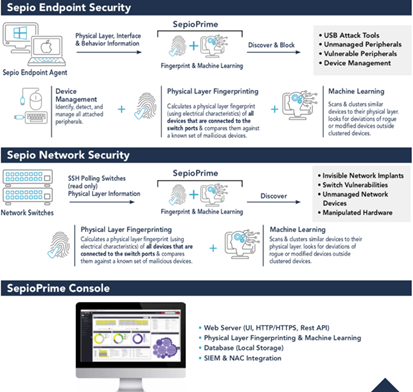

Systèmes SepioUn leader sur le marché de Rogue Device Mitigation (RDM), perturbant le secteur de la sécurité des réseaux en découvrant des attaques matérielles cachées.En tant que seule solution de sécurité pour les attaques de couche physique, Sepio Prime offre aux équipes de sécurité une visibilité en temps réel et complète sur leurs actifs matériels et leur comportement.

Le module complet d'application des politiques permet aux administrateurs de définir facilement des règles d'utilisation des appareils précises et de surveiller et protéger en permanence leur infrastructure.En combinant la technologie de reconnaissance des empreintes digitales physiques et l'analyse du comportement des appareils, la solution logicielle uniquement de Sepio peut fournir une détection et une réponse instantanées à toute menace ou tentative de sabotage provenant d'éléments manipulés ou infectés.