En SSL-certifikatkæde indeholder flere certifikater, der hjælper med at opbygge tillid til browsere og klienter.

Her er, hvad du skal vide om disse kædecertifikater, og hvordan "tillidskæder" fungerer.

Som webstedsejer ved du, at et SSL/TLS-certifikat er et must for en succesfuld online forretning.Udover at øge tilliden og holde data sikre, hjælper det også med at forbedre din hjemmesides placering i Googles øjne.Men SSL-certifikatet virker ikke i boblende;Det er en del af en kæde kaldet et SSL-certifikat.Kæden er en integreret del af den store offentlige nøgleinfrastruktur, der muliggør sikker onlinekommunikation over det usikre internet.

Men hvad er en certifikatkæde egentlig?Hvorfor er det så vigtigt at opbygge tillid?Vi vil nedbryde de forskellige komponenter i kæden, hvad deres regler er, og hvordan de arbejder sammen som en del af en større offentlig nøgleinfrastruktur.

Hvad er en SSL-certifikatkæde?

Så hvad er certifikatkæderne for SSL og TLS?En certifikatkæde inkluderer et rodcertifikat, et eller flere mellemliggende certifikater og et servercertifikat (blad).Hvis du ikke ved, hvad nogle af dem er, så fortvivl ikke.Det er det, vi er her for - at hjælpe med at nedbryde disse termer på en meningsfuld måde.

Hvis du er kommet her, er du sikkert allerede bekendt med servercertifikater, da det er det, du har købt til din hjemmeside.Dette er for at få hængelåsikonet til at vises i URL-linjen før dit domæne,Også hvad der får "HTTPS" til at vises i din URL.

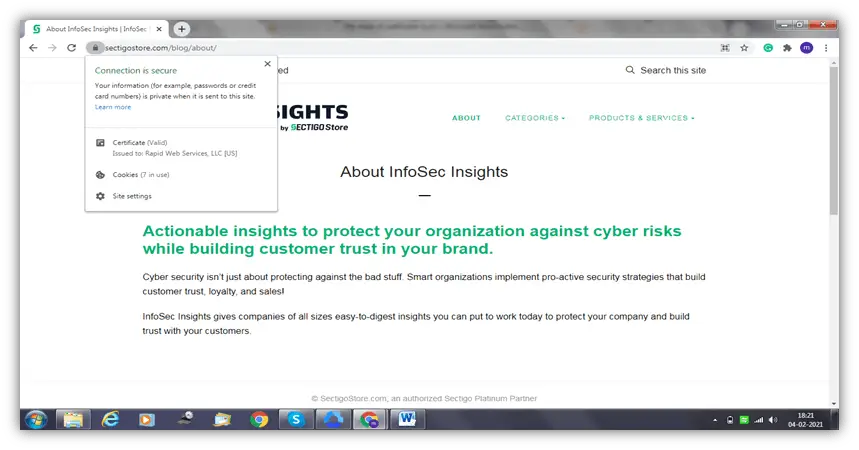

Hvis du klikker på hængelåsen på et sikkert websted, vil du se detaljerne om SSL-certifikatet.Skærmbillederne nedenfor giver dig en idé om, hvad du ser.For eksempel vil du på SectigoStore.com se navnet på den organisation, der har udstedt certifikatet.I dette tilfælde er det Rapid Web Services LLC, [US].

Det er det, vi plejer at sige, når vi taler om SSL/TLS-certifikater.De to andre certifikater i kæden er nyttige til at etablere tillid til disse servercertifikater.

SSL-certifikater er udstedt af velrenommerede og betroede tredjeparter kaldet Certificate Authorities, Certificate Authorities eller CA'er (forkortelse).CA'er udsteder dog ikke direkte certifikater til websteder.At have en tillidskæde eller certifikatkæde gør processen hurtigere og nemmere.

En tillidskæde er som et træ...

For at forstå, hvordan disse certifikater fungerer sammen, forestil dig et træ.Et træ har rødder, en stamme og dets tilsvarende grene og blade.En certifikatkæde er ikke anderledes i struktur fra et træ.

Som et træ er rodcertifikatet det grundlag, som alle andre certifikater er baseret på.Ligesom et træ har mange grene, kan en CA udstede mere end ét mellemcertifikat fra et rodcertifikat.Den samme analogi gælder for blade, der repræsenterer servercertifikater.

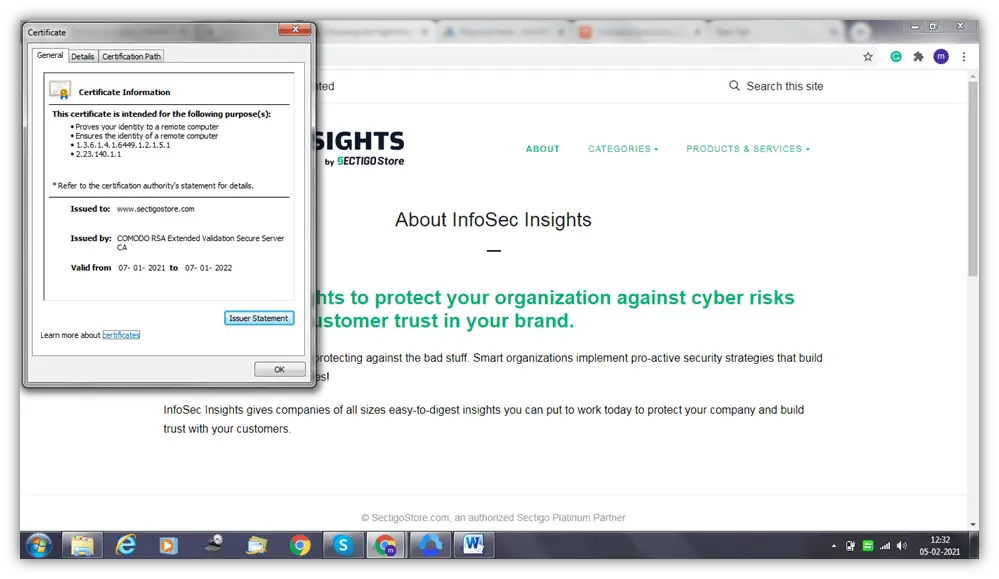

Vi vil lære meget, hvis vi fortsætter med at udforske SSL-certifikater til dette websted.Klik derfor på "Certifikat"mulighed, vil du se et vindue pop op som vist nedenfor:

Dette billede viser dig information om certifikatet - såsom formålet med certifikatet, hvem der har udstedt certifikatet (Certificate Authority), det websted, der udstedte certifikatet og dets gyldighedsdato.

Hvis du går videre, kommer du til detaljerne i certifikatet, som vil hjælpe dig med at forstå den protokol og algoritme, der bruges af det pågældende certifikat.Den viser den algoritme, der bruges til at kryptere den offentlige nøgle, og giver også webstedets offentlige nøgle.

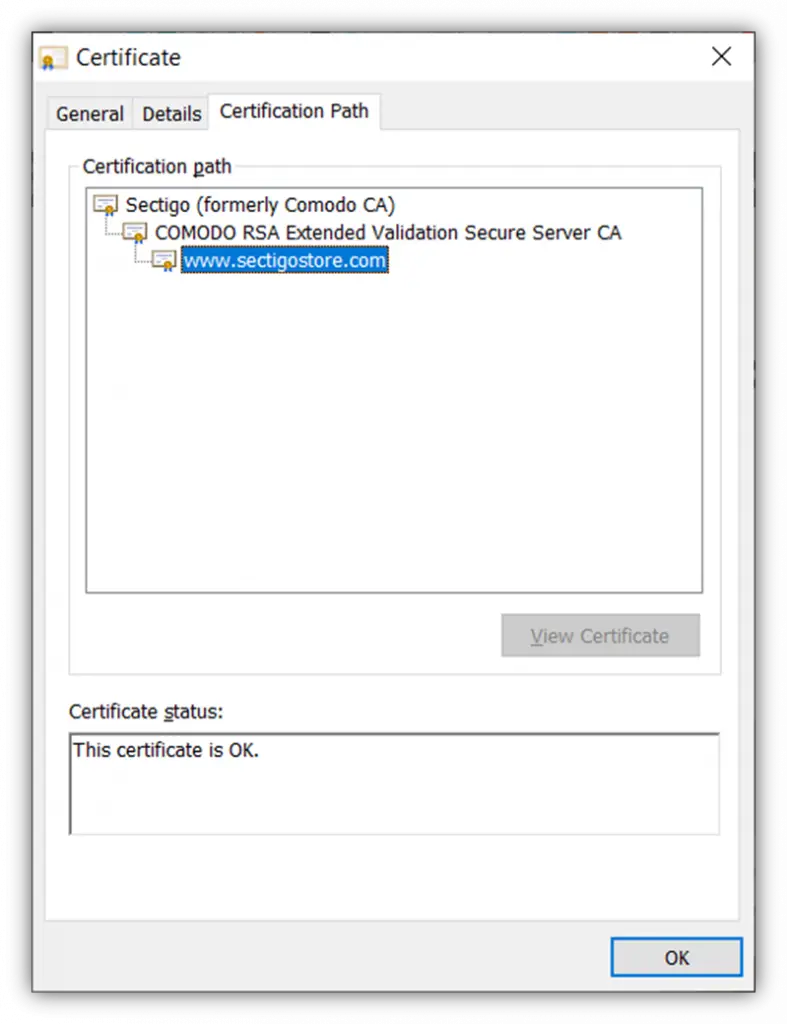

Nu går vi videre til næste del, certificeringsvejen.I forbindelse med denne artikel er dette den vigtigste del af artiklen med certifikatoplysninger.Når du klikker på "certifikatsti", vil du se rodcertifikatet, mellemcertifikatet og servercertifikatet.

På billedet ovenfor kan vi se:

- Rodcertifikatet er " Sectigo (tidligere Comodo CA)."Dette er et selvsigneret certifikat, der underskriver et mellemliggende CA-certifikat.

- Mellemcertifikatet er " COMODO RSA Extended Validation Security Server CA"."Dette certifikat fungerer som et mellemled (dvs. man-in-the-midten) mellem rodcertifikatet og servercertifikatet.Derfor signerer det mellemliggende certifikat servercertifikatet med sin egen private nøgle for at beskytte den private nøgle til rodcertifikatet.

- Servercertifikatet er " www.sectigostore.com ".Dette er den type certifikat, du installerer på din hjemmesideserver, ofte kaldet et SSL/TLS-certifikat.

Da bladcertifikatet er forgrenet fra den midterste gren, og den midterste gren er forgrenet fra roden, antages det, at det træ, du tidligere har afbilledet, står på hovedet.I skærmbilledet ovenfor er træets rod i bund og grund øverst, og bladene er nederst.

Forstå de forskellige dele af SSL-certifikatkæden

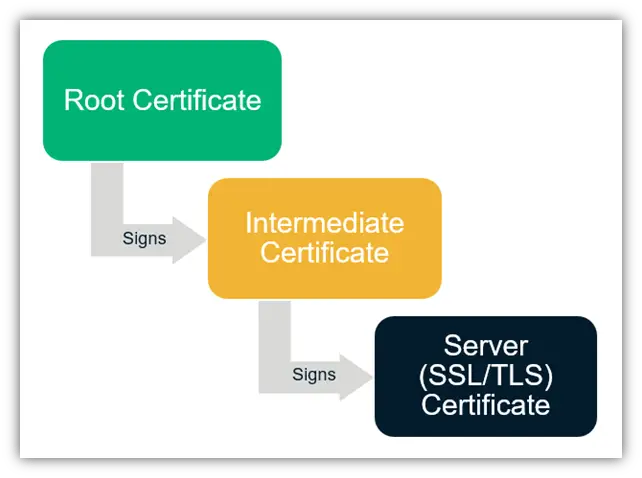

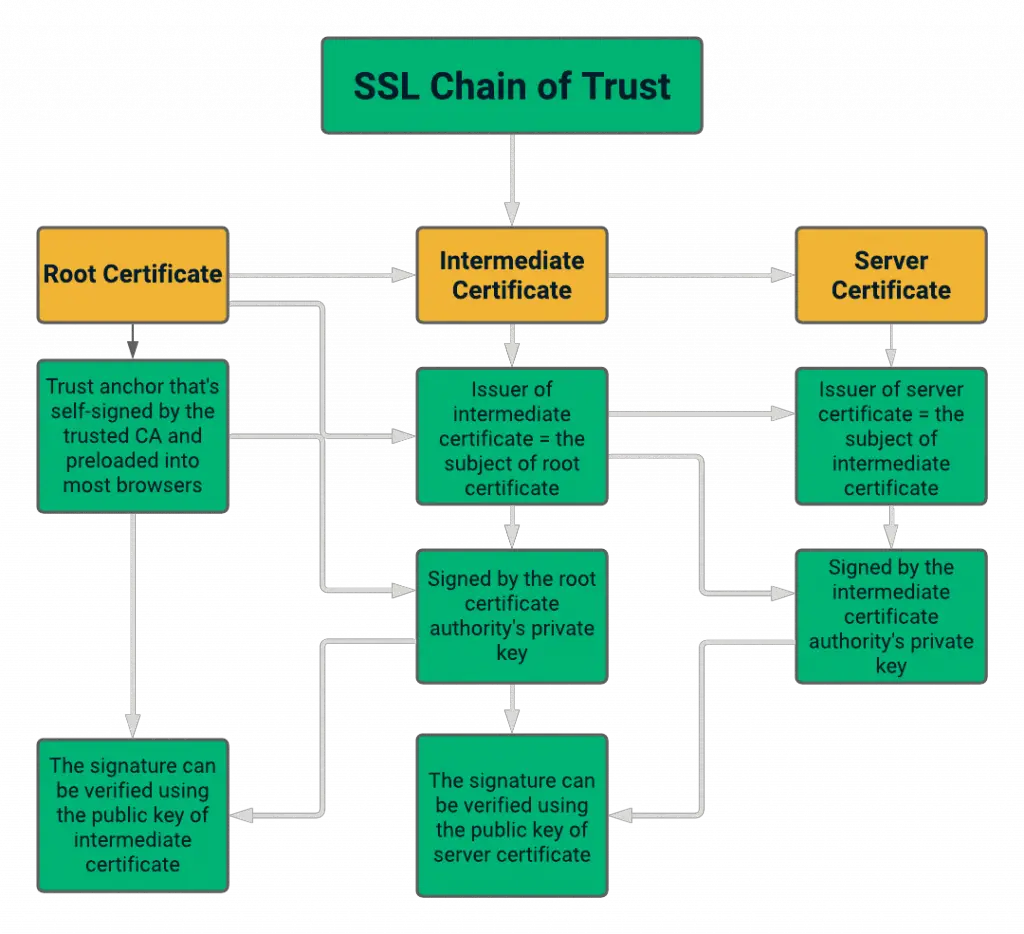

Følgende diagram illustrerer SSL-certifikatkæden og detaljer om underskrivermyndigheden:

I dette afsnit vil vi ikke kun nedbryderod- og mellemcertifikaterforskel mellem,og vil ogsåsammenbrudServercertifikat.

rodcertifikat

Et rodcertifikat (også kaldet en betroet rod) er et certifikat, der er udstedt direkte af en certifikatmyndighed.I modsætning til andre certifikater er rodcertifikater selvsigneret af CA.Den private nøgle til rodcertifikatet er nøglen, der bruges til at signere andre certifikater i SSL-certifikathierarkiet.

CA'er udsteder kun få rodcertifikater, hvorfor de er strengt beskyttet.I praksis er disse rodcertifikater normalt forudinstalleret i "trust store" i browseren og operativsystemet.Rodcertifikatet anses for at være det vigtigste i certifikatkæden, fordi alle parter er enige om at stole på den CA, der har udstedt rodcertifikatet.Hvis den CA, der udstedte rodcertifikatet, ikke er tillid til eller tilbagekaldt (dvs. ikke længere betragtes som betroet), vil hele kæden gå ned.

For at beskytte disse certifikater, især når det kommer tilcertifikat tilbagekaldtsag, bruger rod-CA normalt en mellemliggende CA til at lægge lidt mellemrum mellem dets betroede rodcertifikat og det endelige servercertifikat.De udsteder aldrig et websteds blad (server) certifikat direkte fra deres rodcertifikat, fordi det er for risikabelt at gøre det.

Mellembevis

Det mellemliggende certifikat fungerer som en buffer mellem rodcertifikatet og slutenhedens servercertifikat.Det er underskrevet af den private nøgle til det rodcertifikat, der udstedte det.Sådan etableres tilliden til mellemliggende certifikater.MellembevisUdstederer den udsteder, der underskrev SSL/TLS (server) certifikatet, menstemaer webstedet eller organisationen, der bekræfter sin identitet.

Der kan være mere end ét mellemcertifikat, men du kan ikke have en certifikatkæde uden mindst ét mellemcertifikat.

Servercertifikat

CA udsteder servercertifikater (også kendt som bladcertifikater) til de domæner, som brugerne ønsker at dække.Det er det, folk taler om, når de taler om SSL/TLS-certifikater.Når dette certifikat er korrekt installeret på serveren,URL starter medvil vise"HTTPS" i stedet for "HTTP".HTTPS betyder, at dit websted bruger en sikker krypteringsprotokol, ikke en usikker.Der vises også en hængelås foran dit domænenavn i URL-linjen.

Hvordan fungerer certifikatkæde?

Certifikatkæden i SSL/TLS er også kendt som tillidskæden.Årsagen bag dette er, at når enhver browser modtager dit websteds SSL-certifikat, skal den bekræfte sin legitimitet.

For at gøre dette vil det starte med servercertifikatet og derefter returnere det til rodcertifikatet for at etablere tillid.Den bruger certifikatets offentlige nøgle til at matche signaturen og kontrollerer derefter det mellemliggende certifikats offentlige nøgle og signatur på samme måde.Det vil blive ved med at gøre dette, indtil det endelig når det rodcertifikat, som browseren opbevarer i sin truststore.

Hvis et certifikat i denne kæde ikke kan verificeres, vil kæden blive brudt, og verifikationen mislykkes.Browseren vil advare brugeren om certifikatet.Kender du de grimme "ikke sikker" og "din forbindelse er ikke privat" beskeder?

Ja, altså.For at en tillidskæde skal fungere, skal det derfor sikres, at intet led i den kæde brydes.

Lytter du stadig til mig?Så kan jeg gå et skridt videre og forklare dig, hvordan certifikatkæden fungerer.Derefter kan vi diskutere de teknologier og processer, der fungerer bag kulisserne - Public Key Infrastructure (eller også kendt som PKI).

Sådan fungerer chain of trust-verifikationsprocessen

Hvis du følger det almindelige hierarki, vil rod-CA godkende den mellemliggende CA, som igen vil underskrive servercertifikatet.Så med det i tankerne, hvordan bruger folk en tillidskæde til verifikation?

Når brugere besøger dit websted, sender serveren dem et certifikat.Det vil kontrollere forskellige oplysninger såsom:

- Den enhed, der udstedte certifikatet, og til hvem det blev udstedt.

- Hvornår certifikatet er udstedt, og hvor længe er det gyldigt.

- Hvis den har en gyldig digital signatur.

- Om certifikatet er tilbagekaldt.

For at bekræfte, at certifikatet er legitimt, skal det verificere tillidskæden.Her vil browseren starte fra servercertifikatet og verificere alle certifikater, inklusive rodcertifikatet.Den mest almindelige certifikatkædeverifikationsproces er omvendt.Det betyder, at servercertifikatets oplysninger først kontrolleres mod det udstedende certifikats mellemcertifikat, og derefter kontrolleres det mellemliggende certifikat mod det udstedende certifikats rodcertifikat.

Hvis alle certifikater er tjekket ud, og andre processer, der kræves for en sikker forbindelse, er gennemført, indlæses hjemmesiden med et hængelåssymbol eller "HTTPS" i URL-linjen.Ellers vil der blive givet en advarsel.

Hvad er PKI?

Da PKI er et så komplekst og detaljeret emne, giver vi dig et hurtigt overblik her.Public Key Infrastructure er et paraplybegreb, der beskriver en ramme af processer, politikker og teknologier, der gør sikker kryptering i offentlige kanaler mulig.Den er afhængig af offentlig nøglekryptering, som bruger komplekse matematiske algoritmer til at lette kryptering og dekryptering af meddelelser på internettet.

Disse algoritmer er en del af PKI-rammeværket.Algoritmer er blevet mere komplekse med tiden, efterhånden som teknologien udvikler sig.

PKI bruger nøglepar til at kryptere og dekryptere data.Den involverede nøgletype afhænger af den type kryptering, du bruger.For eksempel bruger symmetrisk kryptering en enkelt nøgle til at kryptere og dekryptere data.(Dette kræver, at både afsender og modtager har samme kopi af den samme nøgle.) I asymmetrisk kryptering er der derimod to unikke (men matematisk relaterede) nøgler: den offentlige nøgle og den private nøgle .Data er krypteret med en offentlig nøgle, som alle kan bruge.På den anden side dekrypterer den private nøgle dataene og skal beskyttes mod datalækage.

At have to unikke, men matematisk relaterede nøgler hjælper besøgendes kunder med at levere sikre beskeder uden frygt for uautoriseret adgang eller datamanipulation.(Almindelig kendt som et man-in-the-middle-angreb eller MitM.)

Konklusion

SSL/TLS-certifikater sikrer sikkerheden på et websted ved at bruge den sikre HTTPS-protokol.En kæde af tillid er afgørende for implementering af denne sikkerhedsprotokol.Takket være den trælignende struktur i certifikatkæden kan forbindelsen til serveren etableres hurtigt og sikkert.Det kan også nemt spore certifikatet tilbage til dets oprindelige rod for at se, om det er legitimt.Det er en win-win for alle.