Hvis du ser på det nuværende marked for crypto hardware tegnebøger, vil du bemærke, at næsten alle falder i to brede kategorier, hovedsageligt drevet af to forskellige ideologier.

Men begge tilgange har deres op- og nedture.Et fuldt open source-system som Trezor har normalt ingen sikkerhedselementer.Derfor gemmes hemmeligheder normalt i MCU'er til generelle formål og afsløres let ved fejlangreb.

Alternativt er tegnebøger i Ledger-stil modstandsdygtige over for sådanne fejlangreb, fordi hemmelighederne er gemt i det sikre element.Men med disse forbliver vigtige dele af enhedens firmware og software ofte utilgængelige til peer review.Så en form for tillidsfaktor introduceres, som ikke er særlig populær blandt mange krypto-entusiaster.

En sådan hardware-pung ser dog ud til at opnå det bedste fra begge verdener ved at tilbyde det bedste fra begge verdener - at tilbyde SE til lagring af hemmeligheder, samtidig med at firmwaren og softwaren holdes fuldstændig åben kildekode.

Vi taler om Coinkites Coldcard-hardwarepung.

Kolde kort udseende

Coldcard har et enkelt gennemsigtigt design til bedre visuel registrering af manipulation i interne komponenter.Virksomheden er mere fokuseret på at holde udstyr sikkert, samt at holde fremstillingsomkostningerne og detailpriserne lave.

Den har en OLED-skærm til visning af information, et 0-tasters tastatur med tallene 9-12 og OK (bekræft) og X (afvis) knapper.Disse knapper kan bruges til at indtaste din Coldcard PIN-kode, navigere i brugergrænsefladen og underskrive transaktioner.

Der er også en MicroSD-kortplads (mere om det senere), 3 LED-indikatorer og en Micro-USB-port til strøm og direkte forbindelse.

For mere information om Coldcard-hardware, seofficiel dokumentation.

Hvorfor er kolde kort anderledes?

Coldcard er meget anderledes end andre populære hardware-punge på markedet i øjeblikket.

Sikkerhedselementer, men ikke "sikkerhed gennem uklarhed"

Typisk bruger de fleste hardware-punge med SE'er en to-chip-arkitektur - en MCU til generelle formål til normale enhedsfunktioner og en SE i bankkvalitet til lagring af hemmeligheder og signering af transaktioner.

Bank-grade SE'er kommer dog ofte med (delvist eller helt) closed source-firmware.Tanken er, at hvis en angriber ikke forstår systemet, er der ingen måde at udnytte det på.Derfor giver denne type hardware normalt "stealth security".

Coldcard bruger også en lignende to-chip-arkitektur, men dens SE er meget forskellig fra SE, der almindeligvis findes i Ledger-stil hardware tegnebøger.

Den bruger MicrochipsATECC508A (Mk2),ATECC608A (Mk3) for at gemme hovednøglen.Mikrocontrolleren er en kryptografisk co-processor, der giver hardware-baseret sikker nøglelagring.Hvad mere er, har den ingen lukkede kildekomponenter.

Den sikre MCU kan udføre SHA-256 hashing og inkluderer en intern True Random Number Generator (TRNG).Ved at kombinere disse funktioner og omhyggeligt protokoldesign håndhæver Coldcard, at en angriber skal kende en specifik PIN-sekvens (gemt som en del af tegnebogens opsætningsprocessen) for at få adgang til hemmeligheden.

Coldcard PIN-koder kan være fra 4 til 12 cifre og er opdelt i to dele - præfikset og resten af PIN-koden - hver 2 til 6 cifre lang.En PIN-kode med mindst 8 (4 + 4) cifre anbefales.

Efter indtastning af præfikset PIN-kode genererer Coldcard to ord fra BIP39-ordforrådet.Dette ordpar er unikt for hver Coldcard-enhed og præfiks-PIN-kombination og tjener som en foranstaltning til at identificere phishing-forsøg.

Hvis det viste anti-phishing-ordpar ikke stemmer overens med det forventede, har du enten indtastet den forkerte præfiks-PIN-kode, eller det kan være en phishing-enhed!

Derudover sikkerheds-MCUbegrænseDet maksimale antal PIN-forsøg - gennemtvinger en trinvis tidsforsinkelse for gentagne PIN-forsøg - gør brute force-angreb upraktiske for stærke PIN-koder.

Så hvis angriberen nu beslutter sig for at råtvinge hemmeligheden direkte, er det synd!SHA-256 kryptografiske hash arbejder med TRNG for at sikre stærk kryptering.Søgerummet er nu 2^256, hvilket er sandt, selv når firmwaren er fuldstændig udskiftet på hoved-MCU'en, eller SE-chippen er fjernet fra kortet.

Derfor er ATECCX08A-chippen afhængig af sikkerheden af kryptografiske hash-funktioner, ikke "sikkerhed ved obscurity".Brug af en sådan SE giver Coinkite mulighed for at holde al sin firmware og software open source, klar til peer review og verifikation.

Komplet "luftgab"-løsning

Coldcard kan betjenes offline og behøver ikke på nogen måde at være forbundet til en computer eller mobilenhed.Det understøtter ikke Bluetooth eller WiFi-forbindelse, og du kan effektivt gøre alt på dit Coldcard ved blot at tilslutte det til en stikkontakt.Der er også mulighed for at betjene med en computer via USB.

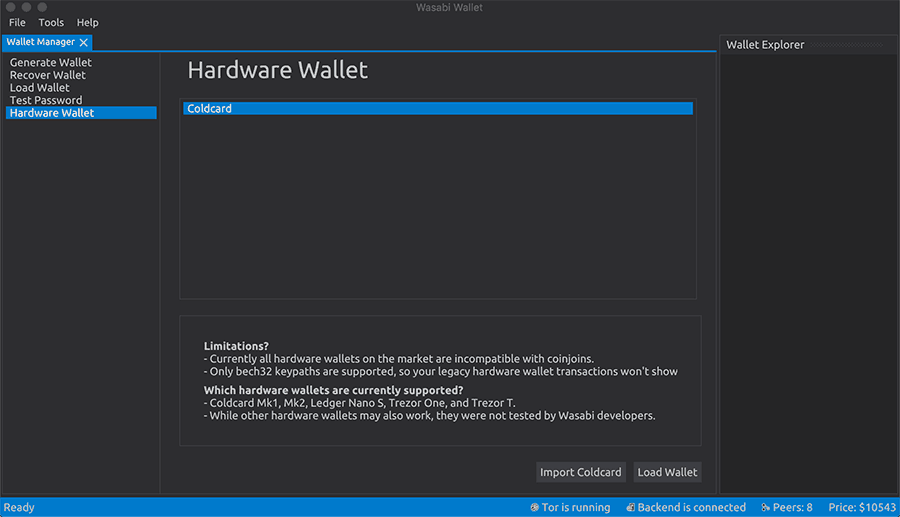

Coldcard har et MicroSD slot, der kan bruge hukommelseskort som medie mellem luftspalter.Det kan generere skelet-punge til understøttede tegnebogsapplikationer, inklusive Electrum og Wasabi på MicroSD-kort, der indeholder udvidede offentlige nøgler.Den udvidede offentlige nøgle kan bruges til at generere nye modtageradresser uden at kende den tilsvarende private nøgle.

Coldcard er også verdens første PSBT-indfødte ("Partially Signed Bitcoin Transaction Format" - BIP 174) hardware tegnebog;Dette giver dig mulighed for at underskrive transaktioner direkte på MicroSD-kortet og udsende dem på netværket uden at oprette forbindelse til Coldcard.

Ud over det kan Coldcard bruge MicroSD-kort til formål som at sikkerhedskopiere tegnebogsfrø til krypterede filer eller opgradere enhedsfirmware, alt sammen uden at skulle oprette forbindelse direkte til en computer.

Note:Luftspalter giver større sikkerhed, men kan være lidt ubelejlige.Coldcard giver mulighed for at vælge mellem sikrere eller mere praktisk ved at understøtte luftspalter og direkte forbindelse via USB.

Der kræves ingen speciel software

Selv med understøttelse af tredjepartsapps er de fleste hardware-punge typisk afhængige af deres officielle ledsagende apps til at udføre opgaver såsom firmwarebekræftelse og opgraderinger, udvidet møntunderstøttelse og mere.

Coldcard har ikke en dedikeret ledsager-app.Den er designet til at fungere med native wallet-applikationer som Electrum og Wasabi.Med funktioner som MicroSD-understøttelse, LED-indikatorer og mere kan opgaver som firmwareopdateringer og verifikation håndteres direkte på enheden.

Coldcard fungerer med Electrum og Wasabi via USB direkte forbindelse samt luftgab-løsninger.

Ligeledes kan firmwareopdateringer downloades direkte fraColdcard hjemmesideHent,Og indlæst på enheden ved hjælp af Electrum (via USB) eller selve Coldcard (via MicroSD).

Note:På nuværende tidspunkt understøtter Coldcard kun Bitcoin (Main & TestNet) og Litecoin (Main & TestNet) kryptovalutaer.

Sådan opsætter du en Coldcard Hardware Wallet

For at forbedre sikkerheden på enheden har Coldcard en lidt anderledes opsætningsproces end andre populære hardware-punge.Her er en trin-for-trin guide til opsætning af en ny pung i Coldcard.

Note:Efter bestilling skal dit Coldcard være i en forseglet pose med en stregkode og et nummer under.Tjek posen for tegn på skade,Hvis du finder nogenupassendested, takdet rapporteres tilCoinkite støtte.

- Forsyn dit Coldcard med en mikro-USB-vægoplader eller batteripakke.

- Læs vilkårene for brug på Coldcard-skærmen;Brug tasterne 5 (op) eller 8 (ned) til at gennemse meddelelserne, og tryk derefter på OK-tasten i nederste højre hjørne for at fortsætte.

- Bekræft enhedens serienummer, og sørg for, at det stemmer overens med serienummeret, der er trykt på posen.

- Indtast præfikset PIN-kode, der vil blive brugt til at beskytte dit Coldcard mod uautoriseret brug;4-6 cifre anbefales.

- Læg mærke til og husk de to anti-phishing-ord, der vises på skærmen.Dette ordpar er unikt for dit Coldcard baseret på den specifikke præfiks-PIN, du bruger.

- Indtast resten af din foretrukne PIN-kode;4-6 cifre anbefales.

- Efter at have gemt PIN-koden, bør du se en menu til at oprette en ny tegnebog fra BIP39-frøet eller importere en eksisterende pung.Brug tasterne 5 og 8 til at navigere op eller ned, og tryk på OK-knappen.

- Ved at bruge Importer eksisterende kan du importere din eksisterende tegnebog ved at levere det tilsvarende 12-24 ord frø.

- Alternativt, når du vælger New Wallet, vises et sæt med 24 startord på den næste skærm.Rul gennem og optag hvert ord.Til dette kan du bruge Wallet Backup-kortet, der følger med i pakken.Til sidst skal du trykke på OK for at tage quizzen og kontrollere, at alle ord er blevet optaget korrekt.

Når du har gennemført quizzen, er din tegnebog klar til brug.

Note:Hvis du ønsker at skifte til en anden tegnebog for at gemme og få adgang til dine aktiver, har du mulighed for at indstille en BIP39-adgangskode.

For flere detaljer om, hvordan du bruger de forskellige tegnebogsfunktioner, kan du tjekkeColdcard hjemmeside.

Cold card-sikkerhed og forskellige angrebsvektorer

Coldcard tager flere forholdsregler for at sikre sikkerheden af sine produkter.Lad os analysere, hvordan de forsvarer sig mod forskellige angrebsvektorer.

rækkevidde angreb

Coldcard gemmer den private nøgle i Secure Element-chippen, som krypterer dataene ved hjælp af en SHA-256-hash og TRNG.Selv når enheden er tilsluttet direkte til en computer, der er forbundet til internettet, sikrer SE, at hemmeligheder aldrig bliver udsat for omverdenen.

Alle forbrugstransaktioner kan verificeres ved at læse OLED-displayet, der viser modtagerens adresse og bekræftes ved at trykke på den fysiske OK-tast.De eneste data, der er tilgængelige eksternt, er den signerede meddelelse, der bruges til at starte transaktionen.

Hvis du er paranoid nok, kan du bruge Coldcard i luftgappet tilstand, hvor enheden altid er offline.I dette tilfælde kan fjernangreb mod Coldcard hardware tegnebøger ikke udføres.

fysisk angreb

Lad os overveje en anden type fysisk/man-in-the-middle (MITM) angreb på Coldcard-pungen.

forsyningskædeangreb

Hver Coldcard-pung er pakket i en speciel serienummerpose på fabrikken.Denne særlige taske har ikke kun en forseglingssikker forsegling, men den har også et unikt serienummer, som også registreres i et sikkert område af enhedens flashhukommelse og kan verificeres under opsætningen af tegnebogen.

Derudover er brugen af et klart plastikhus rundt om Coldcard en bevidst designbeslutning for nemt at kunne se tegn på fysisk manipulation inde i enheden.Da plastkabinettet er svejset lukket, er det desuden vanskeligt at åbne og genforsegle kabinettet ubemærket til sådan fysisk manipulation.

tyveri

Hvis enheden bliver stjålet, vil det være svært (udtales "umuligt") at få adgang til tegnebogens hemmeligheder.Som tidligere nævnt er hemmeligheden gemt i det sikre element og kan ikke udtrækkes fra det uden at kende den korrekte PIN-sekvens.

Den påtvungne tidsgrænse mellem forkerte PIN-forsøg gør det upraktisk at udføre brute force-angreb, især hvis der bruges stærke PIN-koder.Også, hvis en angriber forsøger at brute force hemmeligheden udefra uden PIN-indtastning, gør SHA-2 hash + TRNG brute force upraktisk på grund af det enorme (256^256) søgerum.

Note:I efterfølgende gentagelser af Coldcard (siden MK3) vil et forudbestemt antal på hinanden følgende forkerte PIN-forsøg permanent ødelægge enheden og dens hemmeligheder.

Ondt stuepige angreb

Lengka vedtager en række modforanstaltninger for at stoppe angrebene fra forskellige onde tjenestepiger:

Ondsindet firmwareangreb – Ledger STM32 0xF00DBABE

Ledger Nano S plejede at lide (nu løst) et alvorligt bootloader-problem, hvor firmwareverifikationsprocessen involverede kontrol for en specifik hex-konstant (0xF00DBABE) på en specifik hukommelsesplacering.Dette problem kan nemt udnyttes af sikkerhedsforskere, tilpasset firmwareindlæsttil Nano S, mens du skriver 0xF00DBABE på en bestemt hukommelsesplacering.

I modsætning til Nano S verificerer Coldcard Wallet hver flash-adresse, hver gang enheden startes.SHA-256 hashes beregnes og verificeres ud fra værdier, der er sikkert gemt i SE.Resultaterne vises for brugeren i røde (for falske) og grønne (for sande) lys, som er utilgængelige for nogen del af systemet undtagen SE.

Når du udfører en firmwareopgradering, ændres SHA-256-hashen for den nye firmware.På det tidspunkt skrives den nye "bør være" hashværdi også til SE.Hvis en hacker ønsker at flashe tilpasset (ondsindet) firmware, skal de kende den primære enheds PIN-kode.

Tempest Attack – Ledger Blue RF-lækage

i en andeni demo, var sikkerhedsforskere i stand til at bestemme Ledger Blue PIN-koden ved at spore radiofrekvenssignaler på grund af berøringer registreret i forskellige områder af enhedens skærm.Dette er svært at udføre på Coldcard, fordi dets firmware har den nødvendige beskyttelse mod sådanne angreb.

Fra og med MK2-versionen bruger Coldcard også fysiske taster i stedet for berøringstaster, hvilket resulterer i forbedret vindmodstand.

Glitch Attack - TREZOR One Glitching

TREZOR-enheder er sårbare over for fejlangreb, fordi hemmeligheden (i krypteret form) er gemt på selve MCU'en til generelle formål.Dette er ikke tilfældet med Coldcard, alle hemmeligheder er gemt i ATECCX08A SE-chippen.

Som tidligere nævnt er det umuligt at udtrække data fra denne SE uden at kende master PIN-koden.Den byder også på brute force-angreb, såsom tvungne timing-forsinkelser mellem mislykkede PIN-forsøg og SHA-256-hashing af hemmeligheden ved hjælp af TRNG.

Det bedste af det hele er, at Coldcard også nemt kan opdage mulige MITM-angreb uden at afsløre din fulde PIN-kode.Efter indtastning af præfiks-PIN-koden vil den vise to anti-phishing-ord, som er unikke for din enhed og præfiks-PIN-kombinationen.Hvis ordene ikke stemmer overens, kan der være manipuleret med din Coldcard-hardware.

Alternativt identificeres ethvert forsøg på at flashe en ondsindet version af enhedens firmware (uden at kende master-PIN-koden) under kontrolsumverifikation (rødt og grønt lys), når enheden er tændt.

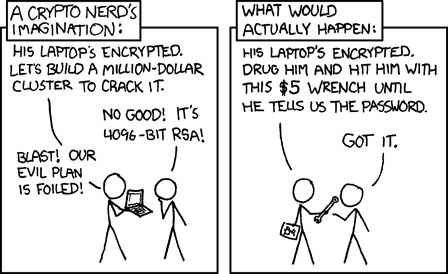

Etuiet til "$5 skruenøglen"

Alle sikkerhedsmekanismer, der anvendes i hardware-punge, kan svigte, når du er under tvang, såsom at blive holdt under våben for at afsløre en enheds-PIN og/eller overføre bitcoins til en angribers pung.Funktioner såsom BIP39-adgangskodeunderstøttelse, tvangs-PIN og BrickMe-PIN gør dig i stand til at redde eller ødelægge din Coldcard-pung i denne situation.

密碼

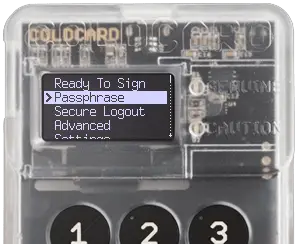

BIP 39-standarden understøtter en valgfri adgangssætning ud over 24-ords seed, som giver adgang til en ny tegnebog for hver mulig adgangssætning.Coldcard-pungen understøtter tilføjelse af en adgangskode til det oprindelige startord, startende med firmwareversion 2.0.0.

Når du logger på Coldcard ved at indtaste din PIN-kode, er standardadgangskoden altid tom.Sådan tilføjer du en adgangskode og får adgang til en helt ny tegnebog, der er knyttet til den:

- Log ind på Coldcard med dit præfiks og hvile-PIN.

- Vælg Adphrase fra Coldcard-menuen.

- Tryk på OK på skærmen til beskrivelse af adgangssætning.

- Tilføj en ny adgangskode ved at vælge de relevante muligheder: Rediger sætning (indtast tegn ved at flytte op/ned og til venstre/højre), Tilføj ord (vælg et ord fra BIP39-ordlisten), Tilføj nummer (ved hjælp af fysisk tastatur).

Alle disse muligheder kan kombineres.Din adgangskode kan indeholde et ord fra BIP39-ordlisten, efterfulgt af nogle tal og derefter nogle specialtegn.Sætninger kan være op til 100 tegn lange.

Adgangssætningsmenuen har også et klart valg, hvis du skal indtaste din adgangssætning igen eller ønsker at vende tilbage til din 24-ords frø-pung.

Når du har valgt en adgangskode, skal du vælge Anvend i menuen for at fortsætte.Et ottecifret tegnebogsfingeraftryk vil blive vist på skærmen.Dette fingeraftryk kan bruges til at bekræfte, at den tegnebog, som du får adgang til ved at indtaste en specifik adgangskode, faktisk er den, du havde til hensigt at åbne.Tegnebogens fingeraftryk skal være det samme, hver gang den samme adgangskode indtastes.

tvangspung

Når du er tvunget til at afsløre din pinkode, bør en tvangspung bruges som flugtvej i tilfælde af tvang.Du kan indtaste en tvangs-PIN i stedet for den faktiske PIN-kode for at få adgang til forskellige tegnebøger.

Når en tvangs-PIN indtastes, fungerer Coldcard normalt og låser tegnebogen op, så angribere bliver normalt ikke advaret.Men de, der er bekendt med Coldcard, kan muligvis kende forskel.For eksempel har tvangspungen ikke et menupunkt med adgangssætning.

BrickMe adgangskode

Coldcard giver dig også mulighed for at konfigurere en BrickMe PIN-kode for effektivt at ødelægge din Coldcard-enhed permanent.Når en BrickMe PIN-kode bruges, brydes nøglehemmeligheden irreversibelt, og tegnebogen bliver i det væsentlige lige så ubrugelig som en klods."

Både tvangs-PIN og BrickMe-PIN kan indstilles via indstillingsmenuen (Skift PIN-kode-indstilling) i Coldcard Wallet.

Bonus: Opsæt Coldcard på den sikreste måde

Disse tips hjælper dig med at opsætte din Coldcard-pung med maksimal sikkerhed.

Sådan tænder du uden en computer:Sæt Coldcard i en stikkontakt eller batteripakke for at tænde.

Stærk 12-cifret pinkode:Opret en stærk PIN-kode med en 6-cifret præfiks-PIN og en 6-cifret resterende PIN-kode.Opret derefter en ny tegnebog og optag sikkert dit frø til gendannelsesformål.

Indstillinger for adgangssætning:Gå derefter til adgangssætningsmenuen og indstil en stærk adgangssætning, som du kan huske, men ikke nemt kan gætte.Efter at have anvendt adgangssætningen, vil du blive logget på den tegnebog, der er knyttet til den specifikke adgangssætning.Skriv også dit tegnebogs fingeraftryk ned til fremtidig reference.

PSBT:Gem nu eller overfør dine aktiver til en krypto-relateret tegnebog via PSBT ved hjælp af et MicroSD-kort.

Altid offline:Fortsæt med at bruge Coldcard-pungen i luftgap-tilstand.

Note:Selvom Coldcard har en tvangspung specifikt til tvangssituationer, anbefaler vi ikke, at du bruger denne funktion, da en hacker, der er bekendt med Coldcard, nemt kan opdage forskellen mellem en faktisk pung og en tvangspung.I stedet vil du måske indlæse nogle penge i din hovedpung uden en adgangskode (som du er villig til at miste), som du kan få adgang til under tvang.

Yderligere tip:Den nye Coldcard MK3 har mulighed for automatisk at "mure" enheden efter 13 på hinanden følgende mislykkede PIN-forsøg.Men hvis du har en ældre enhed, kan du konfigurere en BrickMe PIN-kode, der har det samme antal cifre som din primære PIN-kode, men et mindre antal.På denne måde kan en angriber potentielt blokere din enhed, før du låser den op, når du tvinger din PIN-kode brutalt.

Du bør få et Coldcard

I øjeblikket understøtter Coldcard ikke flere valutaer.Det er ikke egnet til at sende bitcoins på farten.Alligevel kunne Coldcard være den perfekte løsning for langsigtede Bitcoin "hodlere".

Med et primært fokus på sikkerhed og omkostningseffektivitet er enheden ideel til dem, der ønsker at opbevare deres bitcoins på den mest sikre måde som muligt (air gap, sikkert element), uden at gå på kompromis med open source-ideologien.