Online-annonceringsindustrien har været udsat for adskillige annoncesvindel gennem årene, især igennemdomænespoofingUautoriseret salg af annoncebeholdning med andre teknologier.

For at løse dette problem introducerede IAB en ny protokol i 2017, kaldet ads.txt (Autoriseret digital forhandlerforkortelse)at bekæmpe sådanne ulovlige handlinger.

Men det har ikke forhindret svindlere i at sælge falsk reklamebeholdning.Inden længe var der nogle løsninger i praksis.Og der har været flere rapporter om nye bots, der driver manipulation for at sælge uautoriseret annoncebeholdning og generere falske visninger.

referencer:

#1Svindlere manipulerer ads.txt for at sælge falsk beholdning – DoubleVerify Fraud Lab

#2Seneste ads.txt-svindel: 404bot

på trods af dette,reklameteknologiforskere på området (DoubleVerify,Integreret Ad Scienceosv.) kan identificere sådanne bot-baserede annoncesvindelmønstre på et tidligt tidspunkt og tage handlingsrettede skridt for at stoppe dem.

Nu er der imidlertid en helt ny type digital annoncesvindel, som ikke kun påvirker annoncører, men hele online-fællesskabet.

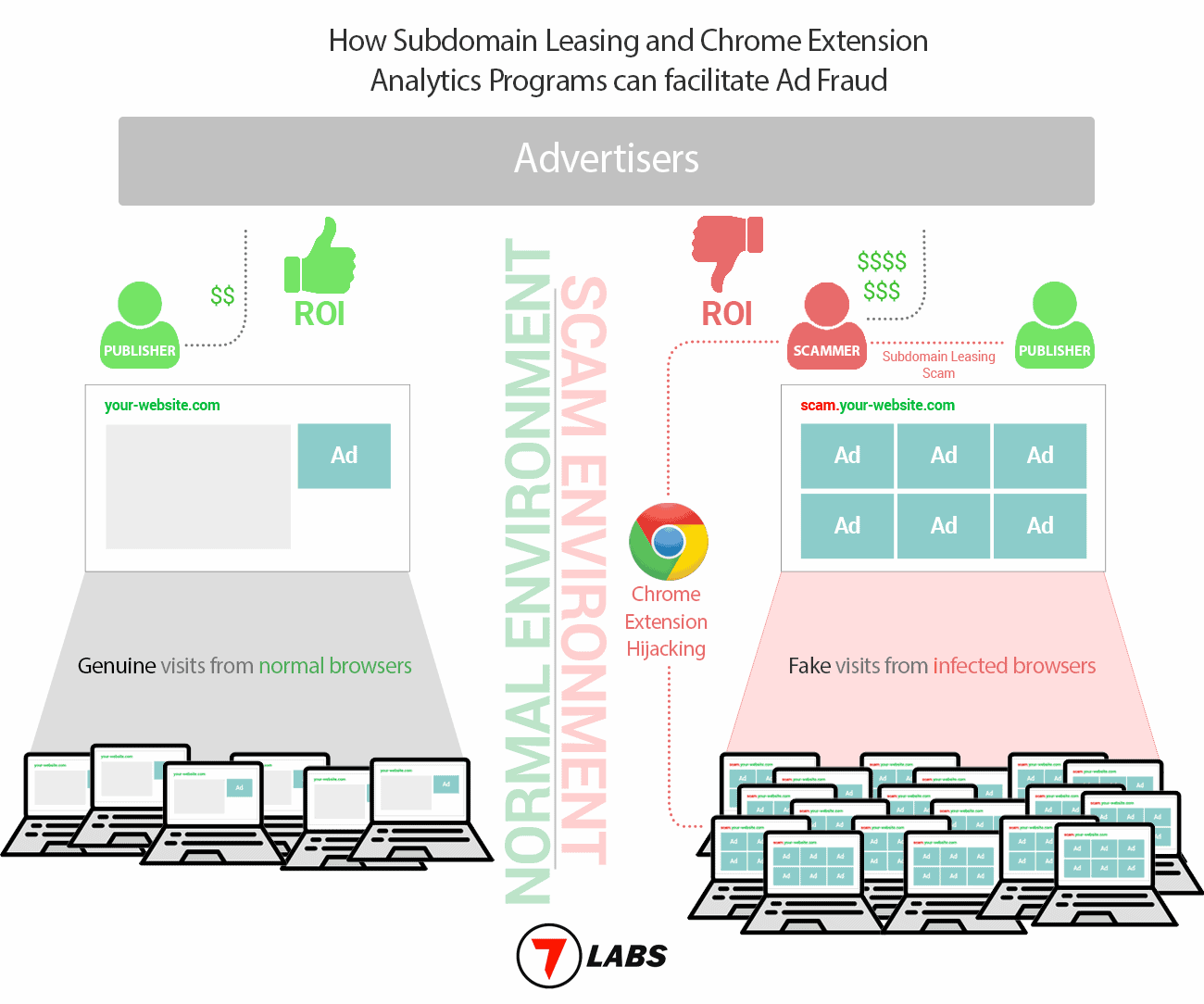

Vi blev for nylig ofre for en fidusoperation og opdagede det større billede, mens vi lavede vores research.Denne nye form for annoncesvindel opererer på tre niveauer.

Underdomæneleasing eller domæneovertagelse

Gerningsmænd når ofte ud til små og mellemstore udgivere med god domæneautoritet og overtaler dem til at deltage i tilsyneladende gavnlige underdomæneudlejningsprogrammer.Udgivere lokkes til at tro, at underdomæneudlejningsprogrammet er sikkert for dem og en pæn passiv indkomststrøm.

Som en del af onboarding-processen overtalte gerningsmændene udgivere til at give dem kontrol over lejede underdomæner ved at opdatere deres CNAME-registreringer samt det delte domænes Google Analytics-segmentrapport.Derudover instruerede de udgiveren om at opdatere ads.txt-filen for roddomænet med en liste over sælgere valgt af gerningsmanden.

Små og mellemstore udgivere administrerer ofte ikke deres egen annoncebeholdning, men er afhængige af tredjeparts annonceprogrammer.Derfor ved de måske ikkeprogrammatisk annonceringog beslægtet svindel.Gerningsmændene udnytter situationen og kan nemt overtale udgivere til at handle til deres fordel.

I værre tilfælde manipulerer gerningsmanden webstedsejeren til at overdrage ejerskabet af hele domænet.Uanset hvad, lykkedes det dem at få kontrol over domænets beholdning.

referencer:

#1 Hvorfor du bør tænke dig om to gange, før du lejer et underdomæne

#2 Mistænkelige erhvervelser af websteder som DroidViews.com

Få en fast CPM-sats fra annoncører

Ved at have kontrol over et domænes Google Analytics-segmenteringsrapport og dets ads.txt kan kriminelle nu henvende sig til sælgere (gennem en annoncemanager) og sikre sig en fast CPM-rate for domænets beholdning.

Generer millioner af sidevisninger gennem browserkapring

På dette tidspunkt har gerningsmanden erhvervet annoncerne til en fast pris pr. tusinde visninger (CPM) og har også kontrol over at køre dem på udgiverens domæne eller underdomæne (via domæneovertagelse eller underdomæneleasing).Den eneste tilbageværende del nu er at guide den besøgende og generere udsigten.

Ud over leje af underdomæner kører gerningsmændene også et dataanalyseprogram, der foregiver at indsamle anonyme data fra Chrome-udvidelser til forskning og markedsføringsindsigt.

De overtalte flere Chrome-udvidelsesudviklere til at integrere et analysescript kaldet "script.js" i bytte for en månedlig betaling.

Scriptet når brugerens computer via en automatisk udvidelsesopdatering.Efter sigende, når den først er aktiveret, åbner den sider fra forskellige domæner og underdomæner i (1) i baggrunden, hvilket genererer falske/ugyldige visninger.

Ifølge vores estimater baseret på indsamlede data har scriptet nået millioner af computere ved at inficere flere populære Chrome-udvidelser.

referencer:

#1 Kaprer din browser med Chrome-udvidelser

#2 Chrome lader til at åbne vinduer tilfældigt, og jeg kan ikke se det

#3Flere udvidelser i browserkapringblevet ødelagt#

4 Chrome bliver ved med at falde fra 7labs.io

#5 i WindowsÅbn en ny chrome-sideBackend kan ikke tilgås

Den fulde effekt af denne operation påvirker tre store aktører i online-fællesskabet.

Udgivere, der lejer underdomæner, får et dårligt ry fra besøgende, når de begynder at rapportere mistænkelig aktivitet relateret til deres domæner.Og fordi de genererede visninger alle var falske, indså annoncøren til sidst, at klikfrekvensen (CTR) var ekstrem lav og sortlistede domænet.

Gerningsmænd bedrager reklameindustrien med millioner af dollars ved at generere falske visninger uden ROI.

Chrome-udviklere fik endelig også øksen.Udviklere vil miste en betydelig del af deres brugerbase, når brugere begynder at bemærke ondsindet aktivitet relateret til deres udvidelser.

Så både udgivere og udvidelsesudviklere bærer hovedparten, og de indser det måske ikke engang, før det er for sent.

Baseret på vores førstehåndserfaring og forskellige andre rapporter, var en bestemt New York-person angiveligt ansvarlig for (eller relateret til) hele operationen.

Vi ønsker at beskytte online-fællesskabet mod svindel som disse, fordi de påvirker os alle.Formålet med dette indhold er at øge bevidstheden blandt udgivere og udviklere, såvel som andre nøgleaktører i annonceteknologiindustrien.