През годините онлайн рекламната индустрия е претърпяла множество рекламни измами, особено чрезФармингНеразрешени продажби на рекламни инвентар.

За да разреши този проблем, IAB въведе ново споразумение през 2017 г. с ads.txt (Оторизиран дигитален търговец縮寫)За борба с подобни незаконни действия под формата на.

Но това не попречи на измамниците да продават фалшиви рекламни инвентара.Скоро след това някои решения бяха на практика.Има и множество съобщения, че нови роботи управляват манипулация за продажба на неоторизиран рекламен инвентар и генерират фалшиви изгледи.

препратки:

#1Измамниците манипулират ads.txt, за да продават фалшиви инвентари – DoubleVerify Fraud Lab

#2Най-новите ads.txt измами: 404bot

въпреки това,Рекламна технологияИзследователи в областта (DoubleVerify,Интегрална наука за рекламитеИ т.н.) Такива базирани на роботи модели на рекламни измами могат да бъдат идентифицирани на ранен етап и да се предприемат действия за тяхното спиране.

Сега обаче има нов вид измама с дигитална реклама, която засяга не само рекламодателите, но и цялата онлайн общност.

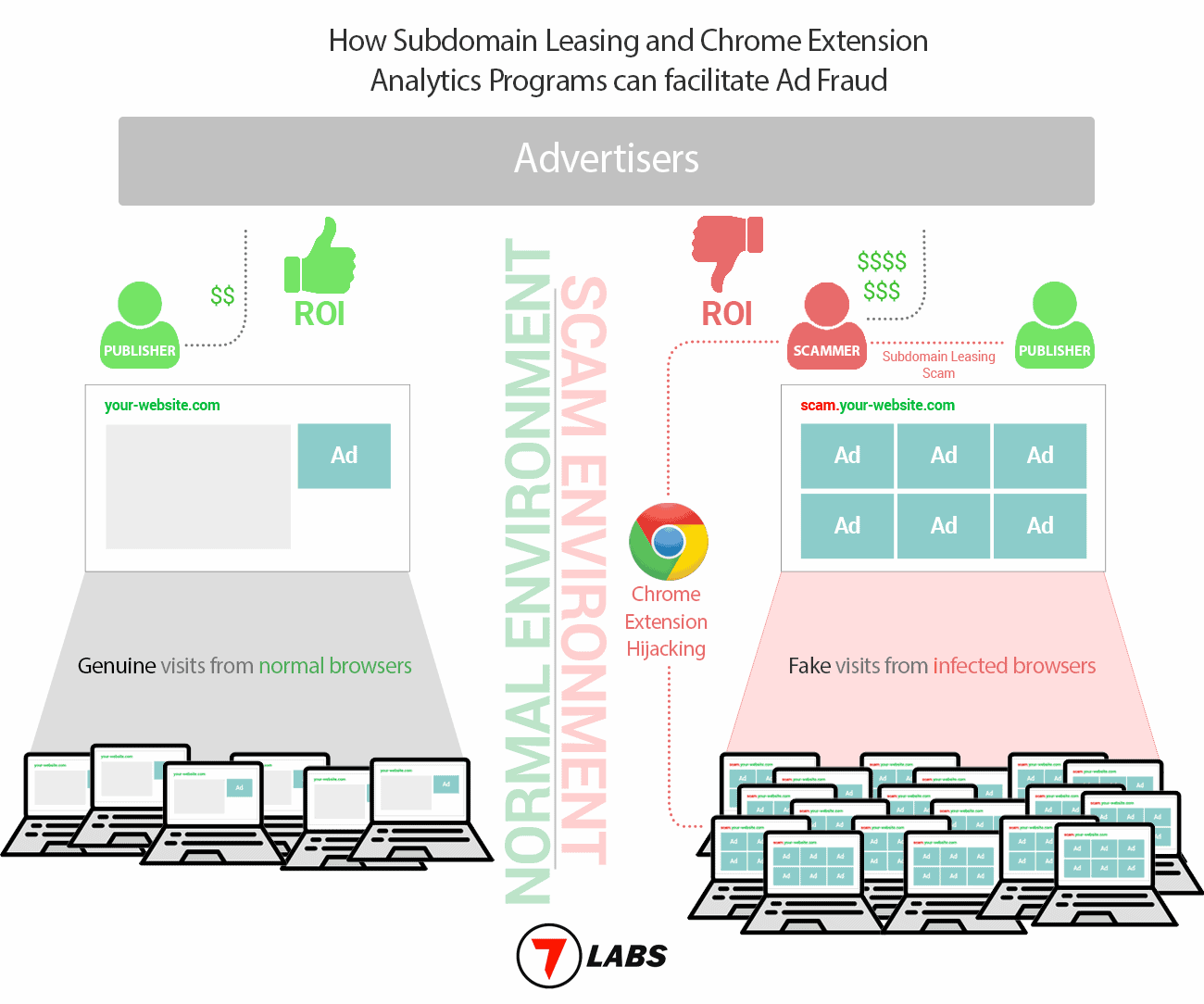

Наскоро станахме жертви на измами и открихме по-голяма картина, докато провеждахме изследвания.Тази нова рекламна измама действа на три нива.

Наем на поддомейн или поглъщане на домейн

Извършителите обикновено се свързват с малки и средни издатели с добър авторитет на домейни и ги убеждават да участват в привидно изгодна програма за наем на поддомейни.Издателите се изкушават да вярват, че програмата за наем на поддомейни е безопасна за тях и е добър пасивен доход.

Като част от процеса на въвеждане, извършителите убеждават издателите да им предоставят контрол върху наетите поддомейни, като актуализират своите CNAME записи и отчети за сегменти на Google Analytics за споделени домейни.Освен това те инструктират издателя да актуализира файла ads.txt на основния домейн със списък на продавачите, избрани от извършителя.

Малките и средни издатели обикновено не управляват собствения си рекламен инвентар, а разчитат на рекламни програми на трети страни.Следователно те може да не знаятПрограмна рекламаИ свързаните измами.Извършителите се възползват от тази ситуация, за да убедят лесно издателите да предприемат действия в тяхна полза.

В по-лошия случай извършителят манипулира собственика на уебсайта, за да прехвърли собствеността върху целия домейн.Така или иначе, те успяха да контролират рекламните ресурси на домейна.

препратки:

#1 Защо трябва да помислите два пъти, преди да наемете поддомейн

#2 Подозрителни придобивания на уебсайтове като DroidViews.com

Вземете фиксирана ставка на CPM от рекламодателите

След като контролира отчета за сегментиране на Google Analytics на домейна и неговия ads.txt, нарушителят вече може да се обърне към продавача (чрез компанията за управление на реклами) и да осигури фиксирана ставка на CPM за инвентара на домейна.

Генерирайте милиони показвания на страници чрез отвличане на браузъра

В този момент нарушителят е получил рекламите на фиксирана цена за хиляда импресии (CPM) и може също да контролира да ги пусне в домейна или поддомейна на издателя (чрез поглъщане на домейн или наемане на поддомейн).Сега единствената оставаща част е да насочвате посетителя и да генерирате изгледа.

В допълнение към наемането на поддомейни, нарушителят също така управлява програма за анализ на данни, която твърди, че събира анонимни данни от разширения на Chrome за проучвания и маркетингови прозрения.

Те убедиха множество разработчици на разширения за Chrome да интегрират скрипт за анализ, наречен "script.js", в замяна на месечни плащания.

Скриптът достига до компютъра на потребителя чрез автоматични актуализации на разширенията.Според докладите, след като бъде активиран, той ще отваря страници от различни домейни и поддомейни в (1) на заден план, генерирайки фалшиви/невалидни изгледи.

Според нашите оценки, базирани на събраните данни, скриптът е достигнал до милиони компютри чрез заразяване на няколко популярни разширения на Chrome.

препратки:

#1 Използвайте разширението за Chrome, за да отвлечете браузъра

#2 Изглежда, че Chrome отваря прозорците произволно и не мога да видя

#3Множество разширения при отвличане на браузърае унищожен#

4 Chrome продължава да се изтегля от 7labs.io

#5 В WindowsОтворете нова страница в ChromeНедостъпно зад кулисите

Пълният ефект от тази операция засяга тримата основни участници в онлайн общността.

Когато посетителите започнат да съобщават за подозрителна дейност, свързана с техните домейни, издателите, които наемат поддомейни, печелят лоша репутация от посетителите.И тъй като всички генерирани изгледи са фалшиви, рекламодателите в крайна сметка разбраха, че честотата на кликване (CTR) е изключително ниска и поставиха домейна в черен списък.

Извършителите измамиха рекламната индустрия с милиони долари, като генерираха неверни мнения без възвръщаемост на инвестициите.

Разработчиците на Chrome в крайна сметка също получиха брадвата.Когато потребителите започнат да забелязват злонамерени дейности, свързани с техните разширения, разработчиците ще загубят голяма част от своята потребителска база.

Следователно издателите и разработчиците на разширения поемат тежестта и може дори да не осъзнаят това твърде късно.

Въз основа на нашия опит от първа ръка и различни други доклади, се твърди, че конкретно лице в Ню Йорк е отговорно (или е свързано с) цялата операция.

Искаме да защитим онлайн общността от подобни измами, защото те засягат всички нас.Целта на това съдържание е да повиши осведомеността сред издателите и разработчиците, както и други основни играчи в индустрията на рекламните технологии.