Новае асяроддзе, новыя рызыкі

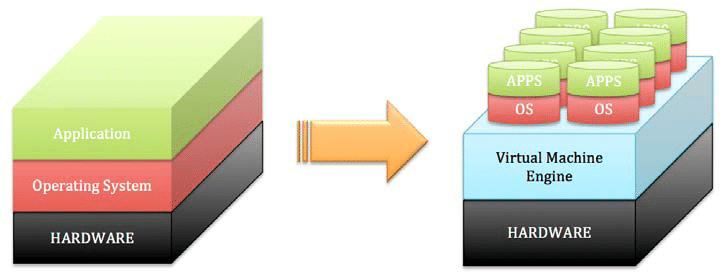

Віртуалізаваныя асяроддзя адрозніваюцца ад традыцыйных фізічных асяроддзяў, таму што яны нябачныя.Нягледзячы на тое, што страта фізічных дадзеных можа быць вырашана шляхам аднаўлення абсталявання, паколькі дадзеныя ВМ не маюць фізічнай кропкі захоўвання, уцёкі ВМ практычна непапраўныя.З-за спецыфікі віртуалізацыі рызыкі, з якімі сутыкаюцца такія асяроддзя, у цэлым падзяляюцца на тры вобласці:

архітэктурныя

ВМ цалкам віртуальныя, але іх усё яшчэ можна падключыць да фізічнага абсталявання праз камутатары.Такім чынам, апошнія могуць быць аб'ектам атакі - знешняй атакі або атакі з боку іншых (шкоднасных) віртуальных машын у сетцы.

ГіпервізорГэта ключавое праграмнае забеспячэнне для рэалізацыі віртуалізацыі.Такім чынам, любое парушэнне бяспекі ў гіпервізары можа прывесці да масавага збою і страты дадзеных.Уладальнікі павінны кантраляваць адпаведную інфраструктуру і праграмнае забеспячэнне для кіравання, каб забяспечыць належнае функцыянаванне і поўную сумяшчальнасць гіпервізара з іншымі прыладамі.

Магчымасці, якія распаўсюджваюцца як перавагі віртуалізацыі - хуткае і лёгкае разгортванне новых асяроддзяў - таксама могуць прадстаўляць неад'емную пагрозу для віртуалізаванай ІТ-інфраструктуры прадпрыемства.Кланаванне і дубляванне малюнкаў можна зрабіць за лічаныя хвіліны, што стварае пагрозу зносу канфігурацыі.

Ідэнтыфікацыя і кіраванне рызыкамі

Найбольш распаўсюджаныя рызыкі, якія адносяцца да адной з трох катэгорый вышэй, уключаюць:

- В. М. разрастанне– Некантраляваная рэплікацыя ВМ у асяроддзі прыводзіць да яе некіруемага стану, існавання невыпраўленых і неабароненых ВМ і росту пагроз бяспекі.

- Пагрозы канфідэнцыяльнасці - Канфідэнцыйныя даныя, якія захоўваюцца на віртуальных машынах, могуць падвяргацца большай рызыцы, чым фізічнае абсталяванне, з-за больш лёгкай перадачы даных у віртуалізаваных асяроддзях.

- Паслаблены кантроль віртуальнай сеткі - Трафік, які праходзіць праз віртуальную сетку, непрыкметны, таму парушэнні бяспекі сеткі з'яўляюцца рэальнай пагрозай для ліквідацыі.

- Бяспека гіпервізара - гэта праграмнае забеспячэнне мае вырашальнае значэнне, і прадпрыемствы павінны захоўваць яго ў бяспецы на працягу ўсяго жыцця.Калі гіпервізар парушаны, ён можа забяспечыць несанкцыянаваную адзіную кропку доступу да ўсіх віртуальных машын у сістэме, ствараючы значны рызыка страты або крадзяжу дадзеных.

- Абарона віртуальнай машыны ў аўтаномным рэжыме – у сетцы можа быць шмат віртуальных машын у аўтаномным рэжыме, якія не падпадаюць пад дзеянне бягучай сістэмы абароны бяспекі.Такім чынам, простая іх актывацыя можа прывесці да неад'емных пагроз бяспекі.

- Перагрузка рэсурсаў - Паколькі ствараецца вялікая колькасць віртуальных машын, нагрузка на фізічныя апаратныя рэсурсы можа стаць занадта вялікай для эфектыўнай працы сервера.

ацэнка рызыкі

Пасля таго, як вы зразумееце асноўныя тыпы рызыкі, з якімі можа сутыкнуцца віртуальная машына, настаў час правесці комплексную ацэнку рызыкі, каб вызначыць узровень рызыкі, з якой сутыкаецца кожная віртуальная машына.Рызыкі ранжыруюцца ў адпаведнасці з іх верагоднасцю (ад нізкай да высокай), уздзеяннем на сістэму з-за пагрозы канфідэнцыяльнасці, пагаршэння цэласнасці і даступнасці.Гэтыя даныя могуць паказваць узровень рызыкі, які вы павінны чакаць, і меры кантролю рызыкі.Апошнім этапам ацэнкі рызыкі з'яўляецца вызначэнне рэшткавага ўзроўню рызыкі, характэрнага для вашай арганізацыі.

Як бачыце, забеспячэнне віртуалізаванай асяроддзя нескладана, калі вы ведаеце, якія пагрозы трэба разгледзець і ўключыць у свой план абароны.Праводзіце рэгулярныя аўдыты рызык і адпаведна карэктуйце меры бяспекі, каб забяспечыць вашу ІТ-асяроддзе бяспечнай ад любой формы нападу.

![Як убачыць версію Windows [вельмі проста]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)