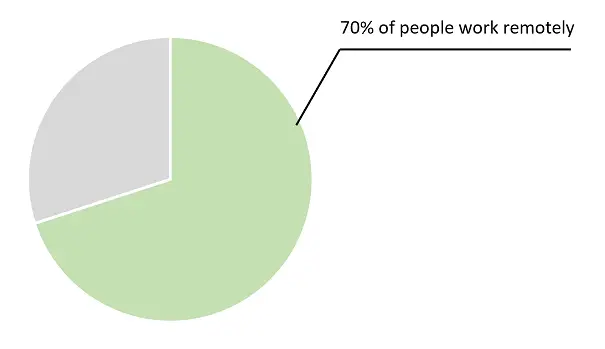

Палітыка працы з дому распаўсюдзілася па ўсёй арганізацыі.сёння.70% людзей ва ўсім свеце працуюць выдалена прынамсі раз на тыдзень, а 53% працуюць выдалена прынамсі палову тыдня.

Аднак, паколькі COVID-19 працягвае распаўсюджвацца, супрацоўнікі ўсё часцей выходзяць на працу;Верагодна, гэтая тэндэнцыя захаваецца.

Працуйце домаПеравагі для супрацоўнікаў і працадаўцаў у выглядзе большай гнуткасці, больш высокай прадукцыйнасці і больш высокай прыбытку.

Аднак з гэтымі перавагамі прыходзяць небяспечныя рызыкі.Гэтая тактыка WFH спрыяе больш шырокаму выкарыстанню шкоднасных прылад (апаратных сродкаў маніпулявання са злым намерам) дрэннымі суб'ектамі, таму што ёсць больш кропак ўваходу і менш гарантый (так як WFH часта асацыюецца з BYOD).

Падробка перыферыйных прылад і сеткавых імплантатаў дазваляюць ажыццяўляць розныя формы нападаў, у тым ліку распаўсюджванне шкоднасных праграм, эксфільтрацыю даных, атакі чалавека ў сярэдзіне (MiTM), перахоп сеткі і многае іншае.Наступствы атакі могуць быць вялізнымі, часта ўключаючы фінансавыя, рэпутацыйныя і юрыдычныя выдаткі, якіх любая арганізацыя хацела б пазбегнуць.

Акрамя правядзення шкодных нападаў, зладзейскія прылады практычна не выяўляюцца, што робіць іх надзвычай небяспечнымі.Падробленыя перыферыйныя прылады лічацца законнымі імплантамі HID і сеткі.

Яны могуць быць цалкам незаўважнымі, калі яны працуюць на ўзроўні 1 (фізічны ўзровень), які не распаўсюджваецца на існуючыя праграмныя рашэнні для бяспекі.Такім чынам, Rogue Devices не будзе выдаваць ніякіх папярэджанняў.

Якія рызыкі?

дадзеныя

Аддаленая праца патрабуе абмену інфармацыяй.Калі супрацоўнікі працуюць у агульнадаступных кропках доступу Wi-Fi, інфармацыя перадаецца па неабароненых сетках.

Аддалены доступ да працоўнага стала, звычайная рыса выдаленай працы, таксама спалучаецца з рызыкамі.Нават калі чалавек працуе ў абароненай прыватнай сеткі, прылады тых, з кім ён падзяляе свой працоўны стол (які змяшчае канфідэнцыйную інфармацыю), могуць быць недастаткова абаронены, а маршрутызатары, да якіх падключаны гэтыя прылады, могуць быць парушаныя.

Дадзеныя з'яўляюцца найбольш важным аспектам, які варта ўлічваць пры выдаленай працы, паколькі гэта азначае, што зламыснікі могуць нанесці шкоду арганізацыям без фізічнага доступу да іх памяшканняў.

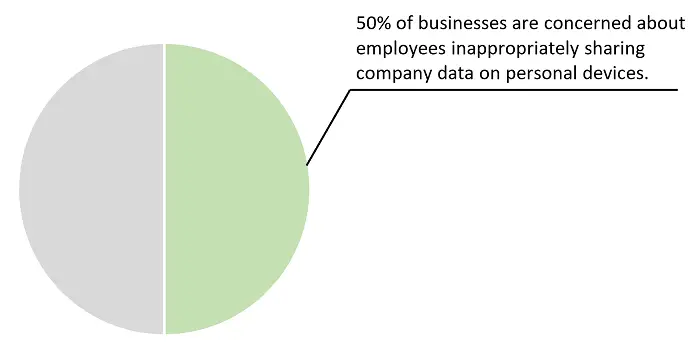

Недастатковая бяспека

Паколькі WFH звычайна азначае выкарыстанне персанальных прылад у працоўных мэтах, гэтыя персанальныя прылады з'яўляюцца прывабнымі аб'ектамі з-за адсутнасці адэкватных мер бяспекі.50% кампаній, якія дазваляюць BYOD, узломваюцца прыладамі, якія належаць супрацоўнікам.Неасцярожнае паводзіны супрацоўнікаў цяжэй прадухіліць без належных сродкаў бяспекі.У выніку каля 50% прадпрыемстваў па ўсім свеце занепакоеныя тым, што супрацоўнікі неналежным чынам перадаюць даныя кампаніі праз персанальныя прылады, якія яны выкарыстоўваюць у працоўных мэтах.

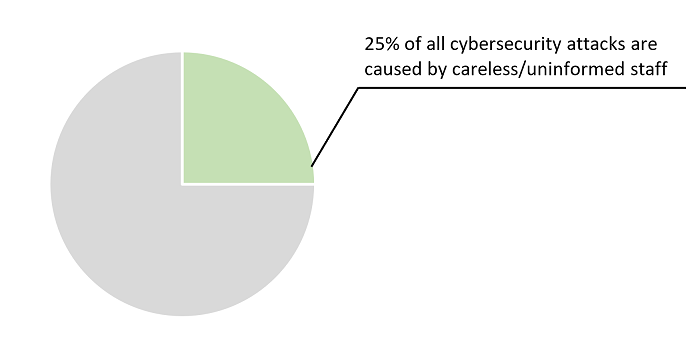

дзеянні супрацоўніка

Нядбайныя або нявольныя супрацоўнікі адказныя за кожную чацвёртую атаку кібербяспекі, а выдаленая праца толькі павялічвае шанцы на гэта.Супрацоўнікі могуць не заўважаць кантэнт, падлучаны да іх прылад.Акрамя таго, падключэнне да агульнадаступных кропак доступу Wi-Fi з'яўляецца звычайным, але высокім рызыкай пры выдаленай працы, паколькі маршрутызатары маглі быць скампраметаваныя сеткавымі імплантатамі, што дазваляе злачынцам выдалена атрымліваць доступ да дадзеных і кіраваць імі, а таксама падключаць прылады да сеткі.

зламысны супрацоўнікарганізацыяўяўляюць сур'ёзную пагрозу, асабліва пры выдаленай працы, бо за імі ніхто не сачыць.Гэтыя шкоднасныя супрацоўнікі могуць выкарыстоўваць шкоднасныя прылады для атакі.

спосабы зніжэння рызыкі

1) Палітыка аддаленай працы

Першае, што неабходна зрабіць, гэта распрацаваць палітыку выдаленай працы, якая дакладна вызначае, як супрацоўнікі могуць працаваць выдалена;Незалежна ад таго, ці азначае гэта карэкціроўка палітыкі BYOD, або патрабаванне да супрацоўнікаў выкарыстоўваць толькі прылады, выпушчаныя кампаніяй, але і вызначыць, у якой ступені супрацоўнікі могуць працаваць без абмежаванняў.Палітыка дыстанцыйнай працы павінна быць ухвалена шэрагам зацікаўленых бакоў, каб гарантаваць, што яна прадэманструе эфектыўнасць з улікам інтарэсаў усіх бакоў, якія маюць дачыненне да кампаніі.Наступныя працэдуры змякчэння рызыкі могуць быць уключаны ў палажэнні гэтай палітыкі.

2) Прынцып найменшых прывілеяў

Гэта дазваляе супрацоўнікам атрымліваць доступ толькі да даных, неабходных для выканання сваёй працы, памяншаючы аб'ём даных, да якіх звяртаюцца з прылад супрацоўнікаў.Паколькі ўзлом дадзеных з'яўляецца адной з самых вялікіх рызык пры дыстанцыйнай працы, прынцып найменшых прывілеяў памяншае аб'ём даных, скрадзеных у выпадку атакі.

3) Доступ да сеткі з нулявым даверам

Заснаваны на прынцыпе «Ніколі не давярай, заўсёды спраўджвайся», ZTNA гарантуе, што давер не надаецца аўтаматычна.Доступ павінен быць прадастаўлены на аснове "неабходнасці ведаць", найменшых прывілеяў і вызначацца старанна прадуманай палітыкай.Такім чынам, ZTNA прызнае, што давер - гэта слабасць і, такім чынам, прадухіляе бакавы рух;Асноўныя метады, якія зламыснікі выкарыстоўваюць у якасці кропак доступу, часта не з'яўляюцца іх сапраўднымі мэтамі.Такім чынам, ZTNA ўскладняе і стварае нязручнасці атакі.

4) Віртуальная прыватная сетка

VPN стварае зашыфраваны тунэль паміж прыладай карыстальніка і Інтэрнэтам.Супрацоўнікі могуць атрымаць доступ да сваіх файлаў выдалена без «маніторынгу», таму што ніхто паміж карыстальнікам і серверам, да якога яны падключаны, не мае доступу да даных, якія знаходзяцца ў шляху, што забяспечвае лепшую абарону сеткавых імплантатаў.VPN мае вырашальнае значэнне пры аддаленай працы, таму што пры падключэнні да агульнадаступнай сеткі Wi-Fi ніколі немагчыма быць упэўненым, хто яго наладзіў або хто яшчэ да яго падключаецца.

5) Адукацыя і навучанне персаналу

Адным з найбольш важных спосабаў зніжэння кіберрызыкі з'яўляецца павышэнне ўзроўню адукацыі і навучання супрацоўнікаў па гэтай тэме.Напрыклад, сацыяльная інжынерыя можа быць прадухілена толькі шляхам павышэння ўзроўню навучання і інфармаванасці.Арганізацыі павінны падкрэсліваць рызыкі падключэння перыферыйных прылад да сваіх прылад і выклікаць у іх падазрэнні адносна крыніцы перыферыйных прылад.Перыферыйныя прылады заўсёды варта набываць у аўтарытэтных крыніц, такіх як Apple.Нашэнне партатыўнай зараднай прылады падчас працы па-за домам гарантуе, што супрацоўнікі будуць выкарыстоўваць надзейныя перыферыйныя прылады.Акрамя таго, супрацоўнікі павінны ведаць, што нельга дазваляць іншым выкарыстоўваць прылады, якія яны выкарыстоўваюць у працоўных мэтах.

6) Праграмнае забеспячэнне для памяншэння шкодных прылад

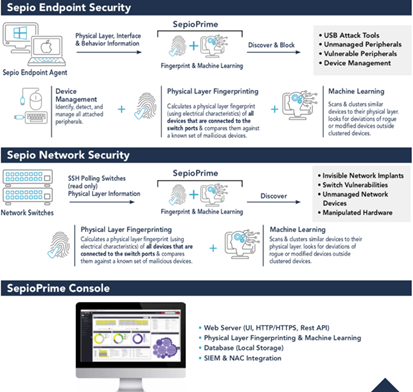

Лепшы спосаб знізіць рызыку нападаў Rogue Device - гэта ўкараненне праграмнага забеспячэння Rogue Device Mitigation, якое можа выявіць такія інструменты нападаў і прыняць меры, каб прадухіліць іх поспех.Sepio Systems прадастаўляе такое праграмнае забеспячэнне для абароны канчатковых кропак і сетак.

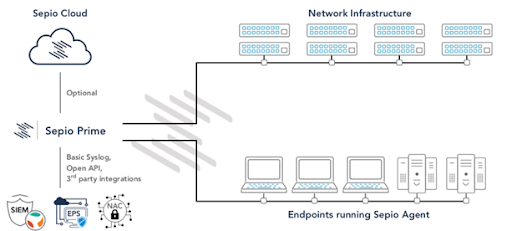

Сістэмныя рашэнні Sepio

Sepio сістэмыз'яўляецца лідэрам на рынку Rogue Device Mitigation (RDM), падрываючы індустрыю кібербяспекі, раскрываючы схаваныя апаратныя атакі.Як адзінае рашэнне бяспекі для нападаў на фізічны ўзровень, Sepio Prime забяспечвае групам бяспекі поўную бачнасць у рэжыме рэальнага часу аб іх апаратных актывах і іх паводзінах.

Комплексны модуль выканання палітыкі дазваляе адміністратарам лёгка вызначаць падрабязныя правілы выкарыстання прылад і пастаянна кантраляваць і абараняць іх інфраструктуру.Выкарыстоўваючы спалучэнне фізічнай тэхналогіі адбіткаў пальцаў і аналізу паводзін прылады, праграмнае рашэнне Sepio забяспечвае імгненнае выяўленне і рэакцыю на любую пагрозу або спробу кампрамісу з боку маніпуляванага або заражанага элемента.